ショートレポート「2017年4月マルウェア検出状況」:「多くの実在業者を名乗り情報搾取等を狙うばらまき型メール攻撃が増加・PDFファイルからランサムウェア感染を狙ったマルウェアが急増」

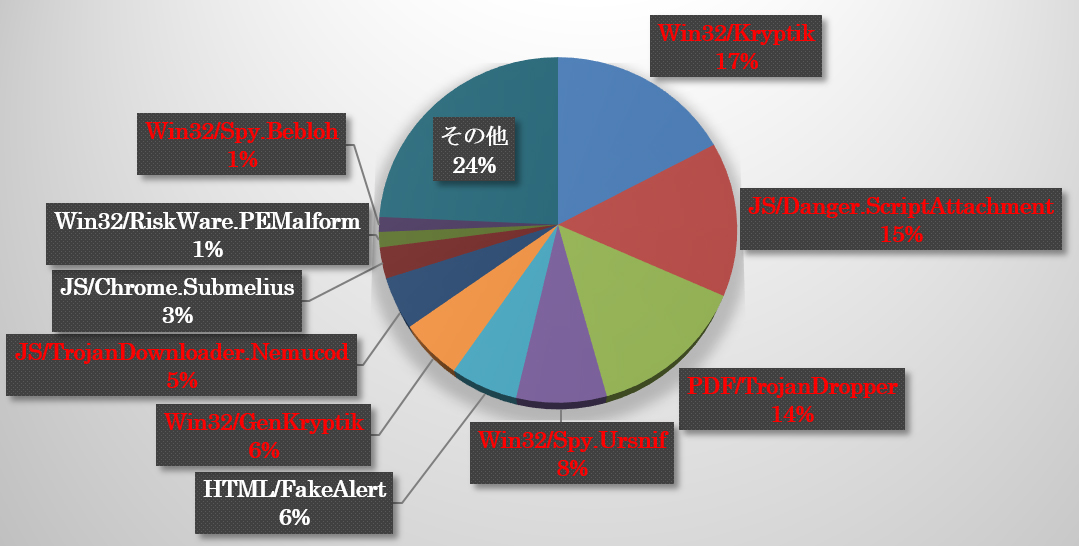

弊社マルウェアラボでは、2017年4月1日から30日までのESET製品国内利用の検出状況について集計しました。全体的には、「ばらまき型メール攻撃」が1カ月の間にさまざまな種類のものが確認され、上位に入ったマルウェア10種のうち7種(※以下のグラフにて赤字で書かれたマルウェア名)は、メール経由で添付ファイルに含まれていたマルウェアから検出した結果となりました。また、今年に入りPDFファイルを利用したマルウェアが上位(3位)に初めて入りました。

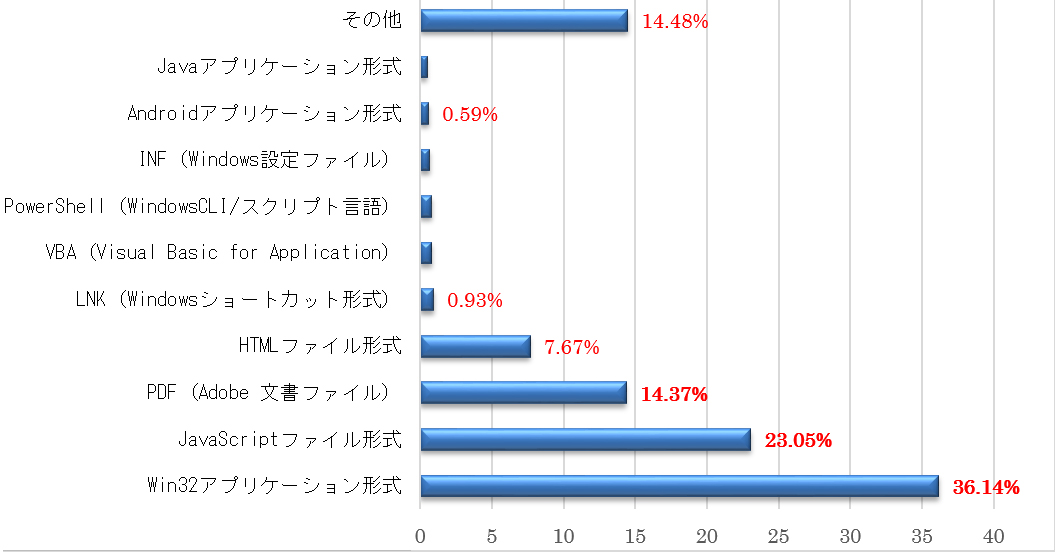

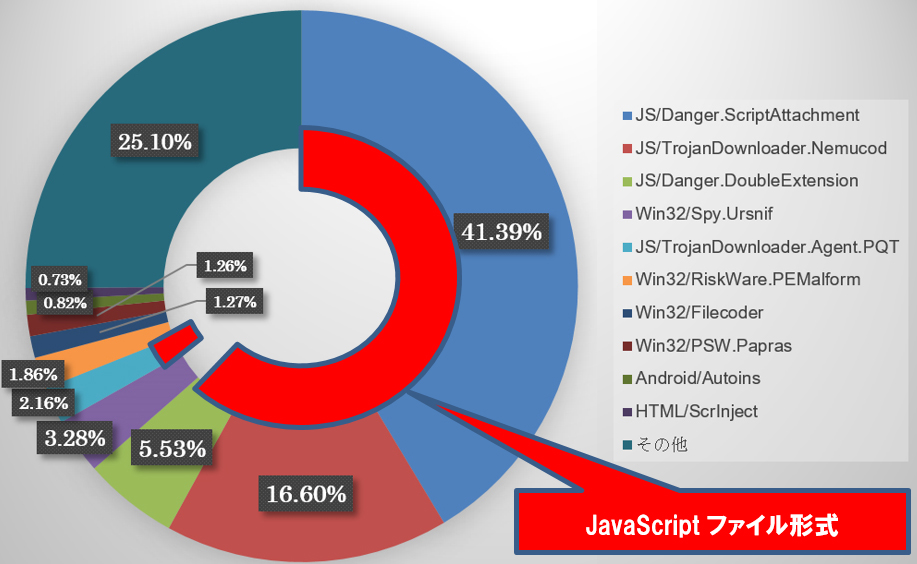

4月において特筆すべき点としては、PDFファイルからダウンローダとして感染させるなど、新たなファイル形式を用いた攻撃の変化が見られました。そこで、上位50種のマルウェアのファイル形式別の割合を以下のグラフにまとめてみました。このデータから、Windowsアプリケーション形式(約36%)と3番目に入ったPDF形式(約14%)を合算すると全体の約半数を占める状況となっていました。2カ月前に公表した2017年2月マルウェア検出状況では、JavaScript言語を使ったマルウェア検出量は、全体の65%以上(※以下の【参考】を参照)に及んでいることを解説しましたが、4月に入り約23%に減少していることから、マルウェアに利用されるファイル形式にも変化が出てきているといえるでしょう。

上位に入ったマルウェアの概況について、以下にて解説します。

① 2017年4月の国内マルウェア検出トップ5

1位 「Win32/Kryptik」

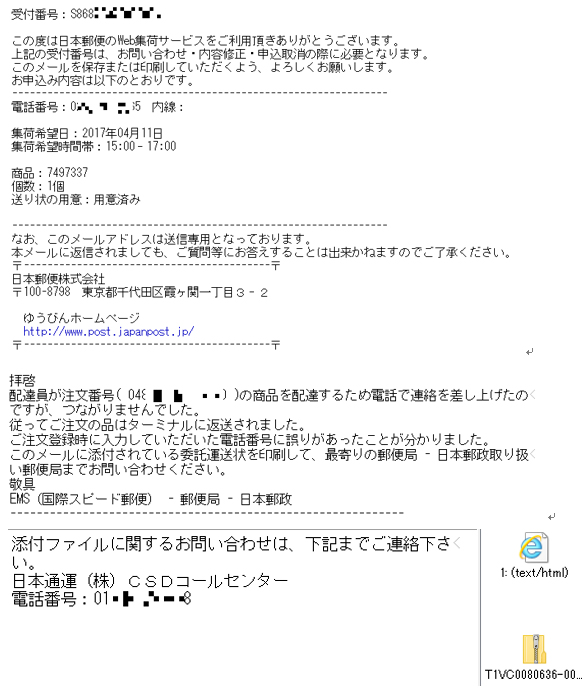

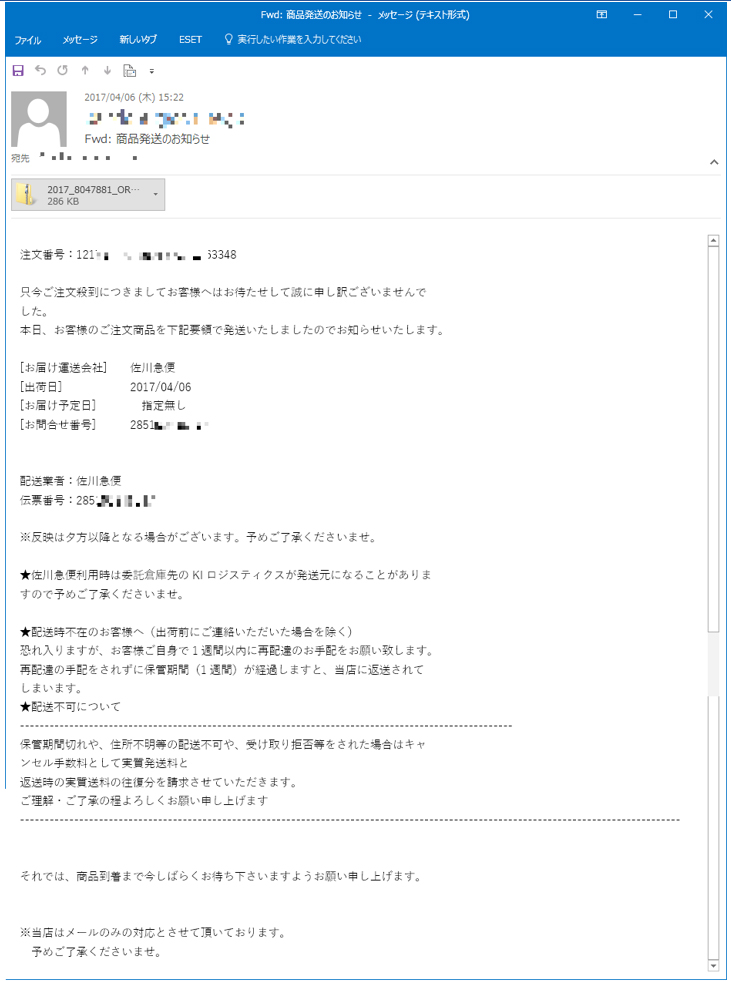

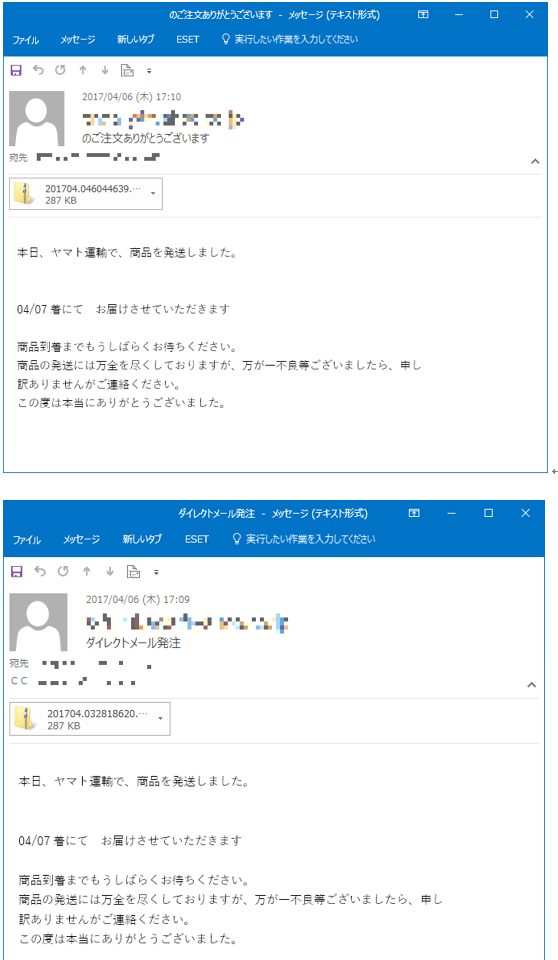

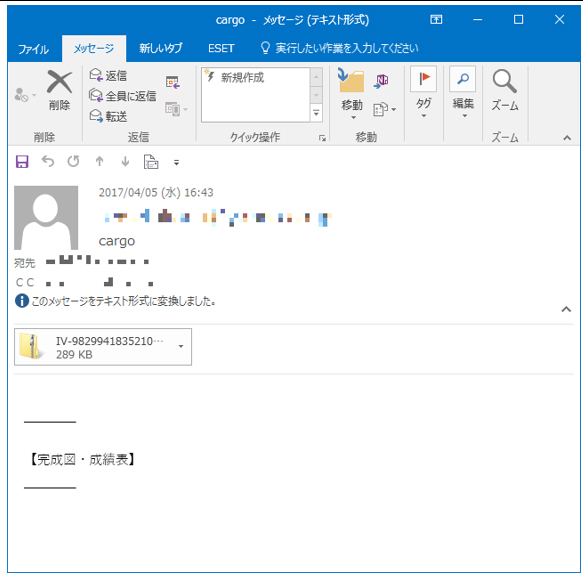

4月に最も多く検出したのは、Windows用マルウェアファミリーとして日々多くの亜種が発生している「Kryptik(クリプティック)」となりました。「Kryptik」ファミリーは、情報搾取を狙うトロイが多くあり、かつ解析を遅らせるためにマルウェア自身を難読化しているケースも多くあります。このような設計に対しては、表面上の検査だけでは検出することは難しく、ESET製品の検出技術の特徴である「ヒューリスティック」機能によって検出したものとなります。「Kryptik」ファミリーの中でも多く検出した亜種は、「Win32/Kryptik.FRSM」の検出名によるもので、ゴールデンウィーク直前の4/27~4/28にかけ集中的に発生しました。このマルウェアは、写真送付や運送会社を装った日本語メールに添付されていました。このメール攻撃も日本に限定したばらまき型メール攻撃によるもので、多くの方がメールを受信されたのではないかとみています。

※ESET社「VIRUSRADAR」より

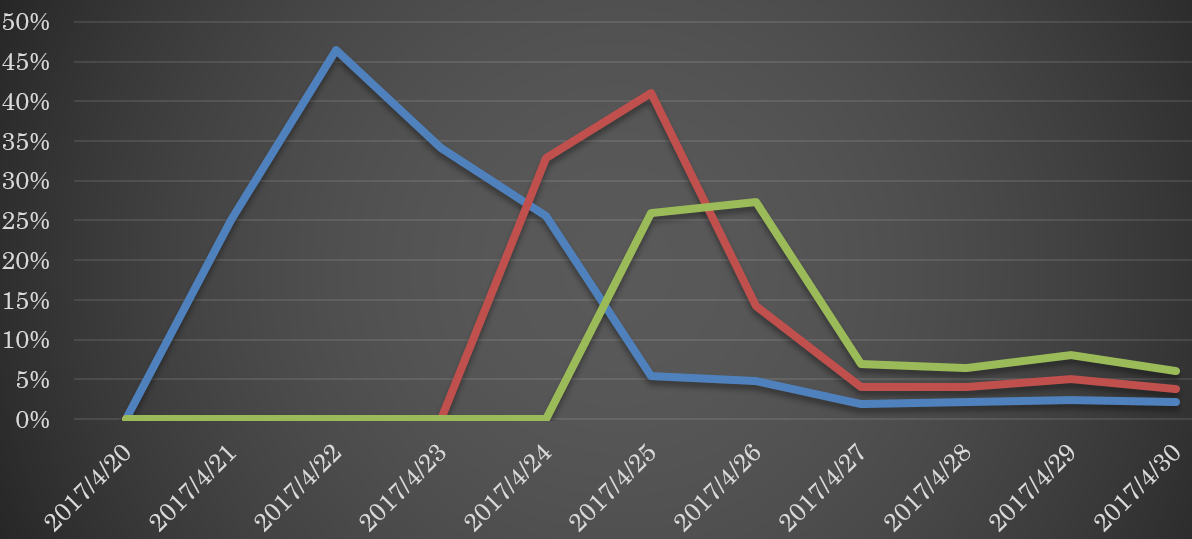

2位 「JS/Danger.ScriptAttachment」

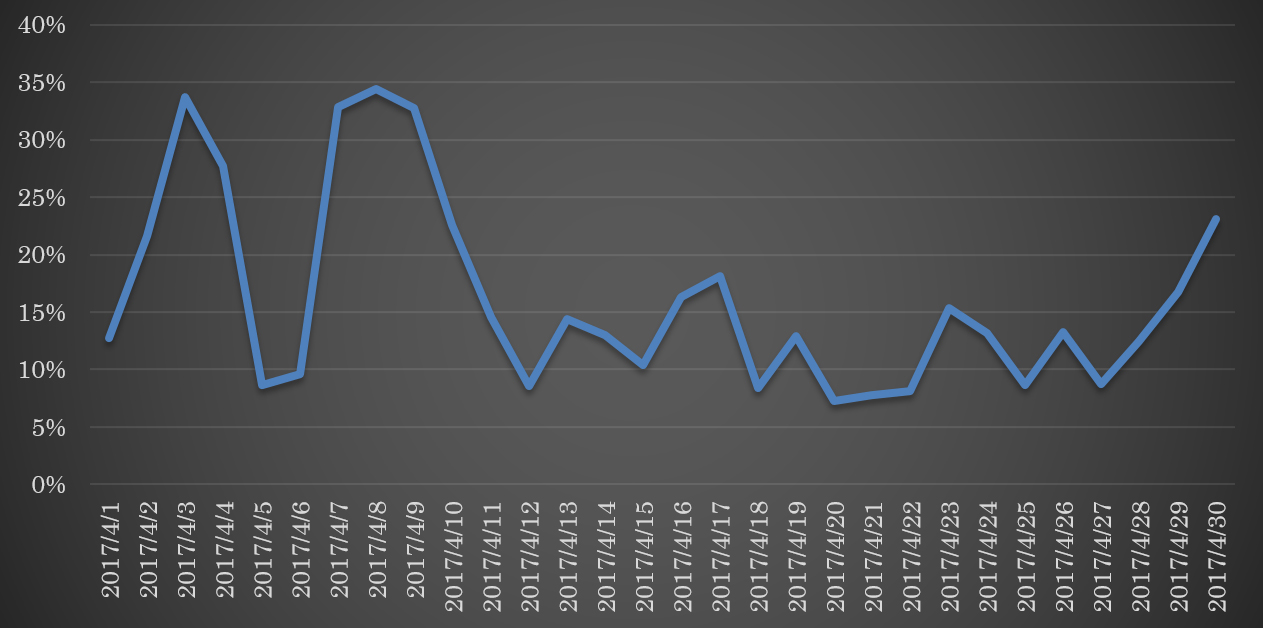

2位に入ったのは、先月までトップを続けていたJavaScript言語で作られた「ダウンローダ」で、ランサムウェアや情報搾取型マルウェアの感染を狙ったものです。以下の日別のグラフの変化を見ても10%を割り込む日も見られますが、それでも全体の15%を占めているため、今後も引き続き警戒が必要です。

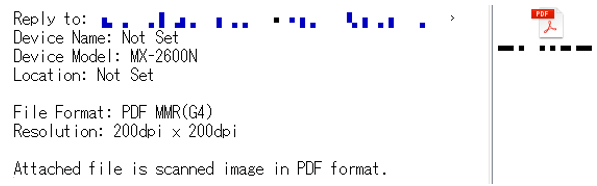

3位 「PDF/TrojanDropper」

3位は、Adobe社文書ファイルであるPDF形式ファイルを利用したマルウェアで、発症すると新たなマルウェアを展開する役割を持っています。このマルウェアが確認されたのは4/21以降で、「TrojanDropper.Agnet」として複数の亜種が確認されました。これらの攻撃はメールの添付ファイルから検出されたものになります。今回検出されたものを、実際にPDFファイル開いて発症すると、その後ランサムウェアをダウンロードし感染させる特徴があります。

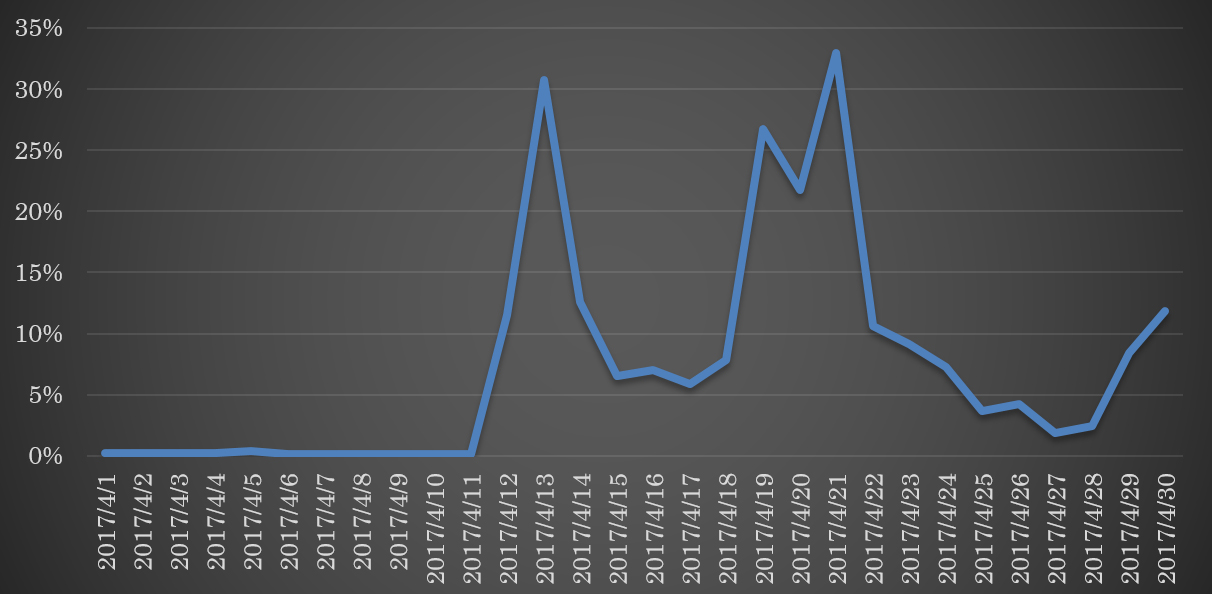

4位 「Win32/Spy.Ursnif」

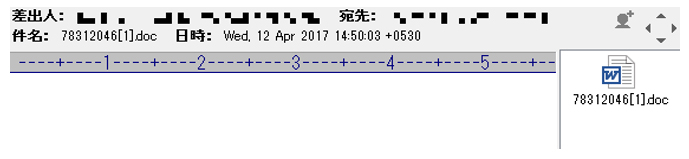

4位にランクインしたのは、今年の初めから確認されている情報搾取型マルウェア「Ursnif」です。4月は様々な業者等を装った日本語メールの攻撃があり、そのメールに含まれていたマルウェアで「Ursnif」も多く確認されました。「Ursnif」は、キーボードの入力情報やブラウザーでのアクセス先などの情報がログに記録され、そのデータを外部サーバーへ送信する特徴を持っています。以下のグラフの通り、4/10以降の検出量は多くなってきていますので、今後も亜種によるメール攻撃などに注意が必要です。

5位 「HTML/FakeAlert」

5位は、唯一メール攻撃以外で検出として多かったものでした。このマルウェアの特徴としては、ブラウザーで偽警告(ウイルスに感染したなど不安を煽るメッセージ)を表示させ、そこから料金を支払わせる手法に使われています。この類のものは、「無料」をうたった動画配信サービスやソフトウェアダウンロードのページへアクセスした際に表示させるケースなどがあり、ブラウザーを強制終了させない限り偽警告表示が消えないよう施されているものもあります。また、最近では、スマートフォンなど小さい画面で同じようにカスタマイズされた偽警告のページが表示されるものもあり、PCだけではなくブラウザーを利用するあらゆる端末で注意が必要です。

上位入った5種のマルウェアですが、1位から4位までが主にメールからの検出となり、非常にメール攻撃が目立った月だったといえます。それゆえ、ツイッター上でも警察庁などから多くのメール攻撃による注意喚起も見られました。

今回ご紹介したマルウェア検出統計に関するリアルタイムな情報は、「ESET VIRUSRADAR」サイト(英語)にて、ご参照いただけます。

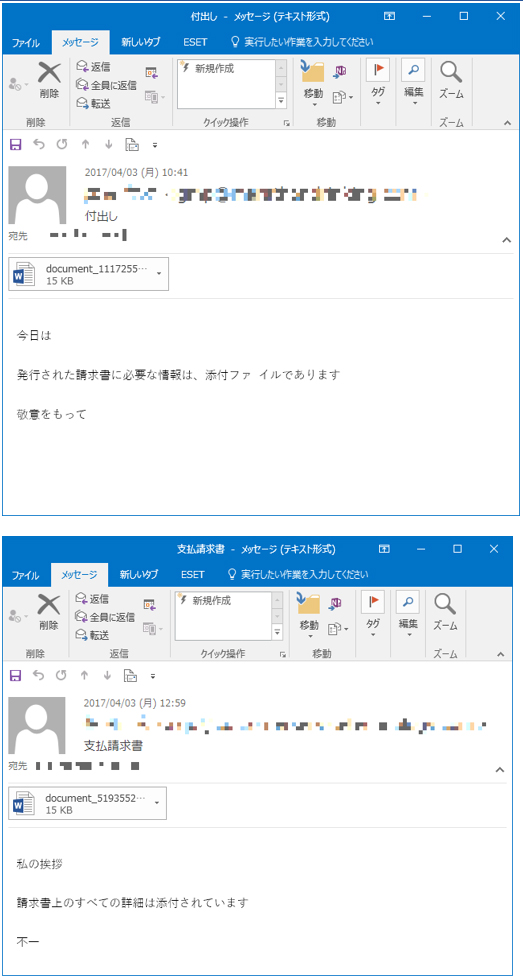

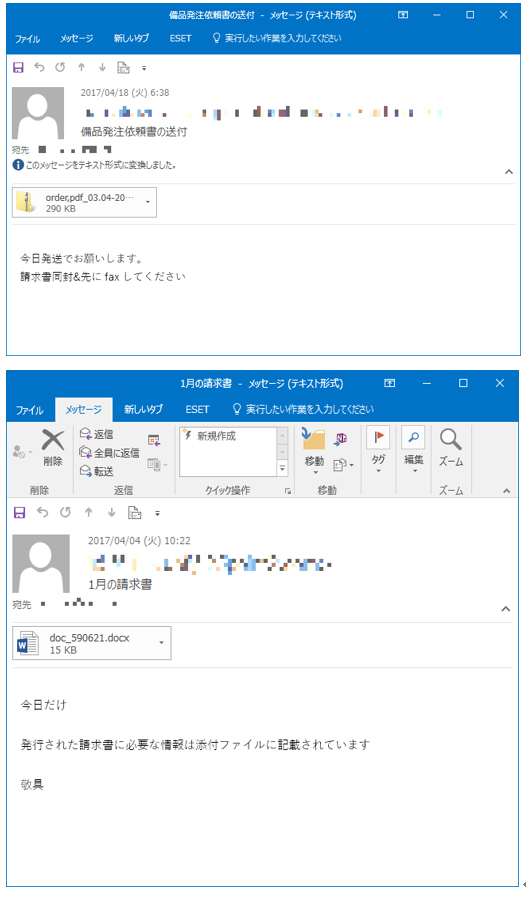

② 4月に確認されたさまざまなメール攻撃について

4月は過去にも発生したメール攻撃をそのまま流用した攻撃や、新たな文章でマルウェアと一緒に送り付けるものなどが見受けられました。これに合わせ、弊社ツイッターアカウント「サイバーセキュリティ情報局」からも数多くの注意喚起を実施しました。以下は特に多くばらまかれていたものをまとめてみました。

いずれのメールも添付されているファイルは新種もしくは亜種のマルウェアであり、今後こうした日本語メールによる攻撃も衰えることなく行われるものとみています。

また、最近確認されているメールでも、オリジナルのメール文書を模倣して作られているケースも出てきていますので、個人で見抜くことも難しくなってきています。弊社サイバーセキュリティ情報局からの注意喚起や警察庁などからの情報も常に確認し、こうした被害に遭わないよう心がけましょう。

今後も特に情報搾取を狙った日本語メールによる攻撃やスピアフィッシングは継続的に行われます。引き続きこうした情報に理解いただき、ご自身の情報の取扱いにもご注意ください。また、感染に気付くのが遅れるケースもあります。そのような場合に備え、ログインに必要なパスワードなどは定期的に変更するなどに心がけていただき、リスクを最小限にできるよう対応してください。

■ 常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。

下記の対策を実施してください。

1. ESET製品プログラムのウイルス定義データベースを最新にアップデートする

最新の脅威に対応できるよう、ウイルス定義データベースを最新にアップデートしてください。

2. OSのアップデートを行い、セキュリティパッチを適用する

「Windows Update」などのOSのアップデートを行い、脆弱性を解消してください。

3. ソフトウェアのアップデートを行い、セキュリティパッチを適用する

各種アプリのアップデートを行い、脆弱性を解消してください。

4. データのバックアップを行っておく

5. 脅威が存在することを知る

弊社を始め、各企業・団体からセキュリティに関する情報が発信されています。このような情報に目を向け、「あらかじめ脅威を知っておく」ことも重要です。