ショートレポート「2017年2月マルウェア検出状況」:「JavaScriptで作られたマルウェアが上位占める・情報搾取型「Ursnif」が上位入り・ばらまき型ウイルス付メールは減少」

弊社マルウェアラボでは、2017年2月1日から28日までのESET製品国内利用の検出状況について集計しました。全体的には今年1月まで猛威を振るったマルウェア添付メールのばらまき量も、2月に入ってからは減少傾向にあります。しかしながら、JavaScript言語を使ったマルウェア検出量は、全体の65%以上に及んでおり上位を占めることになりました。

また、Microsoftを装ったフィッシングサイトなどスピアフィッシングが増加傾向にあります。さらに、今年に入り情報搾取型マルウェア「Ursnif」感染を狙った日本語メールによる「ばらまき型」メール攻撃は、2月に入っても確認されていますので、引き続き注意が必要です。

上位に入ったマルウェアの概況について、以下にて解説します。

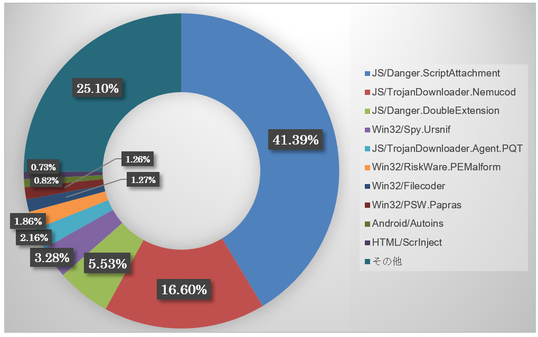

① 2017年2月の国内マルウェア検出トップ5

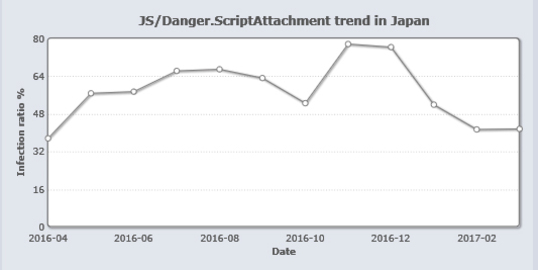

1位 「JS/Danger.ScriptAttachment」

最も多く検出したのは、電子メール受信時にスクリプトベース保護機能によって検出された未知の悪意のあるJavaScriptファイルとなりました。この検出名によるランキングは、昨年4月以降トップを保ち続けています。しかしながら、1月下旬以降はこの攻撃量が減少傾向にあります。

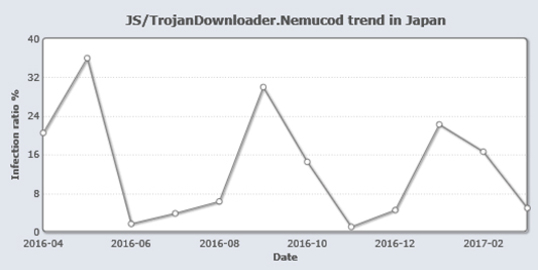

2位 「JS/TrojanDownloader.Nemucod」

2位に入ったのは、同じくJavaScript言語で作られた「ダウンローダ」で、ランサムウェアや情報搾取型マルウェアの感染を狙ったものです。直近1年間の検出を以下のグラフで見てみると、ピークは4か月スパンで動きが出ていることが見られます。

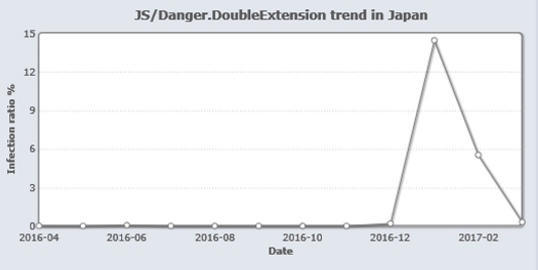

3位 「JS/Danger.DoubleExtension」

3位は、悪意のある未知の二重拡張子を用いたJavaScriptファイルの検出です。上位3位はいずれもJavaScript言語で書かれたマルウェアとなりました。この未知の脅威で検出したマルウェアも多くはダウンローダの役割を持っており、情報搾取型マルウェア「Ursnif」のダウンロードにも使われていました。

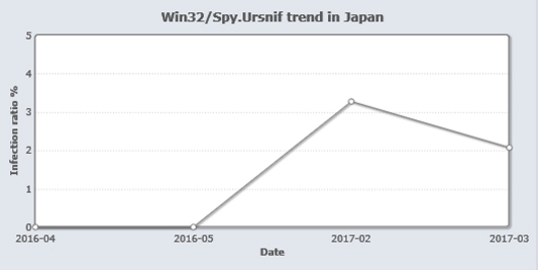

4位 「Win32/Spy.Ursnif」

4位にランクインしたのは、1月に当サイトでも注意喚起をした情報搾取型マルウェア「URSNIF」です。詳しくはこちらの記事をご参照ください。昨年猛威を振るった「Win32/Spy.Bebloh」と入れ替えに攻撃が行われる傾向が見られました。また、一部ではありますが、同じ攻撃手口の中には「Win32/Spy.Ursnif」ではなく、数年前からネットバンキングトロージャンとして知られる「Win32/PSW.Papras」の亜種も確認されています。

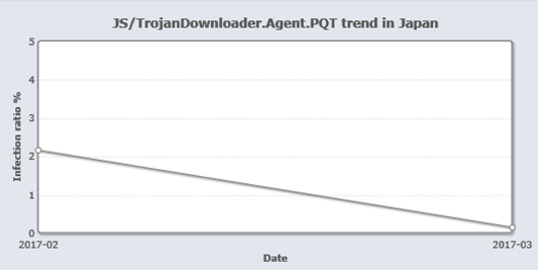

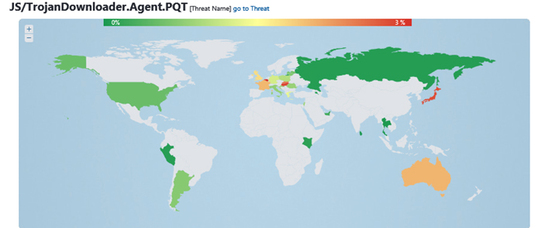

5位 「JS/TrojanDownloader.Agent.PQT」

5位もJavaScript言語で書かれたマルウェアがランクインしました。これはバックドア型ダウンローダです。現在、このマルウェアの検出は、日本で最も高い割合で見つかっておりますが、検出された国が非常に少なくかなり限定した攻撃のように見受けられます。日本以外で確認されている主な国は、オーストラリア、スロバキア、ハンガリー、ベルギーなど数か国です。

上位5位のうち、4種のマルウェアがJavaScript言語で作られたマルウェアで占める結果となりました。攻撃者側にとっては、まだまだ利用しやすいツールとして用いられていますが、2月後半に入ってから攻撃量も減少しています。このまま攻撃が減少を続けるかは、新たに流行し得る感染手法が現れるかどうか次第といえるでしょう。

今回ご紹介したマルウェア検出統計に関するリアルタイムな情報は、「ESET VIRUSRADAR」サイト(英語)にて、ご参照いただけます。

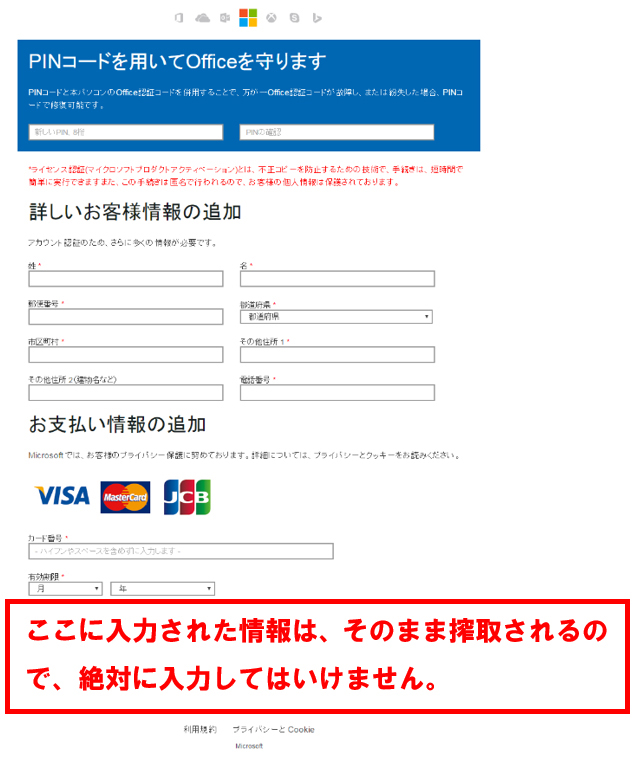

② スピアフィッシングの増加

2月の傾向として注目したのは、スピアフィッシングの増加があります。2月だけでもPaypal、LINE、MyJCB、Apple、そしてMicrosoftのフィッシングサイトの5件の注意喚起を実施しました。特に1月からMicrosoft社を装ったフィッシングサイトが相次いで発生しており、さらにこのサイトへ誘導するメールが大量にばらまかれていましたので、実際にこのメールを受信された方も多かったと思います。ESETでは新たなサイトが確認され次第、フィッシング対策機能によるブロック対応を行ってきました。

最近確認されたフィッシングサイトは、その多くはオリジナルサイトを模倣して作られていますので、個人で見抜くことも難しくなってきています。こうした被害に遭遇しないためにも、弊社サイバーセキュリティ情報局からの注意喚起やフィッシング対策協議会からの緊急情報などを常に確認し被害に遭わないよう心がけましょう。

今後も特に情報搾取を狙った日本語メールによる攻撃やスピアフィッシングは継続的に行われます。引き続きこうした情報に理解いただき、ご自身の情報の取扱いにもご注意ください。また、感染に気付くのが遅れるケースもあります。そのような場合に備え、ログインに必要なパスワードなどは定期的に変更するなどに心がけていただき、リスクを最小限にできるよう対応してください。

■ 常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。

下記の対策を実施してください。

1. ESET製品プログラムのウイルス定義データベースを最新にアップデートする

最新の脅威に対応できるよう、ウイルス定義データベースを最新にアップデートしてください。

2. OSのアップデートを行い、セキュリティパッチを適用する

「Windows Update」などのOSのアップデートを行い、脆弱性を解消してください。

3. ソフトウェアのアップデートを行い、セキュリティパッチを適用する

各種アプリのアップデートを行い、脆弱性を解消してください。

4. データのバックアップを行っておく

5. 脅威が存在することを知る

弊社を始め、各企業・団体からセキュリティに関する情報が発信されています。このような情報に目を向け、「あらかじめ脅威を知っておく」ことも重要です。

[お知らせ]

2017年1月の検出状況は、ESET Security Days Tokyo にて解説させていただきました。資料ご希望の方は、こちらよりお申込みいただけます。 なお、こちらの資料では、2016年度の検出状況をご覧いただけます。