- BYOD時代に求められるセキュリティ

- Javaの脆弱性を突く攻撃が急増

- クリックしたい衝動に抗えないリンクとは?

- AMTSO:テスト機関とベンダーの問題

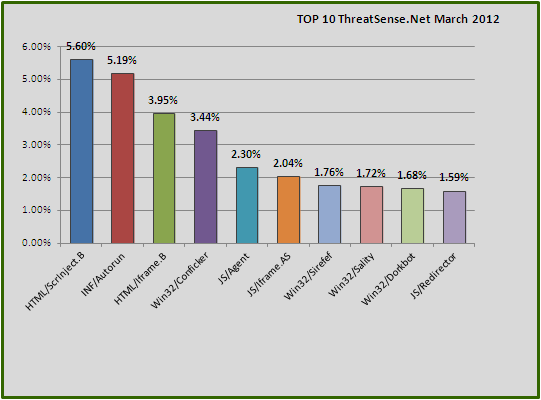

- マルウェアランキングトップ10

- マルウェアランキングトップ10(グラフ)

- ESET社について

- ESETが提供するその他の情報源

業務目的で私物のコンピューターの使用を許可している企業はどれくらいあるかご存知でしょうか。スマートフォンやiPadなどのタブレット端末の場合はどうでしょう。「自分の会社では認められている」と回答した方は決して少数派ではありません。社員に業務目的で私物端末の使用(Bring Your Own Device:BYOD)を許可または奨励する考え方は、いまや多くの国で広まっています。プラスの面を探ると、生産性の向上が挙げられます。朝食の席や夕食の調理中、または日中立ち寄ったコーヒーショップでなど、仕事ができる場所、時間が拡大しました。さらにコスト削減も見込めます。会社が購入した端末ではなく、社員に自分の端末を使わせれば設備投資を抑えられるでしょう。

さて、ITセキュリティマネージャーは、こうしたメリットだけでなく、私物端末の使用がもたらすセキュリティリスクにも目を向ける必要があります。さらに、既存のセキュリティポリシーやコンプライアンス要件の見直しに伴って生じるコストも検討しなければなりません。例えば、自社の顧客リストや機密性の高い内部データが保存された社員個人のノートPCが紛失した場合、法的責任はどうなるのでしょうか。

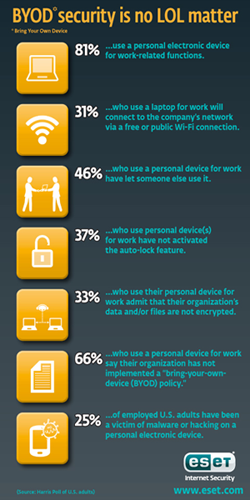

BYODに関するリスクの実態を企業が把握できるように、ESETはHarris Interactiveに依頼して現在、企業や組織に勤めている約1300人の米国成人を対象に調査を実施しました。すると、「業務関連の機能を目的として個人所有の電子機器を使用している」という回答が80%を超えることが判明しました。使用される電子機器はノートPCやデスクトップなどの従来の機器が大半ですが、スマートフォンやタブレットもすでにBYODの主要端末となっています。

残念なことに、調査ではBYOD機器のセキュリティに対する不安が露呈されました。例えば、自社データを暗号化しているという回答は調査対象のわずか3分の1に留まっています。さらに3分の1は私物端末では暗号化していないと回答し、残りの3分の1に至っては暗号化されているか把握すらしていませんでした。調査結果の重要点については、以下のインフォグラフィックをご覧ください。

笑い話では済まされないBYOD(※)のセキュリティの実態

※Bring Your Own Device(私物端末の使用)

81%は業務関連の機能を目的として個人所有の電子機器を使用している。

31%は業務目的でノートPCを使用しており、無料/公共Wi-Fiに接続して自社のネットワークにアクセスしている。

46%は業務目的で私物端末を持ち込んでおり、他人にも使わせている。

37%は業務目的で私物端末を使用しているが、自動ロック機能を有効にしていない。

33%は業務目的で私物端末を使用する際に、端末上の自社データやファイルは暗号化していない。

66%は業務目的で私物端末を使用しているが、自社に「BYODに関するポリシー」が規定されていない。

25%は個人所有の電子機器がマルウェアまたはハッキングの被害に遭った経験がある。

(出典:Harris Pollの米国成人雇用者調査)

特に懸念すべき点は、タブレットやスマートフォンのような小型端末の普及です。その大きさゆえにノートPCやデスクトップと比べて盗難に遭いやすい一方、処理能力や保存容量、通信機能も侮れません。例として、ESETによるBYOD調査の結果を記したMicrosoft Word文書で考えてみましょう。17ページにわたって重要なポイントをまとめたテキストや図表が記載されており、調査に投じられた費用は相当なものです。片やそのファイルサイズは170KB余りで、16GBのスマートフォンまたはmicroSDカードには、同様のレポートを7万件以上も容易に保存することができてしまうのです。さらに、スマートフォンでWiFiまたは4G/LTE接続を使用すれば、数分で全文書を地球の裏側まで送ることが可能です(高額な費用でも手に入れたいと考える受信者にとっては、通信コストなど問題ではありません)。

自分の端末で自動ロック機能を有効にしているスマートフォンユーザーがわずか25%、タブレットユーザーに至っては10%にも満たなかった結果には、眉をひそめざるを得ません(この機能を使用すると、一定時間操作が行われなかった場合に自動でロックがかかり、パスワードやコードを入力しない限り解除できなくなります)。概して言えば、BYODに該当する端末の半数以上は基本的なセキュリティ対策が取られていないと結論できます。今からでも間に合います。BYODのセキュリティを安価で素早く向上できるように、次のような措置を講じることを検討してください。

- すべての端末に対し、パスワードで保護される自動ロック機能の使用を義務付ける。

- リモートでのロック/ワイプ機能を有効にして、盗難に遭っても端末上のデータを保護できるようにする。

- すべての端末上の自社データの暗号化を有効にする。

- すべての端末に対し、最新のアンチマルウェア機能を有効にする。

要約すると、今回の記事は自社がどのようにBYODのセキュリティに対応しているかを考える契機となります。自社でBYODに関するポリシーが規定されていない、あるいはセキュリティトレーニングが実施されていないという回答が調査対象の約3分の2に上ることを考慮すれば、これを機に雇用主の皆様にはぜひ検討してもらいたいものです。

3月、世界各地のESETの研究者たちは、新たに確認された各種マルウェアの脅威に関する調査に追われました。ここでは3つの脅威を取り上げます。まずは、ESETでは「Win32/Georbot」と呼ばれている、情報を盗み出すトロイの木馬から解説します。

このWin32/Georbotという名前は、ユーラシア大陸の一国グルジア(Georgia)に由来します。ESETの研究者により、このマルウェアがグルジア政府のドメインからアップデートを受け取っている事実が判明したためです。もちろん、これだけではこのマルウェアと作成されたボットネットがグルジア政府と実際に関係があるとは断言できません(実際、グルジア法務省のデータ交換局(Data Exchange Agency)と同国のCERTはこの問題に関してESETと協力体制を敷いています)。しかし、ESETでコードを分析したところグルジア在住のユーザーが、このマルウェアによる情報窃盗のターゲットにされている可能性が明らかになっています。マルウェアの情報を盗む能力を確認すると、この種の脅威がいかに有害であるか改めて気付かされます。システムに感染すると、Win32/Georbotは次を実行する場合があります。

- ローカルハードドライブ内のファイルをリモートサーバーに送信する

- 証明書を盗み出す

- ハードドライブ上でMicrosoft Word文書を探す

- ハードドライブ上でリモートデスクトップ設定ファイルを探す

- スクリーンショットを取得する

- マイクで音声を録音する

- Webカメラで動画を録画する

- ローカルネットワークをスキャンして同じネットワーク上の他のホストを特定する

- 感染システム上で任意の命令を実行する

いずれも、このボットネットを介して情報を盗み出す目的で実行されます。興味深いことに、これらの命令は自動化されておらず、手動で有効化されます。しかも、すべての感染ホストに一斉送信するのではなく、各ホストに個別に送信します。ESETではボットネットのコントロールパネルへのアクセスに成功し、感染マシン上のWordファイルを通じて検索に使用されたキーワードのリストを発見しました。この脅威の詳細については、「From Georgia With Love」と題されたブログ記事で分析の概要をご確認いただけます(なかなか面白いタイトルです)。また、完全なレポートはPDFファイルでご覧いただけます。

続いて取り上げる新しい脅威は、手動による管理機能と地政学的なターゲティング機能を備えた、情報を盗み出す第2のボットネットであり、あれこれと想像を張り巡らせる陰謀論者も少なくないでしょう。今度の標的はチベットです。どうやら狙いはNGO(非政府組織)のようです。ESETでは、この「OSX/Lamadai.A」マルウェアが実行するMac OS Xのペイロードの分析の詳細を公開しています。

このコードはAppleが先日パッチを公開した脆弱性(Java脆弱性CVE-2011-3544)を悪用していますが、私たちは感染の事実、そして犠牲となったテスト用マシンとボットネットの指令サーバー(C&Cサーバー:ボットネットの所有者=ボットマスター)が、感染マシンを監視、管理するためのソフトウェア)の間で通信を確認できました。実際に、ボットマスターがマシン上の機密性の高いファイルを探す際に命令を入力している事実も確認されました。

そして最後に、攻撃ツール「Blackhole Exploit Kit」の新バージョンで見つかった、Javaの脆弱性(CVE-2012-0507)を悪用する新種の攻撃を紹介します。ここ最近は、Javaの脆弱性が攻撃キットの開発者にとって最大のターゲットになっています。エンドユーザーのシステムを攻撃するうえで最も有効であると同時に、広く普及しているプラットフォームであることから効率性も高いと見られるためです。ESETではさまざまなインシデントを追跡しており、こちらのブログ記事では、Blackholeの最新バージョンへリダイレクトするiFrameを埋め込まれた、ロシアで人気の合法サイトの例を解説しています。パッチを適用すること、アンチウイルス機能を最新の状態にしておくことがいかに重要であるか改めて思い知らされました。

「どうもこのリンクは疑わしい。だけどクリックしてみたい。」そんな風に思った経験はありませんか。ESETアイルランドの最新の調査では、男女問わずユーザーがクリックという誘惑に屈してしまいがちなトピックのタイプを明らかにしています。

ESETアイルランドが最近委託した調査の目的は、ユーザーがソーシャルメディアやオンライン広告、迷惑メール(スパム)内の疑わしいリンクをクリックしてしまう状況を突き止めることでした。たとえ安全であると確信できず、偽物や悪意があるかもしれないとわかっていてもクリックするのでしょうか。

驚愕の低価格で販売されている人気商品であれ、大災害の関連ニュースであれ、「エサ」のタイプに関係なくクリックはしないと回答したのが調査対象の49%に上ったことは朗報でした。もちろん、「おいしい話には裏がある」というフレーズは誰もが耳にしたがあるでしょう。私たちの同僚もアイルランドのユーザーに対し、スパムやネット上に蔓延する濡れ手に粟の話を例に出して、リンクをクリックをしないよう呼びかけています。こうしたメッセージが功を奏したのか、上述のとおりユーザーの約半数が怪しいリンクをクリックしたいという誘惑を振り切っていますが、懸念すべきは残りの半数のユーザーです。

調査によると、クリックしたい衝動に駆られてしまうリンクのタイプは「激安セール情報」が29%と最も高く、次いで災害関連のニュース(25%)が続きました。無料ダウンロードも魅力的のようで、映画や音楽で16%、ゲームで10%となっています。有名人のゴシップや画像もある程度有効のようです(それぞれ12%と11%)。その他は、簡単に金儲けができる方法の紹介が13%、ソーシャルメディアのアプリが12%でした。

特に驚くことではないのでしょうが、調査では男女間での興味深い違いも明らかになっています。例えば、3人に1人の女性が危険なクリックをしてでも買い物欲を満たしたいと答えた反面、男性ではわずか4人の1人に留まりました。ところが、無料ダウンロードとなるとこの男女差は逆転します。男性の方が慎重さを欠いているようで、マルウェアに感染する可能性のある危険なWebサイトから音楽や映画、ゲームをダウンロードするユーザーは20%(年齢層別では15~24歳が最も高く23%)である一方、女性ではわずか12%と大きく差が付きました。

災害関連のニュースについては、男女ともに同程度の関心が持たれていますが、若年層が特に興味を持つようです(15~25歳では30%)。さらに、もう1つ別のプラスの側面も確認されています。有名人の画像やゴシップへの疑わしいリンクをクリックしてしまうユーザーがアイルランドでは12%程度に留まるところを見ると、他国の有名人を病的に崇拝する傾向は低いようです。

クリックをしても大丈夫かどうかを見分ける方法もちろん、調査の真意は、魅力的だが疑わしく思えるリンクを目にしたときに、誘惑に負けた結果、生じる可能性のある問題について注意を引くことにありました。マルウェアへの感染は、この種のユーザーの操作に起因するケースが大部分を占めます。そこで、友人や家族、職場の同僚とぜひ共有していただきたいヒントをいくつかご紹介します。

- 責任ある行動を取るようにしてください。魅力的でもすぐクリックするような行動は控えましょう。ネット詐欺師はユーザーの好奇心を悪用して、マルウェアを拡散し、金融詐欺の罠に掛けようとします。

- オンラインショッピングは評価の高いWebサイトで行い、安全に支払いができるセキュリティ証明書の存在を確認してください。

- 世界各国のニュースは、知名度の高いニュースサイトや現地のテレビ局、ラジオ局のWebサイトなどから入手してください。多くの詐欺では最近発生した特定の災害に便乗して、「カメラがとらえた衝撃の未公開映像」などとうたったリンクを掲載したメールやソーシャルメディアを介して攻撃が拡散されます。

- クリックするときは常に冷静な判断を心掛けてください。

Righard Zwienenbergは優秀なセキュリティ研究者であるとともに、私にとっては古くからの友人でもあります(Stephen Cobbを除いて、私以上に付き合いがある人はいないでしょう)。だからこそ、Normanに十年以上(その前はThunderByteに)在籍していた彼が、ESETに加わるかもしれないと聞いたときは思わず頬が緩んだものです。Righardは2月にシニアリサーチフェローに就任し(私たちもウイルス並みに勢力を強めています)、ESETの本社があるブラティスラバの技術部門に入ると早速、自己紹介を兼ねて鋭いブログ記事を立て続けに執筆しました。

一方で、ちょっとした問題も起こりました。

というのも、過去3年間、Righardと私はAMTSO(Anti-Malware Testing Standards Organization)の理事会のメンバーとして活動を共にしてきたのですが(Righardは現在、理事長を務めています)、1つのメンバー機関から2名以上が理事会に入ることは組織の準則に違反するのです。そのため、予定よりも早まりましたが、私が理事を辞職することになりました(今年の再選は目指していませんでしたので、あっさりと決まりました)。これで私とAMTSOの関係がギクシャクしていると思われている方もいるかもしれませんので一応断っておきますが、私は今もなおESETノースアメリカの代表として組織の活動に携わっていますし、テスト品質の向上というAMTSOの目標を心から支持しています。今後も時間さえあればAMTSOからの執筆依頼は引き受け、テストに関する問題も今まで以上に発言していきたいと考えています。実際、5月に開催されるEICARでは、「After AMTSO: a Funny Thing Happened on the Way to the Forum」と題した論文を発表する予定です(なお、まったく異なるトピックですがPINの適切な選択に関する論文も承認を受けています)。

“After AMTSO”という標題から、まるで私がEICARでAMTSOが解散するのを予言しているようにも聞こえるかもしれませんが、そんなことはありませんし、解散総会が開催される予定もありません。しかし、最近サンマテオで開催されたワークショップの2日目の途中で、今後の方向性に関する重大な提案が出されました。AMTSOは当初、「レビューに対するレビュー」分析を実施することで、テストとテストレポートの精度についてテスト機関とレビュー機関がそれぞれ果たすべき説明責任を強め、レビューが同組織の「テストの基本原則」に準拠しているかを評価しようとしましたが、この試みは賛否両論を引き起こしました(“否”の方がほとんどでした)。新しい提案は短い記事にまとめるにはあまりにも多くの側面をカバーしていますが、注目はテスト機関の説明責任の再定義です。これは主に、学界から委任されるテスト環境のより全般的なレビューです。

5月に開催される次のAMTSOミーティングではこの提案について白熱した議論が交わされると予想していますが、最終的にどうなるかは言及しないでおこうと思います。個人的には、テスト機関の説明責任の原則は問題視していません。この提案の背景には、AMTSOが、非難を浴びることの多いAnti Virus製品を販売している企業の単なる代弁者であるというイメージを拭い切れなかったことがあるように思えます。本来ならば、テストに関する問題を公正に論じるコメンテーターであり、信頼性の高いサードパーティを介して当事者(ベンダーとテスト機関)の確かな専門技術に焦点を置くべきです。この提案が採用された場合その成功は、AMTSOコミュニティー(メンバー機関と会員)内のテスト機関とベンダーが、商業的組織としての既得権よりもコミュニティーの発展を優先できるかに委ねられるでしょう。

テスト品質に対するセキュリティ研究者の懸念を、「(結果が芳しくなかった)ベンダーの泣き言」に置き換えてしまうのはいとも簡単です。メディアの多くは、「ベンダーは大げさにユーザーを煽る」、「テスト機関は十分に機能していない」という前提で報道しています。しかし、(少なくとも専門の)テスト機関が商業的な側面も有している点と、比較テストレポートでバイアスを見つけることが必ずしも容易ではない点を念頭に置く価値はあります。

主要な認定テスト機関は顧客であるベンダー各社と話し合いを重ねて、自らの独立性と顧客ロイヤリティの妥協点を探っており、優秀なベンダーがスポンサーとなる比較テストでは同じ原則が適用されています(必ずしも高い信頼性が得られているとは限りませんが)。双方の関係を見直して均衡を図ることは、公正性の確保につながるため重要です。しかし特定のベンダーと、一見公平なレポートのビジネス上の関係がまったく不透明なケースがあります。ときには独立系と見られるテスト機関がアンチウイルスベンダー1社単独で採用される場合もあり、実は裏でつながっている可能性もあるのです。

誤解を恐れずに言うと、特定のベンダーとの関連性がオープンになっていないにもかかわらず、その独立性はたいていは問題視されず、それどころか高い評価を受けている情報リソースは膨大に存在します(Virus Bulletinテストがおそらくその代表例です)。しかし、たとえテストがいかにすぐれているとしても、テスト機関がこのような関連性(すなわちテスト手法)をオープンにしない場合、常に疑いの眼差しが向けられます。あるいは、「スポンサーから独立」したとするテスト機関が、テストの検証について話し合う前に製品テストを依頼してきた会社に多額なコンサルティング料を請求しようものなら、不審に思われてもしょうがないでしょう(その実名やシミュレーションに用いられた攻撃については公表できません。「絶対に口外しない」と署名されても教えられませんのであしからず)。

今日、リムーバブルメディアはその利便性の高さから広く普及しており、マルウェア作者も当然このことを認識しています。一度ランクダウンしたINF/Autorunがしばしば第1位に返り咲いているのも、その表れといえます。では、なぜリムーバブルメディアが狙われているのでしょうか。

WindowsのAutorunは、リムーバブルメディアをPCに挿入したとき、autorun.infファイルに記述されているプログラムを自動実行するように初期設定されています。そのため多くのマルウェアが、自分自身をリムーバブルメディアにコピーする機能を備えるようになっています。主要な拡散手段ではないにしても、ひと手間かけて追加の感染機能をプログラムに組み込むことで、感染の可能性を少しでも高めようと考えるマルウェア作者が増えているのです。

ヒューリスティック技術を搭載したアンチウイルススキャナーでは、この特徴を手がかりにしてこの種のマルウェアを容易に検出することができますが、ESETのRandy Abramsがブログで指摘しているように(ブログ「Auto-Infect」、ブログ「Foil Conficker Get Rid of AutoRun」)、アンチウイルススキャナーに頼るよりもAutorun機能を無効に設定変更する方がより安全です。Randy Abramsの別のブログ「Now You Can Fix Autorun」も参考にしてください。

HTML/Iframe.BはHTMLページに埋め込まれた悪意のあるiframeタグの汎用名であり、悪意のあるソフトウェアのサイトに誘導する特定のURLにブラウザーをリダイレクトします。

Win32/Confickerは、svchostプロセスを通じてDLLを読み込みます。この脅威は、あるアルゴリズムによって生成されたドメイン名を使用してWebサーバーに接続し、悪意のあるコンポーネントを追加ダウンロードします。こちらよりConfickerの各種情報をご参照ください。

ESETの製品はすでにConfickerに対応していますが、同じ脆弱性を突く別のマルウェアに感染するのを防ぐため、Microsoftが2008年第3四半期に公開したパッチも必ず適用するようにしてください。この脆弱性の詳細については、こちらをご覧ください。最近見つかった亜種では、Autorun経由で感染を行うコードは削除されていますが、それでもAutorun機能を無効にすることをおすすめします。この機能を無効にすれば、ESET製品ではINF/Autorunとして検出される多くの脅威の感染も防ぐことができるからです。米国カリフォルニア州サンディエゴに拠点を置くESETのリサーチチームも、Conficker問題についてブログで詳しく解説しています。

「最新のパッチを適用する」「Autorun機能を無効にする」「共有フォルダーに適切なセキュリティを設定する」という安全のための慣習を実践すれば、Confickerに感染するリスクは最小限に抑えることができます。このマルウェアがメディアで大きく取り上げられていること、そして何カ月も前からパッチが提供されている脆弱性を悪用していることを踏まえると、多くのユーザーがこのようなあたりまえの対策を実施していれば、Confickerによる被害はそろそろ終息に向かっていてもおかしくないはずです。このところのランキングでは、Confickerの検出数が減少しているように見えますが、この数値は命名規則と統計の測定方法を変更した影響を受けています。実際には、Confickerの各亜種の検出数が大幅に減少した事実はありません。

また、EXEファイルとSCRファイルを改ざんし、セキュリティソフトウェアに関連するサービスとプロセスを無効にします。

詳細については、こちらをご覧ください。

ユーザーが特定のWebサイトを閲覧中にログイン用のユーザー名やパスワードを盗み出します。その後、収集した情報をリモートのコンピューターに送信しようとします。リモートからコントロールが可能なワームの1種です。

ESETが開発した先進のマルウェアレポーティング/追跡システム「ThreatSense.Net」によると、2012年3月度のランキングは、「HTML/Scrinject.B」が第1位という結果になりました。このマルウェアは、検出された脅威全体のうち5.60%を占めています。

ESETは、セキュリティソフトウェアのグローバルプロバイダーです。ESET NOD32 AntivirusとESET Smart Securityは、包括的な機能とすぐれた検出性能を備えるセキュリティソリューションとして、常に高い評価を受けています。

セキュリティ脅威の被害に遭わないためには、アンチウイルスソフトウェアを最新の状態に保つだけでなく、セキュリティに関する最新情報を把握しておくことも重要となります。ESET Threat Centerでは、セキュリティに関するさまざまな情報を提供しています。次の情報源をぜひご覧ください。

この情報は、ThreatSense.net(※)の情報を元に作成しています。

- ※ ThreatSense.Netは、ESETが新しい脅威を迅速かつ継続的に把握するためのシステムです。ESET製品のオプションで、ThreatSense.Net早期警告システムを有効にした場合、ESET社のウイルスラボで、検出された脅威の情報を収集し、台頭する脅威の検出率の向上等、ESET製品の品質向上に役立てています。