最新の脅威動向とセキュリティ対策が学べる「Security Days Fall 2019」が2019年10月4日に大阪で、10月9日~11日に東京で開催されました。この記事では、東京で行われた「2019年に日本国内で確認されたマルウェアのトレンド」の内容をお届けします。キヤノンマーケティングジャパン株式会社の原田隆史が登壇し、2019年に国内で検出されたマルウェアの傾向と、セキュリティ対策をするうえで認識しておくべきポイントを解説しました。

セキュリティ対策の第一歩は、攻撃の実態を知ること

みなさまこんにちは。キヤノンマーケティングジャパン株式会社、マルウェアラボ、マルウェアアナリストの原田隆史と申します。本日はお越しいただき、誠にありがとうございます。本セミナーでは、2019年に日本国内で確認されたマルウェアの検出状況を分析した結果判明した、マルウェアの傾向を解説していきます。

セキュリティ対策を考えていく上で、どのような攻撃が起きているのかを把握しておくことはとても重要です。このセミナーで攻撃に使用されるマルウェアの傾向を理解していただき、今後対策を講じていく上で、なにか参考になるものがありましたら幸いです。

まず簡単に、私が所属しているキヤノンマーケティングジャパン、マルウェアラボの紹介をします。マルウェアラボの役割は、大きく分けて3つあります。1つ目は研究活動です。公的機関や、大学などの研究機関と連携して、サイバー攻撃やマルウェアの研究調査を行っています。2つ目は解析です。マルウェアの解析やアプリケーションの脆弱性調査などを行っています。3つ目は、情報発信活動です。研究調査や解析で得られた情報をもとに、論文やレポートを公開したり、学会やセミナーで講演活動を行っています。

先日、情報発信活動の1つとして、2019年上半期のマルウェアレポートを公開しました。本講演でお話しする内容についても触れておりますので、もしよろしければご覧ください。アクセスの方法は本講演の最後に紹介させていただきます。

2019年のマルウェアを分析してわかった2つの傾向

それでは本題に移ります。これからお見せするマルウェアの統計データは、ESET製品によって検出されたマルウェアの情報を分析したものになります。

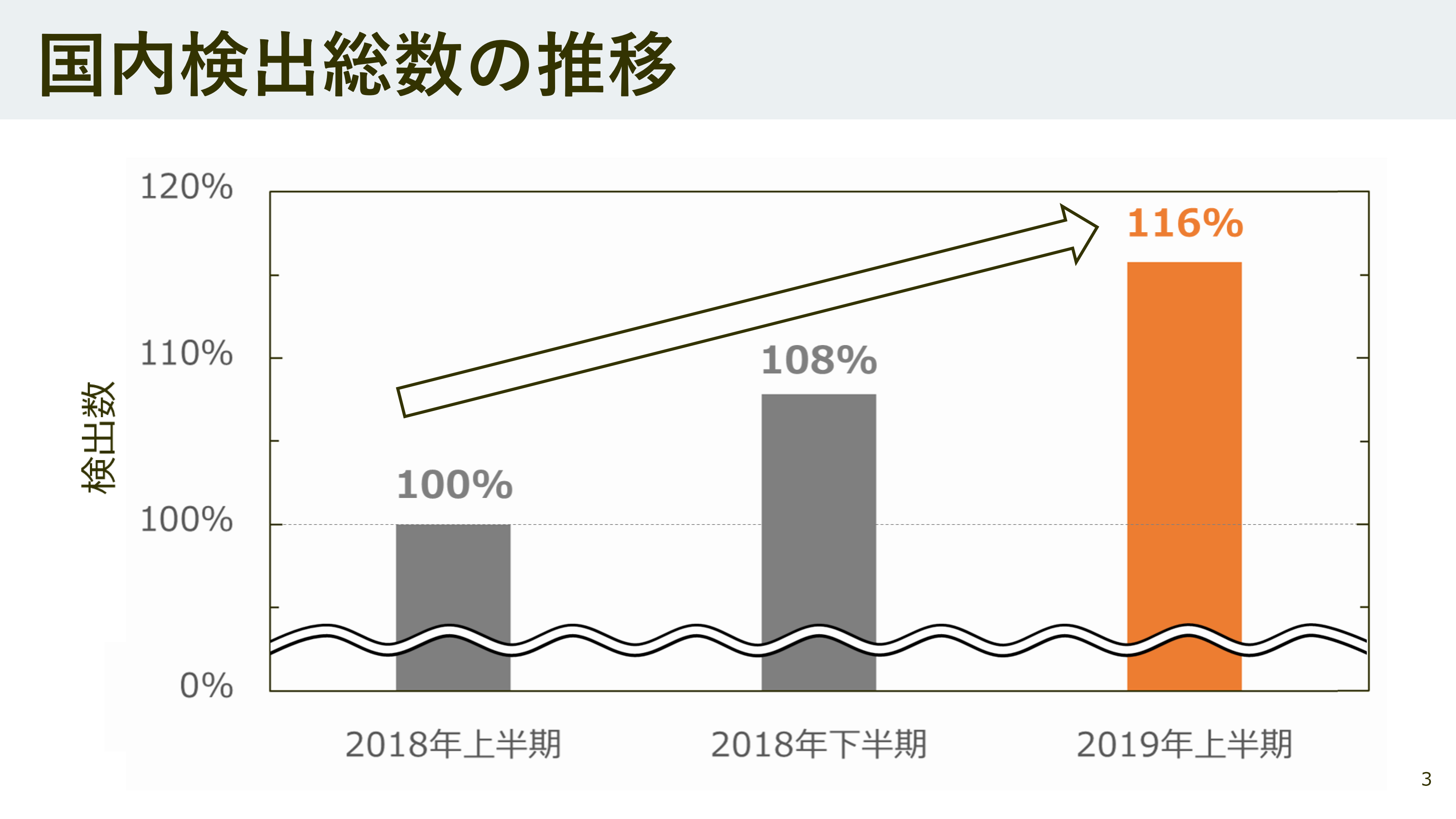

キヤノンマーケティングジャパンはESETの国内総合販売代理店です。マルウェアラボではESETのラボと提携し、マルウェアの検出状況を共有しています。こちらは日本国内で検出されたマルウェアの検出総数の推移です。2018年上半期に日本で検出されたマルウェアの検出総数を基準として、2018年下半期、2019年上半期のものを示しています。

見ていただくとわかるようにマルウェアの検出数は、2018年上半期以降、増加し続けています。また、2019年上半期の検出数は2018年上半期のものと比較すると、16パーセント多く検出されました。そして、2019年上半期に日本国内で検出されたマルウェアを分析した結果、2つの傾向がありました。それがこちらです。

2019年の上半期に日本で検出されたマルウェアの傾向の1つ目は、メールを媒介とするダウンローダーが継続的に多数確認されているということ。そして、2つ目は、脆弱性を悪用するマルウェアが増加傾向にあるということです。1つずつ解説していきます。

メールを媒介とするダウンローダーが継続的に多数確認

ではまず1つ目、メールを媒介とするダウンローダーが継続的に多数確認されていることに関してです。

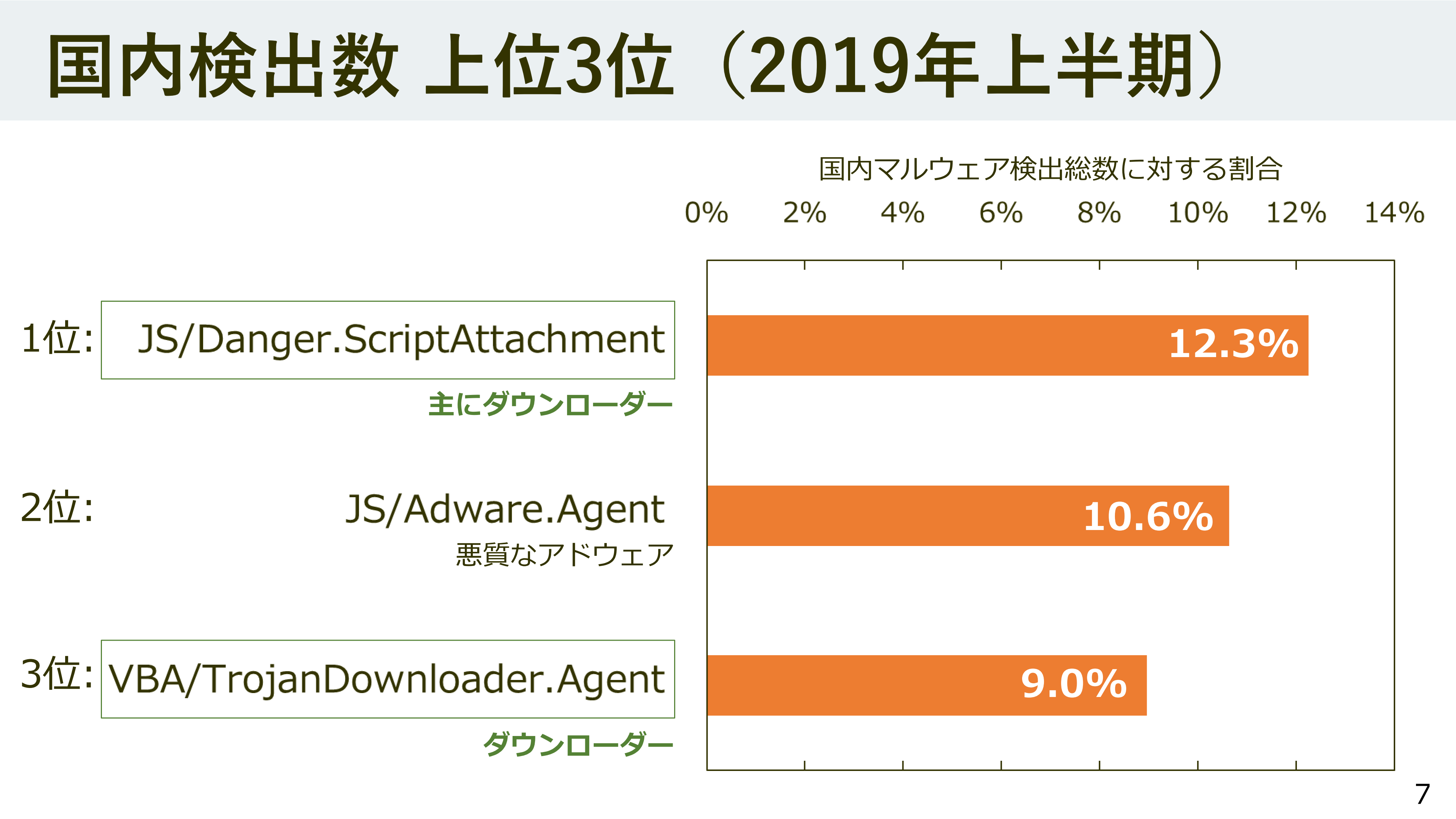

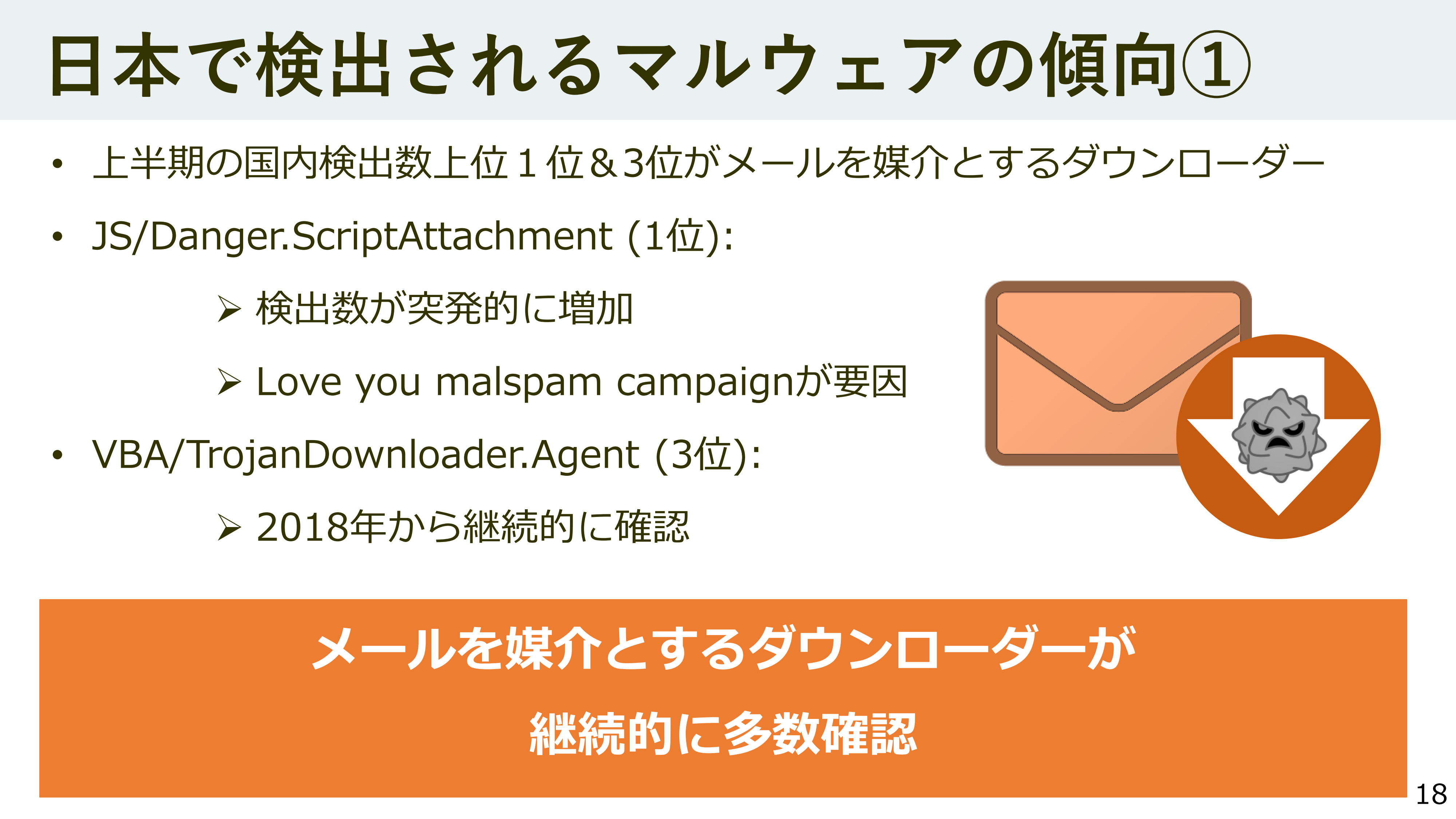

ダウンローダーとは、攻撃者が用意したサーバーと通信を行い、別のマルウェアをダウンロードして実行するマルウェアです。このダウンローダーというマルウェアは、日本で非常に多く検出されているマルウェアで、こちらは2019年上半期に日本国内で検出されたマルウェアの上位3つです。

もっとも多く検出されたマルウェアは「JS/Danger.ScriptAttachment」と呼ばれるものでした。そして、第2位が「JS/Adware.Agent」。第3位が「VBA/TrojanDownloader.Agent」でした。これら3つのマルウェアのうち、第1位と第3位のマルウェアがダウンローダーです。2019年上半期は日本国内で、ダウンローダーが非常に多く検出されていることがわかります。ここから、第1位と第3位のマルウェアについてそれぞれ解説を行っていきます。

2018年に国内でほとんど検出されなかったダウンローダーが、今年に入って爆発的に増加

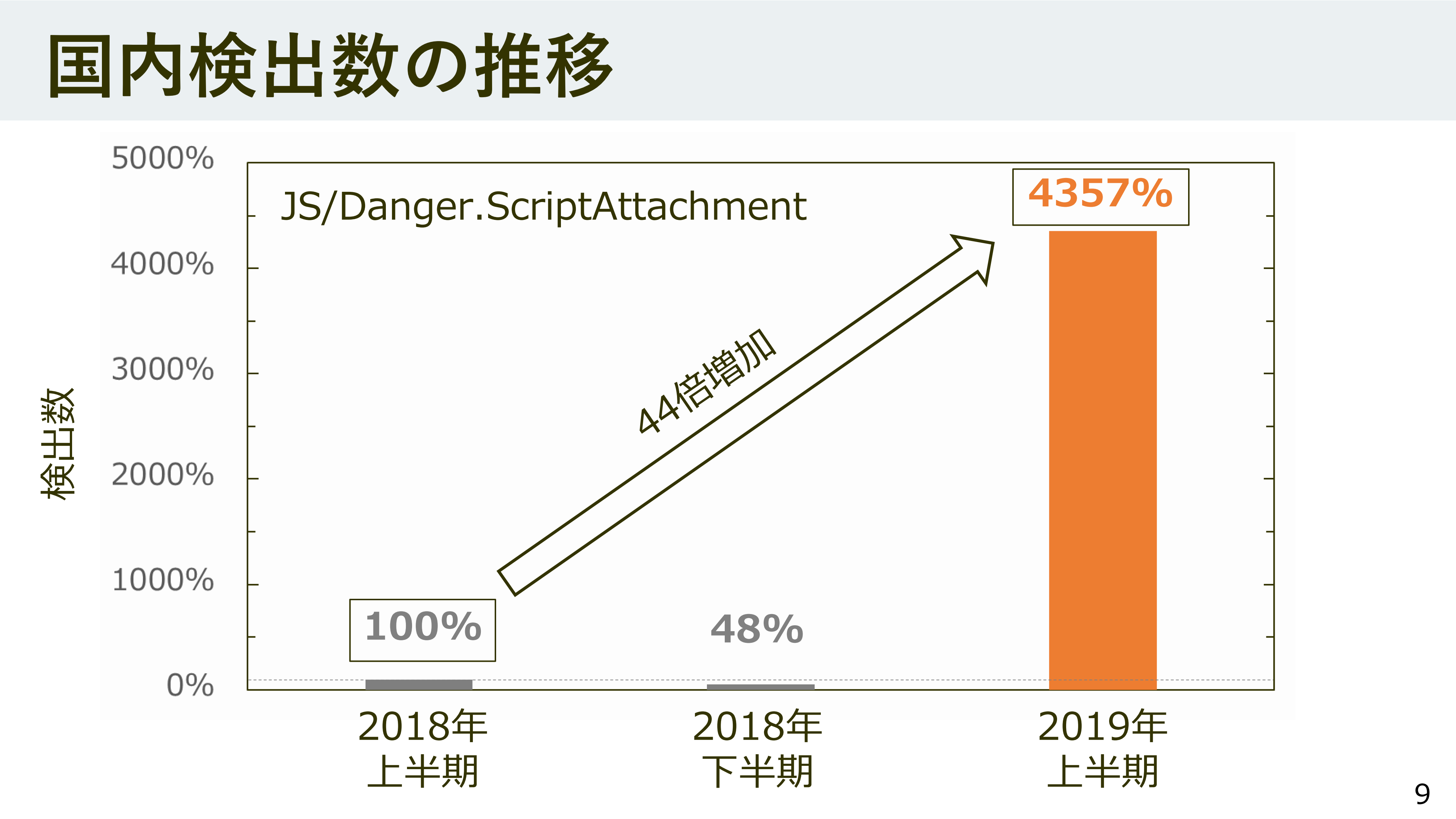

ではまず最も検出数の多かった、「JS/Danger.ScriptAttachment」から解説をはじめます。このマルウェアは電子メールに添付された悪意のあるファイルをzip形式で圧縮したものです。メールに添付されているzipファイルを解凍すると、「JavaScript」で記述されたダウンローダーであるケースが多いです。このマルウェアは2019年上半期に最も多く検出されたマルウェアでしたが、実は2018年にはほとんど検出されていませんでした。

こちらのグラフは「JS/Danger.ScriptAttachment」の国内検出数の推移です。2018年上半期に、日本国内で検出された「JS/Danger.ScriptAttachment」の検出数を基準にし、100パーセントとすると、2019年上半期は4,357パーセントと、検出数が爆発的に増加していることがわかります。日本では検出数が大幅に増加していました。では、世界はどうなったのかといいますと、日本以外の国ではあまり検出されていません。

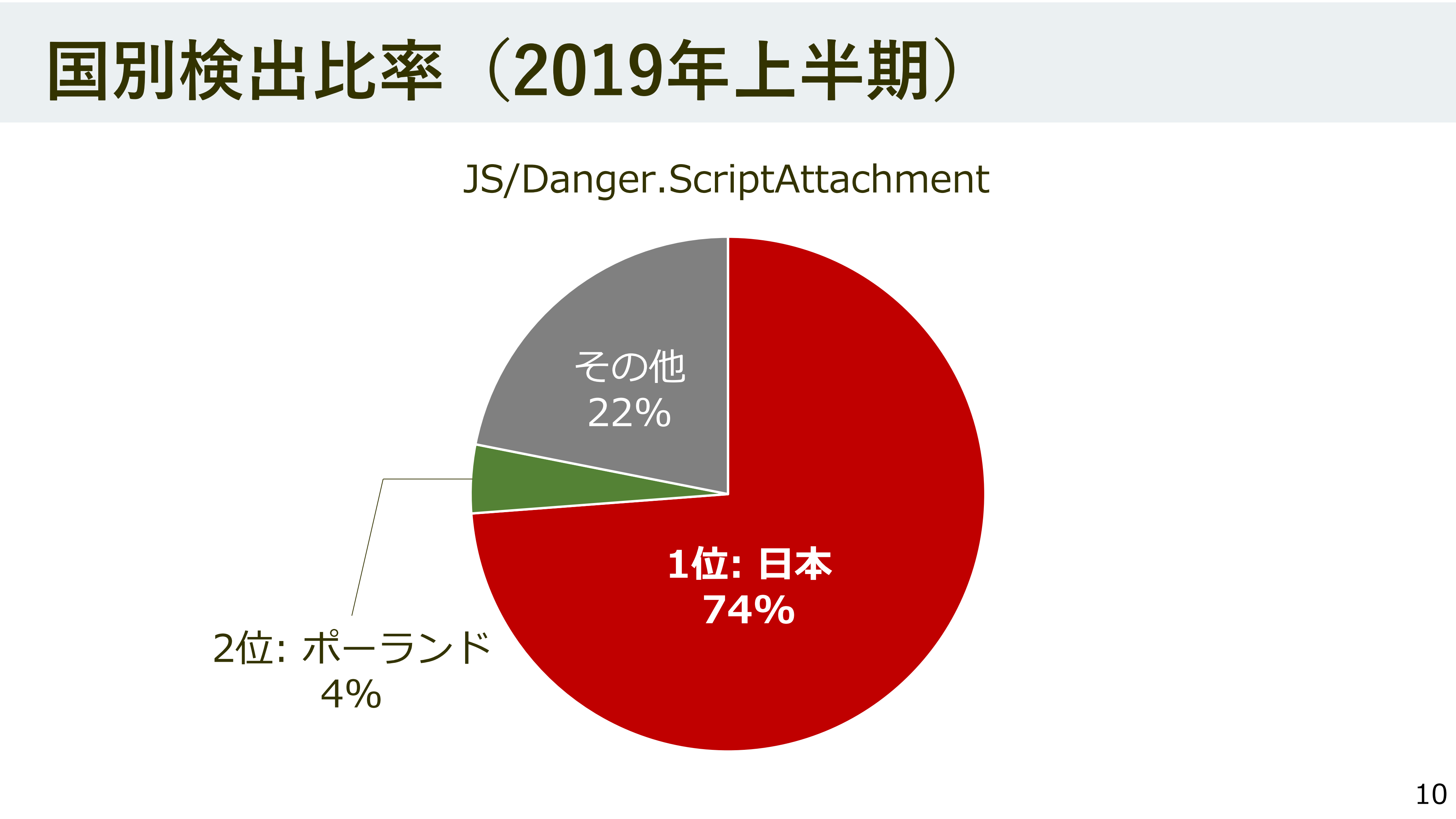

こちらは2019年上半期に検出された「JS/Danger.ScriptAttachment」の国別の割合です。74パーセントが日本で検出されており、2番目に多いポーランドと比較してみても、その差は非常に大きいです。以上のことから、このマルウェアは日本で集中的に観測されており、2019年上半期に主に日本に向けてこのマルウェアの感染を狙った攻撃があったことがうかがえます。ではその事例を紹介します。

日本の芸能人からLove you

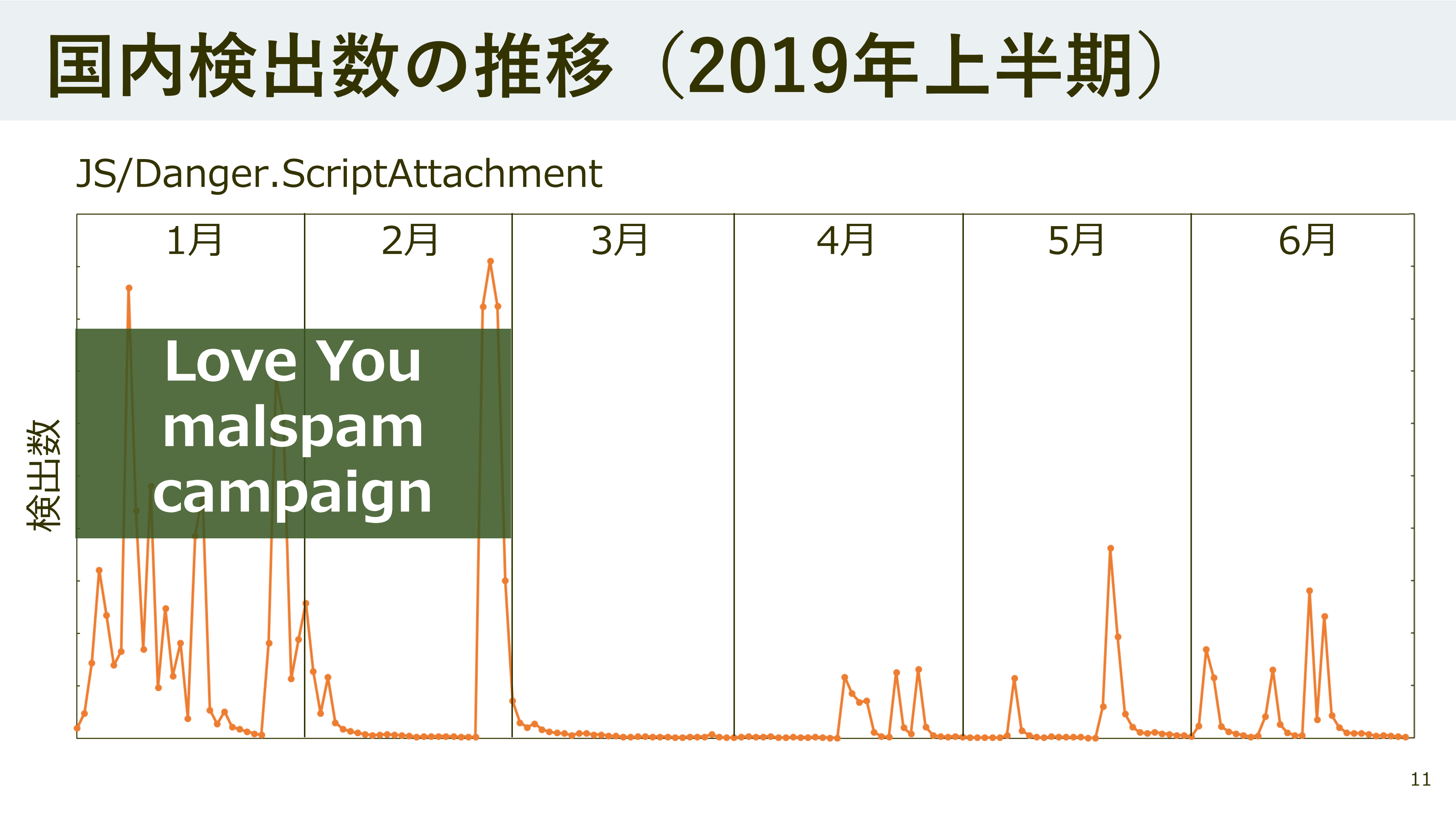

このグラフは2019年の上半期に日本国内で検出されたJS/Danger.ScriptAttachmentの検出数を1日ごとにプロットしたものになります。

見ていただくとわかるように、検出数が多い時期とほとんど検出されていない時期があります。そして、このマルウェアは1月と2月に集中的に検出されていたことがわかります。ESET社ではこの1月と2月に検出された攻撃を「Love you malspam campaign」と呼んでいます。malspamとは、マルウェアスパムの略で、マルウェアの感染を狙ったスパムメールに対応します。「Love you malspam campaign」の「Love you」は、malspamの件名に由来します。

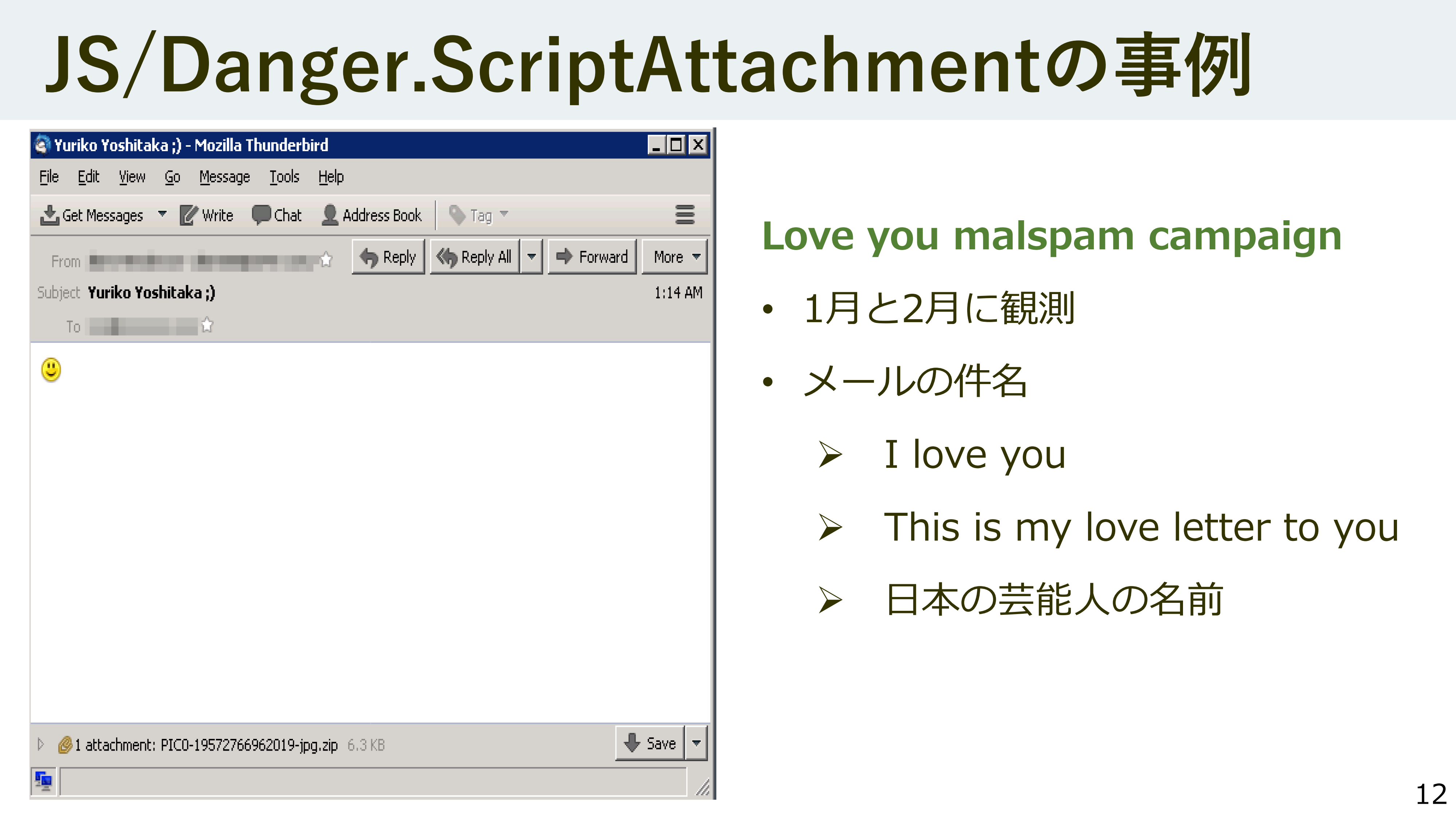

1月と2月の間に件名はさまざまなものに変化していましたが、一時期、「I Love you」ですとか、「This is my love letter to you」といった、loveとyouが含まれる時期があったことから、この「Love you malspam campaign」の「Love you」がつけられました。メールの件名には、このほかにも日本の芸能人の名前が使用されている時期もありました。このことからも、日本を対象にした攻撃であることがうかがえます。左側が「Love you malspam campaign」で実際に使用されたメールです。

件名には、日本の芸能人の名前が使用されており、女優の吉高由里子さんの名前が使用されています。少し余談にはなりますが、件名に使われた日本の芸能人の名前の一部をまとめてみました。例えば、現在活躍されている綾瀬はるかさんや橋本環奈さん、その他にも昭和から活躍されているような美空ひばりさんなど、幅広い世代の芸能人の名前が使用されていました。

また、男女の比率を比較してみると、女性の名前を使用するほうが多いということもわかりました。私個人の考えになりますが、このような名前のリストを攻撃者はどこから手に入れているのかというところにも興味があります。もしこのようなリストの出所をいち早く掴めれば、情報発信で対策を提示する際に、より具体的なものを提案できるかもしれないなと考えたりもしています。

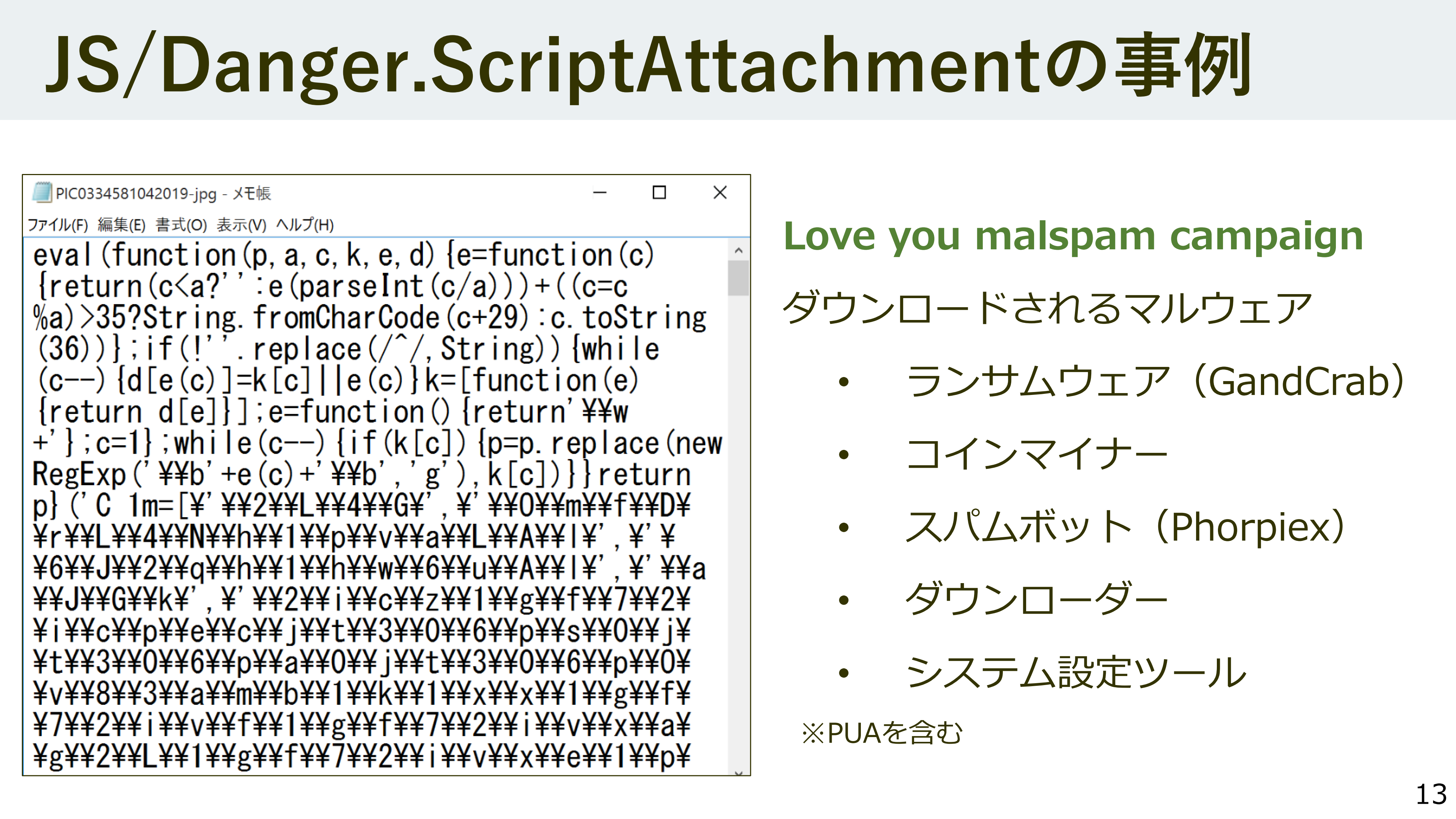

では本題に戻りまして、こちらが添付ファイルで、これがJS/Danger.ScriptAttachmentになります。拡張子の部分を見ていただくとzipで圧縮されていることがわかります。このzipファイルを解凍し中身を確認してみると、JavaScriptで記述されているプログラムが確認されました。

そして後半部分には難読化が施されており、我々のようなマルウェア解析者による解析を妨害するような処理が施されていました。ここからさらに解析を進めると、このマルウェアはダウンローダーであることがわかりました。攻撃者が用意したサーバーと通信を行い、最終的にダウンロードされ実行されるマルウェアを右側にまとめています。

ファイルを暗号化し復号するための身代金を要求するランサムウェアである「GandCrab(ガンクラブ)」ですとか、暗号通貨をマイニングするコインマイナー、スパムボットの「Phorpiex(フォルピエックス)」、さらにダウンローダーをダウンロードするケースなど、さまざまなマルウェアがありますが、これらのマルウェアのうちどれか1つがダウンロードされ実行されます。

つまりこの事例をまとめますと、「Love you malspam campaign」はここに示したマルウェアを感染させるための攻撃で、その攻撃の第一段階として「JS/Danger.ScriptAttachment」を添付したメールが使用されたということになります。以上が本マルウェアに関する調査、解析の結果でした。

2018年から国内で多数検出され続けているダウンローダー

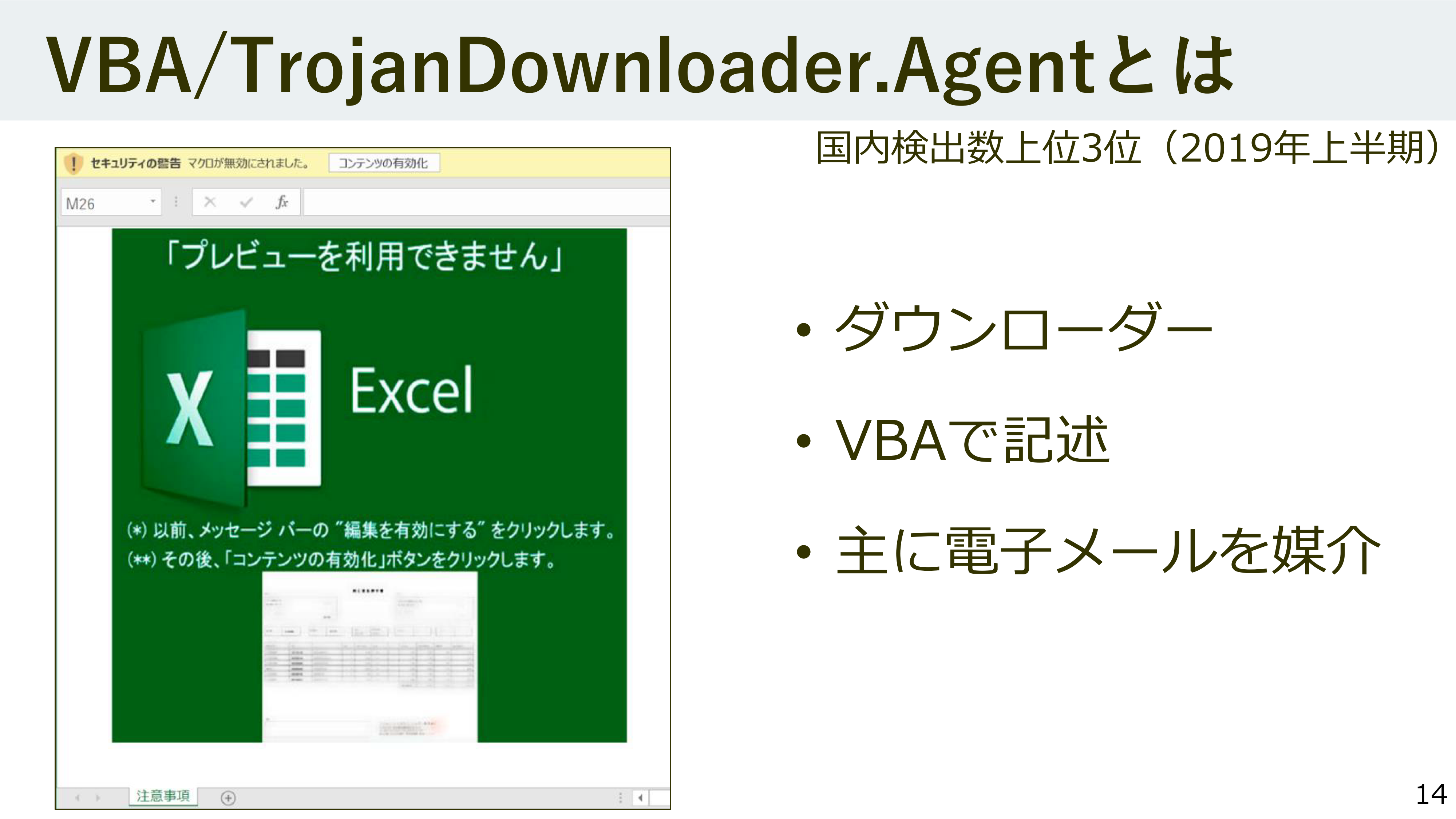

それでは続いて、2019年上半期に3番目に多く検出された「VBA/TrojanDownloader.Agent」の解説を行っていきます。これはダウンローダーで、MicrosoftのOfficeソフトで主に使用されているVBA(Visual Basic for Applications)で記述されています。そして、このマルウェアは主に電子メールを媒介とし拡散されることが非常に多いマルウェアです。

こちらは左側がこのマルウェアの実物になります。Officeソフトのデフォルト設定の場合、上部黄色の部分に示してあるように、セキュリティの警告が表示され、VBAで記述されたマクロは自動的には実行されません。

ただしユーザーが「コンテンツの有効化」をクリックするとマクロが実行され、攻撃者が用意したサーバーと通信を行い、別のマルウェアがダウンロードされ実行されます。攻撃者はセキュリティの警告が出ることを知っているので、ユーザーにクリックしてもらうために警告を解除する方法を書いておくケースが最近は非常に多いです。

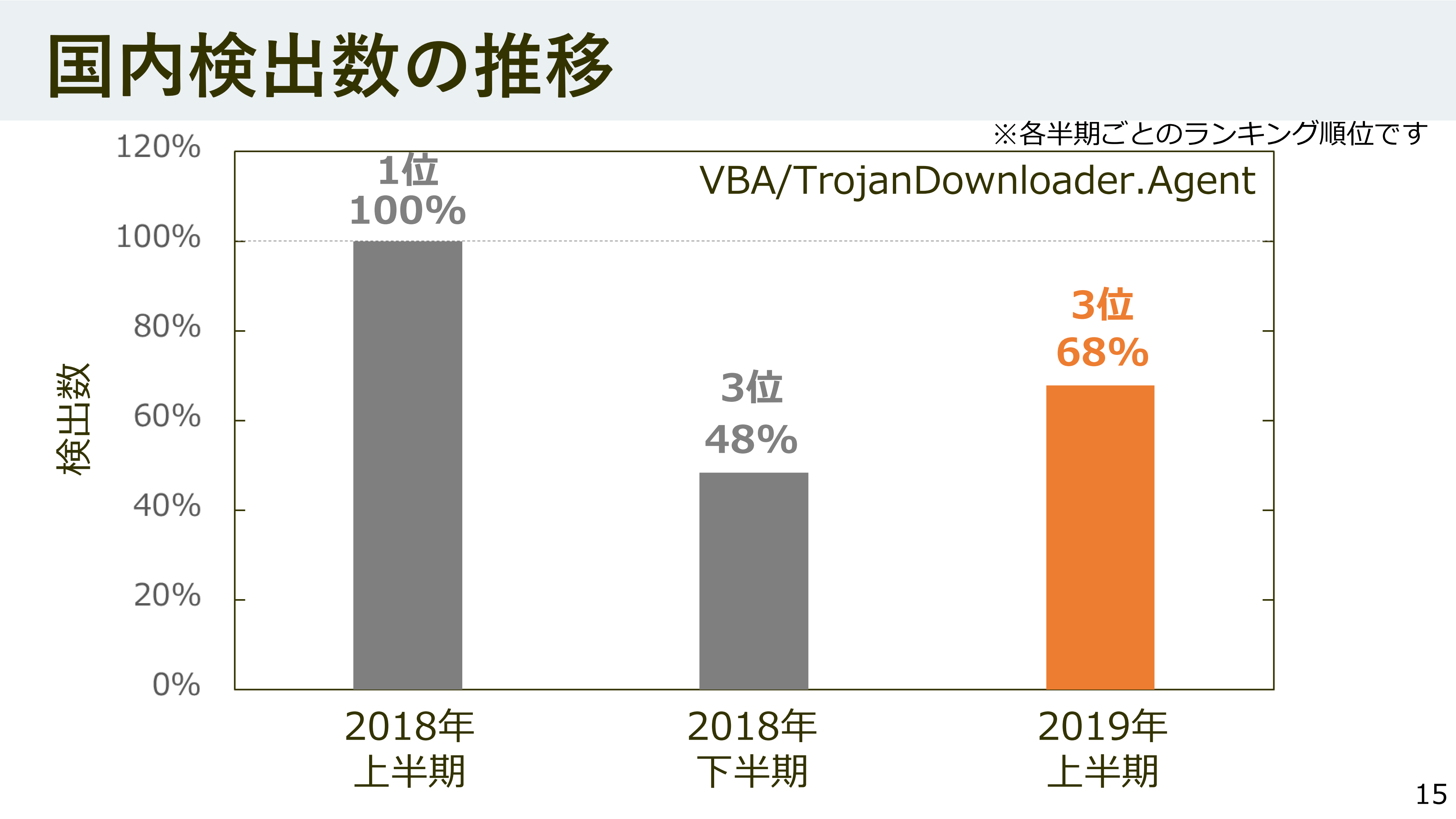

こちらは「VBA/TrojanDownloader.Agent」の国内検出数の推移です。このマルウェアは先ほど解説した「JS/Danger.ScriptAttachment」とは検出状況が異なります。

「VBA/TrojanDownloader.Agent」は、昨年から継続的に検出され続けているマルウェアです。2018年上半期に日本国内で検出された検出数を基準にし、100パーセントとすると、2019年上半期は少し減少し、68パーセントでした。減少はしていますが、これは2018年上半期を基準としているためです。

実は、2018年上半期はこのマルウェアが最も検出数の多いマルウェアでした。2018年下半期は検出数第3位、そして2019年上半期は、お伝えしているとおり第3位と、2018年上半期以降、常に検出数は上位3位以内に入っており、継続的に検出され続けています。検出数は相対的には減少していますが、今後も継続して検出されることが予想されるので、注意が必要です。

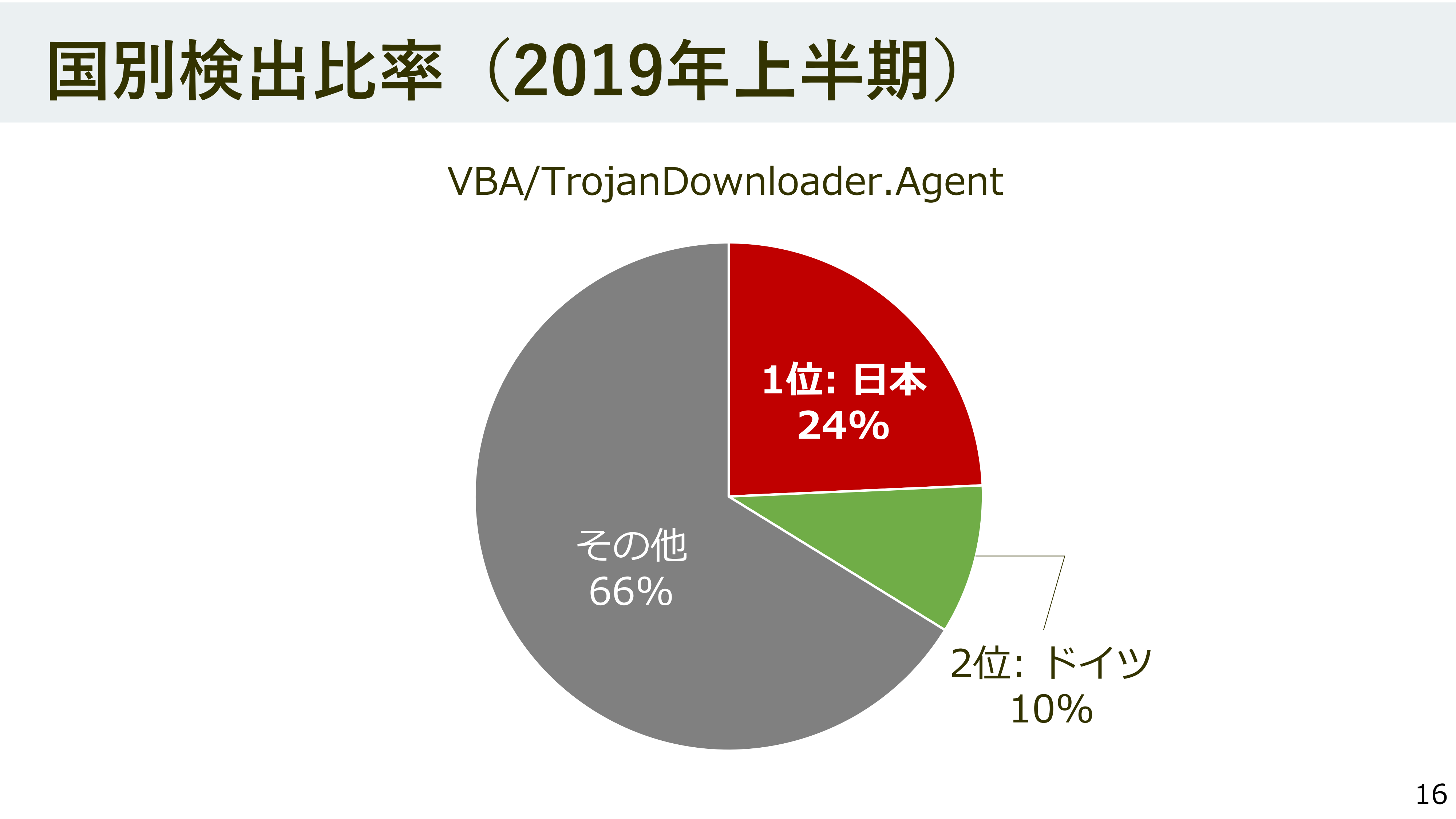

こちらは「VBA/TrojanDownloader.Agent」の国別の割合です。このマルウェアは2019年上半期においては日本で一番多く検出されました。

しかし、第2位のドイツと比較してみても、その差はそこまで大きくはありません。つまりこのマルウェアは先ほど解説した「JS/Danger.ScriptAttachment」のように日本で集中的に観測されているわけではなく、世界全体で検出されていることがうかがえます。

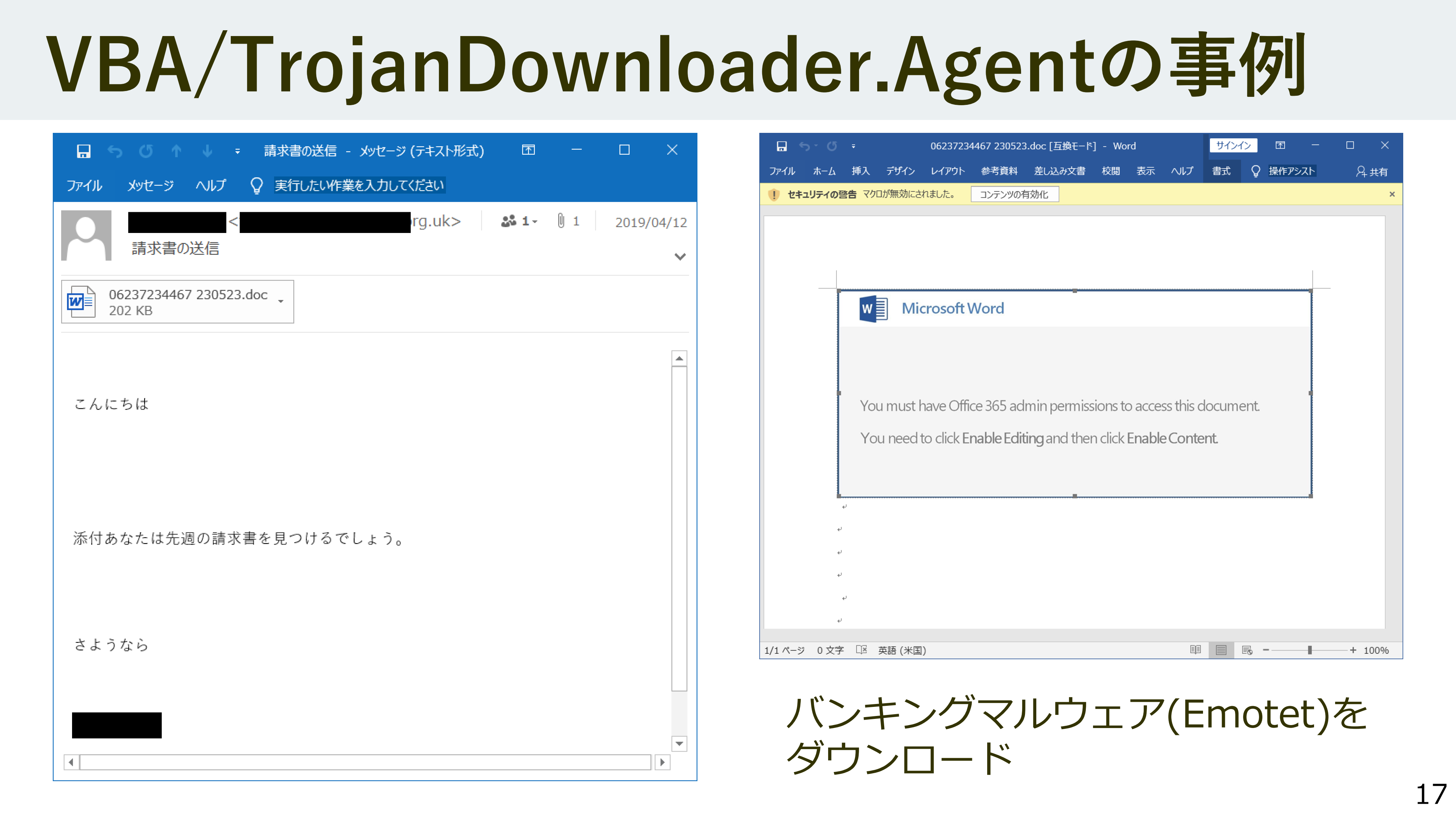

「VBA/TrojanDownloader.Agent」の事例を1つ紹介します。左側がこのマルウェアが添付されたメールになります。件名には請求書の送信と書かれています。このような請求書や発注書などを騙るケースが多いです。右側が添付されているWordファイルになります。英語にはなりますが、「上部黄色にあるセキュリティ警告のコンテンツの横側をクリックしてください」と書いてあります。このマルウェアを解析した結果、バンキングマルウェアの「Emotet」をダウンロードし実行するものでした。

Emotetに感染した場合、インターネットバンキングサイトなどのWebサービスにおけるIDやパスワードなど、認証情報が搾取され、不正送金やクレジットカードの不正利用の被害にあう可能性があります。以上が本マルウェアに関する調査、解析の結果でした。

それでは、日本で検出されたマルウェアの傾向の1つ目をまとめていきます。2019年上半期に日本国内で検出されたマルウェアの上位1位と3位が、主にメールを媒介とするダウンローダーでした。検出数1位の「JS/Danger.ScriptAttachment」は、昨年は、ほとんど検出されていませんでしたが、2019年上半期に検出数が爆発的に増加しました。これは、ランサムウェアなどのマルウェアを日本で感染させることを目的とした「Love you malspam campaign」があったことが大きな要因です。

検出数3位の「VBA/TrojanDownloader.Agent」は昨年から継続的に検出されており、今後も注意が必要です。以上のことから、傾向としてメールを媒介とするダウンローダーが継続的に多数確認されていると結論付けました。これで傾向1つ目の解説を終わります。

脆弱性を悪用するマルウェアが増加

では続いて、傾向2つ目の脆弱性を悪用するマルウェアが増加傾向にあることに関して解説を行います。まず、ご存じとは思いますが、脆弱性とはソフトウェアにおけるセキュリティ上の欠陥です。先ほど紹介した傾向の1つ目では、メールが侵入経路になるものでしたが、脆弱性もサイバー攻撃における代表的な侵入経路の一つです。そして、標的型攻撃などで悪用されるケースも多いです。こうした脆弱性を悪用するマルウェアは増加傾向にあります。

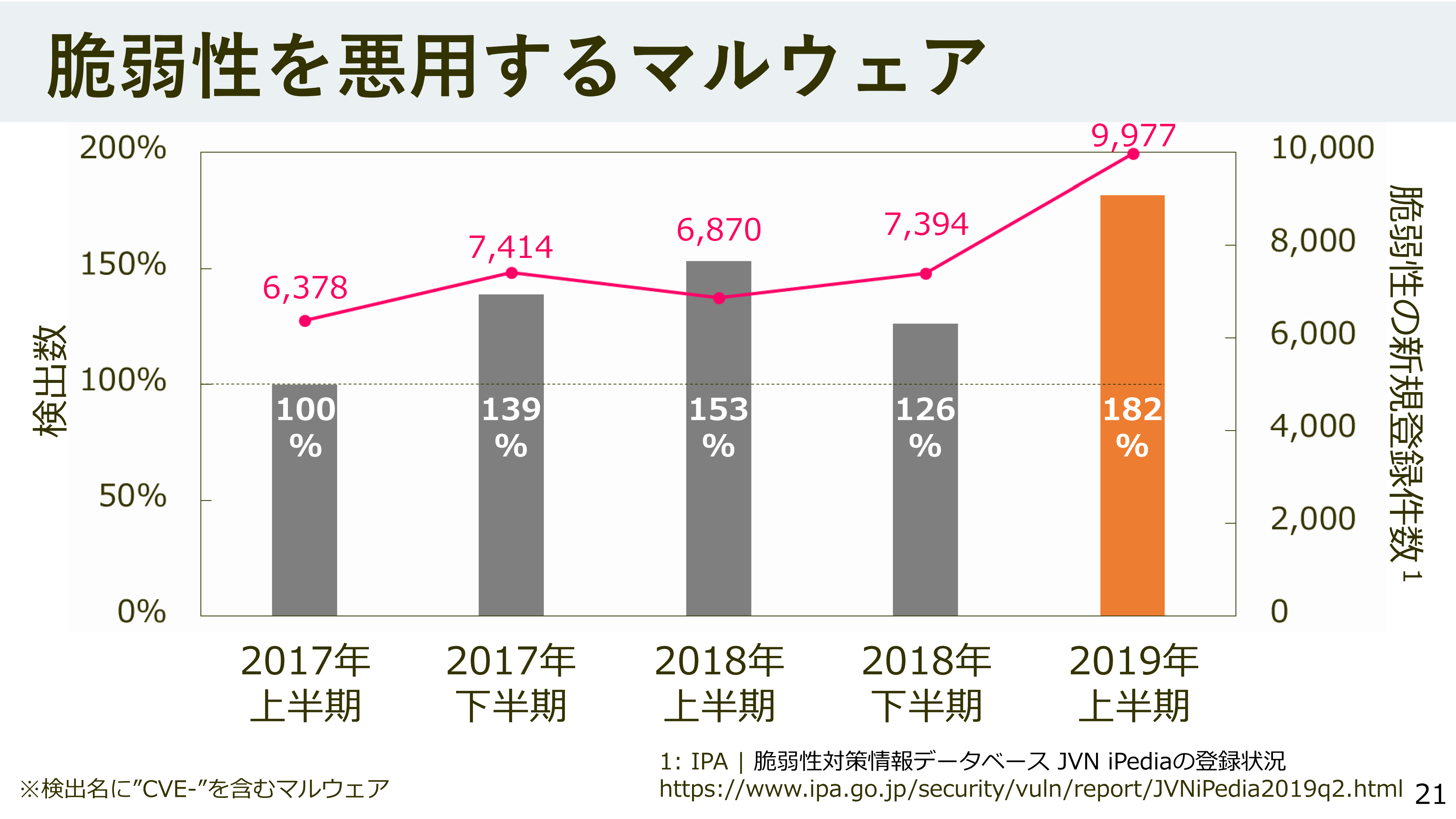

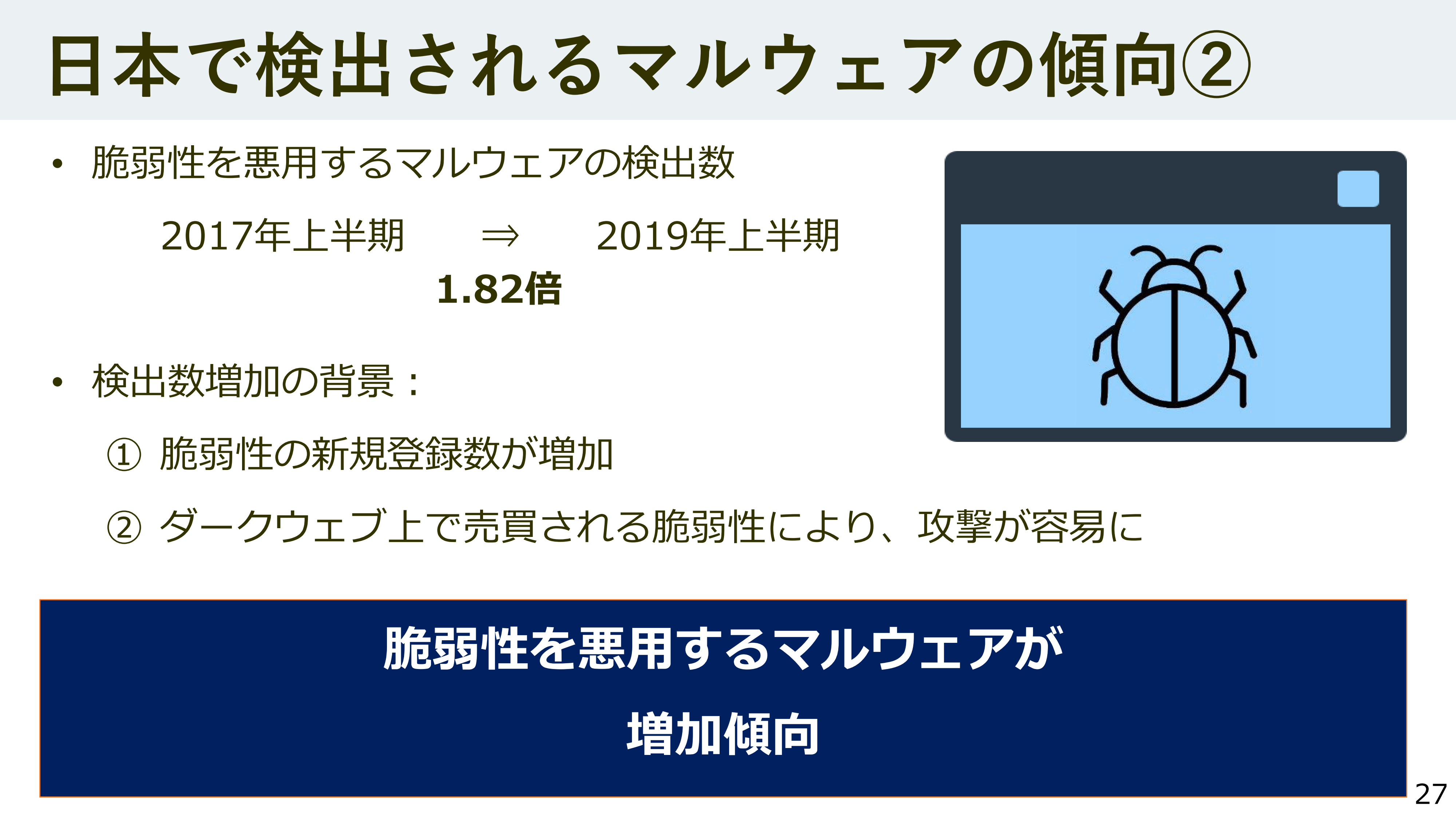

こちらのグラフは、脆弱性を悪用するマルウェアの検出数と脆弱性の新規登録数の推移を、2017年上半期から示したものになります。棒グラフが脆弱性を悪用するマルウェアの検出数で、2017年上半期の検出数を基準としています。その数は概ね増加傾向にあり、2017年上半期の検出数を100パーセントとすると、2019年上半期は82パーセント検出数が増加しています。

その背景として考えられるのが、発見される脆弱性そのものが増えていることです。ピンク色の折れ線グラフはIPA(独立行政法人情報処理推進機構)様によって公開されている「脆弱性対策情報データーベースJVN iPedia」に新規登録された、脆弱性の絶対値です。こちらもマルウェアの検出数の推移と同様に増加傾向にあることがわかります。

また、2019年上半期だけで約1万個もの脆弱性が新たに見つかり、登録されていることもわかります。ここで注意していただきたいのは、これはあくまでホワイトハッカーなどが見つけて、正しく登録された脆弱性の数であることです。

例えば、今後のゼロデイ攻撃(脆弱性が発見されて修正プログラムが提供される日「One day」より前にその脆弱性を悪用する攻撃のこと)などで使用されるような脆弱性をクラッカーが見つけて、次の攻撃に向けて温存してあるようなものは、ここには含まれていません。

このような脆弱性の数はどれほどなのかはわかりませんが、その数を含めると、より脆弱性の数は増えます。近年はファジング(ソフトウェアの脆弱性を探すセキュリティテスト)などの脆弱性を見つける技術も発達しているので、今後も発見される脆弱性の数は増えるかと思います。それに伴って、脆弱性を悪用するマルウェアも増加していく可能性が考えられます。

全世界5億人に影響が及ぶ脆弱性

ではここで、2019年に注目された脆弱性を紹介します。脆弱性が見つかったのは、ACE形式の圧縮ファイルを解凍する際に使用される、「UNACEV2」と呼ばれるダイナミックリンクライブラリ(DLL)です。

このライブラリは、多くの圧縮解凍ソフトで使用されています。例えば「WinRAR(ウィンアールエーアール/ウィンラー)」「Explzh(エクスプローラエルゼットエッチ) for Windows」などです。このDLL(動的リンクによって利用されるライブラリ)に「ディレクトリトラバーサル」と呼ばれる脆弱性が発見されました。

この脆弱性が注目された要因は、19年も前から存在していたと言われているためです。またWinRARの公式サイトによると、WinRARのユーザー数は5億人を超えると明記されています。つまり、最低でも5億人に影響を及ぼす非常に影響力の大きい脆弱性でした。

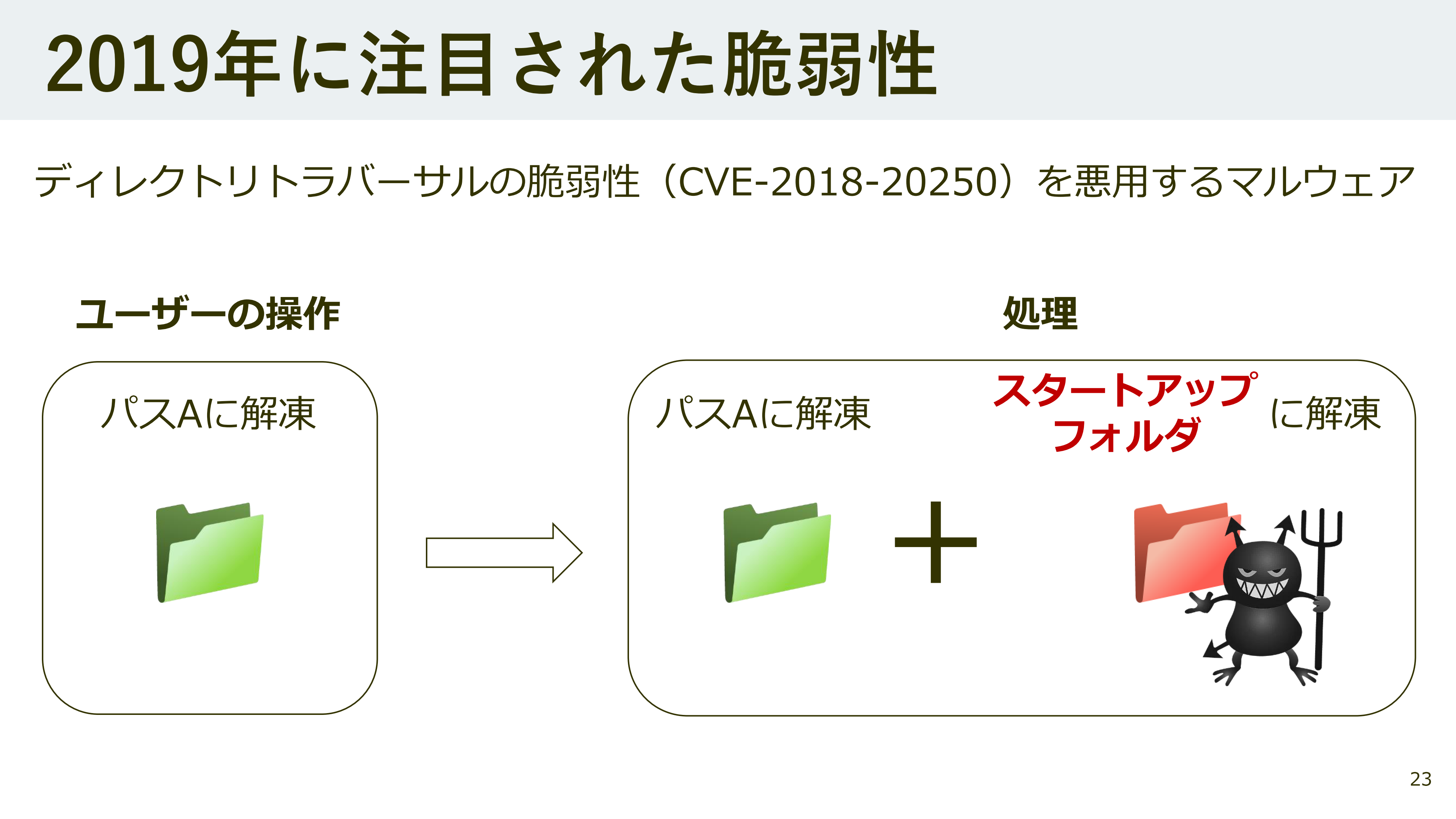

ではこの脆弱性の解説をします。ディレクトリトラバーサルとは、通常の動作ではアクセスされないディレクトリやファイルにアクセスされてしまう脆弱性のことです。実際にこの脆弱性を悪用するマルウェアが確認されているので、その挙動を説明します。ユーザーが先ほどの脆弱性を解消する修正パッチを適応しておらず、そしてその脆弱性を悪用した圧縮ファイルを持っていたとします。そして、圧縮ファイルを「パスAに解凍しなさい」といった操作をしました。

しかし、この脆弱性が悪用された場合、ユーザーの操作通りパスAにファイルを解凍しますが、それはダミーです。裏ではパスBにも別のファイルが解凍されます。そして、このパスBに感染させたいマルウェアが解凍されます。ただし、パスBに解凍されたマルウェアは、解凍と同時に実行はされません。なぜかというと、このパスBはスタートアップフォルダーのためです。スタートアップフォルダーですので、次にOSを起動させたとき自動的にこのマルウェアが実行されます。このような方法で脆弱性を悪用するマルウェアが確認されています。

動画にしたのでご覧ください。デスクトップ上に2つの圧縮ファイルを用意しました。左側が、本脆弱性を悪用するマルウェアです。そして、右側が私が用意した、ただの圧縮ファイルです。そして、圧縮解凍ソフトには脆弱性の解消されるバージョンより前のWinRARを使用しています。下にあるフォルダーはスタートアップフォルダーです。今から2つの圧縮ファイルをデスクトップ上に解凍しなさいといった操作を行います。その際の挙動の差をご確認ください。

では、まず私が用意した右側のファイルから解凍します。「Extract Here(ここで解凍しなさい)」とすると、デスクトップ上に画像ファイルが解凍されました。いたって普通の挙動です。では、左側も同じように解凍します。

すると、エラーが出てデスクトップとスタートアップフォルダーにファイルが解凍されました。デスクトップ上に解凍されたものは破損した画像ファイルでした。そして、スタートアップフォルダーには「GoogleUpdate.exe」というファイルが勝手に解凍されています。

今回は、わざとスタートアップフォルダーを表示していたので、スタートアップフォルダーに解凍されたことに気づけましたが、実際はこのフォルダーを開いていることはあまり考えられないので、気づくことは難しいです。

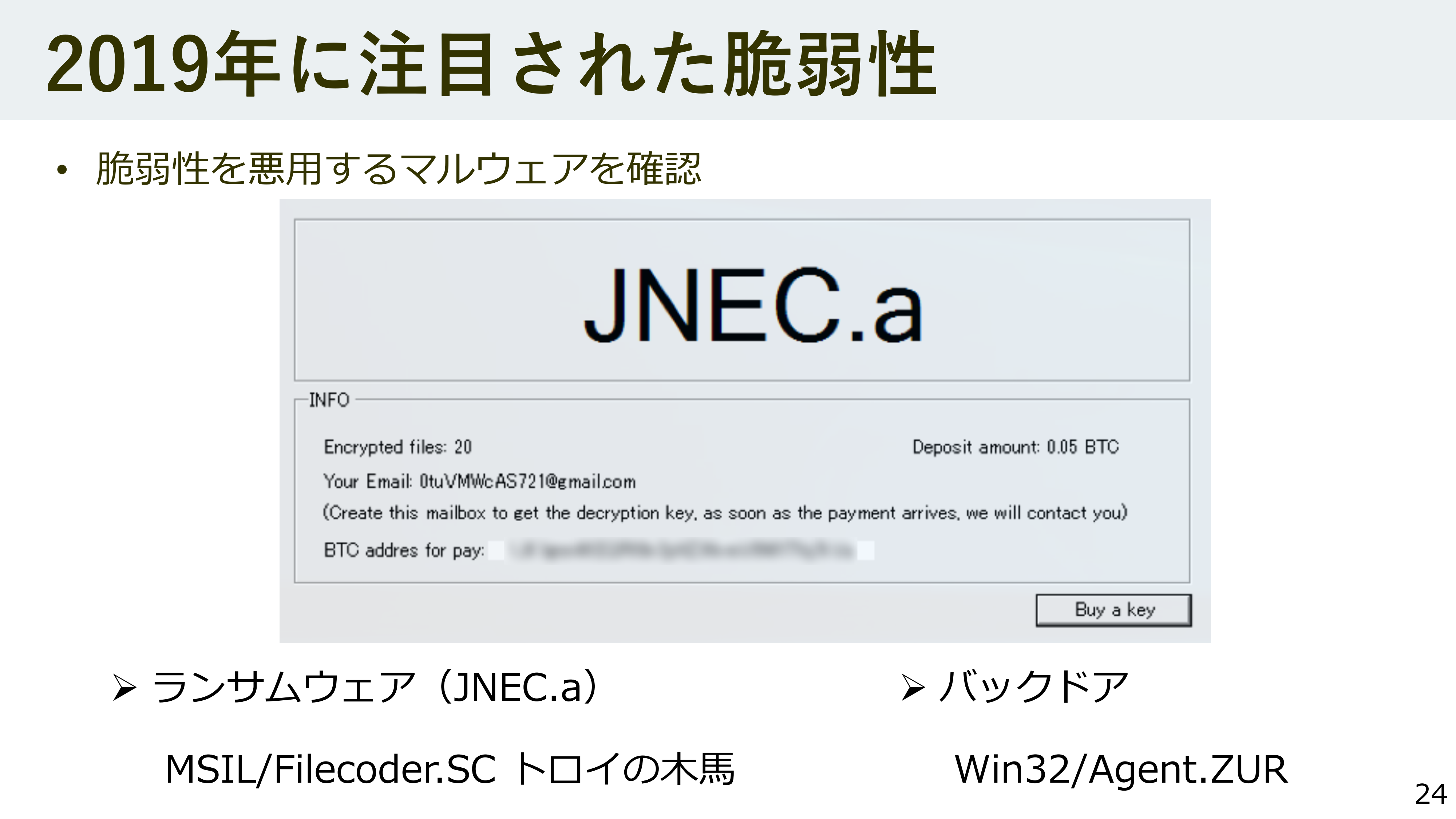

先ほどの動画でスタートアップフォルダーに解凍されたマルウェアを解析した結果、「JNEC.a」と呼ばれるランサムウェアでした。OSを起動した数分後にこちらのような画面が表示されます。

ここには20個のファイルを暗号したこと、そして「復号して欲しければ、記載してあるGmailのアカウントを作成し、0.05ビットコイン、だいたい5万円ほどのビットコインを払えば作成したGmailアカウントに復号鍵を送ります」といったことが書いてあります。しかし、Gmailのアドレスは起動するたびにランダムに変更されていたので、おそらく復号鍵が送られてくることはありません。このようなランサムウェアやその他にも、バックドアを仕掛けるものも確認されました。

脆弱性を悪用するマルウェアの作成が容易に

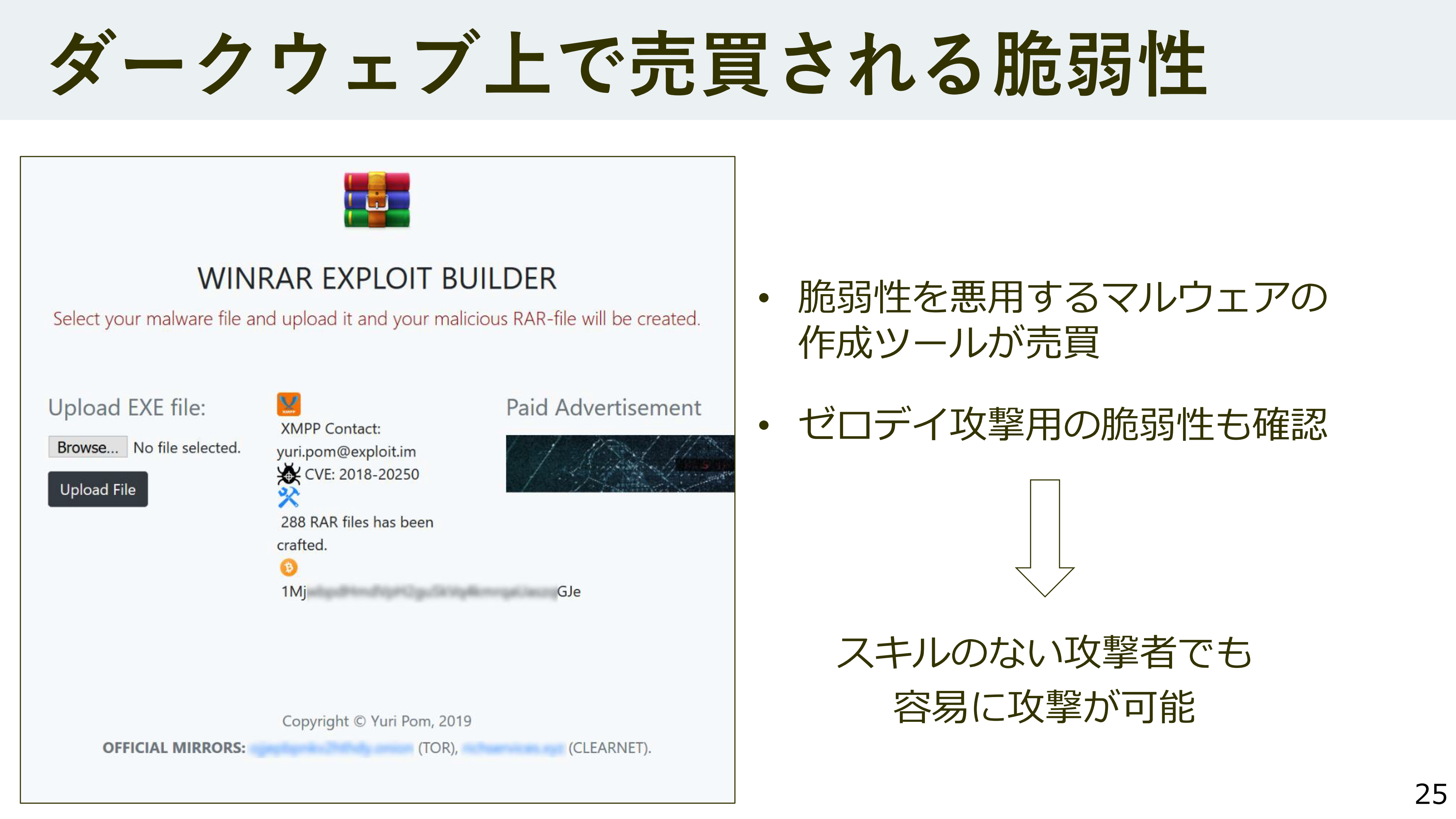

このように脆弱性を悪用するマルウェアですが、近年は作成が容易になりつつあります。こちらは、先ほど紹介した脆弱性を悪用するためのツールキットを配布している、ダークウェブ上のサイトになります。このサイトでは、脆弱性悪用ツールキットが無料で公開されていました。このようなサービスは数多く存在します。

こちらは、Microsoft Officeの脆弱性を悪用するWord形式のマルウェアを作成するサービスです。Webサイト上で実行させたいファイルを指定すると、脆弱性を悪用するプログラムが組み込まれたWordファイルが作成されます。こちら左側がその料金表で、だいたい1ファイルが約70円ほどで作成できるようなサービスでした。このように脆弱性を悪用するマルウェアの作成ツールは売買されています。

その他にも、より高額な料金でゼロデイ攻撃用の脆弱性を売っていたりするケースもあります。このようなサービスが多数存在していますので、技術力がない攻撃者でも簡単に脆弱性を悪用するマルウェアが作成できるようになりつつあります。そのため、脆弱性を悪用する攻撃が増加しつつあることが考察できます。

それでは、日本で検出されるマルウェアの傾向2つ目をまとめていきます。脆弱性を悪用するマルウェアの検出数は、2017年上半期を基準にすると、2019年上半期は1.8倍も増加しました。その背景として、新しく登録される脆弱性の数が増加していること、そして、ダークウェブ上で売買される脆弱性によって、攻撃が容易になりつつあるといったことが考えられます。以上が2019年上半期に日本で検出されたマルウェアを分析した結果から導いた傾向でした。

サイバー攻撃やマルウェアに対する4つの対策

最後に対策です。まず対策の1つ目は、情報の収集と共有です。本講演で解説したようなマルウェアの傾向や、最新のサイバー攻撃に使われるマルウェアの情報を把握しておくことは、対策を考えていく上で非常に重要です。

弊社では「サイバーセキュリティ情報局」というサイトを運営しており、最新のサイバー攻撃やマルウェアの情報を公開しています。冒頭でも少し触れた2019年上半期のマルウェアレポートもここから閲覧できます。私も著者のひとりとして記事を書いていますので、もし興味がありましたらご覧ください。

このようなマルウェアの傾向に加えて脆弱性の情報も収集が必要です。傾向の2つ目でお見せしたとおり、2019年上半期に新規に登録されたものだけで、1万個もの脆弱性が報告されています。単純計算で1日に約50個の脆弱性が報告されていることになります。組織内で使用しているソフトウェアに脆弱性はあるかどうか、常に確認する必要があります。

そして、収集した情報は共有しなければなりません。組織内の特定の人だけが知っているのではなく、組織内の全員が把握しておくことが重要です。

対策の2つ目は、セキュリティ教育と体制の構築です。不審なメールにあるリンクや添付ファイルを開かないといったことや、パスワードの管理など、組織内の全員がセキュリティ意識を高い状態で維持しておくことが重要です。そして、万が一インシデントが発生した場合のために、対応を明確化しておくことを推奨します。

対策の3つ目は、セキュリティ製品の適切な利用です。セキュリティ製品はデータベース等を頻繁にアップデートしますので、最新の状態を保つことが重要です。また、エンドポイント製品だけではなく、ファイヤーウォールやIDS、IPSなどのネットワーク製品を活用し複数の層で守るとより効果的です。傾向の2つ目で少し触れたような、ゼロデイ攻撃に対しては、最近ではさまざまなベンダーがゼロデイ対策製品をリリースしています。

ESETセキュリティ ソフトウェアシリーズでもゼロデイ対策製品を出していますので、簡単にスライド3枚分ほど説明させてください。キヤノンMJより、今年5月にクラウド型ゼロデイ攻撃対策として「ESET Dynamic Threat Defense」という製品を提供しています。ゼロデイ攻撃で使用されるマルウェアは未知のもので、最新の技術が使用されています。こうしたマルウェアは、従来のエンドポイント製品では検出が比較的難しいといった大きな課題がありました。そこで「ESET Dynamic Threat Defense」では、従来のエンドポイント製品とは異なる方法で、未知のマルウェアを検出します。その鍵は機械学習とサンドボックスです。

エンドポイント上で不審なファイルが確認されると、それがクラウド上で解析されます。解析には機械学習によるサンプル比較と、サンドボックスによる振る舞い分析によって、不審なファイルが悪質かどうかが判断され、ユーザーにフィードバックされます。ここまでの流れを完全に自動で行う製品になっています。

また、その速さも特徴です。ここに示すすべての動作は検体にもよりますが、2分から5分と非常に高速で処理されます。そして、最後の特徴として導入が簡単だということです。「ESET Dynamic Threat Defense」は、以前より販売しているエンドポイント製品、「ESET Endpoint Protection」とセットで動作します。

すでにエンドポイント製品を導入していただいているお客様であれば、「ESET Dynamic Threat Defense」のライセンスを購入していただき、エンドポイント製品上の設定画面で「有効にする」といったボタンを押すだけで、あとはすべて自動で機能します。詳細な情報はお手元の資料にありますので、もしよろしければご確認ください。

では、最後の4つ目の対策は脆弱性への対応です。情報収集を行い、使用しているソフトウェアで脆弱性を解消する修正パッチが公開された場合には、すぐに適用を検討し、迅速に対応してください。皆様ご存じかとは思いますが、日本時間での第二水曜日、つまり今日(2019年10月9日)は、Microsoftから月例のセキュリティ更新プログラムが配信される日です。

情報収集や修正パッチの適用を迅速に

本日公開された脆弱性情報をまとめますと、解消される脆弱性の数は59件。そのうち9件は、重大度が「Critical」と判断されています。対象製品は一部抜粋にはなりますが、OS、ブラウザ、Officeなど、多くの方が利用しているソフトが対象です。また一般に公開されていたものや、悪用が確認されたものは、今月はどちらも0件でした。

皆様の組織では、すでに適用していますでしょうか。もしくは適用の検討を開始していますでしょうか。情報はどんどん更新され、我々は迅速な対応が求められています。こうした情報はもちろんクラッカーも収集しているので、対応が遅れると攻撃される可能性が高まっていきます。セキュリティ製品を導入することはもちろん重要ですが、情報収集や、修正パッチの適用など、基本的な対策も同じくらい重要です。

ここで示した4つの対策方法をぜひ実施してください。それでは発表を終わります。最後にアンケートを配布しておりますが、今後の活動にも活かしていきたいので、ぜひ記入をお願いいたします。それではご清聴いただき、ありがとうございました。

(会場拍手)

(提供元「ログミー株式会社」)