Buhtrapグループは、ロシアの金融機関や企業を標的にしていることが知られていましたが、2015年の終わりからこれまでの標的が変化していることにESETは気が付きました。

このグループは、以前は純粋に金銭的な利益を得るためにサイバー犯罪を重ねてきましたが、そのツールセットは東ヨーロッパと中央アジアでのスパイ活動で使用されるマルウェアを悪用するようになっています。

本記事はESET Japanが提供する「ESETブログ」に掲載された「Buhtrapグループ、スパイ目的の攻撃にゼロデイを使用」を再編集したものです。

Buhtrapグループは、ロシアの金融機関や企業を標的にしていることが知られていましたが、2015年の終わりからこれまでの標的が変化していることにESETは気が付きました。このグループは、金銭的な利益を得るためにサイバー犯罪を重ねてきましたが、そのツールセットは東ヨーロッパと中央アジアでのスパイ活動に使用されるマルウェアに利用されるようになっています。 ESETはこのグループを長期間追跡しており、さまざまなユーザーに対してメインのバックドアや他のツールを展開しているのを確認してきました。しかし、2019年6月に、Buhtrapグループが一部の攻撃でゼロデイエクスプロイトを初めて利用したことを確認しました。Buhtrapの攻撃を受けたユーザーの1人に対してローカルの権限昇格の脆弱性CVE-2019-1132が悪用されていることが検出されました。

このエクスプロイトは、Microsoft Windowsに存在するローカル権限昇格の脆弱性、具体的には、win32k.sysコンポーネントにあるNULLポインタの逆参照を悪用します。このエクスプロイトは検出および分析され、Microsoftのセキュリティレスポンスセンターに報告されました。Microsoftセキュリティレスポンスセンターは速やかにこの脆弱性を修正し、パッチをリリースしました。

このブログでは、Buhtrapグループが金銭を狙った犯罪からスパイ活動へと変化した経緯について説明します。

歴史

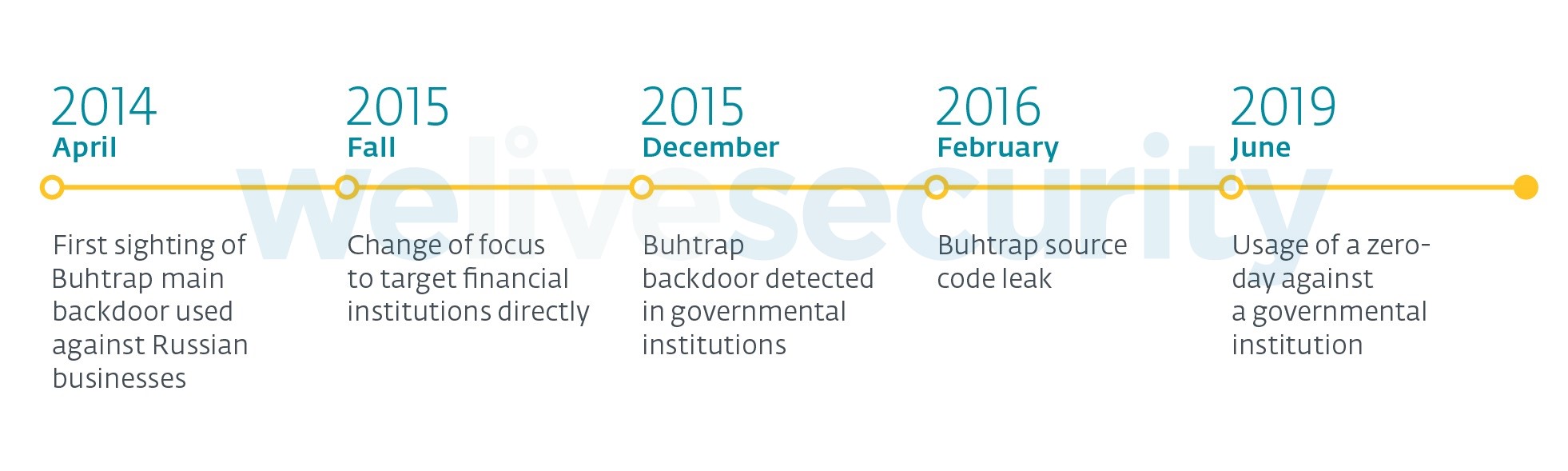

図1のタイムラインは、Buhtrapグループの活動における重要ないくつかの転機を示しています。

ツールのコードは有効な証明書で署名されており、悪意のあるペイロードを秘密裏にロードするために既知の正規のアプリケーションを悪用します。

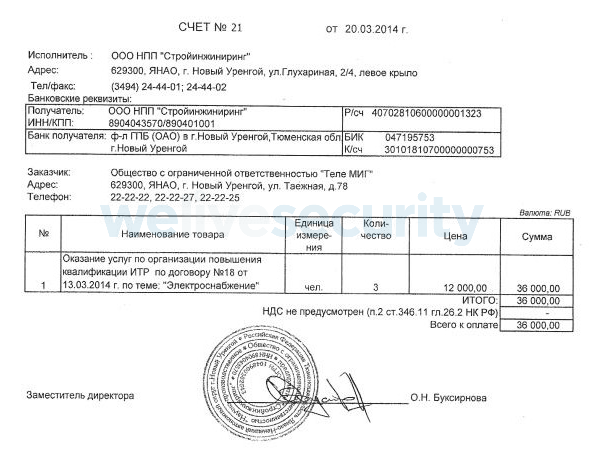

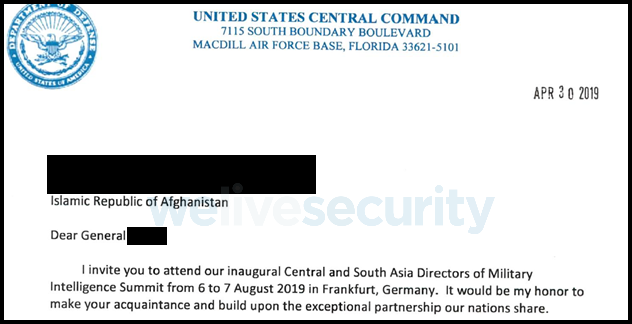

悪意のあるペイロードを配信するために使用される文書には、ユーザーが開いた場合に疑われることを避けるために、安全なおとり文書が付属していることが多くあります。これらのおとり文書を分析すると、このグループが誰を標的にしているかについての手がかりが得られます。Buhtrapが企業を標的にしていたときには、これらのおとり文書は通常契約書や請求書になっていました。図2は、2014年の攻撃で使用された一般的な請求書の例です。

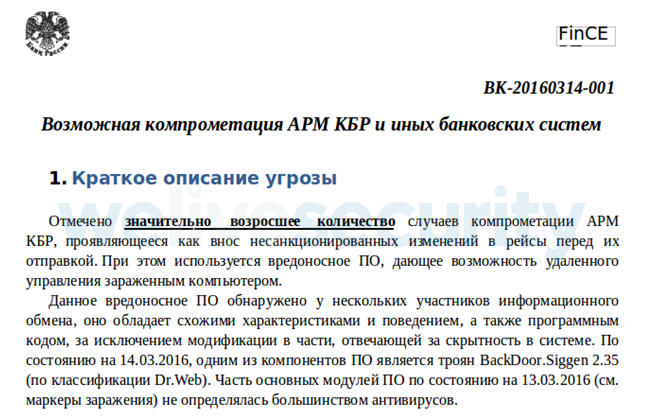

このグループが標的を銀行へと変更したときには、おとり文書は金融システムの規制や金融機関への支援とガイダンスを提供するためにロシア政府が設立した組織のFinCERTの勧告に関連していました(図3の例)。

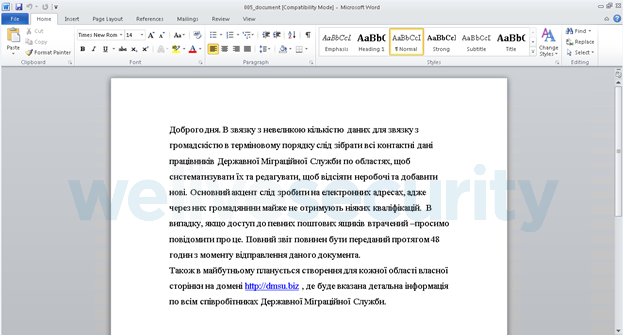

ESETでは、政府機関に関連するおとり文書を初めて確認したときから、すぐにこれらの新しい攻撃の追跡を開始しました。この変化を示す最初の悪意のある検体の1つは2015年12月に受信しています。これは、NSISインストーラーをダウンロードするものであり、このダウンローダーの主な役割はBuhtrapバックドアをインストールすることです。しかしこのおとり文書(図4)は興味深いものでした。

テキストにあるURLからこの攻撃の目的がわかります。これはウクライナの移民管理局のWebサイト(dmsu.gov.ua)に非常に似ています。ウクライナ語で記載されているこのテキストでは、従業員に連絡先情報、具体的には電子メールの情報を提供するように求めており、テキストにある悪意のあるドメインをクリックするように誘導しています。

これは、Buhtrapグループが政府機関を標的とするために使用している多くの悪意のある検体の最初のものです。さらに、以下のおとり文書はESETがBuhtrapグループによって配信されたと考えている最近のおとり文書です。これは異なるユーザー層を対象としていますが、政府関連の文書になっています。

標的型攻撃の分析によってゼロデイの使用が明らかに

スパイ攻撃で使用されたツールは、企業や金融機関に対して使用されたツールと酷似していました。標的となった政府機関に配信された最初の悪意のある検体の1つを分析したところ、SHA-1 2F2640720CCE2F83CA2F0633330F13651384DD6Aの検体でした。このNSISインストーラーは、Buhtrapバックドアを含む通常のパッケージをダウンロードし、図4のおとり文書を表示します。

これ以降、このグループがいくつかの異なる攻撃を政府機関に対して実施していることをESETは確認しています。これらの攻撃では、マルウェアをインストールするために、脆弱性を定常的に使用して権限を昇格させています。過去には、CVE-2015-2387などの古い脆弱性が悪用されていたこともありましたが、これらは常に既知の脆弱性でした。最近使用されたゼロデイの脆弱性も、マルウェアを最高の権限で実行できるようにするという同じ目的で使用されています。

長年にわたり、さまざまな機能を実装したパッケージが登場しました。最近になって、ESETはこれまでの典型的なツールセットとは異る、新たに説明しなければならない2つの新しいパッケージを検出しました。

新しく細工されたレガシーバックドア - E0F3557EA9F2BA4F7074CAA0D0CF3B187C4472FF

この文書は悪意のあるマクロを含み、マクロが有効になると、NSISインストーラーがドロップされ、インストーラーによってメインのバックドアのインストールが準備されます。ただし、このNSISインストーラーは、このグループが使用した最初のバージョンとは大きく異なっており、はるかにシンプルです。常駐のための設定を行い、インストーラーに埋め込まれた2つの悪意のあるモジュールを起動するためにのみ使用されます。

作成者によって「Grabber」と呼ばれている最初のモジュールは、スタンドアロンのパスワードスティーラーです。メールクライアント、ブラウザなどからパスワードを取得し、C&Cサーバーに送信します。このモジュール

MeterpreterとDNSトンネリング - C17C335B7DDB5C8979444EC36AB668AE8E4E0A72

この文書は悪意のあるマクロを含み、マクロが有効になると、NSISインストーラーがドロップされ、インストーラーによってメインのバックドアのインストールが準備されます。インストールプロセスの一環として、悪意のあるコンポーネントがC&Cサーバーと通信できるようにファイアウォールのルールが設定されます。NSISインストーラーがこれらのルールを設定するために使用するコマンドの例を以下に示します。

cmd.exe /c netsh advfirewall firewall add rule name=\"Realtek HD Audio Update Utility\" dir=in action=allow program=\"\RtlUpd.exe\" enable=yes profile=any

しかし、最終的なペイロードは、これまでBuhtrapグループが使用してきたペイロードでは見られなかったものです。2つのペイロードの本文は暗号化されています。最初のペイロードは非常に小さいシェルコードのダウンローダーですが、2番目のペイロードはMetasploitのMeterpreterです。 Meterpreterは、乗っ取られたシステムの完全な権限をオペレータに許可するためのリバースシェルです。

Meterpreterリバースシェルは、実際にはDNSトンネリングを使用して、ここで説明しているのと同様のモジュールを使用して、C&Cサーバーと通信します。悪意のあるすべてのトラフィックは一般的なTCPプロトコルではなく、DNSプロトコルを介して通信されるため、防御側がDNSトンネリングを検出するのは困難な場合があります。この悪意のあるモジュールの最初の通信の一部を以下に示します。

7812.reg0.4621.toor.win10.ipv6-microsoft[.]org

7812.reg0.5173.toor.win10.ipv6-microsoft[.]org

7812.reg0.5204.toor.win10.ipv6-microsoft[.]org

7812.reg0.5267.toor.win10.ipv6-microsoft[.]org

7812.reg0.5314.toor.win10.ipv6-microsoft[.]org

7812.reg0.5361.toor.win10.ipv6-microsoft[.]org

[…]

この例では、C&Cサーバーのドメイン名は、Microsoftになりすましています。実際、攻撃者はこれらの攻撃でさまざまなドメイン名を登録していましたが、それらのほとんどが何らかの形でMicrosoftブランドを悪用しています。

結論

このグループが突如ターゲットを変更した理由は不明ですが、スパイ活動を専門としているグループとクライムウェアを悪用するグループとの境界が薄れてきていることを示す好例です。今回の場合、Buhtrapグループの1人または複数のメンバーが標的を変更することを決めたのか、またその動機は不明ですが、今後さらに多くのことが明らかになっていくでしょう。

IoC(セキュリティ侵害の痕跡情報)

ESETの検出名

VBA/TrojanDropper.Agent.ABM

VBA/TrojanDropper.Agent.AGK

Win32/Spy.Buhtrap.W

Win32/Spy.Buhtrap.AK

Win32/RiskWare.Meterpreter.G

マルウェアの検体

メインパッケージのSHA-1

2F2640720CCE2F83CA2F0633330F13651384DD6A

E0F3557EA9F2BA4F7074CAA0D0CF3B187C4472FF

C17C335B7DDB5C8979444EC36AB668AE8E4E0A72

GrabberのSHA-1

9c3434ebdf29e5a4762afb610ea59714d8be2392

C&Cサーバー

hdfilm-seyret[.]com/help/index.php

redmond.corp-microsoft[.]com/help/index.php

dns://win10.ipv6-microsoft[.]org

services-glbdns2[.]com/FIGm6uJx0MhjJ2ImOVurJQTs0rRv5Ef2UGoSc

secure-telemetry[.]net/wp-login.php

証明書

| 会社名 | フィンガープリント |

|---|---|

| YUVA-TRAVEL | 5e662e84b62ca6bdf6d050a1a4f5db6b28fbb7c5 |

| SET&CO LIMITED | b25def9ac34f31b84062a8e8626b2f0ef589921f |

MITRE ATT&CK

| 手法 | ID | 名前 | 説明 |

|---|---|---|---|

| 実行 | T1204 | ユーザーによる実行 | ユーザーが実行ファイルを実行する必要があります。 |

| T1106 | APIを介した実行 | CreateProcessを通じて追加のマルウェアが実行されます。 | |

| T1059 | コマンドラインインターフェイス | いくつかのパッケージがMeterpreterシェルアクセスを提供します。 | |

| 常駐 | T1053 | スケジュールされたタスク | いくつかのパッケージは、スケジュールされたタスクを作成して、定期的に実行します。 |

| 防御の回避 | T1116 | コード署名 | いくつかの検体が署名されています。 |

| 認証情報へのアクセス | T1056 | 入力の取得 | バックドアにキーロガーが含まれます。 |

| T1111 | 二要素認証の傍受 | バックドアが接続されたスマートカードをアクティブに検索します。 | |

| 収集 | T1115 | クリップボードデータ | バックドアがクリップボードのデータを記録します。 |

| 抽出 | T1020 | 自動抽出 | ログファイルが自動的に抽出されます。 |

| T1022 | データ抽出 | C&Cに送信されたデータが暗号化されます。 | |

| T1041 | コマンド&コントロールチャネルを介した抽出 | 抽出されたデータがサーバーに送信されます。 | |

| コマンド&コントロール | T1043 | 一般的に利用されるポート | HTTPSを使用してサーバーと通信します。 |

| T1071 | 標準アプリケーションレイアープロトコル | HTTPSが使用されます。 | |

| T1094 | カスタムコマンド&コントロールプロトコル | Meterpreterが通信にDNSトンネリングを使用します。 | |

| T1105 | リモートファイルコピー | バックドアはC&Cサーバーからファイルをダウンロードして実行できます。 |