この記事は、2017年9月8日にESETが運営するマルウェアやセキュリティに関する情報サイト「Welivesecurity」に掲載されたものをキヤノンITソリューションズ マルウェアラボが要約したものです。

* 2018年2月21日追記:原文の翻訳記事はこちらで公開しています

コンテンツ・デリバリ・ネットワーク(以下CDN)は、ファイル容量の大きな動画などを世界中にスムースに配信するために各地の拠点にキャッシュサーバを配置するサービスです。

サイバー攻撃者は、このCDNを悪用してマルウェアの配信を行うことで、追跡を難しくしています。

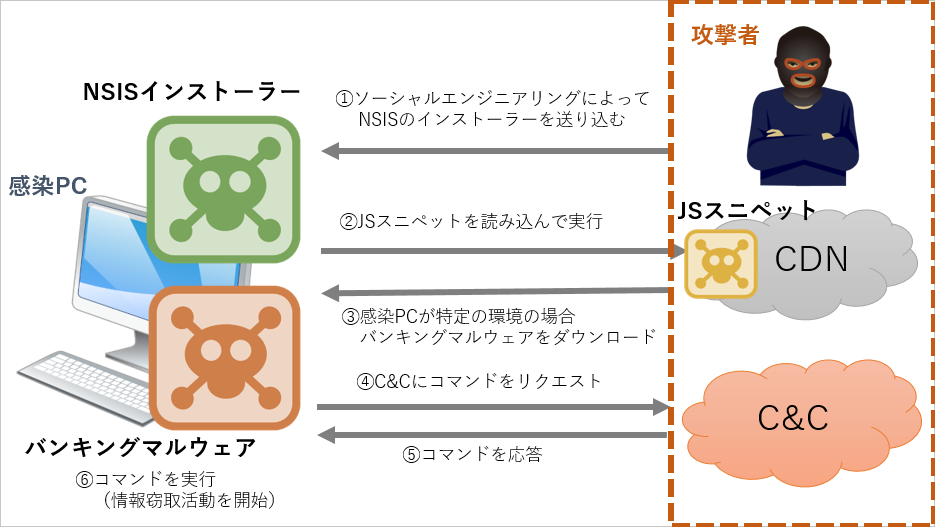

このたび、ブラジルで確認されたCDNを悪用したファイルレスのバンキングマルウェア(downAndExec)は、次の段階を踏んで作用します。

第一段階

まず、ソーシャルエンジニアリングにより、正規のインストーラを装ったexeファイル(*1)を標的のユーザーに開かせます。このexeファイルを実行してしまうと、ダウンローダとしてのJavaScriptスニペット(以下、JSスニペット:プログラムの切れ端)がダウンロードされます。JSスニペットは、CDNによって世界中にホストされているため、すべてを削除・テイクダウンすることができません。また、CDNでは正規のコンテンツも配信しているため、URLでブロックすることも難しいのが現状です。

*1 OSSのWindows用ネットワークインストーラであるNSIS(Nullsoft Scriptable Install System)を悪用したもの。

第二段階

JSスニペットがマルウェア本体・ペイロードをダウンロードします。

静的解析を困難にするために、文字列を加工して実行プログラムを生成する工夫がされています。

またサンドボックス検査では悪意のあるコードが実行されないことがあり、その場合悪性として検出されません。

攻撃者が選別したターゲット(今回はブラジルのオンラインバンキング利用者)のみに、マルウェア本体をダウンロードさせます。

第三段階

マルウェア本体が標的のユーザーのPCにダウンロードされるとC&Cサーバーと通信をはじめます。マルウェア本体はファイルではなく、DLLプリロード攻撃(*2)によってメモリに注入されるため、ウイルス対策製品などの通常のファイル検査ではマルウェアを検出することはできません。

ESET製品では、アドバンスド メモリスキャナーでメモリ上の脅威を検知し、実行を防止します。

*2 プログラムの実行時にロードするためのDLLの検索を不正に操作し、不正なDLLをロードさせること。

マルウェアdownAndExecは、従来のファイルレス攻撃をさらに改良し、CDNにJSスニペットをばらまいておく手法で、ますます攻撃手法が高度化しています。既存のセキュリティ製品の弱点をうまくつないで攻撃を完成させていく、巧妙なテクニックが見て取れます。