主にスイス、オーストリア、英国の金融機関を標的としたバンキング・トロ―ジャン「レテフェ」の攻撃が活発化している。特に、英国テスコ銀行がサイバー攻撃を受けたときと出現のタイミングが重なったために注目を浴びた。ただし、レテフェがこの攻撃に関与したという具体的な証拠はない。

この記事は、ESETが運営するマルウェアやセキュリティに関する情報サイト「Welivesecurity」の記事を翻訳したものである。

2016年11月、サイバー犯罪者により多数の顧客の資産が流出したテスコ銀行(英国スーパーマーケットチェーンの大手テスコ社の子会社)が、マルウェア「レテフェ」(Retefe)の標的リストに含まれていたことが判明した。このトロイの木馬型マルウェアはユーザーのオンライン・バンキングの認証情報を盗み出し、不正な取引を実施する。レテフェの標的にはテスコ以外の銀行も含まれていたため、非常に多くの人々がその脅威にさらされていた疑いが持たれている。

テスコ銀行の最高責任者であるベニー・ヒギンズ(Benny Higgins)氏は、次のような声明を発表している。「テスコ銀行はこの週末に、お客さまの当座預金のうちの幾つかがオンライン犯罪の被害に遭ったことを確認しました。その中の幾つかのケースでは、不正に現金が引き出されていました」

BBC(英国放送協会)によると、2016年11月初旬に約4万件もの不審な取引があったことが観測されており、そのうち約2万件の取引は現金を不正に盗むものであった。テスコ銀行は後日、約9,000人もの顧客が影響を受けたことを確認している。ヒギンズ氏は、テスコが行政機関と連携して、Webサイトやそのほかのチャネルを通じて顧客に情報発信を続けることを約束した。

テスコ銀行は当座預金からのオンライン取引を一時的に停止することを決定した。しかし、現金引き出し(ICチップと暗証番号の両方による支払い)、そして請求書払いや自動引き落としなどを含むその他のサービスについては、当座預金の顧客向けに継続するとした。この決定から推測するに、コアとなるインフラまでは侵入されずに済んだと考えられる。また逆に、侵入されたと思わせるような詳細情報は2016年11月末時点では存在しない。

ESETのマルウェア監視および脅威インテリジェンスサービスによると、テスコ銀行はトロイの木馬型マルウェアであるレテフェの標的リストに含まれていたことが分かっている。

さらに不穏なことに、ESETの分析では、レテフェの標的リストには非常に数多くの企業・組織が並んでおり、世界各国の多数の銀行がリストアップされている。また、レテフェによる攻撃は、少なくとも2016年2月までさかのぼることも発見されている(レテフェはこの時点よりさらに前に活動を開始していたが、被害者のコンピューターへの感染技術には別の手法を利用していたことに留意されたい)。

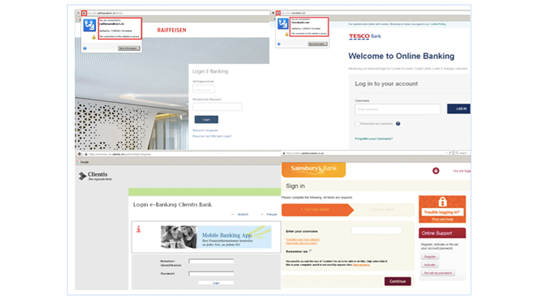

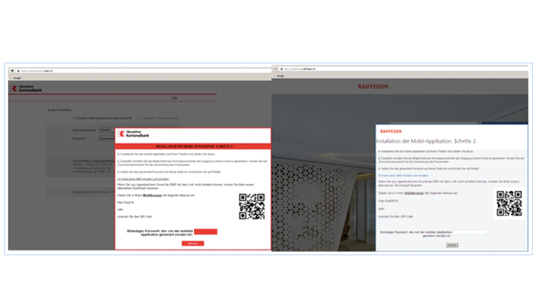

もしユーザーがこのマルウェアに感染し、標的となるオンライン・バンキングサービスに接続しようとすると、このマルウェアは銀行のWebサイトを変更し、ログオン認証情報を取得することを試みる。

ESETでは「JS/Retefe」として検出されるこのマルウェアは、通常は注文を装ったメールの添付ファイルという形で拡散される。この添付ファイルが開かれると、匿名通信を実現するソフトウェア「Tor」を含む幾つかのコンポーネントがインストールされ、それらを用いて標的となっている一連の銀行サイト向け通信のプロキシーが設定される。

このマルウェア技術により、感染したユーザーがオンライン・バンキングサイトにアクセスを試みる際に、ひっそりと偽のコピーサイトへとリダイレクトされてしまう。

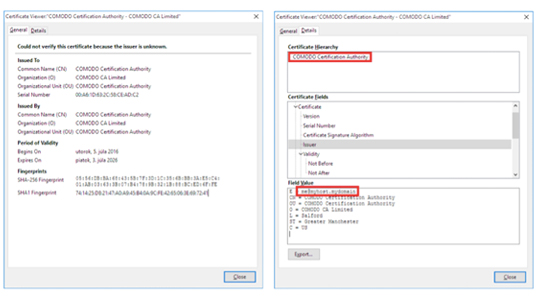

レテフェは著名な認証機関であるComodoにより発行・検証されたように装った偽のルート証明書を追加する。このことがユーザーの視点からレテフェの不正行為に気付くのを困難にしている。

これは、影響を受けている銀行の側のセキュリティ問題ではない。

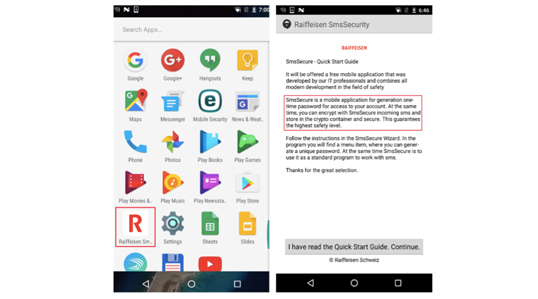

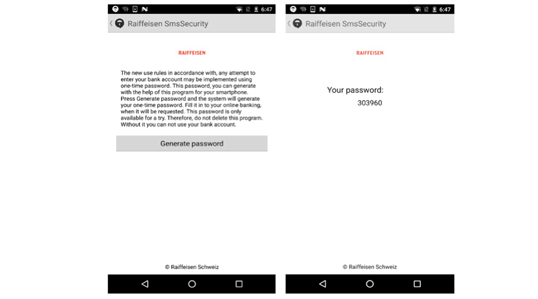

Internet Explorer、Mozilla Firefox、そしてGoogle Chromeを含む全ての主要なブラウザーが影響を受けることとなった。幾つかのケースでは、レテフェはユーザーをだましてモバイルコンポーネント(ESETでは「Android/Spy.Banker.EZ」として認識される)をインストールさせようとしていた。このモバイルコンポーネントは2要素認証を迂回することができてしまうものであった。

ESETの研究者は「JS/Retefe.B 」として識別される亜種についても分析を実施している。これは少しだけ構造がスリムになっており、Torを利用する代わりにTor2webサービスを利用する形になっている。これにより、そのマルウェアはTorブラウザーを用いることなく匿名通信サービスにアクセスすることができる。

これまでセキュリティ研究者はレテフェの追跡を継続しており、2016年に入り、英国の銀行の顧客を標的にしたときも捜査が続いていた。そして、この時点でレテフェはモバイルコンポーネントを追加し、標的を拡大したと目される。

自分自身が感染しているかどうかを確認する

当記事末にあるリストのサービス利用者は、以下の手順に従って手動にてチェックするか、ESETのWebサイトにあるレテフェのチェッカーを利用することをお勧めする。

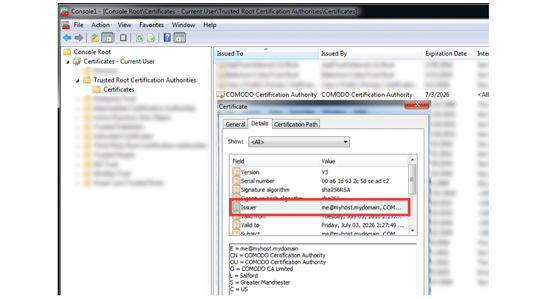

1 悪意のあるルート証明書の存在。この証明書は、認証機関「COMODO」発行とされ、かつ発行者のメールアドレスが「me@myhost.mydomain」となっている。

Mozilla Firefoxでは「証明書マネジャー」を確認する。

フィールドの値のところにメールアドレス「me@myhost.mydomain」が入っている

その他のブラウザーについては「MMC」(Microsoft管理コンソール)を通じて、システム全体で共有されるルート証明書を確認する。

これまでのところESETでは下記の通りの2種類の証明書を確認している。

証明書1- シリアル番号: 00:A6:1D:63:2C:58:CE:AD:C2

- 有効期限開始日: Tuesday, July 05, 2016

- 有効期限失効日: Friday, July 03, 2026

- 発行元: me@myhost.mydomain, COMODO Certification Authority, …

- シリアル番号: 00:97:65:C4:BF:E0:AB:55:68

- 有効期限開始日: Monday, February 15, 2016

- 有効期限失効日: Thursday, February 12, 2026

- 発行元: me@myhost.mydomain, COMODO Certification Authority, …

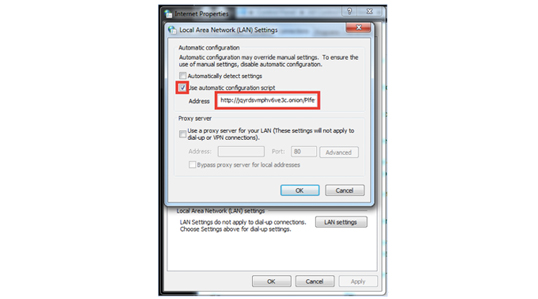

2 「.onion」ドメインへのプロキシー自動設定(PAC)スクリプトの存在。

http://%onionDomain%/%random%.js?ip=%publicIP%

この「%onionDomain%」には設定ファイルからランダムに選択された「onion」ドメインが入る。

「%random%」はアルファベットの大文字と小文字、または数字で構成される8文字の文字列である。

「%publicIP%」はユーザーの公開IPアドレスである。

3 Androidデバイス上における「Android/Spy.Banker.EZ」の存在。アプリを利用してチェック可能である。

レテフェに感染していたときの対処法

1 もし下記にあるレテフェの標的リストの中にあるサービスを利用しているならば、ログオン認証情報を変更し、不審なアクティビティーがないかどうか監視する (オンライン・バンキングにおいて不正な取引がないかどうかなど)。

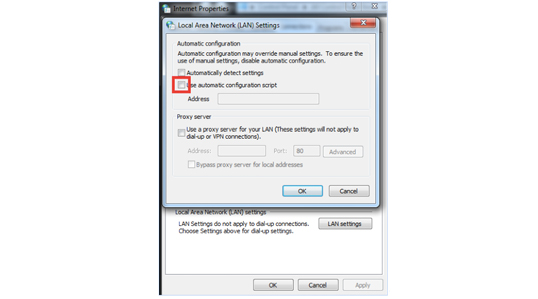

2 プロキシー自動設定(PAC)スクリプトを削除する。

3 上述の証明書を削除する。

4 先回りして対策を施すべく、銀行・支払いなどへの保護に特化した、信頼に足るウイルス対策ソフトを用いる。もちろん、Androidデバイスを保護することも忘れてはならない。

標的のリスト

*.facebook.com

*.bankaustria.at

*.bawag.com

*.bawagpsk.com

*.bekb.ch

*.bkb.ch

*.clientis.ch

*.credit-suisse.com

*.easybank.at

*.eek.ch

*.gmx.at

*.gmx.ch

*.gmx.com

*.gmx.de

*.gmx.net

*.if.com

*.lukb.ch

*.onba.ch

*.paypal.com

*.raiffeisen.at

*.raiffeisen.ch

*.static-ubs.com

*.ubs.com

*.ukb.ch

*.urkb.ch

*.zkb.ch

*abs.ch

*baloise.ch

*barclays.co.uk

*bcf.ch

*bcj.ch

*bcn.ch

*bcv.ch

*bcvs.ch

*blkb.ch

*business.hsbc.co.uk

*cahoot.com

*cash.ch

*cic.ch

*co-operativebank.co.uk

*glkb.ch

*halifax-online.co.uk

*halifax.co.uk

*juliusbaer.com

*lloydsbank.co.uk

*lloydstsb.com

*natwest.com

*nkb.ch

*nwolb.com

*oberbank.at

*owkb.ch

*postfinance.ch

*rbsdigital.com

*sainsburysbank.co.uk

*santander.co.uk

*shkb.ch

*smile.co.uk

*szkb.ch

*tescobank.com

*ulsterbankanytimebanking.co.uk

*valiant.ch

*wir.ch

*zuercherlandbank.ch

accounts.google.com

clientis.ch

cs.directnet.com

e-banking.gkb.ch

eb.akb.ch

ebanking.raiffeisen.ch

hsbc.co.uk

login.live.com

login.yahoo.com

mail.google.com

netbanking.bcge.ch

onlinebusiness.lloydsbank.co.uk

tb.raiffeisendirect.ch

uko.ukking.co.uk

urkb.ch

www.banking.co.at

www.hsbc.co.uk

www.oberbank-banking.at

wwwsec.ebanking.zugerkb.ch