近年、世界的にランサムウェア(身代金要求型ウイルス)が蔓延しており、各地で被害者が相次いでいたが、どちらかというと日本では対岸の火事のように見ていた感がある。だが2016年に入り、国内でもWindowsパソコンやAndroidスマートフォンでの被害が拡大している。

この記事は、ESETのセキュリティ専門家たちによって執筆されたホワイトペーパー「2016年のマルウェアトレンド」第3章「ランサムウェア」を基に、日本向けの解説を加えて編集したものである。

「ランサムウェア」は、現在発生しているマルウェアの中でもとりわけ悪質なものとされている。身代金を意味する「ランサム」がその名に含まれている通り、コンピューターの場合、人質に取られているのはデジタルデータまたは機器の操作そのもので、要求された金銭(大半はデジタルマネー)を支払わない限りデータや機器が使えなくなるからである。

以下では、これまで出現してきた代表的なランサムウェアを概観する。ランサムウェアはWindowsのみならず他のOSにおいても発生している。特に、Androidスマートフォンが狙われている。さらに、今後IoT(モノのインターネット)化が進む中で脅威はさらに多方面に広がる恐れがある。ただし、あくまでもランサムウェアの目的と仕掛けは変わらないので、基本的な対策を怠らないことが重要である。

ランサムウェアの種類

2015年、世界的にランサムウェアが蔓延し犠牲者の数が激増した。ランサムウェアはサイバー犯罪者が個別にユーザー(個人の場合もあれば企業組織の場合もある)を狙い、直接金銭を巻き上げる手法であり、これによって非常に大きな利益を得ていると考えられている。そのため2016年も引き続き注意が必要であることは言うまでもない。

この種の攻撃は、突発的なものと受け止められているかもしれないが、実はそうではない。広く知られているランサムウェアの事例のうち、最初のものと目される「AIDS trojan」(PC Cyborgの別名)は1989年ごろ(約25年前)にまでさかのぼる。

それ以来、金銭をユーザーからゆすり取ろうとするプログラムがたびたび確認されてきた。それらのプログラムはこの「AIDS trojan」が用いた対称鍵暗号方式ではなく、より大きなサイズの非対称鍵暗号を利用した。特に2005年には「GPCoder」とそれに続く亜種が大量に発生し、特定の拡張子のファイルを暗号化した後、情報を元に戻すことと引き換えに100~200米ドルの支払いを要求した。

しかもこの種の不正コードはさらに悪い方向に発展を遂げ、今や完全にサービスとしてこの種のマルウェアを提供するサイバー犯罪者のグループが存在するに至っている。自動的にランサムウェアをつくるためのツールが次第に目立ってきたことにより、「SaaS」になぞらえた、サービスとしてのランサムウェア、すなわち「RaaS」までもが登場するに至っている。

こうしたツールにより、犯罪者は技術的な専門知識を持たずとも自動的にこの種のマルウェアが利用できるようになっている。また、最初のオープンソースのランサムウェアである「Hidden Tear」も登場し、そのようなマルウェアと亜種が増加する機会が新たに開かれていった。そのため、今後ますます洗練され、ますます広範囲に被害をもたらすマルウェアがつくられるのではないかと危惧されている。

増加する亜種

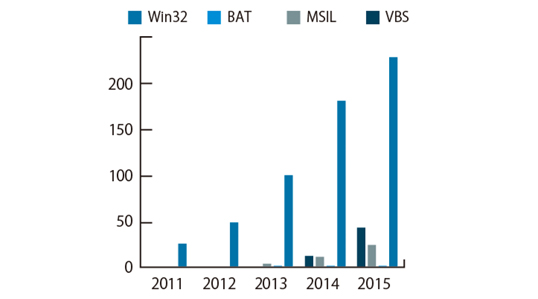

ランサムウェア進化のハイライトの一つに、近年見られる亜種の数の増加があり、これらが今、各種プラットフォームとその技術を狙っている。以下のグラフでは、予想通りかもしれないが、Windows関連の亜種ファミリーが検知された数ベースにおいて毎年伸びていることを示している。2016年2月~3月に国内で猛威をふるった「Locky」も、Windowsにおいて動作したランサムウェアである。

ファイルを暗号化する「Filecoder」ファミリー亜種の発生数の変遷(2011~2015年)

しかし、Windowsに加えて、亜種は他のOS向けにも用意されている。例えばOS X向けにも亜種は存在しており、2015年に「Filecoder」ファミリーの亜種が検出されている。サイバー犯罪者が利益を求めてユーザーのシステムに不正侵入する際には、VBSやPython、BATやPowerShellなど、他の技術も用いられているのである。

脅威の進化

これまでデスクトップ・コンピューターまたはラップトップのOSが議論されてきたが、これらのみが脅威にさらされているプラットフォームというわけではない。モバイル機器に深刻な影響を及ぼすランサムウェアが今、数多く報告されている。特にAndroid端末向けのランサムウェアが多いが、これはAndroidが世界中で最も多くのユーザーが利用しているモバイルOSであるからだ。

最初のAndroid向けファミリーは、アンチウイルスソフトに見せ掛けたものであり、端末スクリーンをロックした。2014年には「Simplocker」というAndroid向けの最初のランサムウェアが発見されている。匿名通信システム「Tor」ネットワーク上で起動されて、直接ユーザーのファイルを暗号化するものだった。

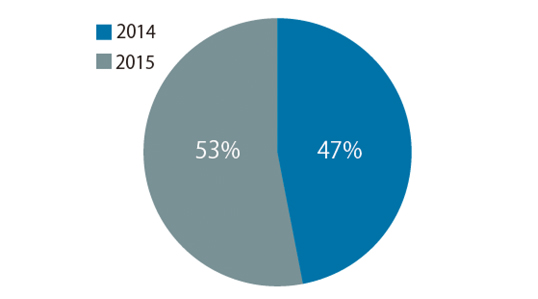

実際このSimplockerのファミリー数は、2014年と2015年に検出された数を比較してみると6ポイントほど高くなっている。マルウェアファミリーはパーセンテージで見ると微増であるが、サンプル数で見ると膨大な数の増加となるのである。

2014~15年に検出された「Simplocker」亜種の数の分布

そして2015年にはさらに、これまでとは異なった方法でスクリーンをロックするAndroid向けランサムウェア、例えば「LockerPIN」(ESETにおける検出名)も発見されている。このランサムウェアは、端末所有者が自身の端末を利用する際に必要な解除コードを勝手に変更することで、端末利用を妨げてしまうものだった。

当初のAndroidランサムウェアSimpLockerは、その名の通り、とてもシンプルな仕掛けで画面をロックした。とにかく無限ループで最前面に絶えずウィンドウを出し身代金を要求した。このメカニズムは技術的にはあまり高度なものではなく、ユーザーは少し知識を持つだけで簡単に迂回できた。

だがその後、サイバー犯罪者はより一層の工夫をして、デバイスへのアクセスを妨害する新しいランサムウェアファミリーをつくった。この新しいランサムウェアファミリーは「LockerPIN」などを含み、ユーザーがルート権限やインストール済みのセキュリティ管理ソリューションなしに自らのデバイスへ再度アクセスを実現する手法を奪い取るものであった。

もちろんAndroidだけが、ランサムウェアが進化した唯一のプラットフォームではない。2013年に出現したWindowsにおいて動作する「CryptoLocker」は、数多くの国で被害者が増加し注目を浴びた。CryptoLockerの重要な特徴の一つに2,048ビットRSA公開鍵アルゴリズムを用いた暗号化があり、これは、特定の拡張子を持つファイルのみを利用不能にさせた。また、匿名通信ネットワークであるTorを通じて攻撃者が指揮統制を行うC&Cサーバーと通信を行った。

さらに2015年には、同じくWindowsにおいて動作する「CTB-Locker」(またの名を「Elenoocka」(エレノーッカ)と呼ぶ)の登場により、ランサムウェアの新たな潮流が生まれた。CTB-Lockerは、トロイの木馬型のダウンローダー(Win32/ TrojanDownloader. Elenoocka)によってコンピューターにダウンロードされるものだが、多言語対応であったため被害がこれまで以上に拡大した。さまざまなバージョンがあり、その一つにはスペイン語を話す国を標的にしたメッセージと支払い指示をするものもあった。また、身代金の支払い方法としてビットコインが用いられ、攻撃側の身元が分からないようになっていた点も新しかった。

これらの発展を見ると、ランサムウェアの被害者数はまだまだ天井に達しておらず、攻撃のコードや種類はまだまだ複雑化していく可能性があるだろう。この種の不正コードはサイバー犯罪者の間ではかなり広まっており、そして今後も何年間も掛けて亜種がつくられ続けていくことだろう。

コンピューターからテレビまで

このようにランサムウェアの脅威は、多数の亜種が存在し、進化はとどまることを知らない。しかも暗号化などの仕組みが複雑化しており、攻撃者に支払いがなされない限り情報を元に戻すことがほぼ不可能である。このことがランサムウェアを使った犯罪を助長している。被害者が支払いをしても解除キーを受け取れないのが大半であり、支払いをしなくても済む技術サポートは存在するものの、それを活用してもそのキーは総当たり攻撃に耐性があるため、ファイルを復元するのは極めて困難なのが現状である。

また、ランサムウェアの脅威はアプローチとベクトルが多角化し、さまざまなプラットフォームで登場してきた。2015年末にはIoTと関連する機器を標的とするランサムウェアの動きが目立ってきた。腕時計やスマートTVなどの各種デバイスは、この種のマルウェアに影響を受ける可能性が高く、とりわけAndroid上で動作する機器にその可能性が高い。

しかもIoTに含まれるものは腕時計とテレビだけではない。自動車や冷蔵庫から発電所に至るまで、さまざまな製品や施設がすでにインターネットと接続している。そして、それらの製品はCPU (中央処理装置)により制御されている。言い換えるとそれらはみなコンピューター化されている。脅威がまだ見つかっていないデバイスも多数あるが、それらを動作させる際にはソフトウェアまたはファームウェアとインターネット接続を必要とするだけである。そのため攻撃者は各種のIoTデバイスに引き寄せられているのである。

例えば、自動車の制御が全くの遠隔から影響を受けるなどの概念実証テストはすでに実行されている。そのため、必要な予防措置がメーカーとユーザーによって取られなければ、攻撃者は簡単にデバイスの機能を掌握し「ロック」を掛け、解除キーを渡す見返りとして金銭を要求するだろう。今すぐに実被害が起こるという脅威ではないとはいえ、将来的に深刻な被害を受けることを避けたいのであれば、私たちはIoTへのランサムウェア攻撃の可能性を決して忘れてはならないだろう。

結論: 新たな脅威が登場しても、目的は同じ

このようにランサムウェアを用いれば、ユーザーが自分の機器やデータにアクセスできなくさせることが可能であり、サイバー攻撃者の近年の最重要トレンドの一つは、さまざまなプラットフォーム上にてユーザーや企業組織が保存している情報を掌握することにある。だが、こうした攻撃がユーザーに与える影響は極めて大きいにもかかわらず、今なおセキュリティ対策を十分に行っていない場合が多い。性能のしっかりとしたセキュリティソフトウェアなどを実装し、使用しているソフトウェアやOSのアップデートを怠らないようにすることはもちろんのこと、ランサムウェア対策としては、定期的なデータのバックアップが極めて有効である。なぜならば最悪の場合、データさえ復旧できれば端末の初期化によって対応できるからである。

残念なことに、この種の攻撃の成功を受けてサイバー犯罪者は、攻撃対象をWindowsシステムとモバイル機器以外にも広げているばかりでなく、表示言語が多様化し、被害を受ける機器で使用されている言語に基づいて警告メッセージを出すまでに至っている。日本語ももちろんターゲットに含まれている。ランサムウェアは一過性の脅威ではなく、今後継続的に発生するものだということを忘れずにいてほしい。

ランサムウェアのような脅迫に対応する保護メカニズムの改良は、技術的には進展していないわけではないが、それだけでは不十分である。コンピューターやネットワークに関連するデバイスを使用している人全員が注意を払う必要があり、そのための教育や組織内における管理や監視の強化が望まれる。このことは消費者にとっても会社組織にとっても将来のリスクとなる恐れがあり、とりわけ2016年はランサムウェアの攻撃は無数に観測されることが予想される。

特に、今後5年間でインターネットに接続しているデバイス数が5倍増加し、250億台のオンラインデバイスを擁するようになる。そのため、これらのデバイスをこの種の攻撃から適切に守っていくことが課題となるだろう。