ボット、あるいはボットネットとは何だろうか? 簡単にいえばあなたのパソコンやスマートフォンを「第三者の指示通りに動く操り人形(ロボット)」にしてしまう悪意のあるプログラムが「ボット」、そのボットをいくつも集めてネットワーク化したものボットネットだ。

ボットにされるとは? ボットネットを利用する不正行為とは?

昨今、法人の銀行口座から金銭が奪われる被害が発生している(関連記事:法人口座までもがターゲット!オンラインバンキングを狙うトロイの木馬)。なかでも注目を集めたのが「GameOver Zeus」というトロイの木馬。このマルウェアは、世界的に50万台以上が感染。捜査当局の発表では、そのうち2割が国内の端末に感染したと発表し、衝撃が走った。

「GameOver Zeus」をはじめ、こうした大量感染を引き起こすマルウェアは「ボット」と呼ばれることがある。ところで、どういったプログラムがボットと呼ばれるかご存じだろうか。

ボットとはネットワーク経由でコマンドを実行できる悪意のあるプログラムだ。「ロボット」を想像してもらえばいい。本来、パソコンやスマートフォンは、ユーザーの命令によって動作するが、ボットに感染すると、外部から遠隔操作される「操り人形」と化してしまう。

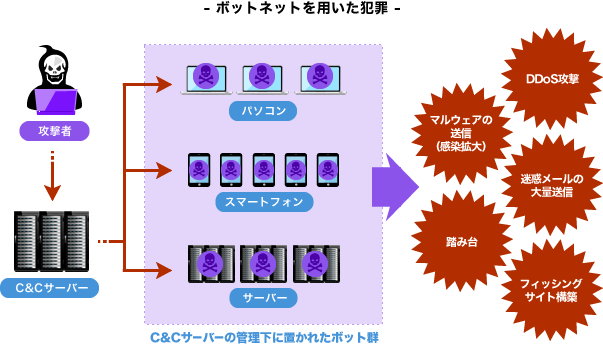

厄介なのは、感染しているかの判断が見かけや症状からは難しいことだ。動作が重くなるなどの症状が現れることもあるが、多くのユーザーは気づかない。知らないうちに外部からの命令を受け、DDoS攻撃や迷惑メールの送信、フィッシングサイトの構築、サイバー攻撃の踏み台とされてしまうなど、端末が悪用されてしまう恐れがあるのだ。

こうしたボットを束ねてネットワーク化したものが「ボットネット」だ。ボットネットを構築すると、悪意のある攻撃者は、インターネットで繋がった大量のマシンをまとめて管理できるようになり、特定のターゲットに一度に大規模な攻撃を仕掛けられるようになる。先に例を挙げた「GameOver Zeus」のように、数万から数十万、場合によっては百万といった単位でボット化したパソコンを、C&Cサーバー(Command and Control server:ボットネットに指令を送ったり制御するサーバー)でコントロールして攻撃をしかけているのだ。

指示は個別のマシンだけでなく、全体命令としても送られる。指令経路として以前はIRC(Internet Relay Chat)がよく使われていたが、現在ではhttpやDNSのほか、独自にピアツーピア(P2P)でネットワーク構成するものもある。また、スマートフォンの場合はSMSを指令に使うケースもある。

ボットが組み込まれる仕組み

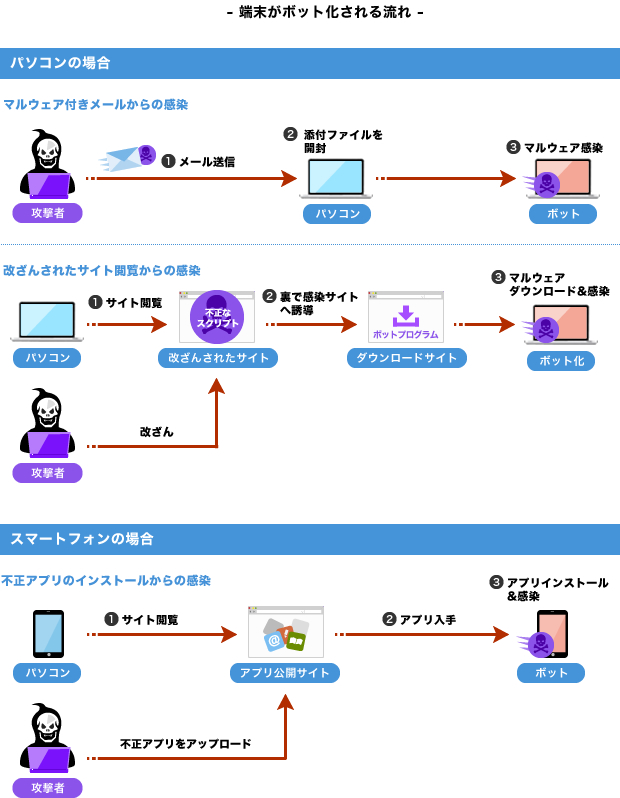

悪質なマルウェアの多くはOSやアプリケーションの脆弱性を利用して潜入する。メールの添付ファイルをオープンしたり、改ざんされたWebサイト閲覧をしただけで脆弱性が突かれ、インストールプログラムが実行される。このようにして実行されるプログラムはボット本体ではなく、ボットをダウンロードして組み込むための「ダウンローダー」であることが多い。

脆弱性が突かれるのは、クライアント端末だけではない。2014年に入り、2万台以上のLinuxサーバーが脆弱性を攻撃されてマルウェアに感染する「Windigo」がESETによって観測されるなど、サーバーでも感染例がある(関連記事:オペレーションWindigo:大量のLinuxサーバーの認証情報を盗むマルウェア活動を解き明かす)。

また、感染の手口はコンピューターの脆弱性を狙うケースだけではない。プログラムではなく「人の脆弱性」が狙われることもある。例えば、メールに拡張子とアイコンを偽装した実行ファイルを添付し、一見すると文書や画像ファイルと見せかけて開かせるような手法だ。

ボットの感染対象はパソコンだけではなく、スマートフォンももちろん狙われている。スマートフォンをボット化される手口として知られているのは、有用なプログラムと騙して悪意のあるプログラムをインストールさせる方法だ。パソコンに比べれば、まだボットネットの数は少ないものの、徐々に表面化しつつある。

企業のサーバー、端末、スマホ端末がボットネットに感染するとどのような被害があるか

ボットの作成者の思惑によってさまざまな機能が搭載されている。前述のとおり、通信方法もボットごとに異なるなど、それぞれ特徴が大きく違う。もしボットを特徴で分類するなら、攻撃対象でわけると理解しやすいだろう。

ボットは「感染したマシンや周辺にあるマシンなど、組織内部のLAN内で活動するもの」と、「インターネットなど外部に対して攻撃を行うもの」の2つに大別される(もちろん、その両方を行うこともある)。

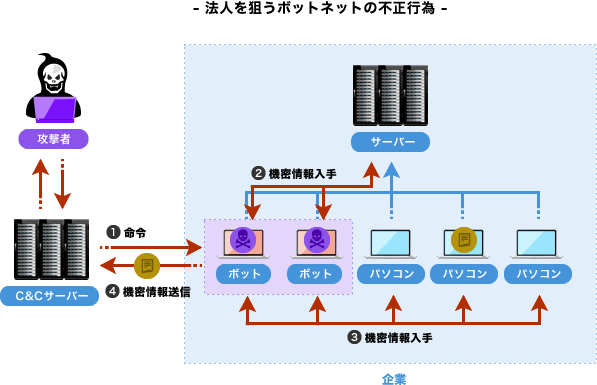

企業内ネットワークを狙ったボットの場合、感染マシン内にある重要な情報を盗み出すことが考えられる。当然、IDやパスワードといったアカウント情報もターゲットとなる。そしてこれらの認証情報をもとに、さらにネットワーク内のさらに重要情報が入っているサーバーなどへアクセスするといったものだ。

得られた情報を外部に送信するこのタイプのボットは情報スパイのような活動となる。つまり、企業ネットワークにボットの侵入を許すということは機密データの漏洩に繋がりかねない。そこまで深刻な状況でなくても、メールアドレス帳が手に入れば交友関係や社内の繋がりを把握できる。企業内ネットワークとその中にある機密情報の取得が目的のボットは相手を絞った小規模な攻撃となる。

一方、外部への攻撃に利用される場合もある。例えば大量のボット端末を利用したDDoS攻撃だ。大量の端末から同時に特定のサーバーやネットワークへアクセスを集中させれば、サービスなどに支障をきたす。

最近では100Gbpsを超える膨大なデータ量でネットワークを占拠するDDoS攻撃もしばしばみられる。ボットネットによる攻撃システムを構築すれば、自前で攻撃端末を用意するよりも安い費用で効果的な攻撃が可能となる。さらに最近では、別の悪意を持った第三者に、攻撃インフラとして提供することさえあるのだ。

また、「迷惑メール」を送信するためにボットネットを使うこともある。迷惑メールを大量に送信するためにはそれなりの転送能力が必要なので、ボットネットが便利というわけだ。

セキュリティ企業や当局も乗り出すものの、イタチごっこの状態

こうした大規模なボットネットワークによる被害を防ぐため、セキュリティベンダーや捜査機関が協力して対策を講じることも増えてきた。

最近の事例としては、冒頭でも紹介した「GameOver Zeus」のテイクダウン作戦が有名だ。ネットバンキングの被害拡大を受け、このテイクダウン作戦には米国のFBIだけでなくユーロポールや日本の警察庁や民間企業も共同で行っている。

GameOver ZeusはボットネットがP2P技術を使っており、一国だけで対処を行っても、残ったボットが新たにネットワークを構築してしまうため駆逐が厄介だ。このため多くの国での共同作戦という形を取ったようだ。

これ以外にも、徐々にボットネットを駆逐する作戦が進んでいる。とはいえ、法律や国家間の壁が存在する。「なんでもアリ」の犯罪者をインターネットから排除するには、まだまだ時間がかかるだろう。

企業におけるボット対策 脆弱性対策の徹底と多重防御の検討を

前述のとおり、ボットは、OSやアプリケーションの脆弱性が狙われ、感染するケースが多い。裏を返せば、ボットへ感染しないためには、セキュリティ更新プログラムを適用し、脆弱性がないパソコンの環境を保つことが重要となる。これはボットを含めたマルウェア対策の基本とも言える。

Windowsならば毎月の定例アップデートの適用を確実に行いたい。ここ数年はMicrosoft Office、Adobe Flash、Adobe ReaderやOracle Javaの脆弱性をマルウェア感染手法に使われるケースが多い。これらのアプリケーションも注意が必要だ。

「ゼロデイ脆弱性による攻撃」というのが大きな話題になるが、実際は、既存の脆弱性が狙われることが大半。未知の脆弱性で右往左往する前に、まずは確実に既知の脆弱性を解消することが重要だ。脆弱性が公開されると攻撃が増加するため、できるだけスピーディに対応したい。

ただし、企業ではパソコンや特にサーバーに関しては、業務アプリとの相性もあり、アップデートにあたっては動作確認が必要となる場合があるだろう。システム管理者は脆弱性パッチが提供された場合、優先順位を付けてパッチを適用することになるが、対応までタイムラグが発生することもしばしばある。リスクを低減するためにも、亜種に強いプロアクティブなセキュリティ対策ソフトを選んでおくとよいだろう。

またボットの感染を未然に防ぐことは大変重要だが、「ゼロデイ攻撃」などもあり、感染を完璧に防ぐのは難しいのが現状だ。感染した場合に備え、出口対策の導入など多層防御の重要性が高まっている。

ボットの特徴は、命令を受信したり、外部へデータを送信するなど、外部と通信する点が大きな特徴といえる。つまりボットの通信を遮断することさえできれば、被害を抑えることが可能だ。

ボットネットの通信先であるC&Cサーバーへのアクセスを遮断したり、通信ログを解析して不審な行動を発見するといった対策も有効だ。ひとつのソリューションに頼らず、エンドポイント対策やネットワーク監視などを組み合わせ、ぜひ効果的なボット対策を講じてほしい。

ウイルス対策ソフトでボット対策ができるだろうか?

答えは「Yes」であり「No」でもある。マルウェアの一種である既知のボットプログラムは当然、ウイルス対策ソフトでも守ることができる。しかし、攻撃側の立場で考えると、簡単に防御できるボットプログラムを配布してもインストール失敗(感染失敗)が目に見えており、目的を果たすことができない。

そこで、既知のウイルス対策ソフトで検出されないように改変した亜種を大量に作ることで対抗する。ボット作成ツールを利用すれば既存のシグネチャで検出できない亜種を簡単に作り出すことができるのだ。結果としてあらたなボットプログラムが毎日のように生まれている。

また感染したボットにはアップデート機能があり、新しいプログラムに置き換えて検知を逃れ続ける。このため一旦ボットに感染した場合、発見・駆除まで数ヶ月動作しているケースが多い。

ESETでは、プロアクティブな検知機能によって亜種に対抗してきたが、さらなる機能強化に取り組んでいる。手はじめに12月に提供を開始した個人向け製品の新バージョン「ESET Smart Security V8.0」では、ボットによる通信を検出する「ボットネット プロテクション」機能を搭載している。詳しくはESET製品のホームページを参照していただきたい。