みなさんは、コンピュータウイルスはどこから感染するものと考えているだろうか。「メールの添付ファイル」と思った人は、正解だが十分ではない。最近、深刻な被害をもたらしているのがWeb改ざんだ。改ざんされたWebサイトを「見ただけ」でマルウェアに感染してしまう恐れがある。

多様化するマルウェア侵入経路。中でもWeb改ざん事件が蔓延

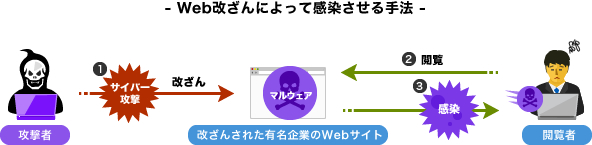

Web改ざんは、企業や公共機関などのWebサイトを不正に書き換えるサイバー攻撃の一種で、閲覧した利用者がマルウェアに感染してしまうといった被害が拡大している。改ざんされた企業はサイバー攻撃者からの「被害者」でもあるが、同時にそのWebサイトを閲覧しマルウェアに感染してしまった利用者の「加害者」となってしまっている。最近では、誰もが安心と思う大手企業のWebサイトまでが改ざんされる事件が頻発していることを考えると、もはや改ざんされたサイト閲覧を避けること自体難しい状況だ。改ざんされたサイトを閲覧してしまっても感染被害を最小限に食い止められるよう、エンドポイントセキュリティ対策の重要性が高まっている。

効果的なセキュリティ対策を実行するには、感染ルートを知ることが第一歩。多様化するウイルスの侵入経路を理解し、対策を講じることが求められている。参考までに2013年にどの程度のWeb改ざんがあったのかを見てみよう。IPAの「コンピュータウイルス・不正アクセス届出状況および相談受付状況」によれば、2013年は75件のWebサイト改ざんの届け出があったという。ここでいう「サイト改ざん」とは、ようするに「Webを見ただけでマルウェアに感染してしまうように、正規のサイトが改ざんされたという被害」。75件は少ないと思うかもしれないが、これはあくまでIPAに届け出があった件数で、被害件数はもっと多い数字になるはずだ。また、この75件というのは、脆弱性のあるWebサイトを閲覧するだけでウイルスに感染させる「ガンブラー」が猛威を振るった2010年の約2倍の数字である。 ほとんどのサイトで閲覧者数などは公開されておらず、感染の有無も閲覧者の環境に左右されるため、感染被害の規模を把握することは困難だ。しかし、同じくIPAの「2013年度情報セキュリティ事象被害状況調査」を見ると、その影響の大きさがわかる。ウイルスの侵入経路で最も多かったのがWebサイト閲覧による感染だった(63.2%)。次いで電子メールによる感染が51.7%、USBなど外部メモリーからの感染が38.0%と続く。

正規のサイトが悪意のあるふるまいをするWeb改ざん

つまり、現在、ウイルス感染の危険性は、「メールの添付ファイルを開く」よりも、「Webサイトを単に閲覧する」方が高いといえるのだ。最近のWeb改ざんだけでも、次のような事件があった。

どの例も、Webサイトのトップページや表示コンテンツの一部が書き換えられるといったたぐいの改ざんではなく、閲覧したパソコンにウイルスを感染させたり、悪意のあるサイトに接続するように変更されたりといった、実害がある改ざんだ。

ウイルスメールの対策では、「怪しいメールや添付ファイルは開かない」という方法があるが、見た目や動作に不審な点はないのに閲覧するだけでウイルスに感染するとなると、ユーザーの注意だけでは感染は防ぎきれない。特に改ざんされたのが大手企業のサイトなら、なおさらだ。

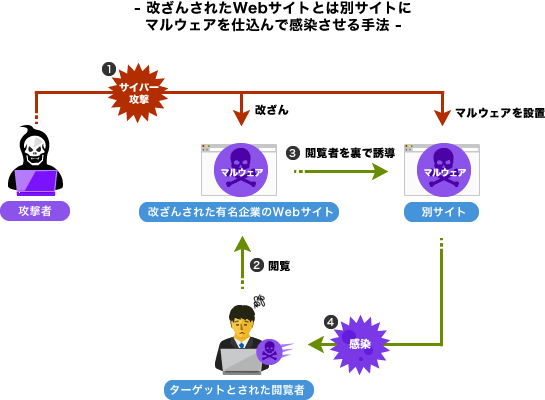

最近のWeb改ざんの傾向は、別サイト上のマルウェアを感染させる手法

最近の傾向として注意すべきは、Web改ざんの手口が巧妙になってきている点だ。例えば改ざんされたWebサイトにはマルウェアのプログラムを置かず、別サイトへ誘導するコードが書き込まれていて、そちらからマルウェアが送り込まれるような手口が広がりつつある。

またページ閲覧で感染したウイルスが別のマルウェアを勝手にダウンロードし、パソコンが遠隔操作される(ボットにされる)、パソコン内の個人情報やデータベースの情報が外部のサーバーに送られるといった手口もある。

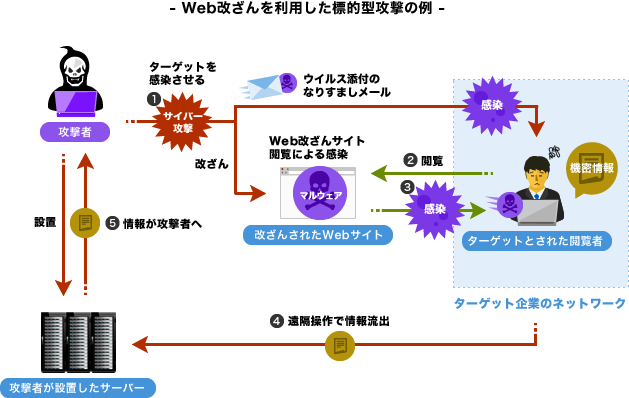

標的型攻撃や水飲み場型攻撃との複合型にも注意

さらに、ここにきて「標的型攻撃」や「水飲み場型攻撃」とWeb改ざんを組み合わせた、より巧妙な攻撃手法も増えてきているので注意が必要だ。以前であれば、マルウェア付きメールを不特定多数にばらまくという単純な手法も多かったが、現在では特定のターゲットに対して「なりすましメール」などを送りつけ、言葉巧みに改ざんされたWebサイトに誘導してマルウェアに感染させる手法も増えている。こういった「標的型攻撃」にWeb改ざんを用いる手法も問題化している。

また、広く一般の人がアクセスするWebサイトだけではなく、「特定の業界の人が集まる」Webサイトを攻撃し、アクセスしてきた人に感染を広げる「水飲み場型攻撃」も2013年くらいから増えている。

さらに、特定のIPアドレスやOS、Webブラウザーからアクセスされた場合のみに、改ざんされたページを表示するより巧妙なケースもある。特定の企業や団体以外の人には、正常なページを表示するため、管理者がブラウザーからチェックしていても、改ざんされたことに気が付くことができないやっかいな攻撃だ。

まず足元を固めよう―すべての対策はそこから

急増している攻撃手法がWeb改ざんであるとしたら、企業や一般ユーザーはどのような注意、あるいは対策をすればいいのだろうか。「怪しいサイトやリンクはむやみにクリックしない」というのはいうまでもないが、大企業のサイトが改ざんされている場合、それだけで感染は回避できない。

基本的な対策は、サイトにアクセスするパソコンを安全・堅牢なものにするしかない。OSやアプリケーション、Javaのライブラリなどを最新のものに保ち、脆弱性を最小限にすることで、マルウェアをダウンロードしてしまっても機能しないようにする。そして、ウイルス対策ソフトなどをインストールしておくことだ。

当たり前のことのように聞こえるが、これらのエンドポイントセキュリティは対策の基盤となるもので、疎かににしてはいけない。

ESETでは、特に最近になって改ざんされたWebサイトに「他のWebサイトへリダイレクトさせるコードが挿入されている」ケースを多数確認し、「HTML/ScrInject.B.Gen」という不正なコードとして検出している。改ざんされたサイトのリダイレクト先には、Internet Explorerの脆弱性「CVE-2014-0322」を攻撃するウイルス(Win32/Exploit.CVE-2014-0332.A トロイの木馬)が存在していた。このウイルスは、2014/3/14以降、特に日本において感染拡大している。

つまり、ソフトウェアの脆弱性を減らし、メール、Webブラウザー、USBメモリーなど基本的なセキュリティ対策を実施しているだけで、防げる攻撃は少なくない。未知のウイルスやゼロデイ攻撃(セキュリティパッチが公開される前の攻撃)は、攻撃全体の中での比率は数パーセントという報告もあるくらいだ。

もちろん、基本的な対策ができていないと、いくら高度な対策を導入しても意味がない。一般的にセキュリティの強度は「いちばん弱いところの強度」で決まる。基本や足元をおろそかにしては効果が期待できないのはセキュリティも同じである。その意味では、最も脆弱なセキュリティは「人」である。リテラシーが大事となる。

今回は、Webを閲覧する立場における対策の重要性を中心に説明したが、「加害者」となりかねないWebの管理者も、より慎重な対策が求められるのは言うまでもない。Web管理者の端末にマルウェアを感染させ、FTPなどのIDやパスワードを盗み出す攻撃も発生している。

対策としては、サイトを更新する端末と、Webやメールを閲覧する通常業務の端末を分けると良いだろう。またWebサーバーにおける対策も重要だ。サーバーやミドルウェア、Webアプリの脆弱性を修正する、Webアプリケーションファイアウォール(WAF)を導入するといった対策が有効な手段と言える。