概要

Hayabusaは、Windowsイベントログのファストフォレンジックタイムライン作成および脅威ハンティングツールです。

日本のYamato Securityグループによって作成され、フリーソフトウェアとしてGPLv3で公開されています。

2023年7月現在もルールの更新や関連ツールの開発が積極的に行われており、日本語のドキュメントが数多く存在するため、脅威ハンティングの入門としても扱いやすいツールです。

Hayabusaで使用できる主なコマンドを以下に示します。

| コマンド | 説明 |

|---|---|

| csv-timeline | csv形式のタイムラインを出力する |

| json-timeline | json形式やjsonl形式のタイムラインを出力する |

| logon-summary | ログイン操作に関するイベントログの統計を表示する |

| metrics | イベントIDに関する統計を表示する |

| pivot-keywords-list | ホスト名、ユーザー名、IPアドレスなどのキーワードを抽出する |

| search | キーワードや正規表現を用いてイベントログを検索する |

| level-tuning | ルールのレベルを調整する |

| set-default-profile | デフォルトのプロファイルを変更する |

| list-profiles | 各コマンドで出力するプロファイルを表示する |

| help | コマンド一覧や各コマンドの詳細を表示する |

Windowsイベントログとは

Windowsイベントログは、Windowsオペレーティングシステムによって生成されるさまざまなイベントやシステムの状態に関する情報を記録するための機能です。専用のビューアであるイベントビューアーとともに、Windows NT系のオペレーティングシステムに標準搭載されています。

Windowsイベントログの解析結果は、システムの問題の特定や解決、セキュリティ侵害の検知などに役立てることができます。

Windows 10でのWindowsイベントログの出力方法は以下のとおりです。

- 左下のスタートボタンを右クリックする

- イベント ビューアーを選択する

- 「Windowsログ」の項目から確認したいイベントの種類を選択する

- 「すべてのイベントを名前をつけて保存」を実行する

この方法で保存できるのはEVTX形式のファイルになります。そのままの状態ではデータ量が非常に大きく、扱いにくいファイル形式のため、Hayabusaなどのツールを用いてデータを整形することを推奨します。

フォレンジックにおける利用方法

Hayabusaは、Windowsイベントログ解析のためのさまざまな機能が搭載されたツールです。解析に用いられるHayabusaの主要なコマンドの出力例を紹介します。

csv-timeline

WindowsイベントログからCSV形式のタイムラインを出力するコマンドです。複数のイベントログを対象に実行し、1つのCSV形式のファイルにまとめて出力することができます。ログはHayabusaが備えたルールに従ってcritical, high, medium, low, informationalの5つのレベルに分類され、MITRE ATT&CKなどに基づく情報が付加されます。

また、非常に膨大な量となるWindowsイベントログからスレットハンティングに必要な情報のみを抽出し、タイムライン形式に整理するHayabusaのベースとなる機能です。特定のパソコンのWindowsイベントログを調査する際にも、複数パソコンにまたがるインシデントを調査する際にも、csv-timelineは非常に有効な手段となります。

コマンドラインの構文は以下のとおりです。<INPUT>には、前述の方法で出力したEVTX形式のファイルを与えます。

Hayabusa.exe csv-timeline <INPUT> [OPTIONS]

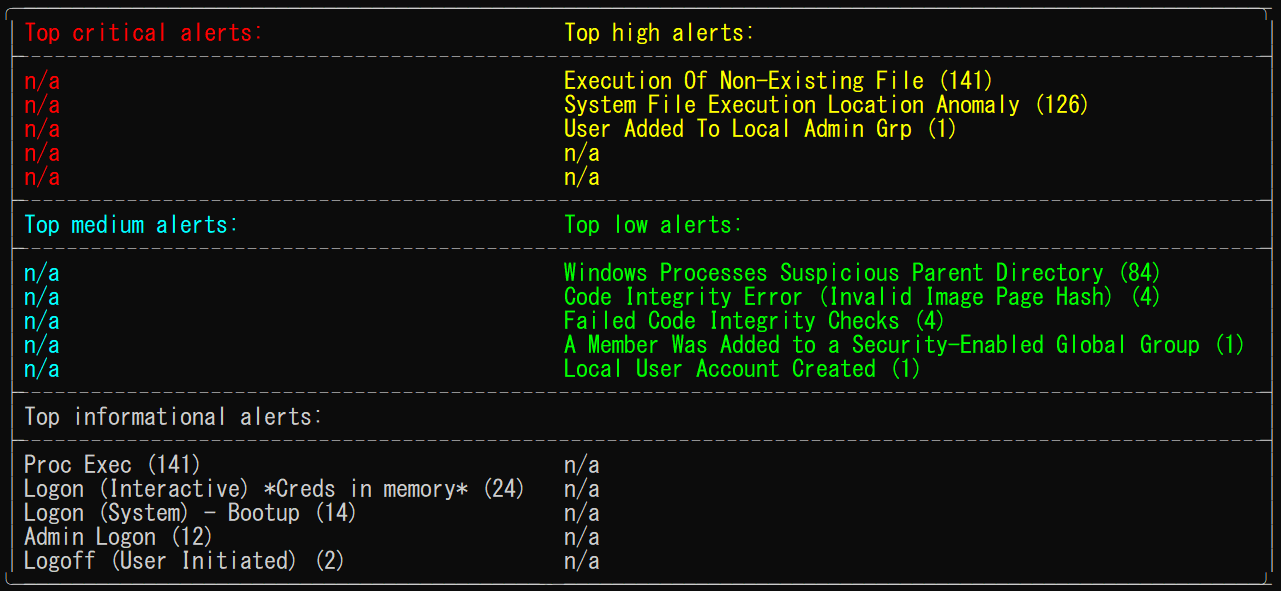

csv-timelineコマンドを実行すると、コマンドプロンプトに以下のようなWindowsイベントログの統計情報が出力されます。

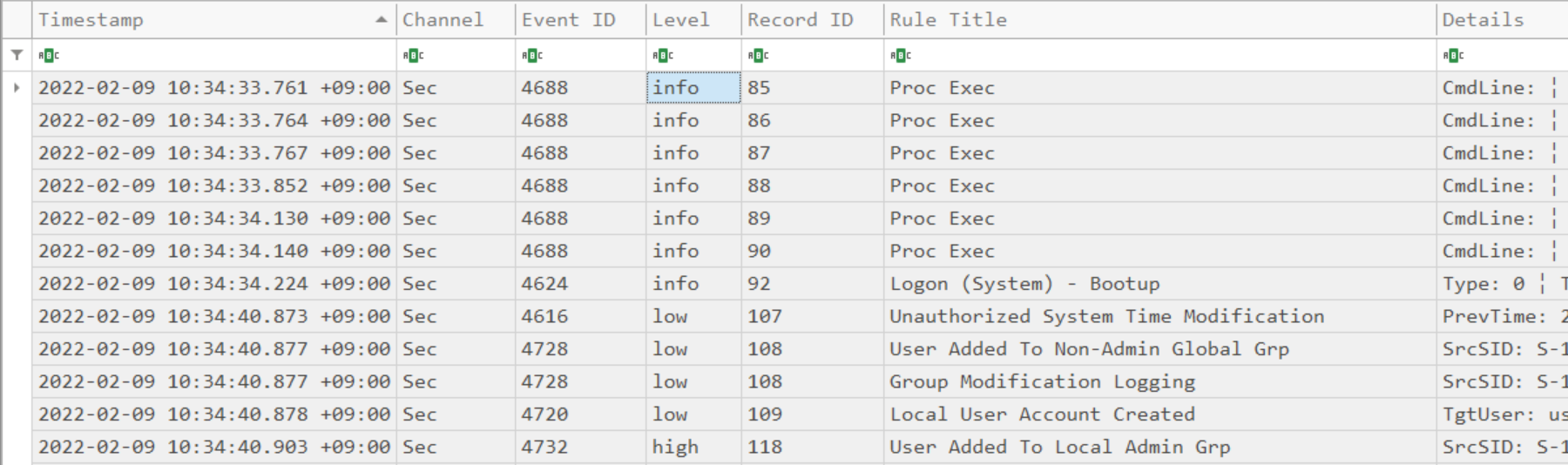

また、このコマンドによって出力されるCSV形式のファイルの一例を以下に示します。

json-timeline

WindowsイベントログからJSONまたはJSONL形式のタイムラインを出力するコマンドです。

より規模の大きいWindowsイベントログを扱う際は、JSON形式で出力し、ElasticSearchなどの可視化ツールを利用して解析を行うことが推奨されています。

コマンドラインの構文は以下のとおりです。<INPUT>には、前述の方法で出力したEVTX形式のファイルを与えます。

Hayabusa.exe json-timeline <INPUT> [OPTIONS]

logon-summary

ログイン操作に関わるイベントログの統計情報を表示するコマンドです。不正なログイン試行がどのパソコンで発生していたかを調べる際に有効です。また、複数のイベントログを対象に実行し、合算した結果を表示することも可能です。

コマンドラインの構文は以下のとおりです。<INPUT>には、前述の方法で出力したEVTX形式のファイルを与えます。

Hayabusa.exe logon-summary <INPUT> [OPTIONS]

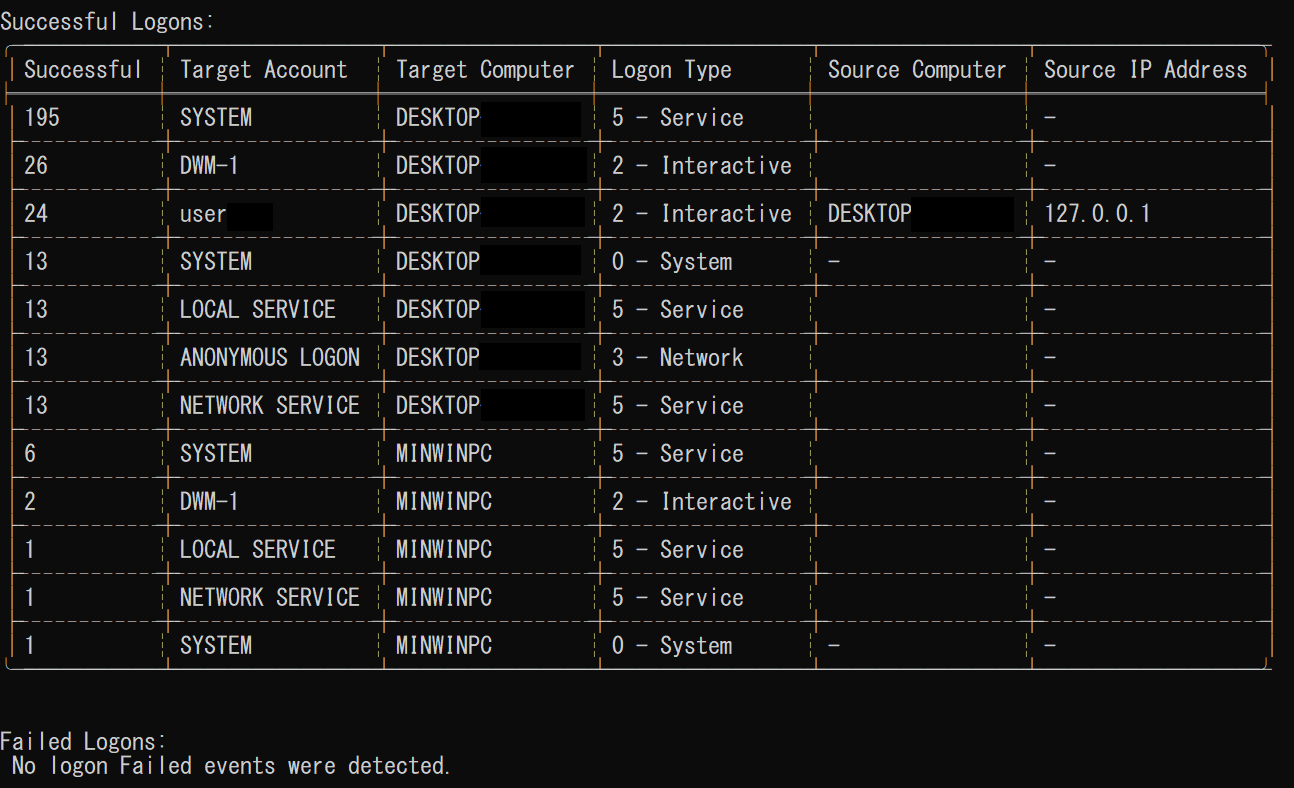

logon-summaryコマンドを実行した際の出力の一例を以下に示します。

metrics

WindowsイベントログのイベントIDに関する統計情報を表示するコマンドです。どのようなタイプのイベントが多く発生し、割合がどの程度なのかを一目で確認することができます。複数ファイルを対象に実行し、合算した結果を表示することも可能です。

コマンドラインの構文は以下のとおりです。<INPUT>には、前述の方法で出力したEVTX形式のファイルを与えます。

Hayabusa.exe metrics <INPUT> [OPTIONS]

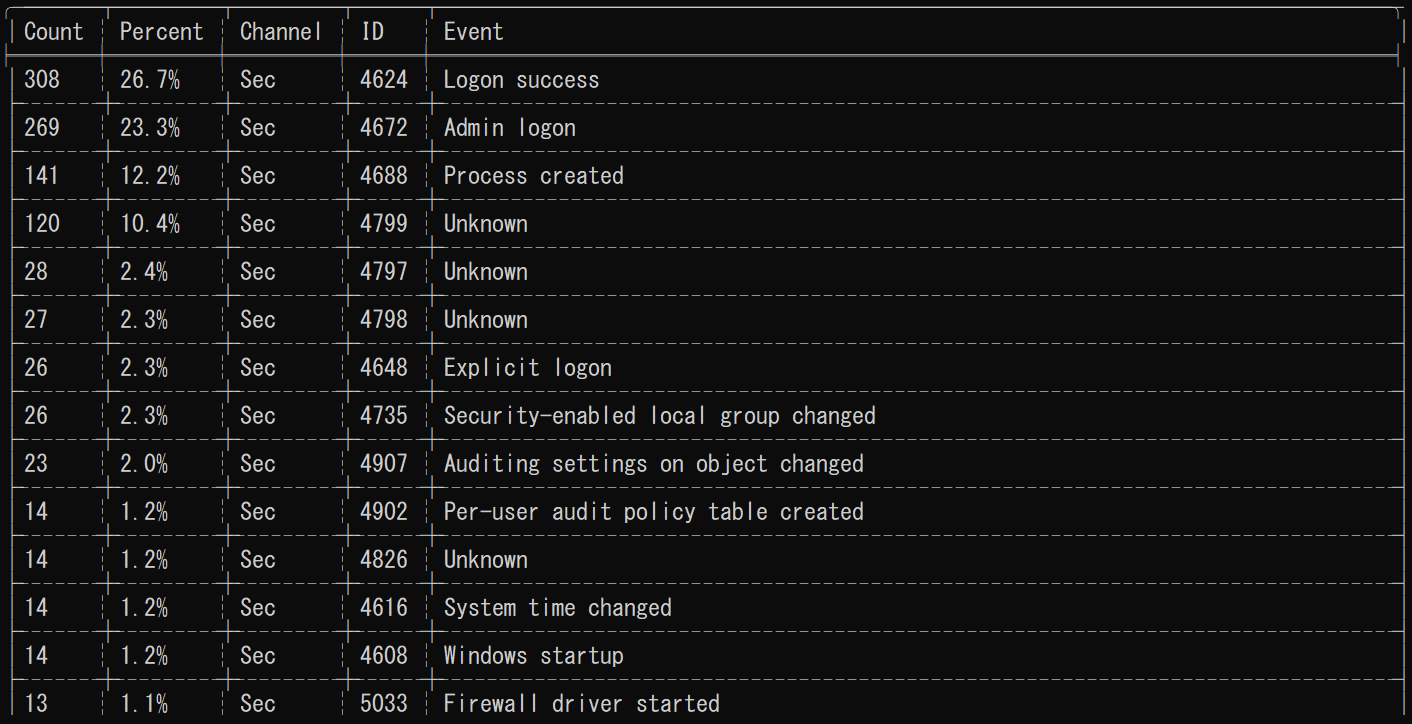

Metricsコマンドを実行した際の出力の一例を以下に示します。