サイバー攻撃に関する報道でおなじみの「トロイの木馬」とは、マルウェアの一種とされる。近年、世界的に猛威を振るっている「Emotet(エモテット)」もトロイの木馬の1つに分類される。この記事ではトロイの木馬とはどのようなマルウェアなのか、これまでのマルウェアの定義の変遷を振り返りながら解説する。

トロイの木馬とは?

トロイの木馬とは、「悪意のあるソフトウェア(Malicious Software)」、すなわちマルウェアの一種だ。ほかのマルウェアとどのように異なるのか、「トロイの木馬」の意味するところを以下に説明する。

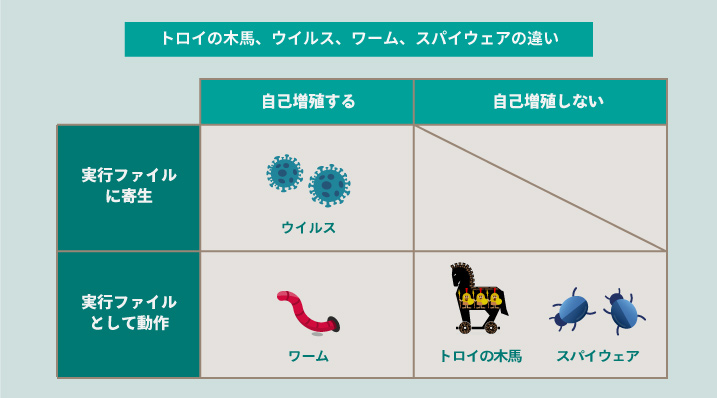

1)ウイルスやワーム、スパイウェアとの違い

ウイルスは「単体で存在できず、宿主を必要とし、自己増殖する」という性質を持つマルウェアだ。生物学上のウイルスと区別するために、コンピューターウイルスと呼ばれることもある。ワームはウイルスと異なり、「単体で存在を確立」し、同様に自己増殖するという性質を持つ。一方で、トロイの木馬は基本的に自己増殖しないという点でウイルスやワームとは大きく異なる。スパイウェアもトロイの木馬同様に、基本的には自己増殖しない。

2)トロイの木馬の意味や名前の由来

トロイの木馬の由来は、ギリシャ神話のトロイア戦争に由来している。ギリシャ軍がトロイという難攻不落の都市を攻略するために一計を講じた逸話がモデルだ。ギリシャ軍は用意した巨大な木馬に自軍を潜ませたまま放置し、あたかも撤退したかのように「偽装」したのである。

トロイ軍はギリシャ軍に勝利したと喜び、残された木馬を戦利品として城内に持ち帰る。トロイ軍が勝利の宴を行い寝静まったころ、木馬に潜んだギリシャ軍が城内から城門を開ける。そのタイミングを見計らって城外に待機していたギリシャ軍が攻め入り、トロイは陥落してしまう。

トロイの木馬とは、この逸話にもあるように無害なソフトウェアやアプリを装い端末に侵入する。その上で、情報の窃取やほかのマルウェアのダウンロードといった不正行為を行うのだ。

マルウェアの変遷

トロイの木馬やワームのほかに、どのようなマルウェアが存在するのだろうか。その変遷を時代とともに見ていく。

1)1970年~1990年

1971年には最も古いワームと呼ばれる「Creeper」が発見された。また、1975年には最も古いトロイの木馬である「Animal」も見つかっている。1988年には「MorrisWorm」というワームが大きな被害をもたらした。この時期はこれらのマルウェアがもたらす被害もさほど大きくなかったことから、こうした不正なソフトウェアの仕組みである「自己複製機能の有無」が分類基準の1つとなっていた。

2)1990年~2010年

1999年にはマイクロソフト社のWord上で動作するマクロ・ウイルス「Melissa」が発見された。また、2000年には「LOVE LETTER」と呼ばれるワームが全世界で急速に拡散。「恋文」を装うことで添付ファイルの開封率を上げ、感染に至らせた。2004年には「Cabir」というモバイル端末を狙ったウイルスが登場。同年に確認された「GpCode」は「ランサムウェア」と最初に呼ばれたマルウェアだ。

この時期は分類の基準にも変化が生まれ、これらの不正なソフトウェア、プログラムの機能ではなく、「感染方法や単独動作可能か」が分類の基準となった。また、「マルウェア」という言葉が、一般的に認知が広がり始めたのもこの時期で、マルウェアという言葉を元に、機能を付加した合成語として「〇〇ウェア」という名称の利用も広がった。

3)2010年~現在

この時期は2007年に発表されたiPhoneをはじめ、世界的にスマートフォン(以下、スマホ)、IoT機器などの利用がユーザーに浸透。そうしたデジタル機器の普及を攻撃者は好機と捉え、さまざまな攻撃手法が開発された。

2014年には今なお猛威を振るう、トロイの木馬「Emotet」が確認される。2015年の「Encryptor RaaS」は、はじめて「RaaS(Ransomware as a Service)」として使用されたランサムウェアだ。2016年にはIoT機器を狙った「Mirai」が発見され、多くのIoT機器を脅威に晒した。

この時期には、ユーザーの被害内容を元に分類が細分化されるようになる。トロイの木馬も「ダウンローダー型」、「バックドア型」、「スパイウェア型」など細分化した。また、一連の攻撃を複数のマルウェアを組み合わせて行うケースも増加している。こうした変遷もあって、正確な分類はもはや難しくなっているのが実情だ。

多機能化するマルウェア

マルウェアの攻撃は多様化し、進化し続けている。複数の機能を持つマルウェアも存在するため、分類することが難しくなっているのは先述のとおりだ。では、どのような進化を遂げているのだろうか。

1)プラットフォームとして機能するEmotet

2022年3月から再び活発に活動し始めているEmotetはトロイの木馬型のマルウェアの一種だ。Emotetは複数の機能を持つが、基本的には攻撃者が送付するメールの添付ファイル経由で感染を狙う。メールの受信者がマクロを実行することで感染に至ると、システム設定の不正な変更、不正に侵入するためのバックドアの作成などをユーザーの秘密裏に行う。

バックドア設置後は「TrickBot」のような、ネットバンキングの情報を窃取するバンキング型トロイの木馬や、「Ryuk」などのランサムウェアをダウンロードする攻撃が過去に発生したことが知られている。攻撃手法や目的に応じて別のマルウェアをダウンロードするなど、プラットフォームあるいは司令塔として機能するトロイの木馬型のマルウェアも存在するのだ。

2)スマホやIoT機器を狙ったマルウェア

世界的なデジタル機器の普及により、スマホやIoT機器を狙ったマルウェアも数多く見られるようになった。例えば、2014年にはAndroid端末を狙ったランサムウェア「Android.Simplocker」が確認された。

先述した2016年に初めて発見された「Mirai」は、IoT機器の脆弱性を悪用し、大規模なDDoS攻撃を仕掛けた。同年9月、米国のセキュリティメディアが攻撃された結果、約18万台もの機器がDDoS攻撃に加担する事態に陥ったとされている。当時、新しいタイプのマルウェアとして世界中で話題となった。

トロイの木馬への対策

多様化するトロイの木馬に対しては、どのように対策すればよいのだろうか。トロイの木馬はメール経由やソフトウェアのダウンロード経由で感染することが多い。そうしたことも踏まえ、以下のような対策を常に意識するようにしたい。

1)安易にメールの添付ファイルを開かない

身に覚えのないメールの添付ファイルを安易に開かないこと。また、トロイの木馬は宛先を巧みに偽装する。取引先や同僚からに見えたとしても、不審な点がないかを確認した上で添付ファイルを開く。

2)添付ファイルのマクロを有効化しない

添付ファイルのマクロを有効化することで、トロイの木馬に感染する。マクロを有効化しないか、どうしてもファイルを編集する必要がある場合は、システム担当に相談するなど、「少しでも疑いのあるものは信用しない」という前提の元で行動すること。

3)信頼度に欠ける開発者のソフトウェアをダウンロードしない

基本的に会社から許可されたソフトウェア以外はダウンロードしないこと。どうしてもダウンロードする必要がある場合、聞いたことのない会社や個人のソフトウェアなど信頼性に欠けるソフトウェアは極力ダウンロードしない。そのためにも、ダウンロードする前にレビューや会社の信頼性を丁寧にチェックするとよいだろう。

4)総合セキュリティソフトを導入する

セキュリティソフトを導入すること。セキュリティソフトには、一般的にリアルタイム保護という機能が搭載されており、ダウンロードファイルなどに潜んだマルウェアをリアルタイムで検知・駆除してくれる。

5)OSやアプリケーションを常に最新版に更新しておく

OSやアプリケーションには「脆弱性」が伴う。常に最新版にしておくことで、脆弱性を改修するとともに、最新のセキュリティ機能を利用することが可能だ。

デジタル全盛時代を迎え、今後もサイバー攻撃が巧妙化・高度化していくことは想像に難くないだろう。攻撃のプロセスも細分化され、組織的な手法も広がるなど、悪質化が進み、混迷を極めている。

先述の対策はどれも基本的なことであり、セキュリティ対策としておなじみのものばかりかもしれない。しかし、こうした基本をおざなりにしているケースは企業・組織・個人を問わず今なお少なくない。基本的な対策を徹底し、セキュリティのリテラシーを高めることによって安全性を確保できるはずだ。