2022年5月11日の参院本会議で可決、成立され、2023年から段階的に施行される「経済安全保障推進法」。4つの柱の1つ「インフラの安全確保」をサイバー攻撃・データ流出の事例を元に解説する。

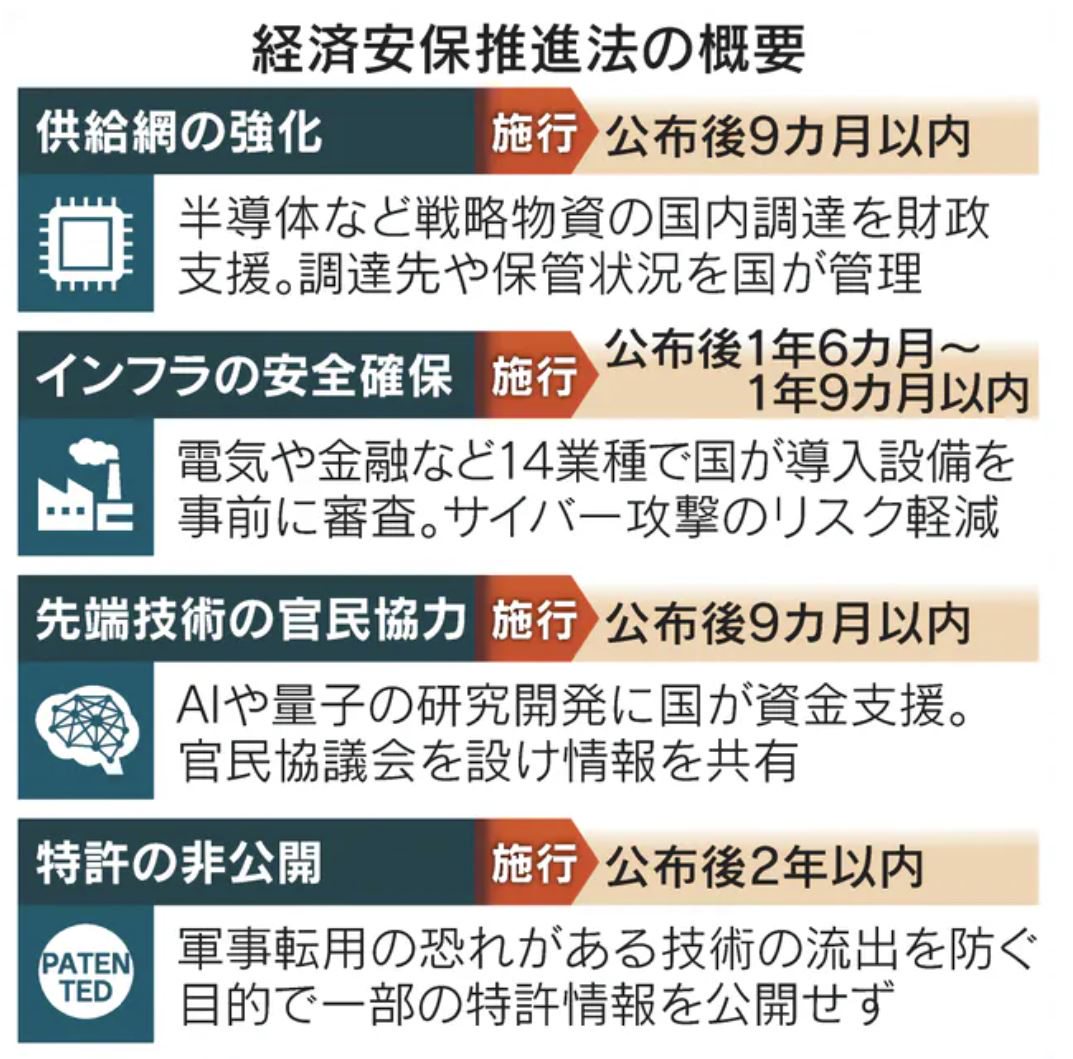

経済安全保障推進法の正式名称は、「経済施策を一体的に講ずることによる安全保障の確保の推進に関する法律」で2022年5月11日の参院本会議で可決、成立。2023年から段階的に施行される。経済安全保障とは、軍事的脅威に関する安全保障を経済・技術の分野に拡大し、経済面の脅威に関し対処するものだ。この経済安全保障推進法は、日本で初めてとなる経済安全保障に関する体系的なもので、4つの柱で構成されている。医薬品や半導体など重要物資の供給を安定的にすることや、エネルギーや通信など基幹インフラの設備導入に関する規制、先端技術の研究開発支援や軍事転用可能な技術についての特許情報を非公開にする制度が盛り込まれ、規定に違反した場合の罰則も設けられている。

4つの柱の1つの「インフラの安全確保」は、電力・通信・金融などの重要インフラの安全性を確保するための対策である。この対策では、インフラを担う14業種の大企業を対象に、重要機器を導入する際には国が事前に審査を実施する。

また、サイバー攻撃や情報漏えい対策、システムへの脆弱性チェックなど、攻撃を受け情報漏えいのリスクが高いと指摘された場合には、必要な措置を対応することを国が勧告や命令を出せるようになっている。経済安全保障推進法のサイバー攻撃・データ流出について事例を元に解説する。

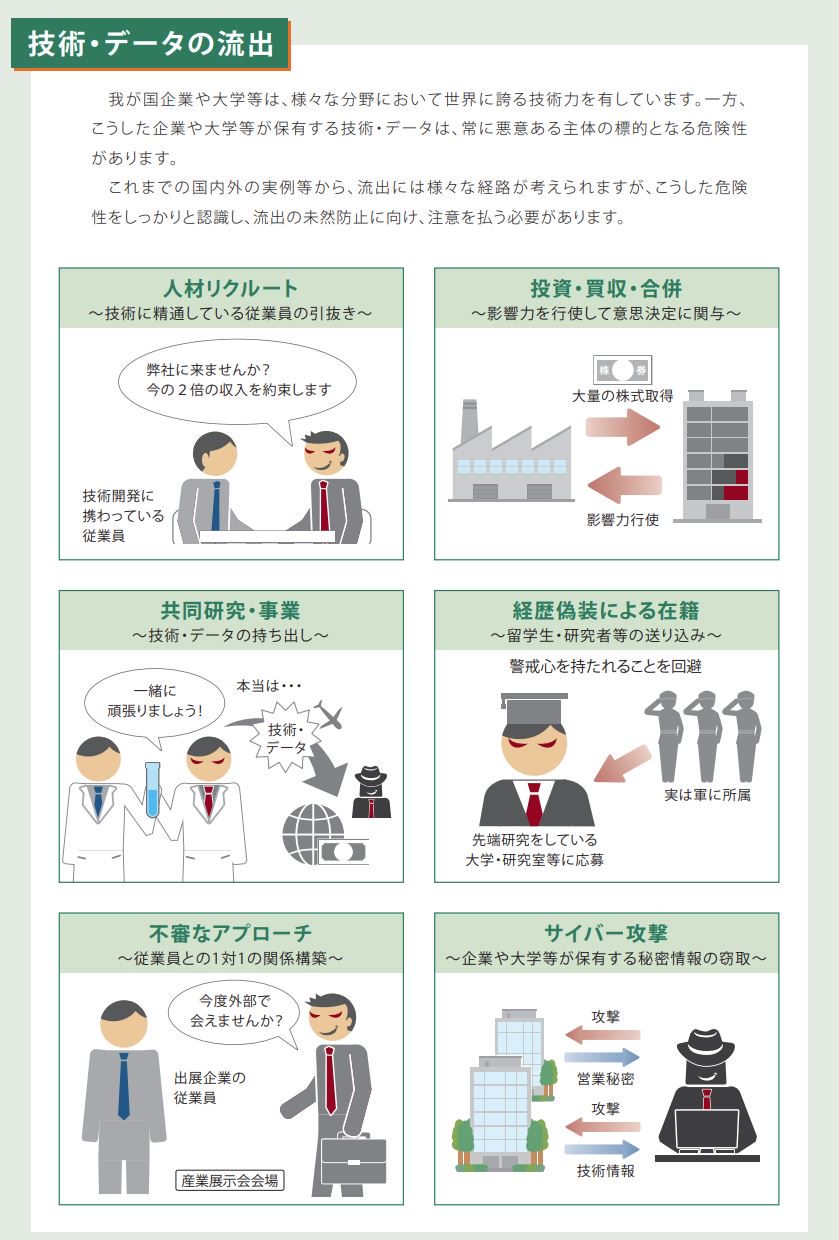

企業や大学などでは、さまざまな技術情報やデータ、製品を取り扱う機会があるが、それらの情報はさまざまな経路を通じて流出する可能性がある。

技術・データの流出事例

【諜報活動】

- 2020年、通信会社A社の元社員がA社のサーバーへ不正にアクセスしてデータを取得したとして、不正競争防止法違反の疑いで逮捕。元社員は、在日ロシア通商代表部の元代表代理の要求に応じて不正取得に至った模様。

- 2020年、化学メーカーB社の元社員が、在職当時にB社のサーバーから技術情報を入手し、中国企業関係者にメールで送付したとして、不正競争防止法(海外重罰規定に該当)違反で検察官送致。中国企業関係者は、SNS上で元社員に接触してきたとされる。

【個人情報の不適切な取扱い】

- 2021年、日本国内のSNS利用者の個人情報が、アプリケーションのシステム開発を担う海外の子会社からアクセスできる状態にあったが、利用者に十分な説明がされていなかった。

また、一部データが国外のデータセンターに保存されていたにも関わらず、不正確な説明をしていた。

【サイバー攻撃】

- 2015年、団体の職員が、メールに添付されたマルウェア付きファイルを開封した結果、PC端末が外部から遠隔操作され、団体に加入している個人情報が約125万件流出した。

- 2019年、大手電機メーカーに対するサイバー攻撃により、外部に流出した可能性のある防衛関連の情報が記録されているデータファイル約2万件のうち、安全保障への影響を及ぼす恐れのあるデータファイルが約60件あったことが判明。

最近では、医療機関でランサムウェア感染によって業務停止する事案が頻繁に発生している。そして、再び活動を活性化しているマルウェア「Emotet」による情報漏えいなどが増加している。このようにサイバー攻撃や不正アクセスによる業務停止や情報漏えいなどの事案に関する話題を一般の新聞やテレビのニュースで目にする機会が、以前と比べ、とても多くなっているのではないだろうか。また、まだ気付いていないサイバー攻撃の事案も密かに進行しているかもしれない。

サイバー攻撃と個人情報漏えい

サイバー攻撃では、個人情報漏えいに関しての企業側の告知やメディアのニュースが目を引く。それは改正個人情報保護法によって、個人情報の漏えいなどが発生し、個人の権利利益を害する恐れがある場合に、委員会への報告および本人への通知が義務化されたことが、大きく影響している。以前なら、告知することで企業イメージが損なわれると考え、積極的に告知していないこともあった。しかし、後から情報漏えいが発覚することで隠蔽体質を疑われたり、報告する義務を怠ったとして企業の信用が失墜したりする恐れがあるからだ。

サイバー攻撃では個人情報の流出が注目されがちだが、攻撃対象がメーカーであれば、軍事にも転用できる技術情報が流出する可能性がある。また、エネルギーや通信などの重要インフラ設備がサイバー攻撃を受ければ、技術流出だけでなく、我々の生活に欠かせないライフラインや、重要なサービスの安定供給にも影響を及ぼす。

過去には、工場の制御系のネットワーク・インフラはインターネットに接続しない閉ざされた環境(クローズド)で構築され、外部からの第三者の侵入はないと言われていた。しかし、機器のメンテナンス時にマルウェアに汚染されたデバイスを通じて制御系システムに悪影響を与えた事案も少なくなく、必ずしも安全な環境とは言い切れなくなっている。

また、同じようにクローズド環境で外部から侵入されることはなく、安全と思われていた医療機関のネットワーク・インフラ環境でも、サイバー攻撃によりランサムウェアに感染し、電子カルテシステムなどが使用不可能となり、業務停止に追い込まれたニュースは記憶に新しいと思う。さらに、ウクライナ侵攻ではサイバー戦、ハイブリット戦 *2 が行われ、国家関与型サイバー攻撃 *3 という言葉も当たり前のように使われている。もはや、サイバー攻撃とは特別な人たちだけではなく、一般の企業や民間人も直面する、身近な出来事になっている。

*2 見えてきたサイバー戦 ハイブリッド戦 ウクライナで激しい攻防

*3 FBI長官が語る、ロシアや中国など国家関与型サイバー攻撃の脅威動向

国家レベルと民間企業レベルのサイバー攻撃対策

サイバー攻撃にはさまざまな種類と手口があり、情報搾取やサービス停止などその目的も異なる。そして、対策も個人レベルから組織レベルと多岐にわたり、その深さもさまざまだ。経済安全保障推進法では、サイバー攻撃から重要インフラ *4 を守る制度が盛り込まれている。どんな方針でサイバー攻撃から守るのか、どのようにして情報流出の対策を実施するのか非常に興味深く、気になるところだろう。

しかし、一般的な民間企業と重要インフラに携わる企業、そして国家レベルの対策では、想定されるリスクも投入できる予算も桁違いに違う。したがって、重要インフラに関わらない民間企業がまったく同じ施策・対策を実施することは不可能だ。

ただし、その施策・対策の基本的な考え方は、大きく異なる訳ではない。重要インフラや国家に関わるから脆弱なパスワードは使ってはいけない、民間企業なら脆弱なパスワードを使ってもよいということではない。違いがあるとすれば、大雑把に言えば脆弱なパスワードを使わなくてよい仕組みを作るのに、どれだけの費用やコストを投入できるかではないだろうか。

過去には、海外で流行したトレンドは遅れて日本に持ち込まれる、とよく言われていた。現在でもそうかもしれないが、昔よりそのタイムラグはとても少ないだろう。重要インフラや国家レベルの施策は、少し進んでいるが、やがて民間企業でも、同じ対策を実施することができるようになるだろう。

経済安全保障のサイバー攻撃対策は、重要インフラ企業とか国家レベルの話だから、自分たちには関係ないと言う訳ではなく、どんな方針なのか、どんな方法で対策を実施するのかをキャッチアップしていれば、自分たちが対応する時の考え方の知見となる。もしかしたら、そこには我々が次のステップに進むビジネスチャンスとの出会いがあるかもしれない。

無論、サイバー攻撃に対する観点だけでなく、自然災害、パンデミック、紛争などに備えたBCP的な観点の考え方やその対策もとても重要なのは言うまでもない。