|

|

| 別名 | - |

|---|---|

| 活動開始時期 | 2019年 |

| プラットフォーム | Windows |

| カテゴリ | トロイの木馬 |

概要

AsyncRATは2019年1月にGitHubで公開されたオープンソースのRAT(Remote Access Tool)であり、その性質からトロイの木馬に分類されるマルウェアです。このマルウェアはパブリックに公開されていることから誰もが簡単に入手でき、機能ごとに細分化されたモジュールで構成されていることからコードの改変や流用が容易です。このような特徴から、これまでに多くの亜種が作成されてきました。

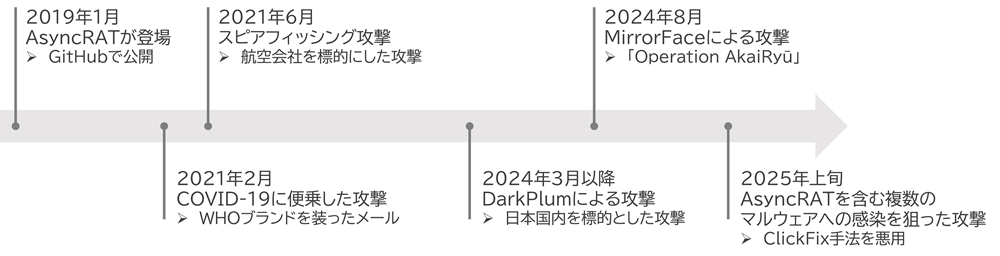

AsyncRATを悪用した攻撃活動は世界中で確認されています。例えば、2021年頃にはCOVID-19に便乗した攻撃キャンペーンが多く発生しており、その中にはAsyncRATに感染させることを目的とした攻撃も含まれていました。また2025年には、ソーシャルエンジニアリング手法の1つであるClickFixを用いてAsyncRATに感染させる攻撃も確認されています。国内に着目すると、2024年に標的型攻撃グループのDarkPlum(別名:APT43、Kimsuky)がAsyncRATの亜種を使った攻撃を展開していました。

上記以外にも多くのサイバー攻撃でAsyncRATやその亜種が使用されており、2025年現在において注目されているマルウェアの1つです。

機能

AsyncRATの主な機能について紹介します。

感染の永続化

OSが起動する際にAsyncRATが自動で実行されるよう、レジストリやタスクスケジューラなどの設定を変更します。この機能により、感染端末がシャットダウンや再起動の処理を実行した場合でも、C&Cサーバーと継続して通信を確立できるようになります。

解析の妨害

マルウェアを解析する環境でAsyncRATが実行されているのかどうかを検知します。解析環境で実行されていると判断した場合はプログラムを終了します。GitHubで公開されたオリジナルのAsyncRATは、以下の情報を読み取ることで解析の有無を判定します。

- ハードウェアの製造元に関する情報

- サンドボックス環境に特有のモジュールに関する情報

- デバッガーによって動作していることを識別する情報

- ディスク容量に関する情報

- OSを識別するための情報

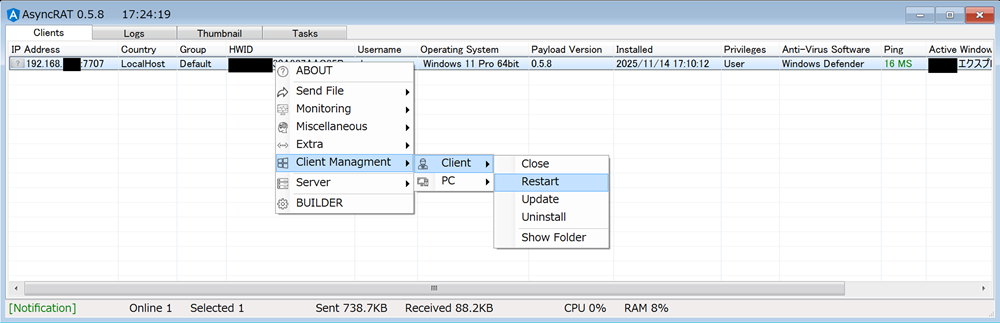

感染端末を識別するデータの送信

AsyncRATに感染した複数の端末をC&Cサーバー上で管理するために、ユーザー名やOSの名称などの情報を収集し、感染端末を識別します。

C&Cサーバーによる遠隔操作

AsyncRATに感染した端末は、C&Cサーバーと通信を確立してリモート制御されるようになります。この制御下に入ると、端末にメッセージを送信する、端末のファイルシステムを閲覧する、指定のサーバーにDOS攻撃を実行するなど、C&Cサーバーからの指令によってさまざまな操作が可能な状態となります。