コロナ禍の影響で広がるリモートワークを背景に、サーバー経由でリモート接続を可能にするRDPの利用が広がり、サイバー攻撃者によるRDPの脆弱性を狙った攻撃が増えている。この記事では、RDPが抱える脆弱性や利用上の問題点、実際に被害に遭遇した事例と、被害を抑制するために必要な対策を解説していく。

RDPはWindowsのリモートデスクトップ用プロトコル

リモートデスクトップをWindows環境で実現するプロトコルとしてRDP(Remote Desktop Protocol)が知られている。マイクロソフト社が開発したもので、WindowsパソコンやWindowsサーバーに標準で搭載されている。

リモートデスクトップを使うと、パソコンやサーバーを遠隔で操作できる。コロナ禍でテレワークの導入が増える中、自宅や遠隔地でもパソコンで業務可能な手段として注目されている。オフィスにあるパソコンへの接続、あるいは、データセンターにあるサーバーに接続する手段として利用される。以前から、サーバー管理や顧客サポートなどでのニーズもあった。リモートデスクトップのメリットは以下の3つが代表的なものだ。

他の手段と比較して低コスト、短期間で遠隔操作を始めることが可能

別途、ソフトウェアやハードウェアを追加で購入・設置する必要がないため、費用や工数を抑えられる。Windowsのコンピューターでリモートデスクトップの機能を有効化すれば、すぐに遠隔で作業開始できる。

さまざま端末への対応によるBYOD導入の円滑化

個人所有の端末を業務利用するBYODを実施する場合にも、Windows端末はもちろん、AndroidやiOSのモバイル機器からもリモートデスクトップを活用できる。

データ格納先を限定した、情報漏えいリスクの軽減

リモートデスクトップはデータが接続先に保存されるため、端末にはデータが残らない仕組みになっている。個人情報や機密情報が流出するリスクを軽減できる。

リモートデスクトップでRDPのプロトコルを利用する場合、3389番ポートに専用のチャネルを開き、データを送受信する仕組みになっている。インターネット経由で、暗号化されたキーボードやマウスの操作、画面情報などが送受信されることによって遠隔での作業を可能にしている。

RDPを悪用したインシデント事例

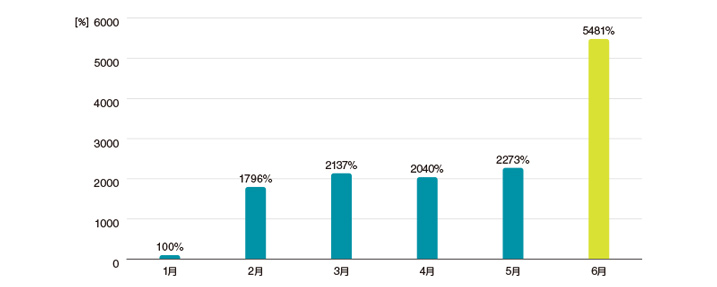

先述のとおり、RDP利用の際にはポートを外部に開放することになるため、サイバー攻撃のターゲットになりやすい。図1でも明らかなように、コロナ禍に乗じ、RDPを狙ったサイバー攻撃も急増している。

実際、どのようなサイバー攻撃が発生しているのか。以下に事例をいくつか紹介する。

総当たり攻撃を拡大させるマルウェア「GoldBrute」

RDPを使ったリモートデスクトップ機能を公開している端末に対して、ID・パスワードを総当たりでログイン試行するブルートフォース攻撃が増えている。GoldBruteは、総当たり攻撃で不正ログインした端末から、さらに新たな攻撃対象を特定し、総当たり攻撃を繰り返すマルウェアだ。感染の広がりとともに、ブルートフォース攻撃の規模が拡大していくことで、深刻な被害をもたらす。

RDP経由で侵入を試みるランサムウェア「Phobos」

RDPのプロトコルを経由して、ネットワーク内の端末に感染するランサムウェアとしてPhobosが知られている。インターネット上で開放されたポートを検出し、ブルートフォース攻撃を使ってアカウントを取得することで侵入に至る。2020年9月以降に活動を活発化させ、日本国内でも注意喚起が行われるようになった。Phobosに感染すると、ファイルが不正に暗号化されてしまい、ファイル復号のためにビットコインで身代金を要求される。

その他にも、RDPを悪用するランサムウェアとしてGrandCrab、Ragnar Locker、CrySisなどが見つかっている。

また、コロナ禍前ながら、発覚当初に大きな話題となったのが「BlueKeep」だ。2019年に見つかった脆弱性で、マイクロソフト社によってセキュリティパッチが公開された。Shodanで検索すると、3389番のRDPポートが公開されているサーバーが多数存在している点が背景にある。多くのサーバーでBlueKeepに対するパッチが適用されていない状況が続いていたため、警告が発せられていた。

リモートデスクトップを実現するツールの比較

リモートデスクトップにはWindowsのRDPを利用する以外にも、無償・有償それぞれで選択肢がある。本章では、それぞれのメリット・デメリットを解説する。

Chromeリモートデスクトップ

グーグル社によって開発されたリモートデスクトップの仕組みがChromeリモートデスクトップだ。WebRTCなどの技術を使ってセキュアな通信を行う。Windows環境に限らず、容易に接続設定が可能なのがメリットだ。ただし、インターネットを介する必要があり、閉じたLAN内では利用できない。

TeamViewer、Anydeskなどのリモートデスクトップ製品

サードパーティのリモートデスクトップ製品は無償版も用意されており、容易にリモートデスクトップを利用できるようになる。有償版はコストがかかるものの、多要素認証、ログイン試行回数制限など、充実したセキュリティ対策機能が利用できる。

安全にリモートデスクトップを利用するために

リモートデスクトップの導入時には、以下のような基本的なセキュリティ対策を徹底するようにしたい。

多要素認証の導入

知識要素・所有要素・生体要素のうち、複数の手段を使ってログインするのが多要素認証だ。複数の要素を窃取される可能性は低いため、不正にログインされるリスクを軽減できる。

ログイン試行回数の制限

一定期間内に複数回ログインを失敗した場合、一時的にアカウントを停止する。IDとパスワードを総当たりで試行するブルートフォース攻撃からアカウントを保護することが可能となる。

IPアドレス接続制限

リモートデスクトップの接続元となる端末のIPアドレスにもとづいて、接続を制限する方法がある。特定のオフィスからのみ接続を許可する場合などに効果がある。

VPN経由で接続

VPN(Virtual Private Network)は仮想的な専用線で通信を行う。リモートデスクトップで通信するデータが暗号化されるため、盗聴や改ざんのリスクが軽減できる。

パスワードポリシーの強化

ログインに使われるパスワードの要件を定め、全社的に適用する。例えば、15文字以上、英大文字・小文字・数字・記号を組み合わせる、といった条件が考えられる。また、パスワードの使い回しの禁止や推測されやすい単語の設定禁止といった要件も必須とするようにしたい。

RDPポート番号の変更

RDPは初期設定で3389番ポートを使うのが標準となっているため、悪用を企む攻撃者の標的になりやすい。利用ポート番号を変更することで、攻撃対象となるリスクを軽減する。

上記の対策を講じても、すでにマルウェアが潜伏している場合や、未知の攻撃手法には対策が難しい。ただし、XDRやEDR(Endpoint Detection and Response)製品を導入すれば、RDPでマルウェアが潜伏していた場合でも、その悪意ある振る舞いを早期に検知して対処することが可能だ。さらに、仮想サーバーにVPNを介して接続、あるいは、仮想デスクトップ(VDI)を導入する方法もある。高いセキュリティ環境で、複数のユーザーが一つのサーバーを共有できるのがメリットだ。

近年は、DaaS(Desktop as a Service)の仕組みも開発された。クラウド内にある仮想デスクトップにログインする手法で、一般的に従量課金制となっており、費用対効果を最適化しやすい。コロナ禍を受けて、もはやリモートデスクトップの仕組みは欠かせないものになっている。仕事の効率を高めながらも、セキュリティやコストを最適化するように心掛けたい。