新型コロナウイルス感染症の拡大防止対策でリモートアクセスの重要性が増しました。一方でセキュリティ対策が不十分なリモートアクセスは、ランサムウェアのターゲットにされてしまうだけでなく、コインマイニングによる攻撃を受けたり、バックドアを仕掛けられる可能が高くなります。

本記事はESET Japanが提供する「ESETブログ」に掲載された「高まるリモートアクセスのリスク:新型コロナウイルスのパンデミックが、サイバー犯罪者による総当たり攻撃の呼び水に」を再編集したものです。

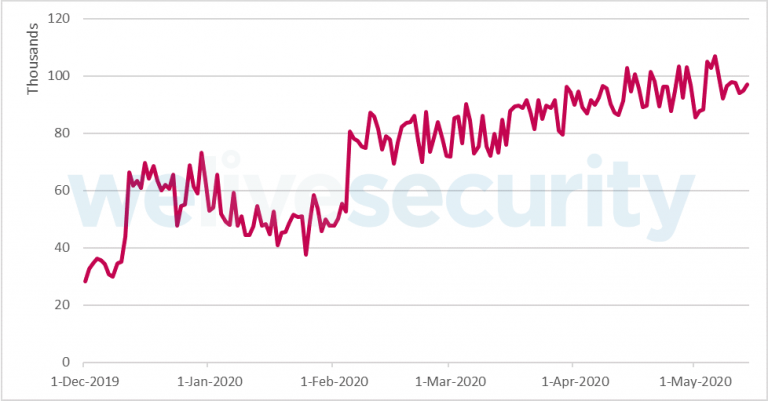

新型コロナウイルス(COVID-19)のパンデミックは、私たちの日々の働き方を根本から変えました。今でも、世界中の人が業務の大部分をテレワークで行うことを余儀なくされています。サイバー犯罪者、特にランサムウェアを操る攻撃者は、この変化を認識しており、この新たな機会を悪用して不正に儲けようとしています。ESETのテレメトリによると、ESETのネットワーク攻撃検知テクノロジーによってブロックされた総当たり攻撃を報告したユニーククライアント数が増加傾向にあることがわかります。

ロックダウンされる前は、ほとんどの従業員はオフィスで仕事をし、IT部門が監視・管理するインフラストラクチャを使用していました。しかし、新型コロナウイルスのパンデミックが、このような体制を大きく変えることとなりました。現在、オフィスでこれまで実施されていた作業の大部分が、リモートコンピュータから企業ネットワークに接続するためにMicrosoft独自のソリューションであるWindowsリモートデスクトッププロトコル(RDP)を介して、従業員のホームデバイスから実行されています。

RDPや他のリモートアクセスサービスの重要性は増していますが、これらのサービスを適切に設定および保護することができていない組織も多く見られます。従業員は推測されやすいパスワードを使用しており、認証や保護のための多層防御を導入していないため、サイバー犯罪者が組織のシステムに簡単に侵入できるようになっています。

ここ数年、特にランサムウェア悪用する攻撃者の間で、RDPが広く利用されているのには、このような理由が背後にあると考えられます。このようなサイバー犯罪者は、通常、十分な保護対策が講じられていないネットワークに総当たり攻撃を仕掛けて侵入し、管理者レベルに権限を昇格させて、セキュリティソリューションを無効化またはアンインストールした後、ランサムウェアを実行して重要な企業データを暗号化します。

RDP攻撃の試行を報告するユニーククライアント数が増加していることは、ESETのテレメトリで収集されたデータからも確認できます(図1を参照)。

総当たり攻撃からの保護

RDPの利用が増加することに伴って、リスクが増大していることから、ESETの研究者は、新たな検出レイヤーを考案し、ESETのネットワーク攻撃保護機能に組み込みました。このレイヤーは、外部IPアドレスからの総当たり攻撃をブロックするように設計されており、RDPだけでなくSMBプロトコルにも対応します。

この新しいレイヤーは、ESET Brute-Force Attack Protection(総当たり攻撃防御)と呼ばれ、外部環境からのログイン試行が数多く失敗している状況を検出します。このような状況は、総当たり攻撃を受けていることを示唆していますので、検出された後の試行はブロックされます。その後、最も多く攻撃しているIPアドレスをブラックリストに追加し、将来的な攻撃から数百万台のデバイスを保護します。

この新しいテクノロジは、ランダム攻撃と標的型攻撃の両方に対して効果的であることが実証されています。正しく機能させるためには、RDPのオプションであるネットワークレベル認証(NLA)をサーバーで有効にする必要があります。

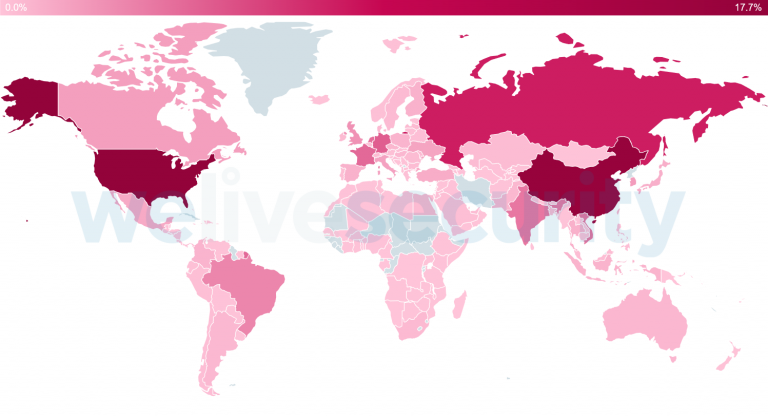

ESETテレメトリによると、2020年1月~5月には、米国、中国、ロシア、ドイツ、フランスでブロックされたIPアドレスの多くが見られました(図2を参照)。

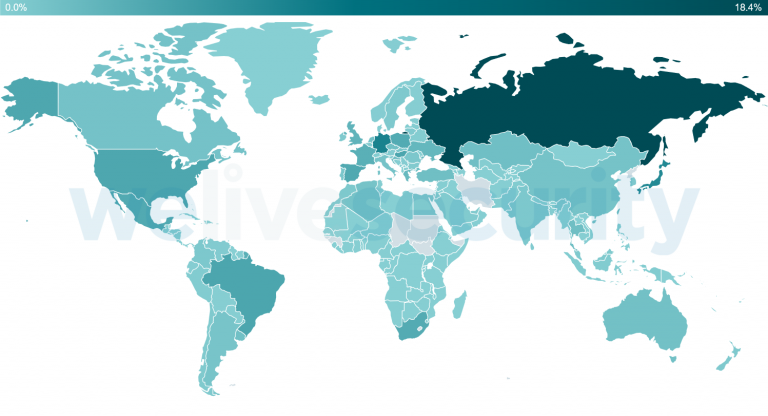

標的となったIPアドレスの割合が最も大きかった国は、ロシア、ドイツ、日本、ブラジル、ハンガリーでした(図3参照)。

リモートアクセスの正しい構成方法

しかし、ESETの総当たり攻撃防御のような保護対策を講じていても、組織はリモートアクセスを次のように適切に構成しなければなりません。

- インターネットから接続するRDPを無効にします。それができない場合は、インターネット経由で組織のサーバーに直接接続できるユーザー数を最小限にします。

- RDP経由でログインする可能性があるすべてのアカウントに、強力で複雑なパスワードを要求します。

- 追加の認証レイヤーを使用します(MFA/2FA)。

- 仮想プライベートネットワークゲートウェイ(VPN)をインストールして、ローカルネットワークの外部からのすべてのRDP接続を仲介します。

- 境界ファイアウォールでは、ポート3389(TCP/UDP)またはその他のRDPポートを使用するローカルマシンへの外部接続を許可しないようにします。

- エンドポイントセキュリティソフトウェアの設定をパスワードで保護し、改ざんまたはアンインストールされないようにします。

- RDPを使用してインターネットからアクセスしなければならない危険なコンピュータや古いコンピュータは隔離し、できるだけ早く交換します。

- RDP接続の正しい設定方法については、ESETの上級リサーチャーであるAryeh Goretskyのこちらの記事をご覧ください。

- これらのベストプラクティスの多くは、FTP、SMB、SSH、SQL、TeamViewer、VNC、およびその他のサービスにも適用されます。

ランサムウェア、コインマイナー、およびバックドア

RDPからセキュリティが侵害された場合、データが暗号化され身代金が要求されることが多くありますが、その他にも攻撃シナリオは存在します。攻撃者は、コインマイナーをインストールしたり、バックドアを作成したりします。不正なRDPアクセスが特定され利用できなくなった場合に、これらの別の攻撃手段が使用される場合があります。

RDPからセキュリティが侵害された後に実施される、その他のよくある攻撃シナリオを以下に説明します。

- ログファイルを消去し、悪意のある過去のアクティビティの証拠を削除します。

- 攻撃者が選択したツールやマルウェアをダウンロードし、乗っ取ったシステムで実行します。

- 定期的に実行されているバックアップとシャドウコピーを無効にするか、完全に消去します。

- サーバーからデータを盗み出します。

2013年からESETがブログでお伝えしているように、サイバー犯罪者は長年RDPを悪用しています。ここ数年間、RDP攻撃は着実に増加を続けており、FBI、英国のNCSC、およびオーストラリアのACSCなどの多くの政府機関が注意喚起しています。

リモートアクセスのセキュリティを確保することは極めて重要であり、企業の将来に大きく影響する可能性があります。また、企業や組織の評判の失墜を何とか防ぐことができたとしても、財務上の損失、業務の停滞、復旧にかかる高額な費用などの悪影響を受ける場合があります。また、GDPR(EU)、CCPA(カリフォルニア州)、NDB(オーストラリア)などのデータ保護法への違反によって、これらの規制当局から罰金が科せられる可能性もあります。

パンデミックが発生しているかどうかにかかわらず、企業は、パスワードを強化し、多要素認証や、RDPや他の類似のプロトコルを利用する攻撃から防御するセキュリティソリューションなどの保護レイヤーを追加して、RDPやその他の接続サービスが広範に使用される状況下でもたらされるリスクを管理しなければなりません。