2021年3月1日から5日にかけて、アイティメディア株式会社が主催する「ITmedia Security Week 2021春」が開催されました。コロナ禍で急速に進んだ、時と場所を選ばない働き方の導入。しかしこれは、既存情報システムの見直しやセキュリティ対策の向上など、新たな問題を生むことになります。本イベントでは、この「新常態」のセキュリティ変革についての議論と提案が行われました。「クラウドシフトはセキュリティに何をもたらすか?」と題した本パートには、キヤノンマーケティングジャパン株式会社の植松智和が登壇。エンドポイントのセキュリティ強化という観点から詳しく解説しました。

エンドポイントは最初で最後の防衛線

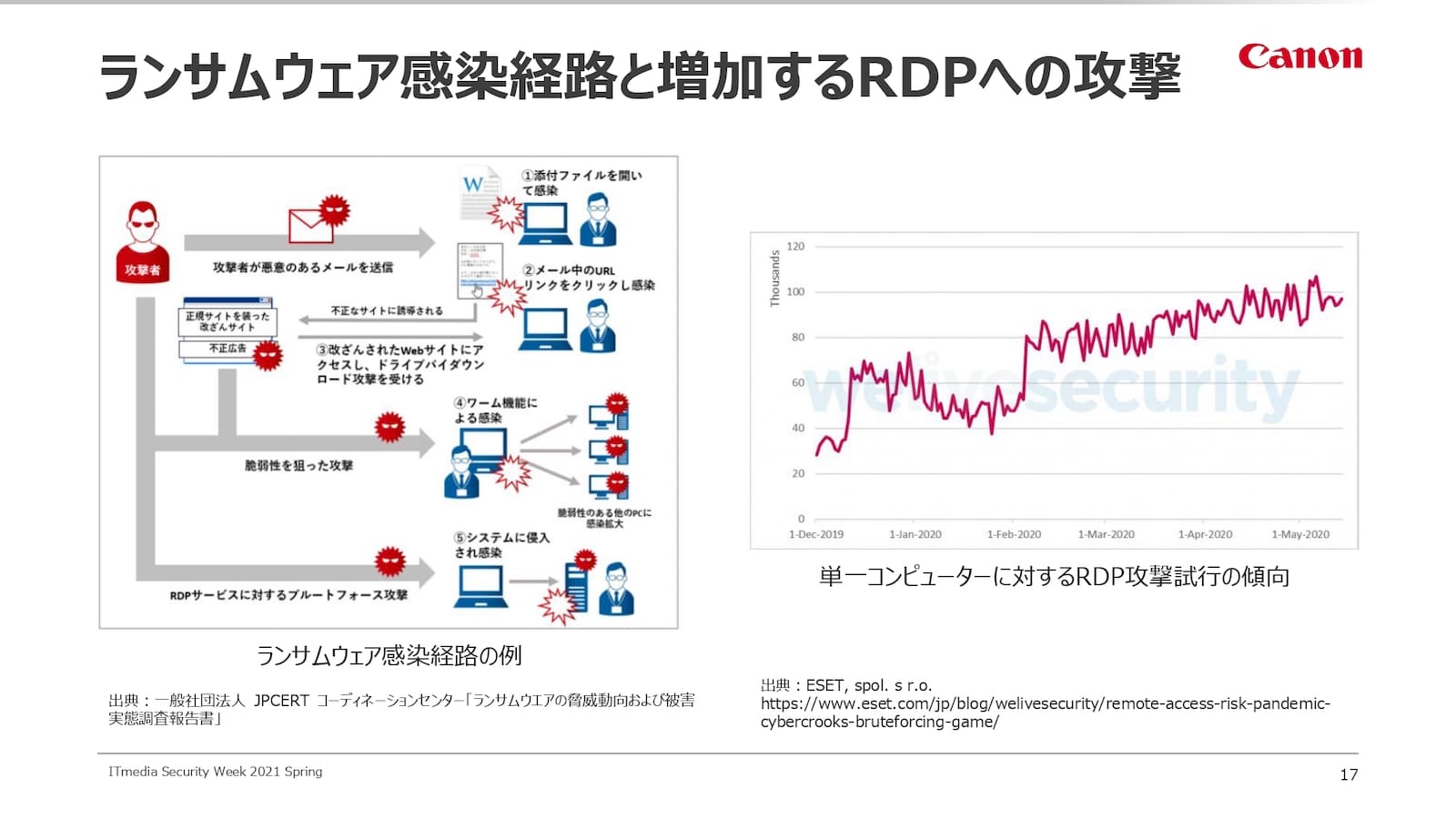

ランサムウェアの中でもRDPの環境を狙う標的型ランサムウェアが非常に増えております。FBIも標的型ランサムウェアの初期侵入のおよそ7~8割が、RDPの不備な環境を狙ったものだと注意喚起しております。

これを裏付けるように、世界的にテレワークが広がっていった昨年2月以降、RDPを狙う攻撃、いわゆるブルートフォース攻撃を仕掛けようとした傾向が、右肩上がりに上がっていることがグラフからもうかがえます。

他にもRaaSのところでご紹介したように、悪意あるマクロコードを埋め込んだファイルをメールで送りつけるとか、不正なサイトに誘導するメールを送りつける、こういったメールを起点とする手口もあります。そのため、メールを処理する環境、我々が利用するエンドポイントの環境を、まずしっかりと対策していくことが重要となります。

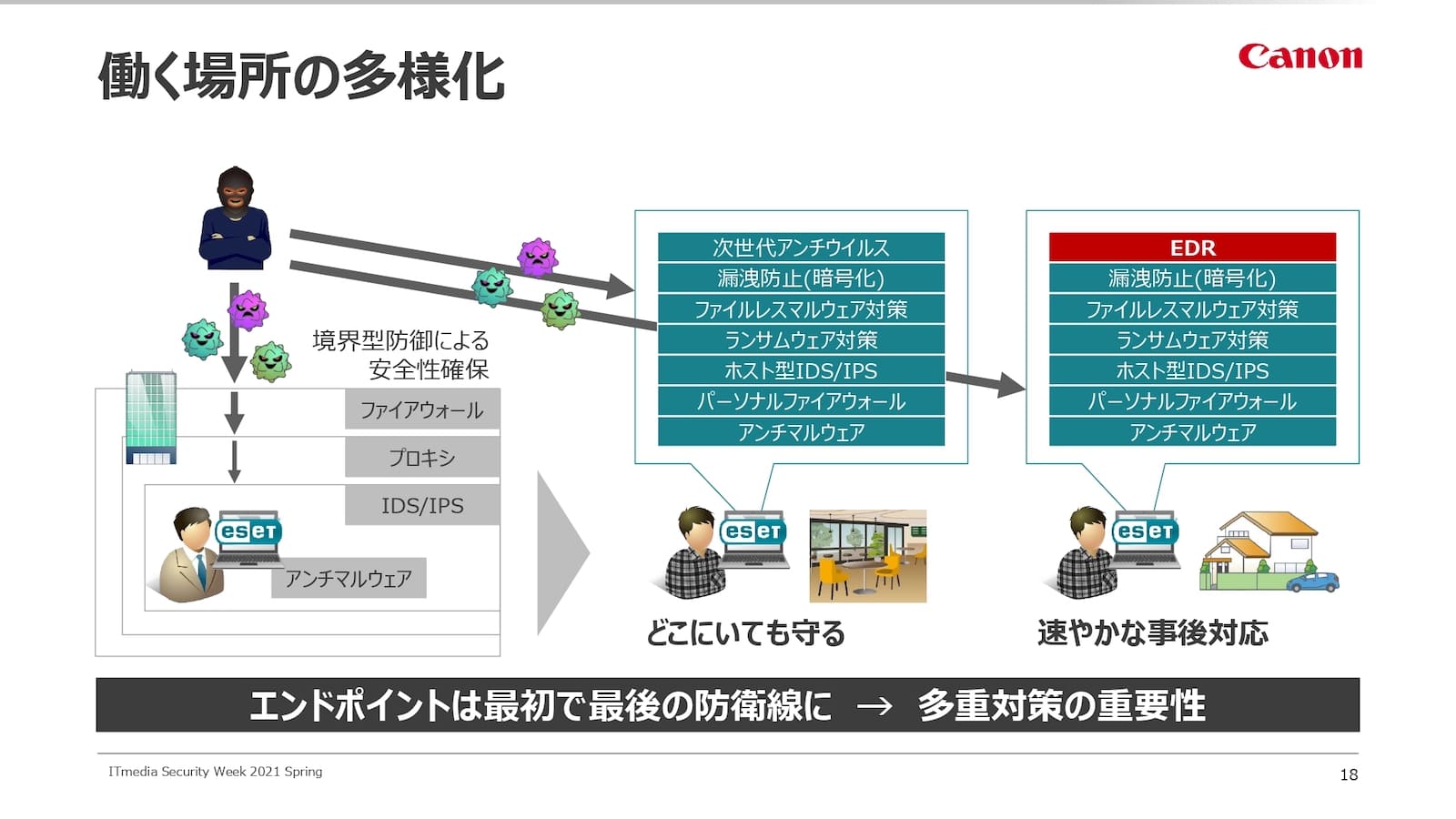

特にテレワークで、働く環境や働く場所が変わると、境界型の防御が有効でないケースがたくさん生まれます。事務所の中のようにさまざまなツールで安全性が確保できたということではなくて、エンドポイント自体、エンドポイント単体で守らなければならないというケースが増えてきます。

まさにエンドポイントは最初で最後の防衛線と言えます。ここで多重の対策をしていくことが重要になります。

その対策としてはアンチウイルス・アンチマルウェアといった基本的なものはもちろんですし、次世代アンチウイルスのようなものを使っていくことも有益です。本日は時間の都合上、この中からEDRについてご紹介します。

侵入後の実被害を防ぐためのEDR

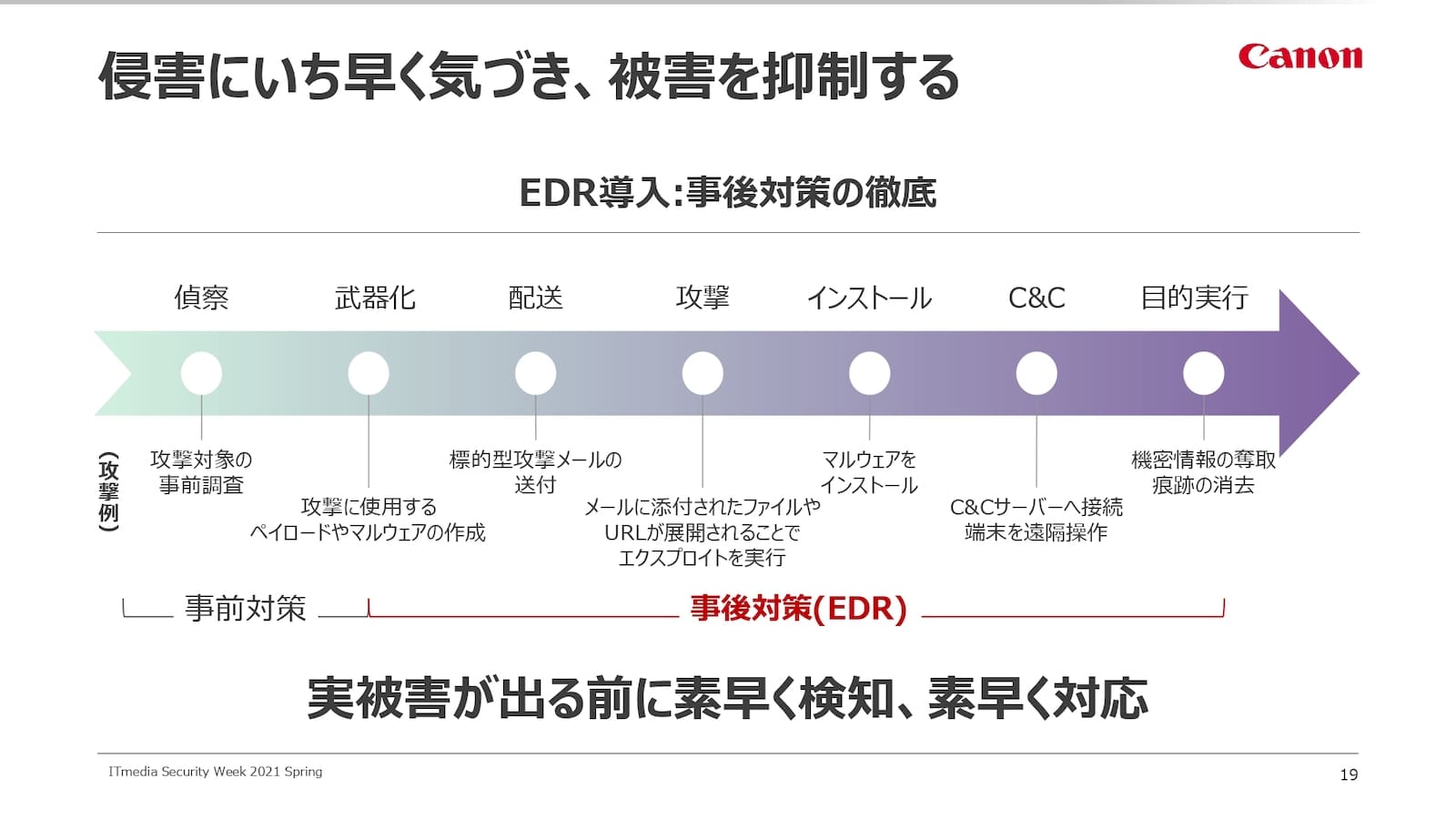

EDRとは、エンドポイントの中の不審な挙動・マルウェアの感染等を見つけ出すツールです。どちらかというとこれまでの対策は、感染や侵入自体を防ぐ事前対策というものでした。

EDRはそうではなくて、仮に進入されてしまったとしても、長期の活動の中で実被害が出る前に、いち早く発見して被害を抑えていこうという事後対策に有効です。

特にランサムウェアに関しては、ランサムウェア攻撃に関係するファイル自体を見つける・検知していくということでも、EDRは有効です。

暗号化となりますと、当然ながらさまざまなファイルに対するアクセスが増えます。人が触るような数十・数百という単位ではなく、数万・数十万の単位で、ファイルタッチをしていくことになります。そうした不審な挙動から、ランサムウェアの感染が始まっているのではないかという発見ができます。

また、標的型ランサムウェアのように情報を外に盗み出すような挙動ですと、外部への情報発信・通信の頻度が増えていきます。そうしたことを踏まえて感染の状況を知るといった使い方もできるのがEDRです。

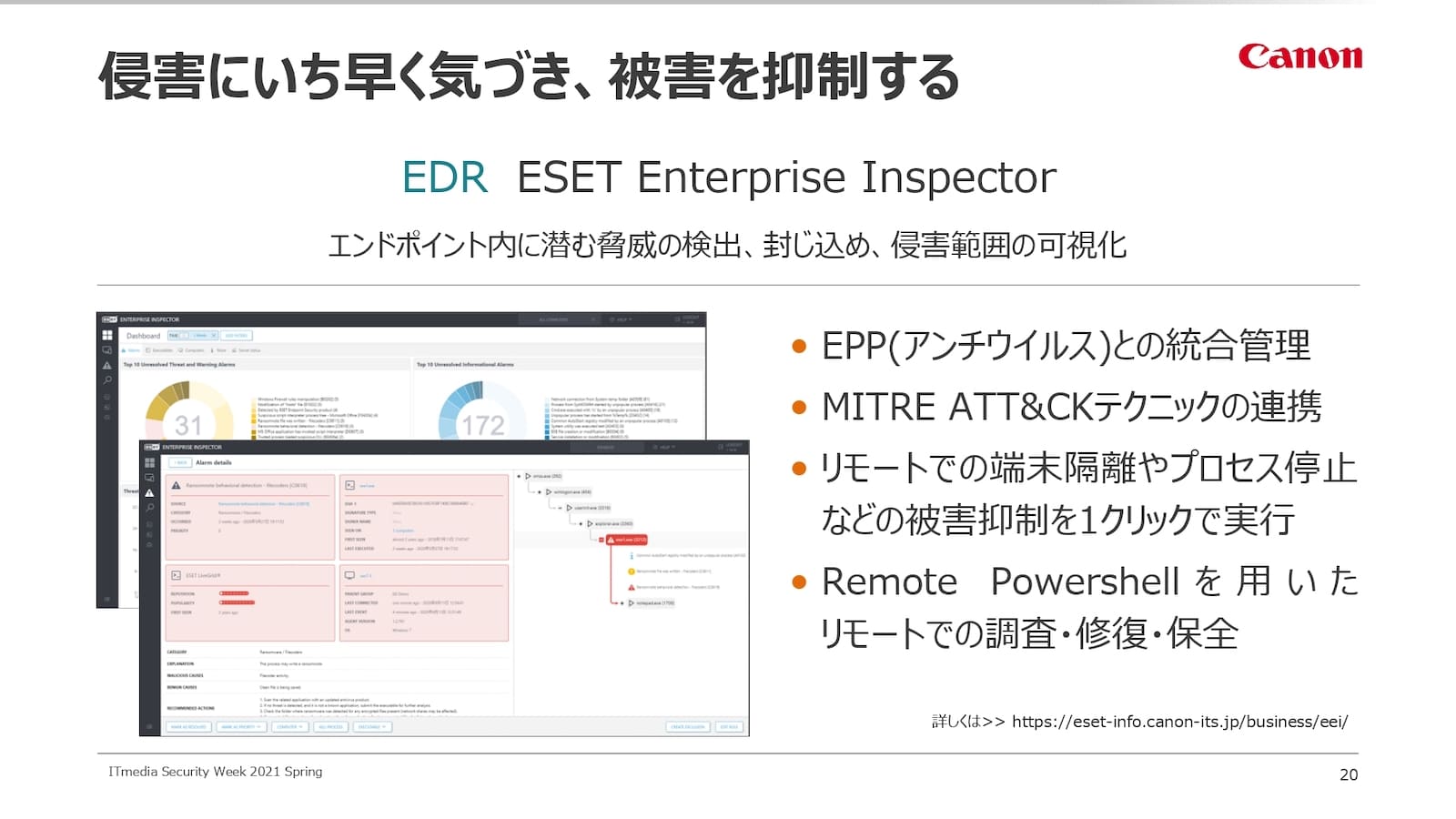

きめ細かいインシデント対応が可能なESETの「EDR」

私どもはESET社のEDR「ESET Enterprise Inspector(EEI)」をご提案しております。いくつか特徴がありますが、その1つ目は「EPP」(アンチウイルス)と同じツールで統合管理ができることです。管理コンソールを複数またぐような煩わしい運用がありません。

そしてアラートから、MITRE社のATT&CKフレームワークのリファレンスを1クリックで参照することができます。どういった攻撃テクニックが使われていたのか、そしてその後行うべき対応策は何なのか。そういったものをいち早く把握することによって、迅速で的確な対処ができていくことになります。

感染が疑わしい端末をネットワークから論理隔離したり、不正なプロセスを止めるといった緊急処置も1クリックで行えますので、被害の早期抑制ができるというのが特徴です。

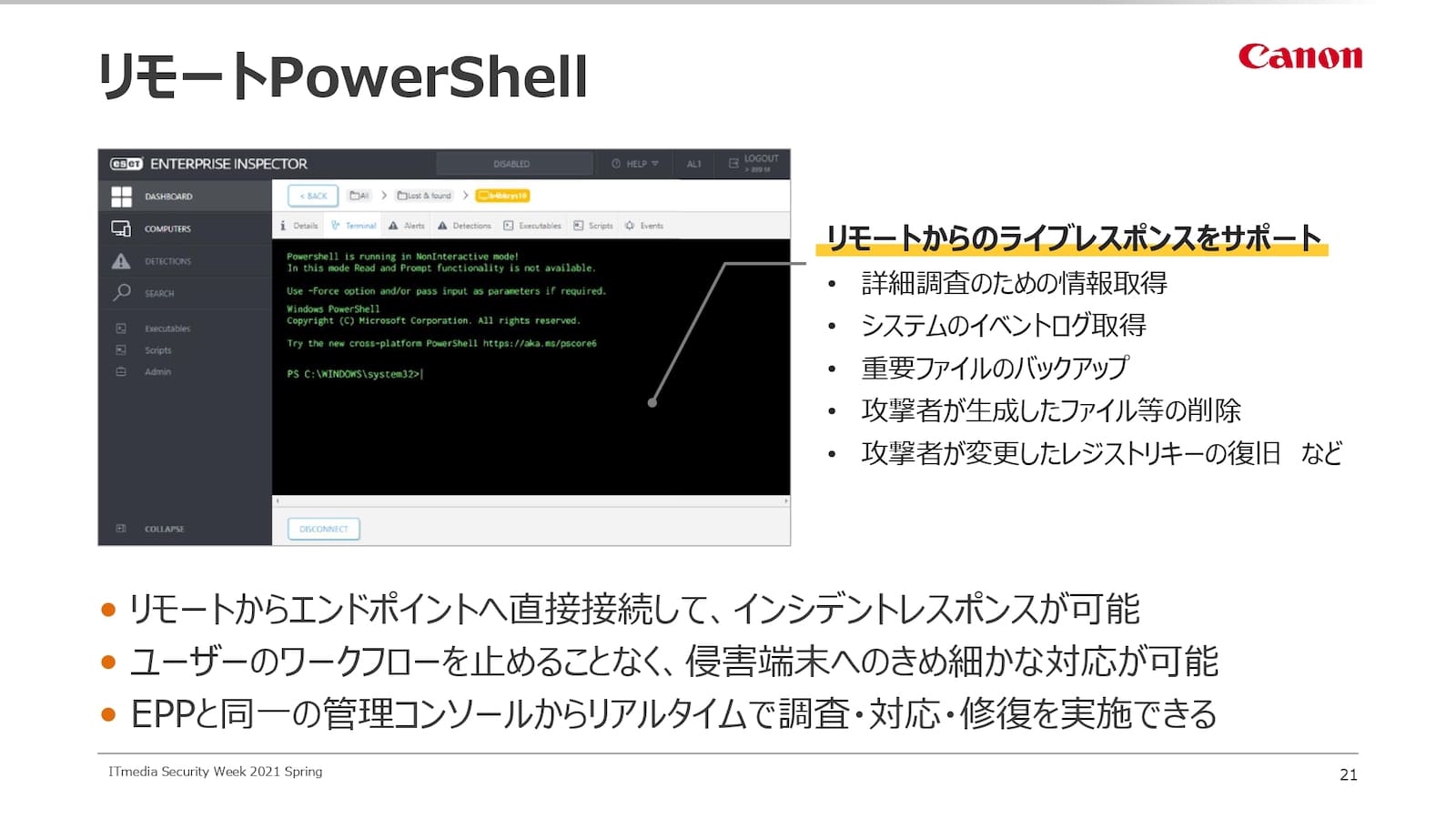

最近強化された機能の1つに、リモートPowerShellというものがあります。EEIのコンソールからエンドポイントに対してリモートPowerShell経由でアクセスをして、PowerShellのコマンドを実行できるというものです。

インシデント対応に必要な調査や修復、保全をわざわざ利用現場に直接出向かないでリモートで行うことができる。そしてユーザーからPCを回収することもありません。ユーザーのPC業務の利用を止めずに対応できることも特徴です。

1つ前のスライドでご紹介したような、EDRとしての基本機能に加えて、Windowsの持つPowerShellの強力な機能を併用することで、インシデント対応をきめ細かく行えるのがこのESET社のEDRとなっております。

LiveGridの情報のトリアージに使う

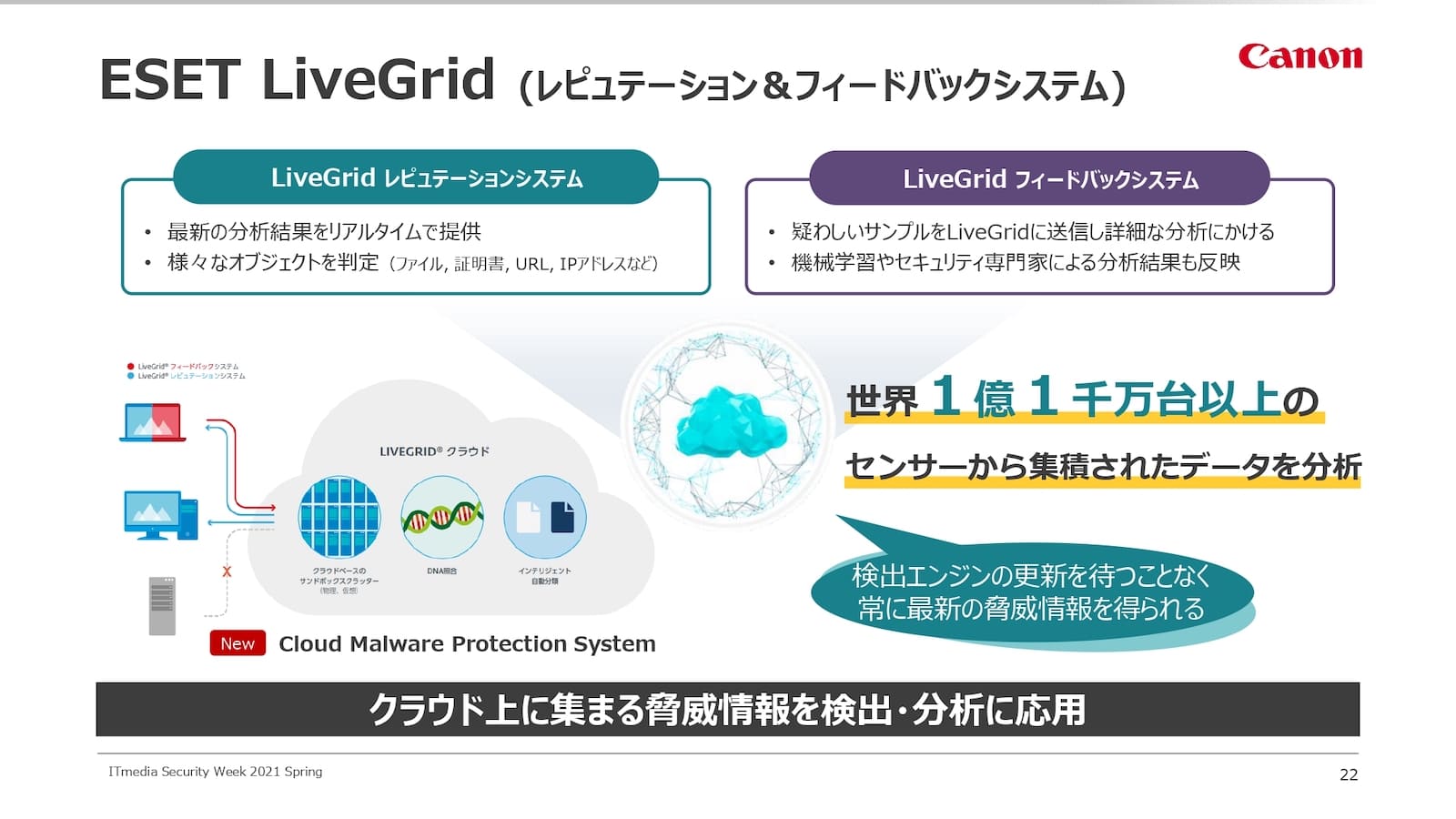

前半で、攻撃者のクラウドシフト、クラウドサービスの悪用についても触れてきました。これに対して、防御側もクラウドのテクノロジー、クラウドの脅威の情報を使うことで、新たな脅威に対抗することができます。

ESETではLiveGridというクラウドシステムと各製品が連携しております。このLiveGridには世界1億1,000万台以上のセンサーから集められた脅威の情報があり、それが分析・体系立てられています。そこから各種オブジェクトのレピュテーションの情報を提供するという使い方になります。

例えばESET製品のアンチウイルスであれば、LiveGridと連携することによって、定義ファイルの更新を待たずとも不審なファイルをブロックすることができます。それからEEIにおいては、トリアージを効率化するという運用でも使うことができます。

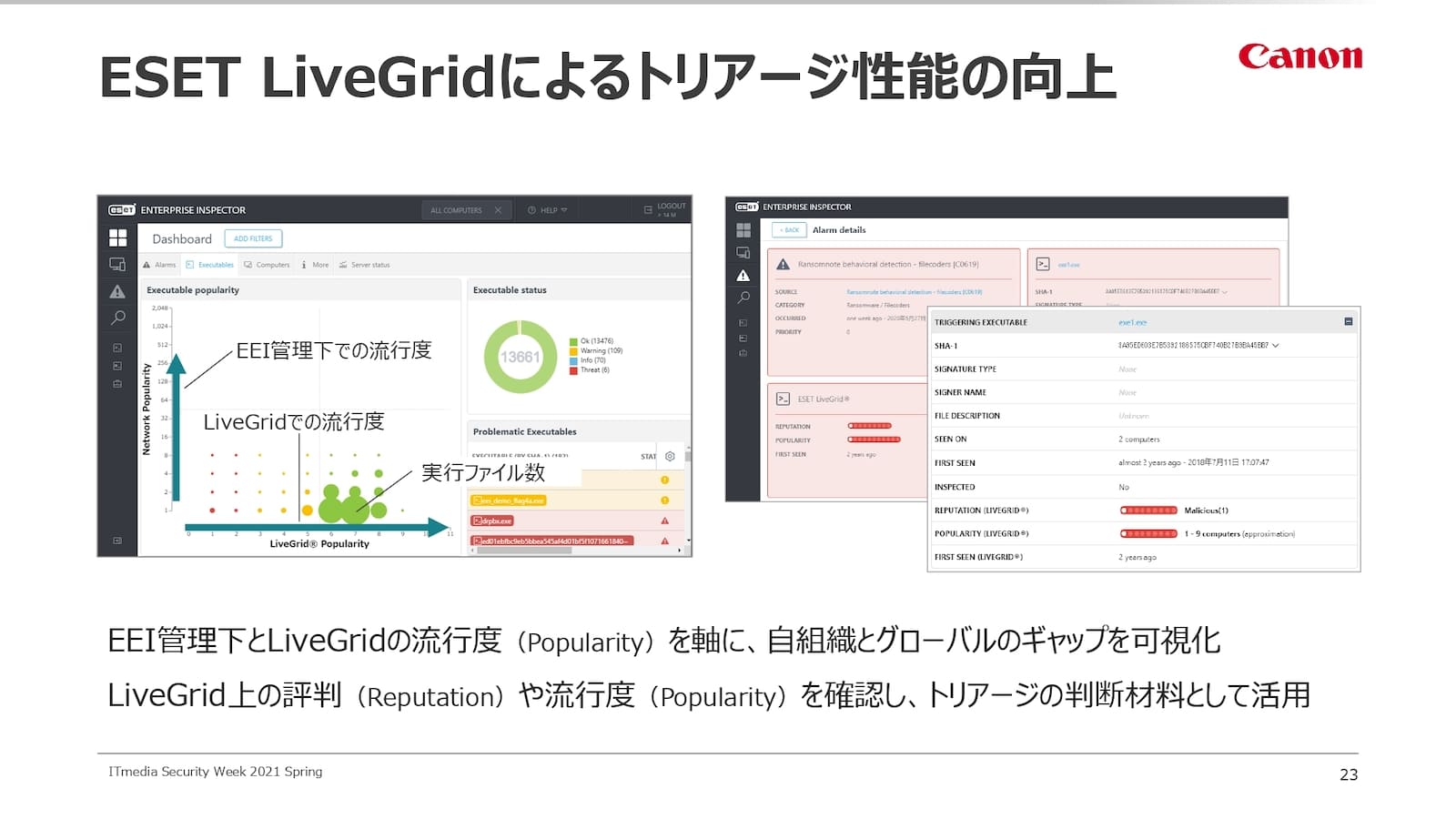

具体的には、信頼度を表すレピュテーションという指標、それから流行度合いを表すポピュラリティという指標に、LiveGridが活かされています。

左側の画面はEEIのダッシュボードの1つです。赤い点がレピュテーションが低い、信頼度が低いファイルの自社のネットワーク内での存在を表しています。そして緑色が信頼度が高い、レピュテーションが高い安全なファイルの存在であることを表しています。

縦横の2軸になっていて、縦軸が自社のネットワークの中におけるポピュラリティ、いわゆる存在数を、そして横軸はLiveGridでのポピュラリティ、いわゆるグローバルでの存在数を表しています。

緑色で、右側に配置されるようなファイルはレピュテーションが高くて、それからグローバルのポピュラリティも高いファイル、世界的に使われているような正当なファイルや、アプリケーションの存在を示します。

一方で自社で開発したような独自の業務アプリケーションであれば、レピュテーションが低くなるため赤の表示がされますが、相対的に自社のネットワークの中では存在が多くなりますので、自社ネットワークでのポピュラリティが高い、左上のほうにプロットされることになります。

簡単に使うとすれば、チャートの左下に存在する赤い点、レピュテーションが低く、グローバルと自社の中でもポピュラリティが低いものは自社を狙ってカスタマイズされたファイル、標的型攻撃に使われるファイルではないかと注意し、優先的に対応をしていく。そうしたトリアージをするための材料としても使えるのが、LiveGridの情報になります。

導入しておしまいではなく、運用面でもサポート

そして、クラウドのテクノロジーを活かしたESET社のEEIですが、導入すればおしまいということではなく、運用が伴うセキュリティツールになります。

インシデントが発生した場合には、人による対応や判断が必要になります。そのためのスキルや運用メンバー・体制が必要になります。

まさにテレワークのように、環境が刻々と変化していく中ではそうした変化に対応して、検知のためのルールもチューニングをしていくことが定期的に必要になります。そうした対応を自社でなかなかしづらい場合には、運用監視をアウトソースすることも選択肢の1つとして考えてはいかがでしょうか。

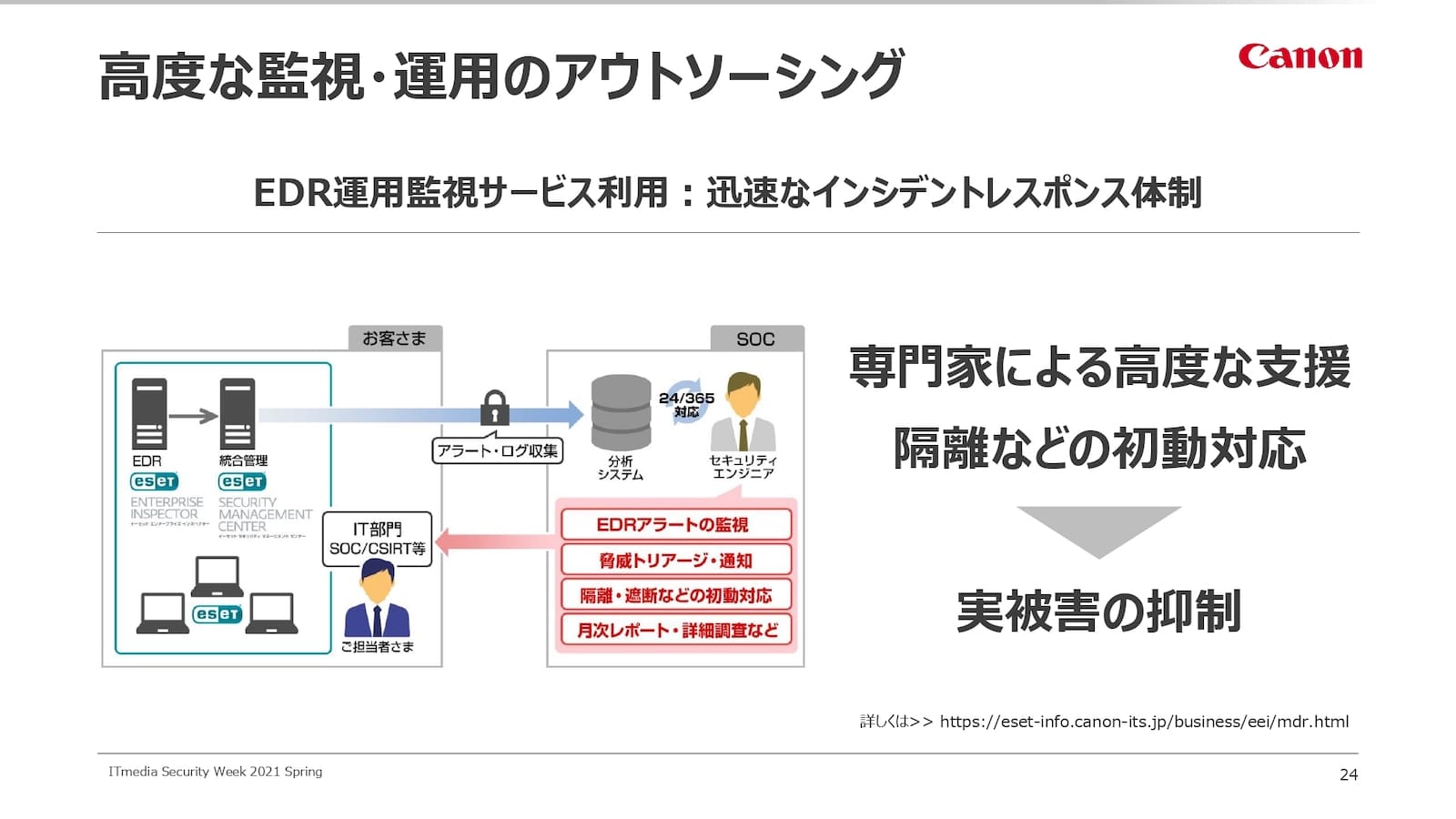

弊社では、「EDR運用監視サービス」をご提供しております。専門のエンジニアが24時間365日の体制でアラートの監視、そしてトリアージを行い、重要度に応じて適切な手段でお客様に報告をするといったものが、サービスの骨格となります。

また、これに加えて一定以上の重要度だった場合には即座にその端末をネットワークから隔離するといった初動対応も行えますので、万が一の被害を抑えていく支援を行うメニューになっています。

エンドポイントのセキュリティ強化における最適なソリューション

最後に改めてまとめさせていただきます。RaaSのようなクラウドを悪用する攻撃、新しい戦術が次々と生まれています。そしてテレワークなどの環境変化も起きている中でエンドポイントのセキュリティ対策、特に多重の対策をしていくことが大事だということをお話させていただきました。

エンドポイントは最初で最後の防衛線だと申し上げました。そしてその多重対策の1つ、事後対策ですね。感染・侵害等があっても実被害を抑えていくアプローチができるツールがEDRということで、ESET社のEDR製品をご紹介しました。

またEDR以外にもESET社の製品は、クラウドのテクノロジーや、クラウドの情報を活かしたソリューションというものが備わっております。ぜひエンドポイントのセキュリティ強化という観点において、ご検討の1つに添えていただければ幸いです。

セッションとしては以上になりますが、少しお時間があるようですので、私どもの情報発信に関しての取り組み、簡単にご紹介をさせていただきます。

私どもは情報発信のサイトを2つほど持っております。1つは高度サイバー攻撃に対する情報サイトというものですね。こちらは本日ご紹介したEDRに関するまるわかりガイドや、著名なセキュリティリサーチャーの方と弊社のセキュリティエンジニアが対談した記事なども載せております。

読み物としてもご覧いただける情報が載っておりますので、ぜひご覧いただければ幸いです。

また国内外のトレンド、最新の脅威の情報などをキャッチアップするということで使えるのが、サイバーセキュリティ情報局という弊社の情報発信サイトになります。週に2~3回の頻度で、常に新しい情報を出しております。ふだんの情報収集のソースの1つとしてこちらも添えていただければ幸いです。

以上をもちまして、私のセッションを終了させていただきます。ありがとうございました。

(提供元「ログミー株式会社」)