2021年3月1日から5日にかけて、アイティメディア株式会社が主催する「ITmedia Security Week 2021春」が開催されました。コロナ禍で急速に進んだ、時と場所を選ばない働き方の導入。しかしこれは、既存情報システムの見直しやセキュリティ対策の向上など、新たな問題を生むことになります。本イベントでは、この「新常態」のセキュリティ変革についての議論と提案が行われました。「クラウドシフトはセキュリティに何をもたらすか?」と題した本パートには、キヤノンマーケティングジャパン株式会社の植松智和が登壇。エンドポイントのセキュリティ強化という観点から詳しく解説しました。

新型コロナの流行が変えた私たちの生活

みなさん、こんにちは。キヤノンマーケティングジャパンの植松と申します。本セッションは「クラウドシフトはセキュリティに何をもたらすか?」と題して、お話させていただきます。よろしくお願いいたします。

さて、新型コロナが非常に大きな広がりをみせてから1年となります。この1年で、我々の身近な生活でもさまざまな変化が起きております。

まさに本日、テレワーク環境で視聴している方も多くいらっしゃるかと思います。テレワークというのも一般的な働き方となってきました。会議や商談、そして本日のようなセミナーなど、コミュニケーションの機会が、オンラインにどんどんシフトしています。

また、スマホを利用する機会も非常に増えたと感じられていると思います。テレワークやオンラインコミュニケーションの際に、スマホを利用するのももちろん、いわゆる巣ごもり消費としてネットショッピングや動画・音楽配信サービスを利用するのにスマホを使う機会が増えたことも身近で感じられている変化かと思います。

パンデミックが加速させるシェアビジネスの成長

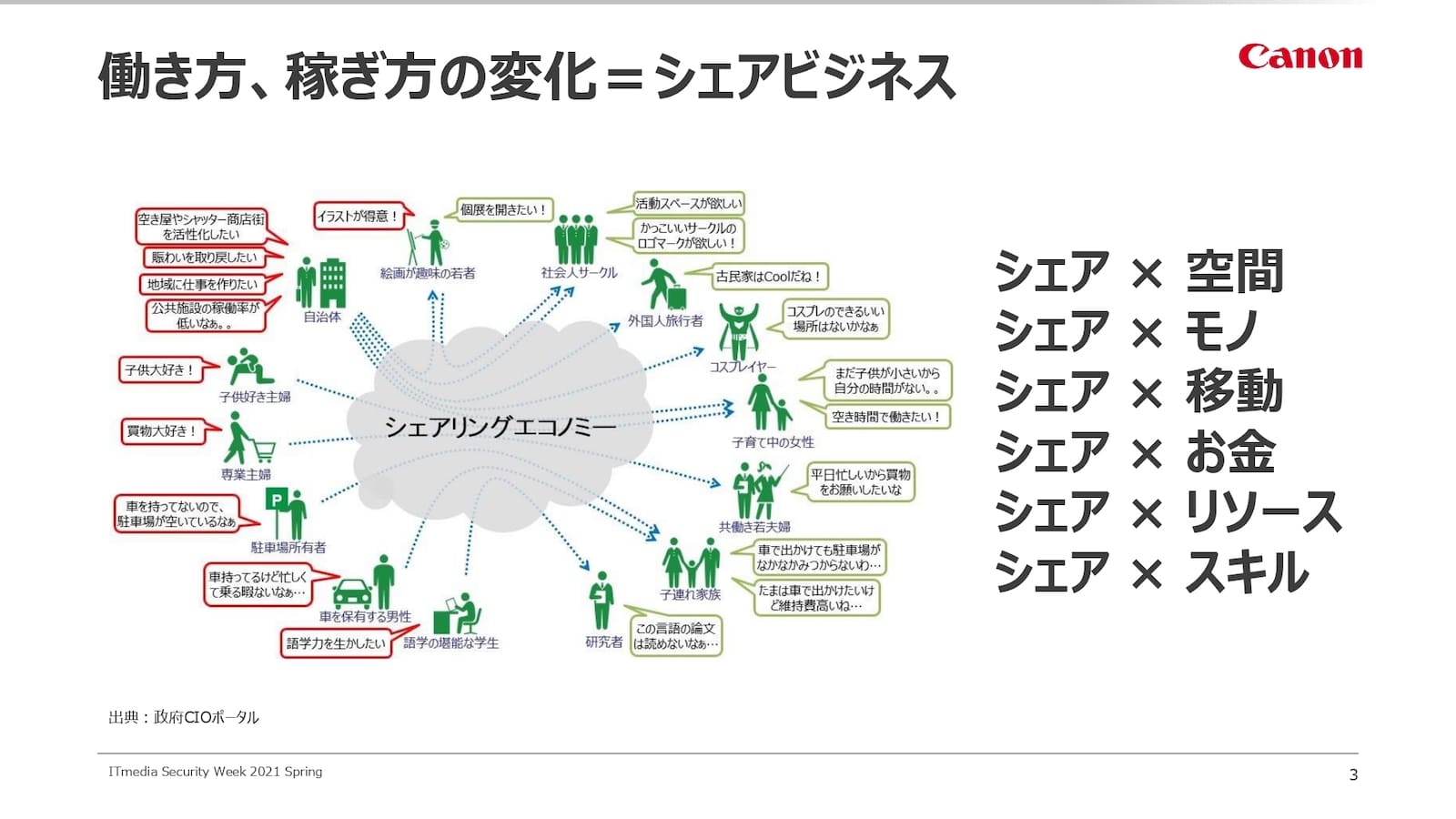

この変化は、働き方……言い換えるなら稼ぎ方にも起きています。その代表例がシェアビジネスというものです。メルカリのようなフリマアプリはモノのシェアということになります。

そしてUber Eatsのようなフードデリバリーは、いわゆる宅配における労働力、リソースのシェアですね。それ以外にも最近では知識や経験、ノウハウといったスキルをシェアすることで新しい働き方、稼ぎ方をしている方も増えています。

副業としてこうしたビジネスに取り組む、あるいは、そもそもこうしたビジネスを本業として捉える方々が増えているということも変化として起きています。

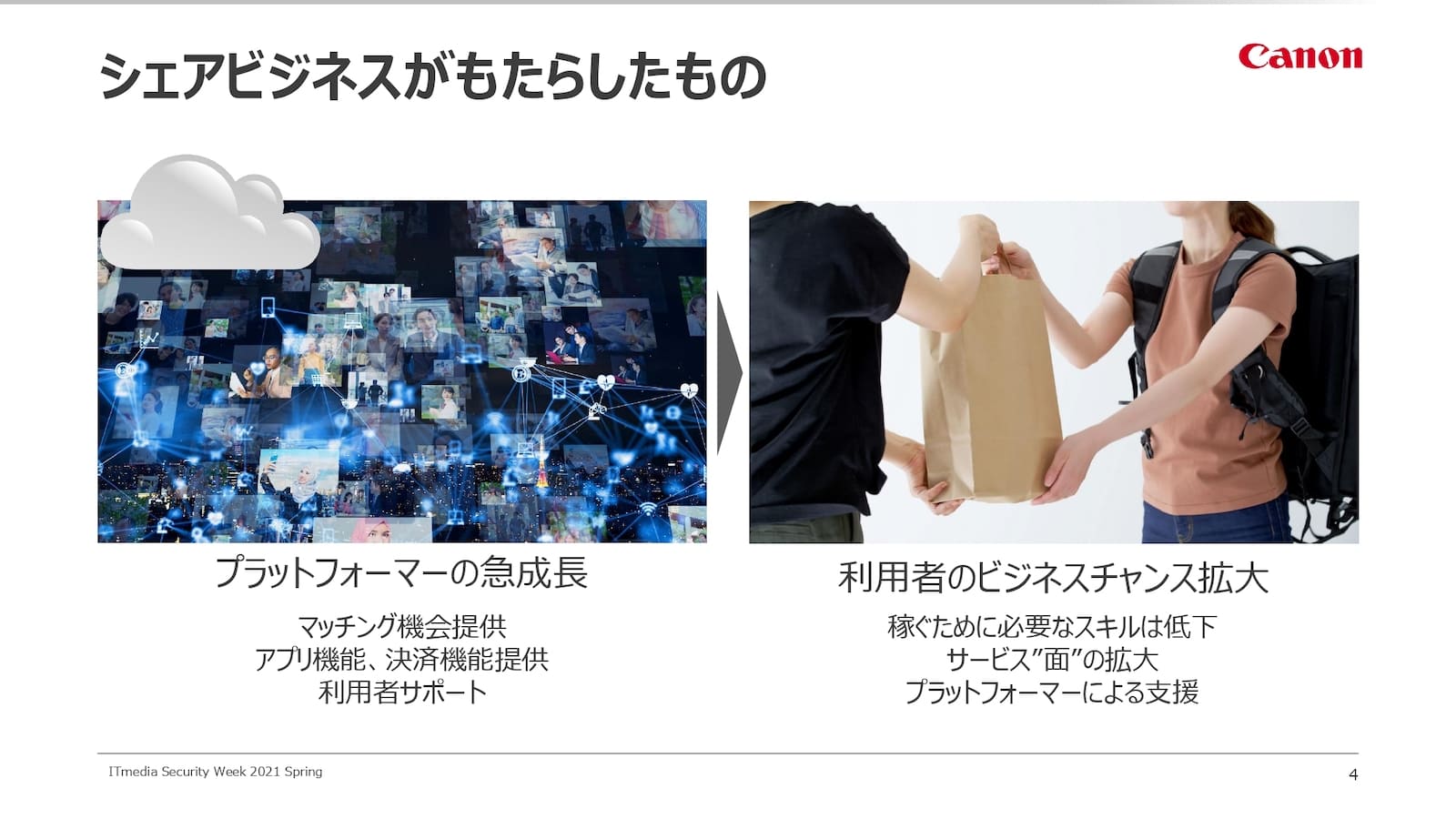

こうしたシェアビジネスが、2つの結果をもたらしています。1つはプラットフォーマーの急成長です。サービスの利用者と提供者のマッチングの機会を提供したり、それをアプリとして提供したり、あるいは決済の機能を提供するなど、サービスの基盤を提供するような事業者が急成長しています。

直近の決算情報によれば、メルカリは第2四半期の売上が前年比46パーセントの増加、そしてUberは事業全体としては苦戦しているものの、フードデリバリーの事業においては、第2四半期の売上が前年比224パーセント増と、どちらも非常に大きく伸びているということです。

そして、そのプラットフォーマーの急成長に伴い、プラットフォーマーが提供するサービスを利用して稼ぐ側の利用機会も非常に増えています。プラットフォーマーが提供するマニュアルやノウハウを使うことによって、スキルがなくても手軽にビジネスができること。こうした需要と供給の高まりが新しいビジネスモデルを作り出して、拡大進化をしているという変化が起きています。

プラットフォームビジネス化するサイバー犯罪

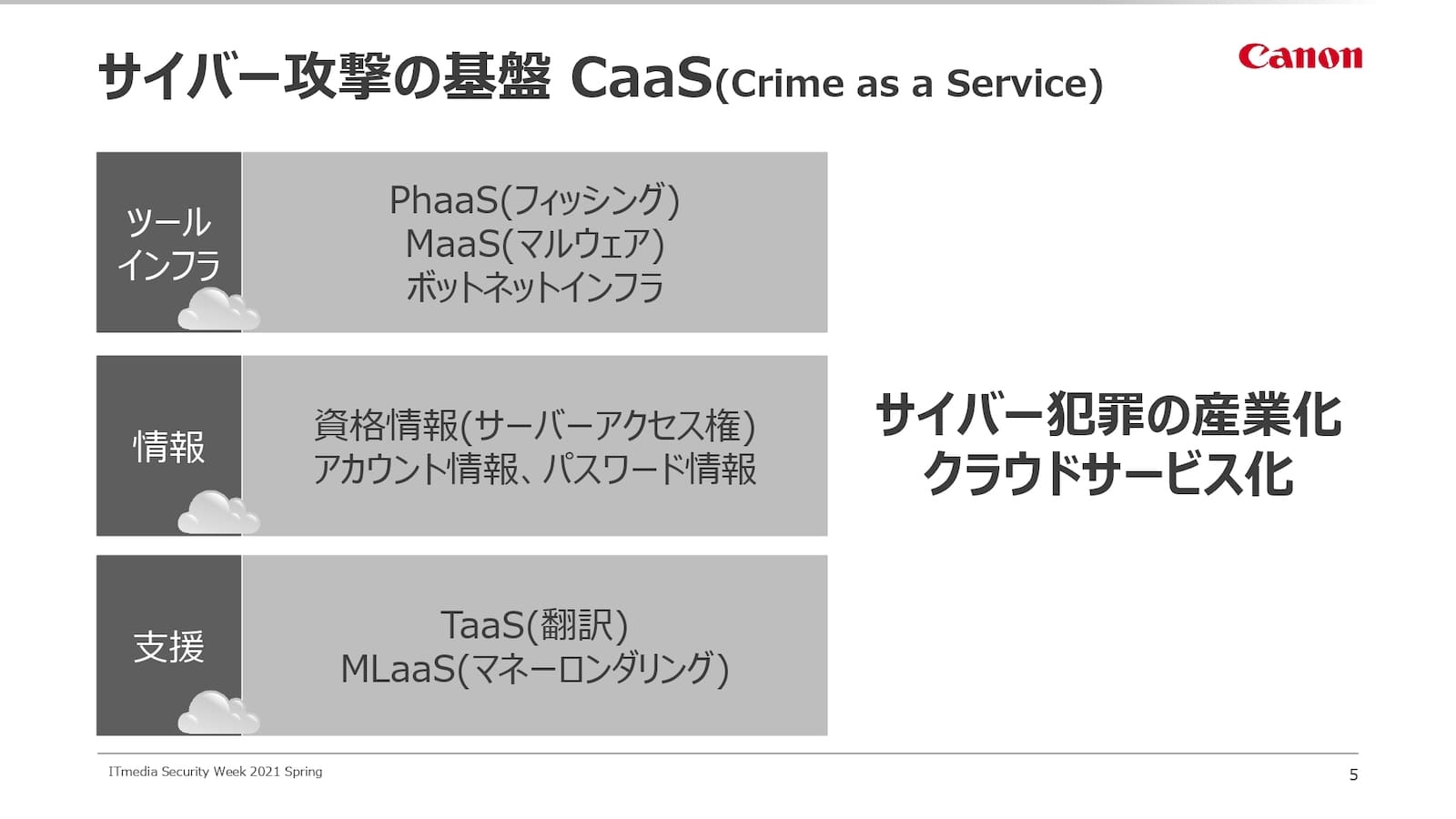

さて、こうしたシェアビジネスのような新しいビジネスモデルが、サイバー犯罪の中においても起きています。CaaS(Crime as a Service)と呼ばれるものです。日本語では“サービスとしてのサイバー犯罪”と訳されることもあります。

いわゆるシェアビジネスと同様、攻撃のためのツールや情報をプラットフォーマーのようにクラウドで提供するものがいて、それらを利用して実際の攻撃をするものがいる。そうした構造で成り立っています。攻撃のためのツールの製作者と実務者が異なるということです。

代表例はフィッシングサイトを作るPhaaSというサービスや、不正なツール、マルウェアを提供するMaaSと呼ばれるようなもの。それから、不正に取得したアカウントの情報そのものを販売するものや、暗号通貨のトランザクションを隠して追跡ができないようにするマネーロンダリングのサービスなども存在しています。

これらがダークウェブの中でクラウドのサービスとして提供されている、サイバー犯罪の産業化が起きています。

SNSすら使う自己顕示欲型の犯罪手法

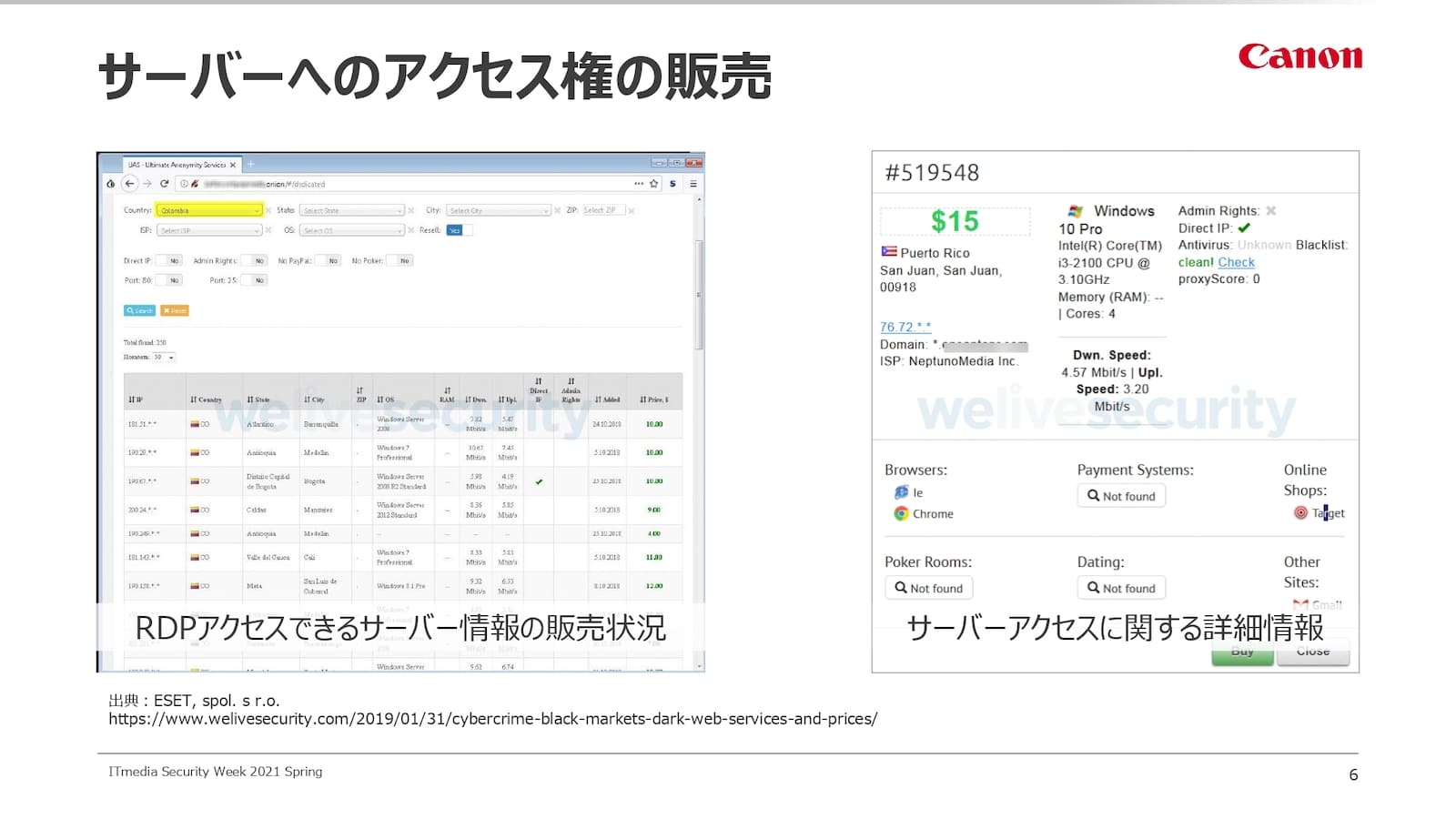

このCaaSについて具体的なサービスをいくつか見てみましょう。下図の左側が、RDPを介してアクセスできるサーバーのアクセス権が販売されているサイトです。

このサイトの場合は、国や地域、OSなどで情報のフィルタリングができ、この画面ではコロンビアのサーバー250台ほどの情報が販売されていることが確認できます。当時、1台あたり10ドル前後でこれらのサーバーのアクセス権情報が販売されていました。

具体的には下図の右側の画面のように、非常に詳細なサーバーの情報を入手することができます。攻撃者はこうした情報を購入した後、ランサムウェアを実行したり、トロイの木馬やスパイウェアのような目立ちにくい攻撃ツールをインストールするといった、次の活動に進んでいきます。

ボットネットを構築できた犯罪者は、ボットネットを攻撃のインフラとしてレンタルする取り組みをしています。スパムメールの送信や、DDoS攻撃を行うためのコンピューターリソースとして、ボットネットを提供するというものです。

下図の左側の例では、当時は価格が攻撃の継続時間とトラフィック量によって変動するというものでしたが、3時間の攻撃で58ドルという金額設定がされていました。

その他、ボットネットのレンタルをInstagramなどのSNSで提案している事例もありました。隠れて行うのではなく、どちらかというと自己顕示欲からくるような行動も見られています。

ランサムウェアをパッケージ化するというビジネス

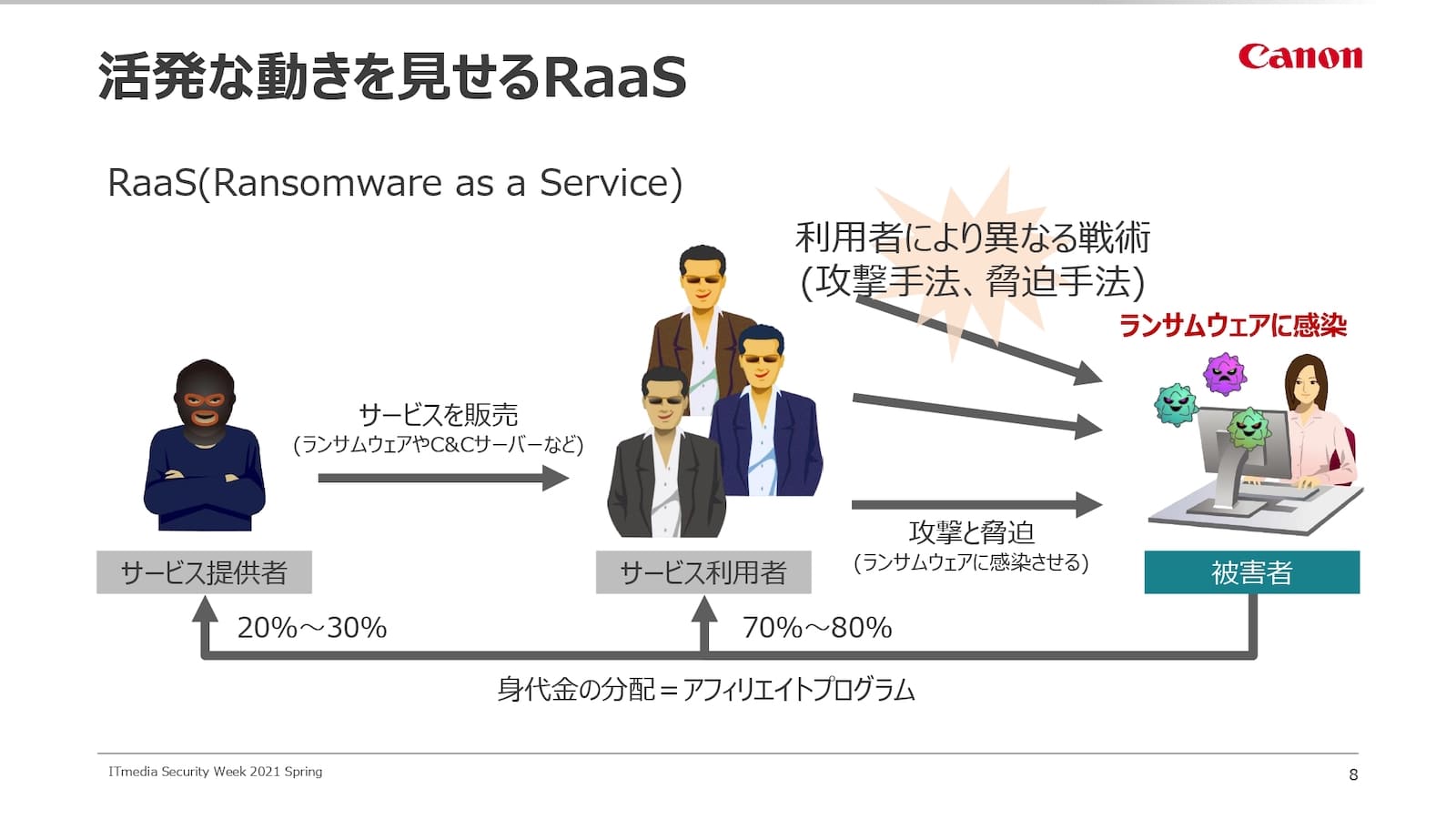

こうしたCaaSの中でも、特に最近活発な動きを見せているのが、RaaS(Ransomware as a Service)と呼ばれるものです。攻撃に必要なランサムウェアやC&Cサーバーのようなものをパッケージとして提供するものがいて、それを利用して実際の攻撃を行うものがいるというモデルです。

サービスとして提供されるので、攻撃者は比較的容易にランサムウェアの攻撃を行うことができます。

健全なシェアビジネスにおいて、通常、収益は実務者とプラットフォーマーが分配するかたちになります。RaaSにおいても、アフィリエイトプログラムという名称になりますが、RaaSの被害者から得た身代金のうち70~80パーセントをこのサービスの利用者(攻撃の実務者)が取って、残りの20~30パーセントをRaaSの提供者が取るという割合の分配が一般的となっています。

サービスの提供者と攻撃の実務者が別であるということ、また、これを利用して攻撃を行う実務者が複数いることも特徴です。

ゆえに、攻撃者によって攻撃や脅迫の手法も異なる戦術がとられることになります。例えば悪意あるマクロを埋め込んだファイルを添付したメールを送りつけるとか、脆弱性を足がかりに侵入しようとするなど、さまざまな手法がとられます。

標的型ランサムウェアによる二重の脅迫

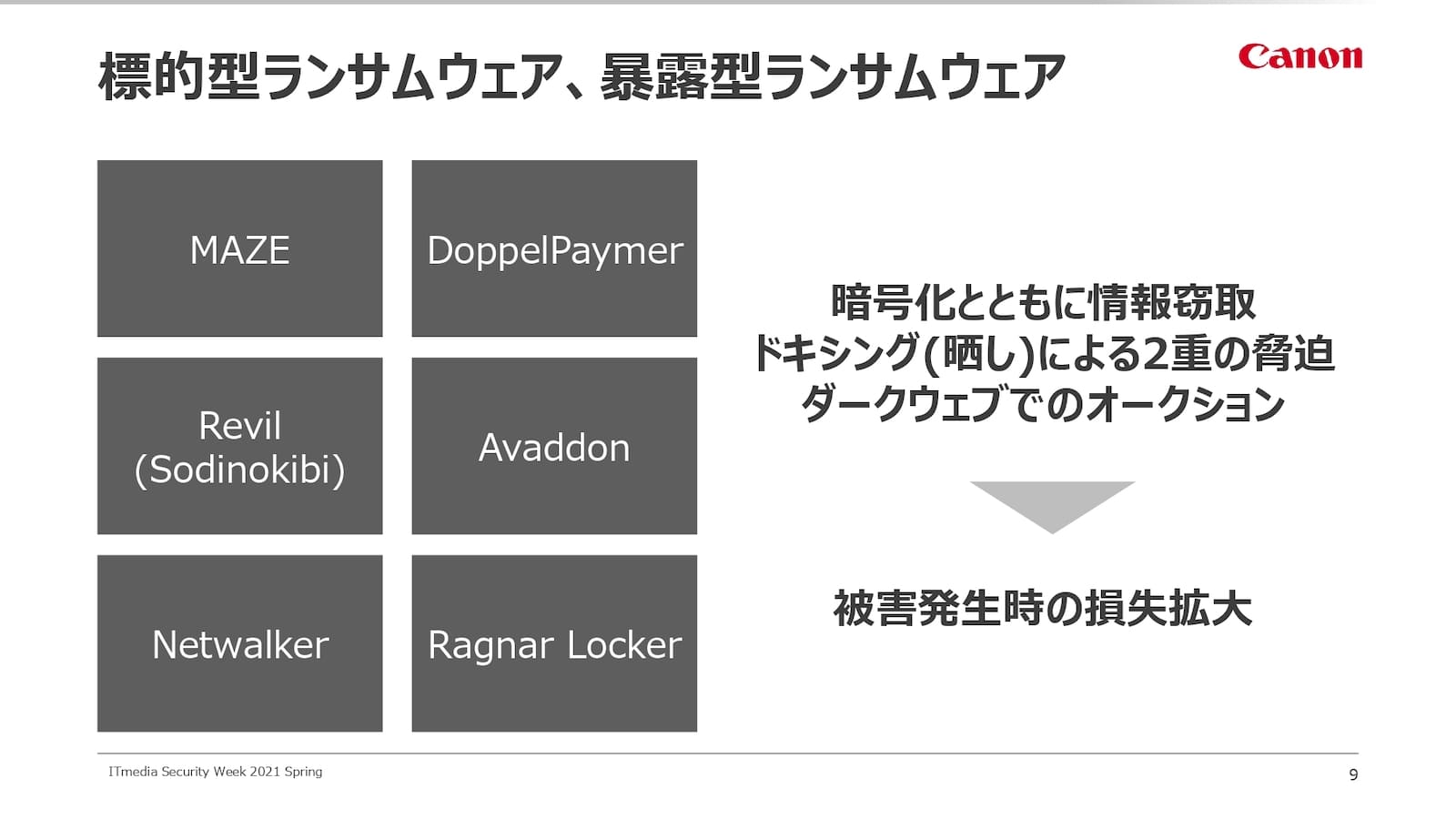

RaaSのスキームを利用して非常に活発な動きを見せていたのが、一昨年後半から世界中に被害をもたらしている、特定のターゲットを狙ったランサムウェア攻撃、つまり標的型ランサムウェアというものです。目立ったものを6つあげております。

特に右下のRagnar Lockerは、昨年11月に大手ゲーム会社が被害にあったことが非常に多く取り上げられておりました。1,100万ドル相当の暗号通貨を身代金として要求されたと報じられていたものです。

これらに共通しているのは、データを暗号化するというランサムウェアの機構と共に、同時に情報を盗むということ。そして「身代金の支払いに応じない場合には、その盗んだ情報を公開するぞ」というドキシング、つまり「さらし」といわれる二重の脅迫を行っていることです。

ゆえに暴露型のランサムウェアとも言われ、最近のランサムウェア攻撃の標準的な手法になっています。

侵入→窃盗→暗号化→身代金要求→リークの5段階プロセス

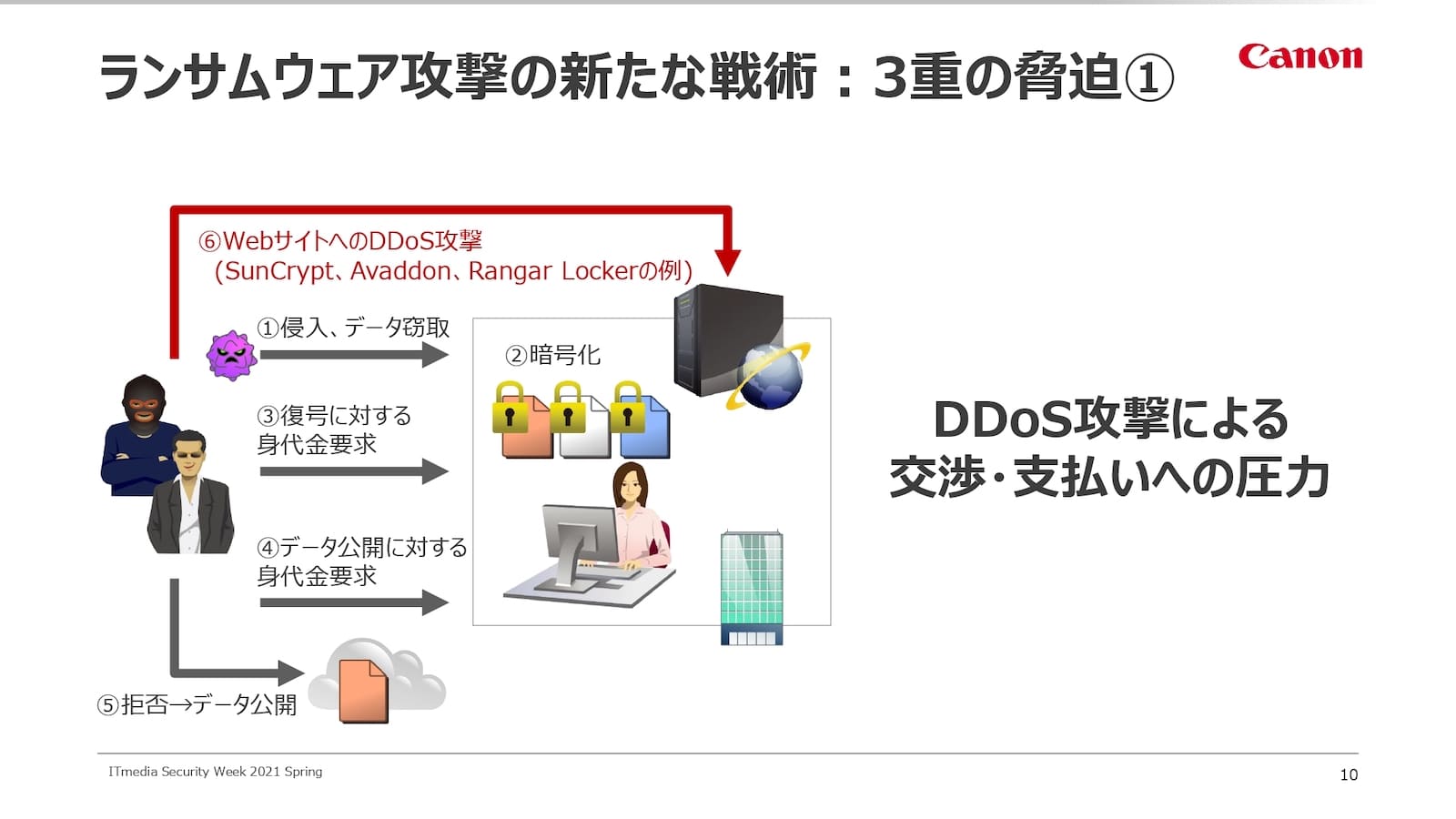

このような新たな戦術が次々と生まれております。その中から3つを、「三重の脅迫」と題してご紹介します。図にあります1から5、これは今の標的型ランサムウェアが標準的に行ってくる手口です。

まず侵入した上でデータを盗む。そしてデータを暗号化する。さらに暗号化したデータを「元に戻したければ身代金を支払え」と要求するのが、1から3の流れです。

「この要求に応じない場合は盗んだデータを公開するぞ、身代金を支払え」と要求をするのが4番目。それにも応じない場合には、盗んだデータをダークウェブ上のオークションサイトで販売するとか、リークサイトで公開するといったアプローチをとるのが5番目の動きです。

これらに加えて、昨年の10月頃から動きを見せているものがあります。SunCryptと呼ばれるランサムウェア、それから先ほどの例示にもあったAvaddonや、Ragnar Lockerでも一部使われていたものです。ランサムウェアの被害者のウェブサイトに対して、交渉に応じるまでDDoS攻撃を仕掛け続けるアプローチです。

まさに三重の脅迫と言える事例です。支払いの圧力を高めるような新たな手法が生み出されています。

ランサムウェアが人を死に至らしめた事例

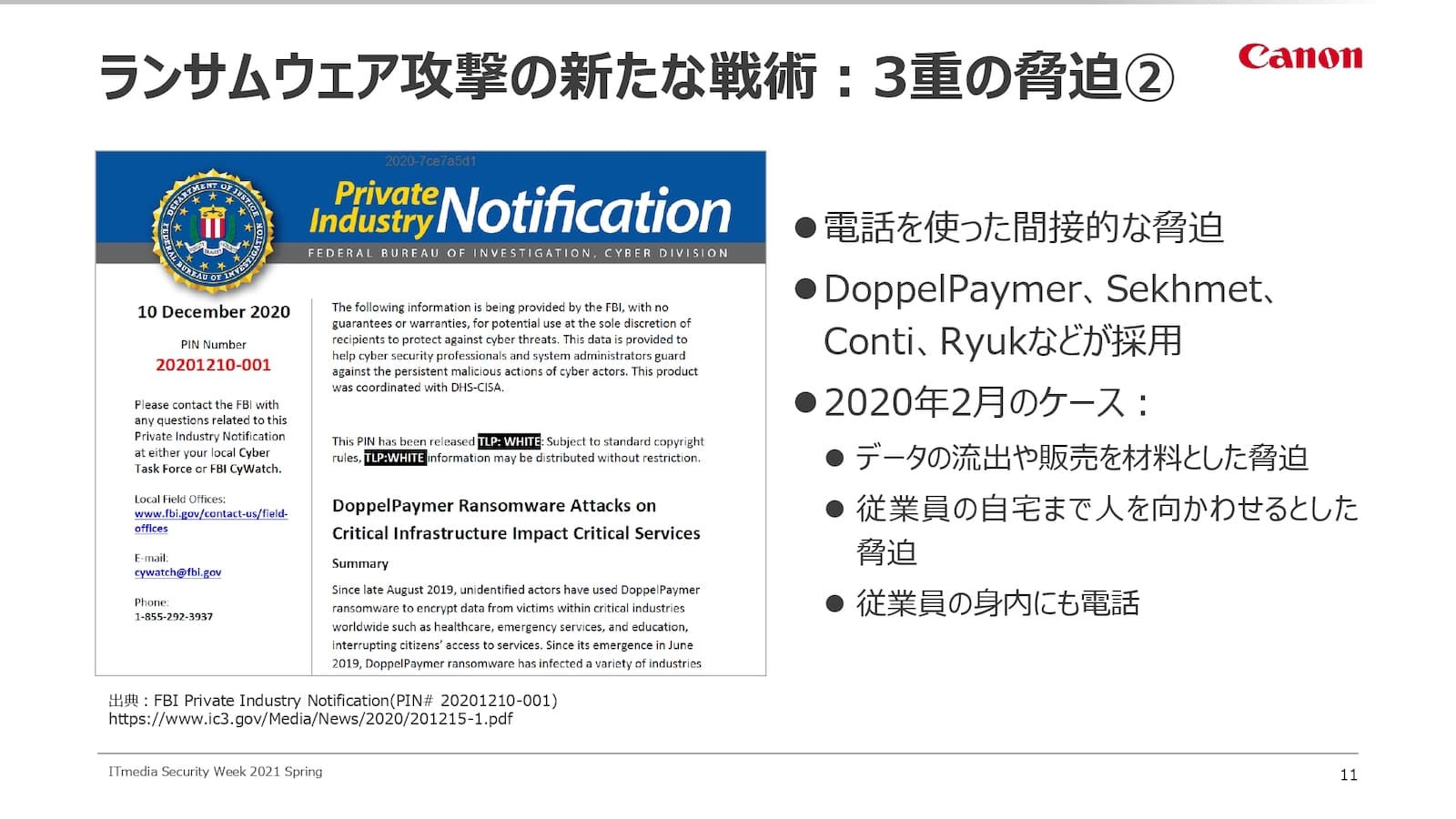

そして脅迫の手法の2つ目は電話を使った脅迫です。これはDoppelPaymerというランサムウェア、それから他にもいくつかのランサムウェアで採用されている手法です。

DoppelPaymerでいうと、昨年9月にランサムウェアの被害が初めて死者を招いたという、痛ましいニュースが非常に話題となりました。

ドイツの大学病院がこの被害に遭ってシステムがダウンしてしまったことで、患者さんを受け入れることができなくなり、近隣の病院に搬送しなければならなくなった。そのため救急治療が遅れ、この患者さんは死に至ってしまったことが報じられました。

DoppelPaymerは、例示しているとおりFBIでも注意喚起をしております。昨年12月に出された注意喚起のドキュメントの中で、昨年2月に起きたケースとして電話を使った脅迫が取り上げられています。

具体的には、データの流出や販売をちらつかせて支払いを要求する脅迫電話をかけてきたり、「従業員の家に人を向かわせる」といった脅迫をするとか、従業員の身内にも電話をかけて支払いを成立させようという動きをとっていたということです。

言語の問題があるので、この攻撃がそのまま日本で通用することはないと思われますが、日本の組織をターゲットとした場合、アレンジした攻撃をしてくる可能性は十分に考えられます。

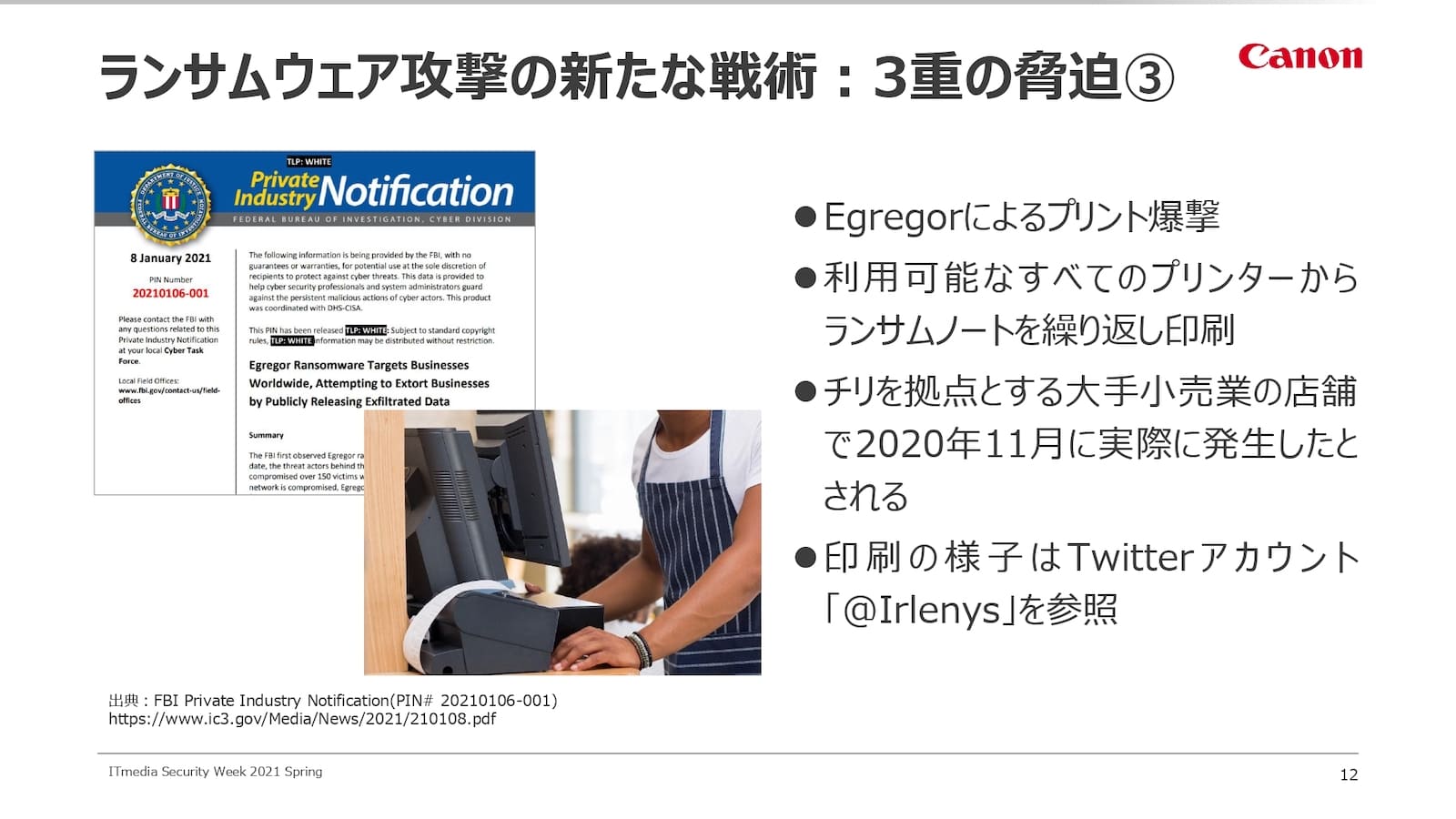

あらゆるプリンターから脅迫文をプリントさせる恐怖の手口

そして3つ目は、物理的な脅迫ということで、プリンターを使った脅迫も現れてきています。これはEgregorというランサムウェアがとってきた手法です。

Egregorは昨年9月頃に発見されたランサムウェアで、標的型ランサムウェアでも非常に著名なMazeの後継と言われています。世界中でも150以上の組織が被害に遭って、しかも防御が困難だということもあり、これも同じくFBIが注意喚起をしています。

この被害の例ですが、被害企業が正式な表明をしていないことから「発生したとされる」と書いてありますが、チリを拠点とする大手上場小売業の店舗がEgregorの被害に遭い、店舗のシステムが止まってしまったということです。クレジットカードの処理ができなかったり、返金等の業務ができないといったことが現場で発生していたようです。

そして、このEgregorには利用可能なネットワークプリンターやローカルのプリンターを使って、ランサムノートという、いわゆる脅迫文を印刷する機能が備わっています。

この小売業のケースで言えば、店舗のレシートプリンターからランサムノートを印刷する行動をとったということです。

こちらに載せているTwitterのアカウントでは、店頭のレシートプリンターからランサムノートが印刷される様子が動画で掲載されてますので、ご覧いただければと思います。

事務所のプリンターの至るところから一斉にランサムノートが印刷される光景を想像しますと、非常に恐ろしいと思います。まさにランサムウェアの攻撃者は、そうした恐ろしい光景を見せつけることでランサムウェアの攻撃の成功を印象づけて、恐怖心を煽ることによって身代金の支払いへの圧力を高めるといった手法をとってくることになります。

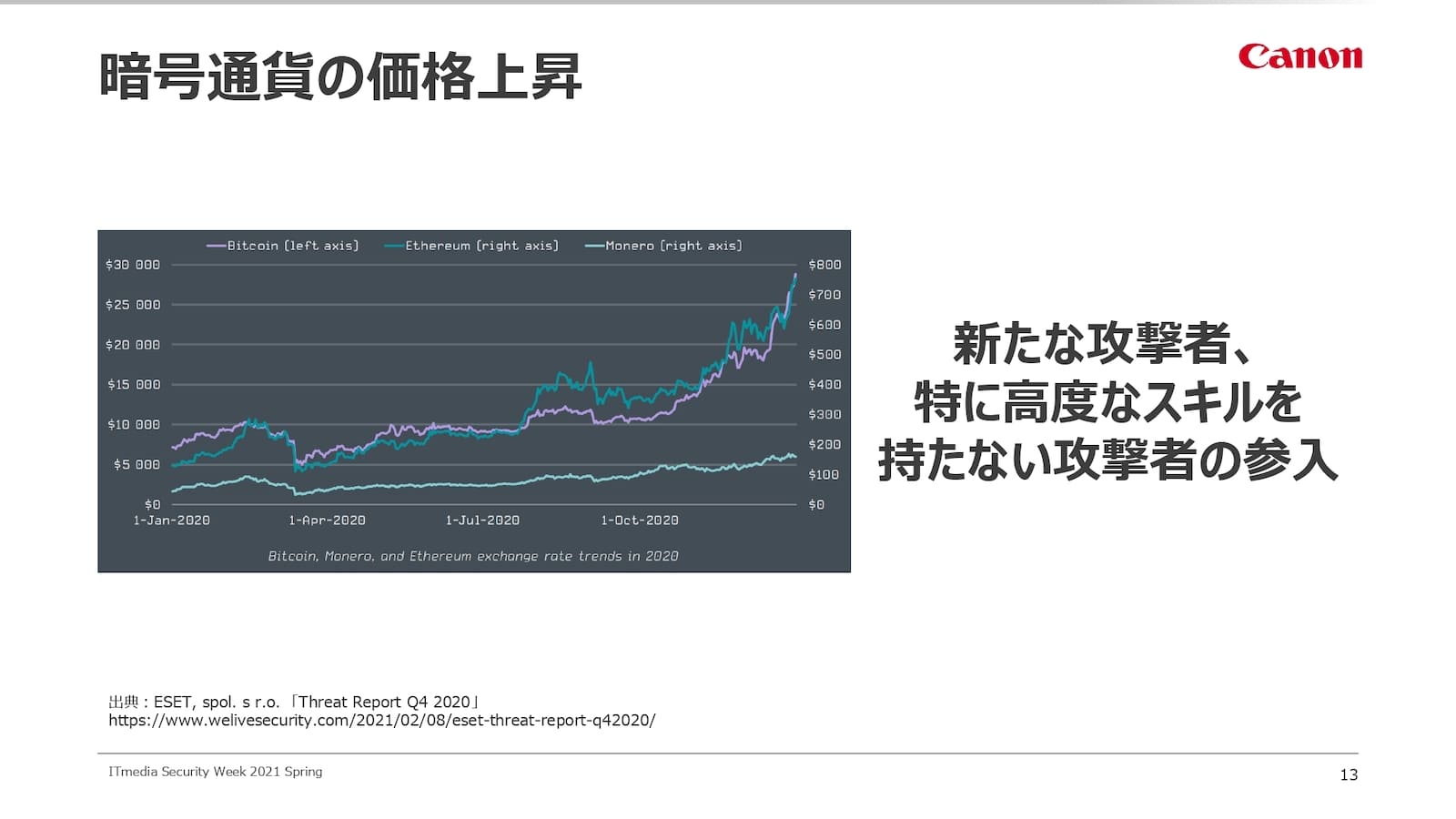

高度なスキルがなくても攻撃に参加できてしまう

標的型ランサムウェアの動きは、今年も継続することが予想されます。加えてビットコインのような暗号通貨が最近非常に高くなっていることを踏まえると、身代金の要求額が増えていくことが想像されます。それを成功させるために、先ほど見てきたような新しい恐喝や脅迫の手法も次々に出てくるのではないかと想像できます。

また、身代金が高くなっていくことに目をつけた新しい攻撃者が、どんどん参入していくことも想定されます。特にRaaSのような攻撃のインフラが充実してくると、高度なスキルを持たなくてもランサムウェアの攻撃に参加できるようになります。

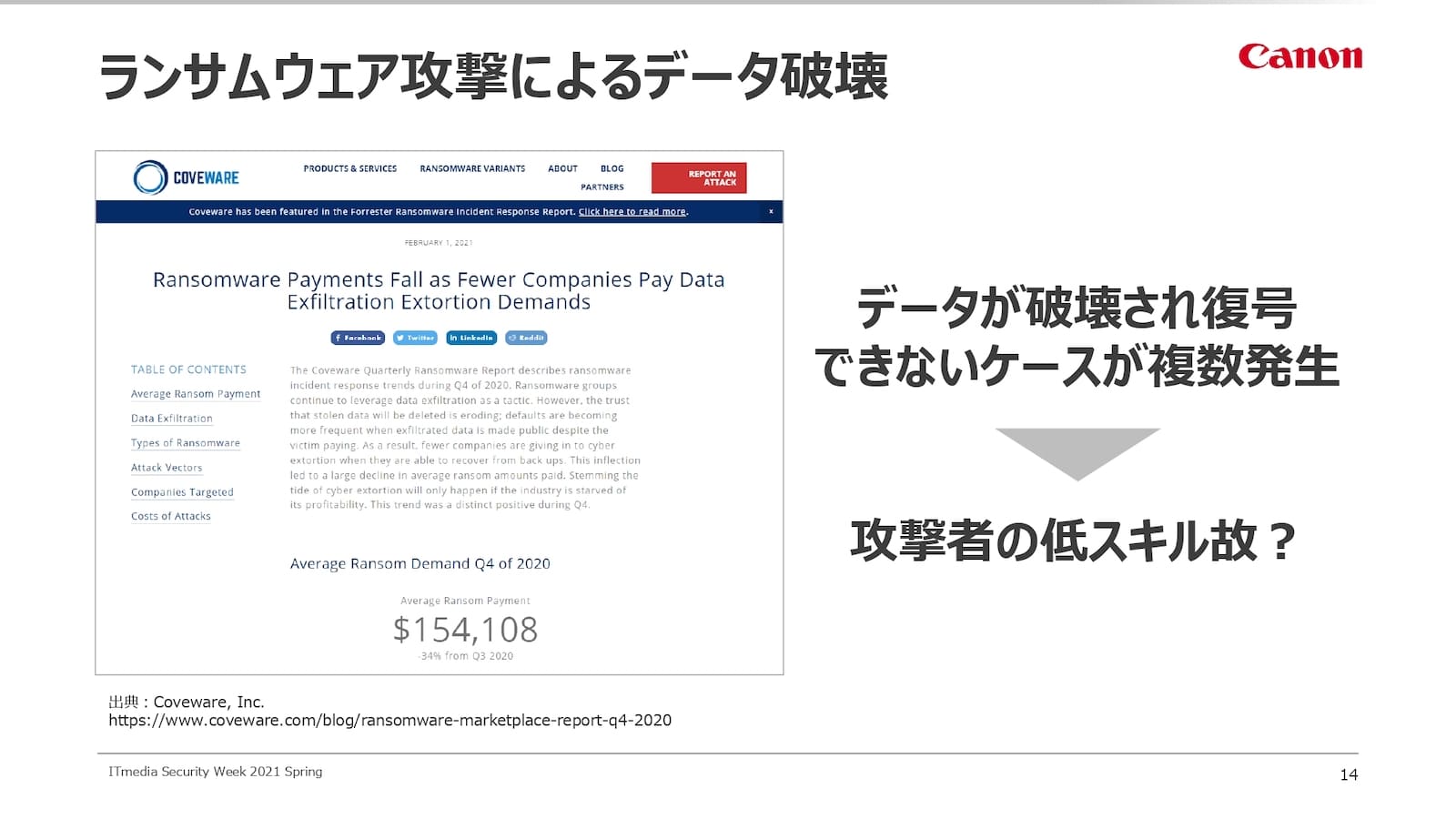

そうした高度なスキルを持たない攻撃者が現れてきている状況を裏付ける出来事も実際に起きています。

こちらはランサムウェアのインシデント対応に特化したアメリカのサイバー企業 Coveware社による昨年4Qのランサムウェアに関するレポートです。

データの取り扱いに最新の注意を払うサイバー犯罪者の一面

通常ランサムウェアは、情報価値の高いマシン、バックアップのシステムなどを対象にして暗号化をしていく方法がよく取られます。ゆえにオフラインのバックアップをするのが推奨の対策として言われています。

最近起きているケースとしてこのレポートの中で触れられているのは、重要なデータや重要なシステムを消去してしまうランサムウェアの攻撃が起きているということです。

復号キーを購入しても復元ができない、元の状態に戻せないことが複数発生していることが、レポートの中で触れられています。データを消去されてしまって元に戻すことができないということになれば、当然被害者としては身代金を支払う理由がなくなります。つまり、そもそもランサムウェアのビジネスが成り立たないということになります。

ゆえに本来攻撃者はデータの扱いには非常に注意をし、ランサムノートの中でも「無理に復元を試みないように」というメッセージを添えたりもします。

それに反して、こうしたランサムビジネスを台無しにしてしまうようなデータ消去が起きていることを踏まえると、スキル的に成熟していない攻撃者が現れてきているのではないかという可能性も考えられます。

当然ながら被害に遭ってしまうと、重要なデータが消えてしまい、システムを再構築しなければならないということになります。長期にわたってビジネスが中断されますし、事業継続の観点でも非常に大きな影響を及ぼすことになります。

ここまでの内容をまとめます。攻撃ツールやアクセス権などの情報がクラウドサービスとして充実しています。それらを利用して攻撃が可能となり、攻撃者のハードルも低くなっています。

特にRaaSが活発な動きを見せる中で、これを利用した攻撃者も複数いることから、攻撃の手法や身代金の支払いに対する圧力も多様化しています。

また、暗号通貨の価格が高くなることで、こうした攻撃は今後も続いていくことが予想されますし、特にスキルの成熟していない攻撃者が現れることによって破壊的な活動につながることも考えられます。

こうした状況を踏まえて、後半では具体的な対策をご紹介します。

(提供元「ログミー株式会社」)