ショートレポート「2018年1月マルウェア検出状況」

トピック

1. 1月の概況について

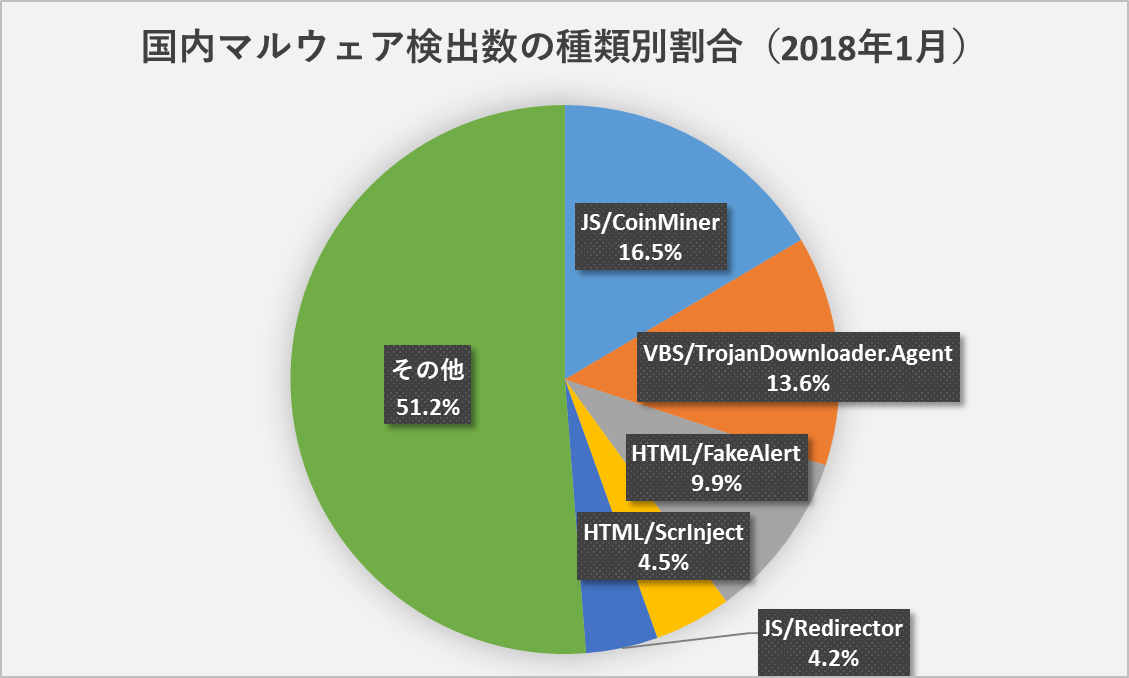

2018年1月1日から1月31日までの間、ESET製品が国内で検出したマルウェアの種類別の割合は、以下のとおりです。

国内マルウェア検出数上位(2018年1月)

| 順位 | マルウェア名 | 比率 | 種別 |

|---|---|---|---|

| 1 | JS/CoinMiner | 16.50% | マイニングマルウェア |

| 2 | VBS/TrojanDownloader.Agent | 13.60% | ダウンローダー |

| 3 | HTML/FakeAlert | 9.90% | 偽の警告文を表示するスクリプト |

| 4 | HTML/ScrInject | 4.50% | 埋め込まれた不正なスクリプト |

| 5 | JS/Redirector | 4.20% | 別のページに遷移させるスクリプト |

| 6 | VBA/TrojanDownloader.Agent | 4.00% | ダウンローダー |

| 7 | JS/TrojanDownloader.Agent | 1.60% | ダウンローダー |

| 8 | Win32/FusionCore | 1.50% | PUA(※) |

| 9 | Win32/RiskWare.PEMalform | 1.50% | PUA(※) |

| 10 | Win32/KingSoft | 1.40% | PUA(※) |

(※)Potentially Unwanted Application(望ましくない可能性のあるアプリケーション):コンピューターの動作に悪影響を及ぼすことや、ユーザーが意図しない振る舞いなどをする可能性があるアプリケーション。

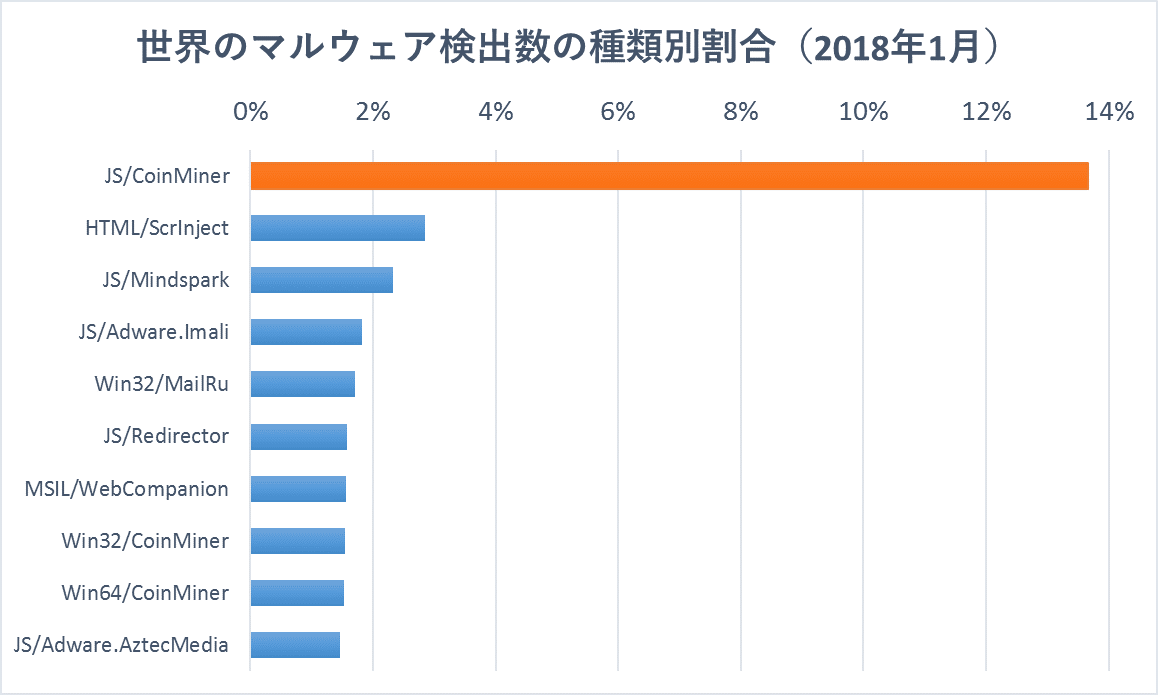

1月はJavaScript形式のマイニングマルウェア「CoinMiner」が月別の統計で初めて検出数1位になりました。「JS/CoinMiner」は日本国内だけでなく、世界全体の統計でも最も多く検出されています。

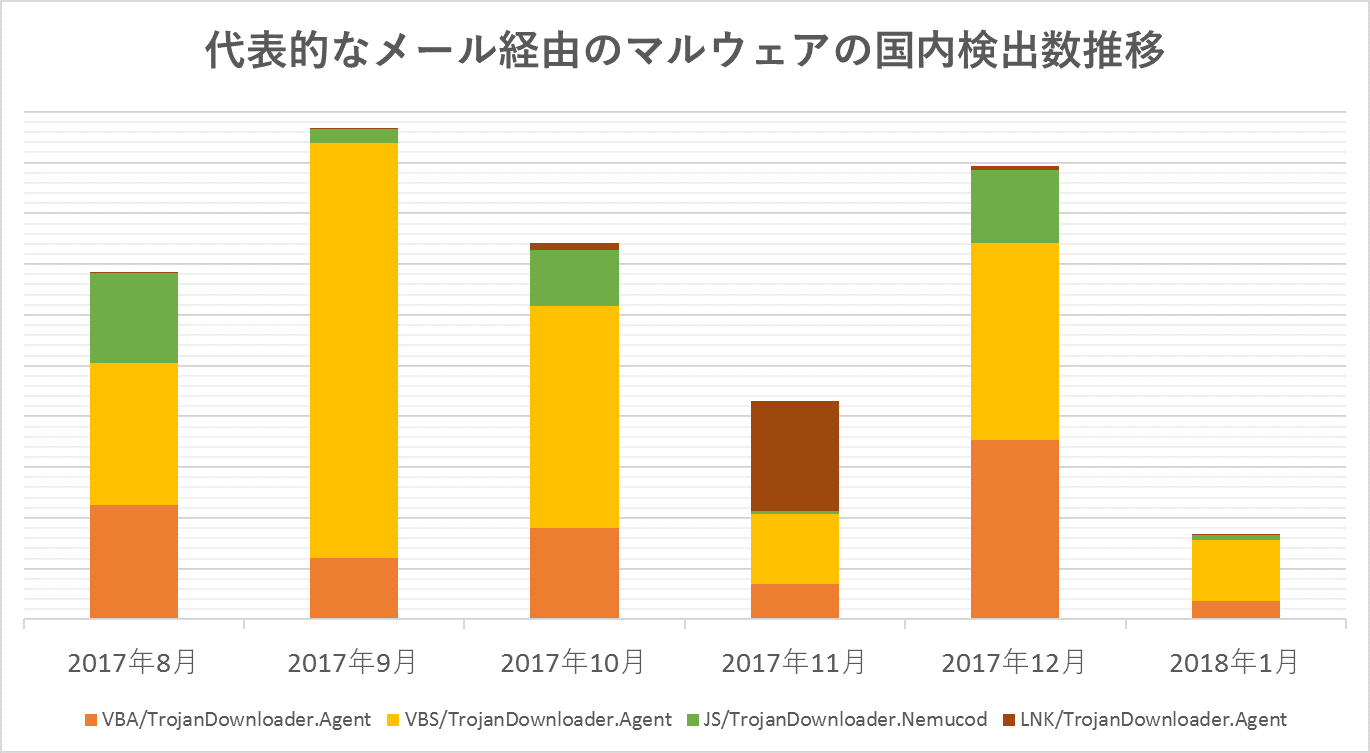

3位の「HTML/FakeAlert」および4位の「HTML/ScrInject」は共にWebサイト上に潜む脅威です。Webサイト上の脅威は、Webブラウザーを搭載しているあらゆるプラットフォーム(Windows PC/Mac/Android/iPhoneなど)を攻撃の対象としています。Webサイト上の脅威が拡大する一方で、2017年に猛威を振るったメールを経由した攻撃は激減しています。メールの添付ファイルから検出されるマルウェアのうち、最も代表的な4種の検出数の推移は以下グラフのとおりです。2017年12月と比較して2018年1月の検出数は1/5以下となっています。

2. マイニングマルウェア「JS/CoinMiner」の爆発的流行

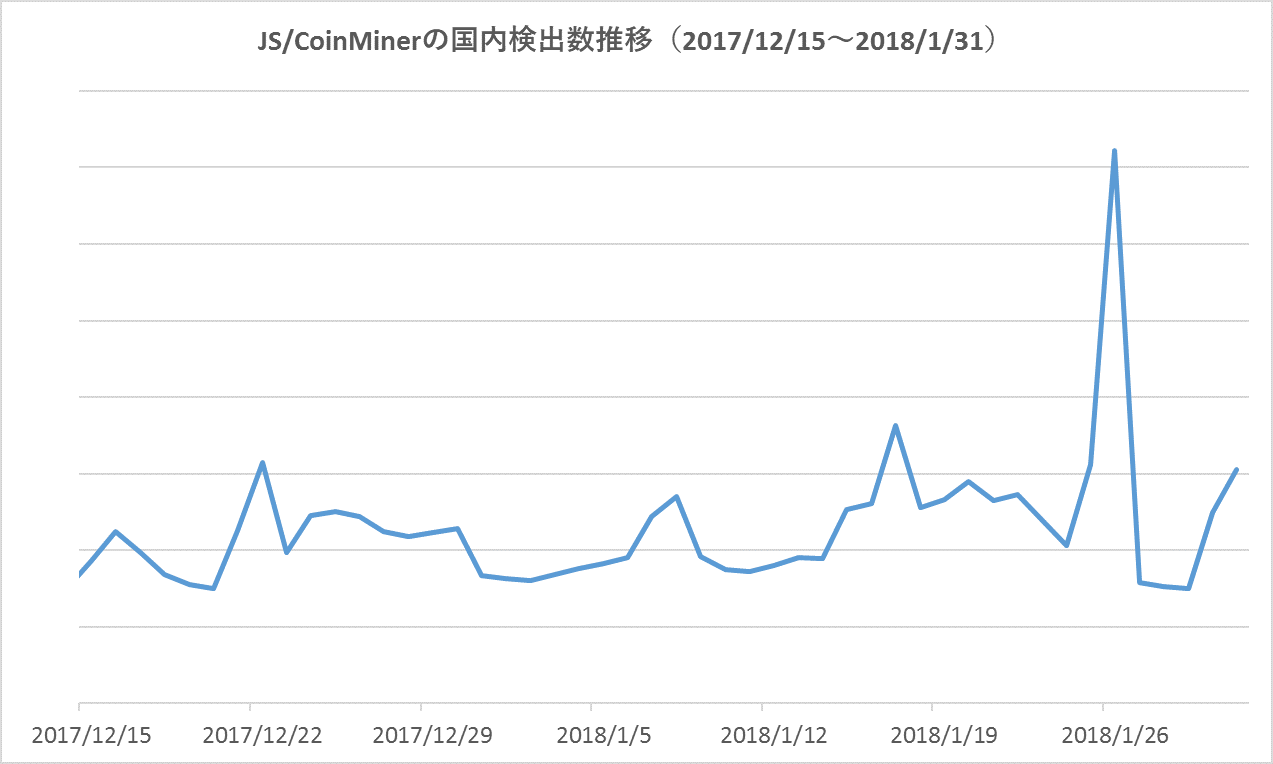

「JS/CoinMiner」はJavaScriptで記述されたマイニングマルウェアで、感染したPCのCPUなどの計算処理能力を利用して仮想通貨をマイニングします。1月26日前後に最も多く検出されました。

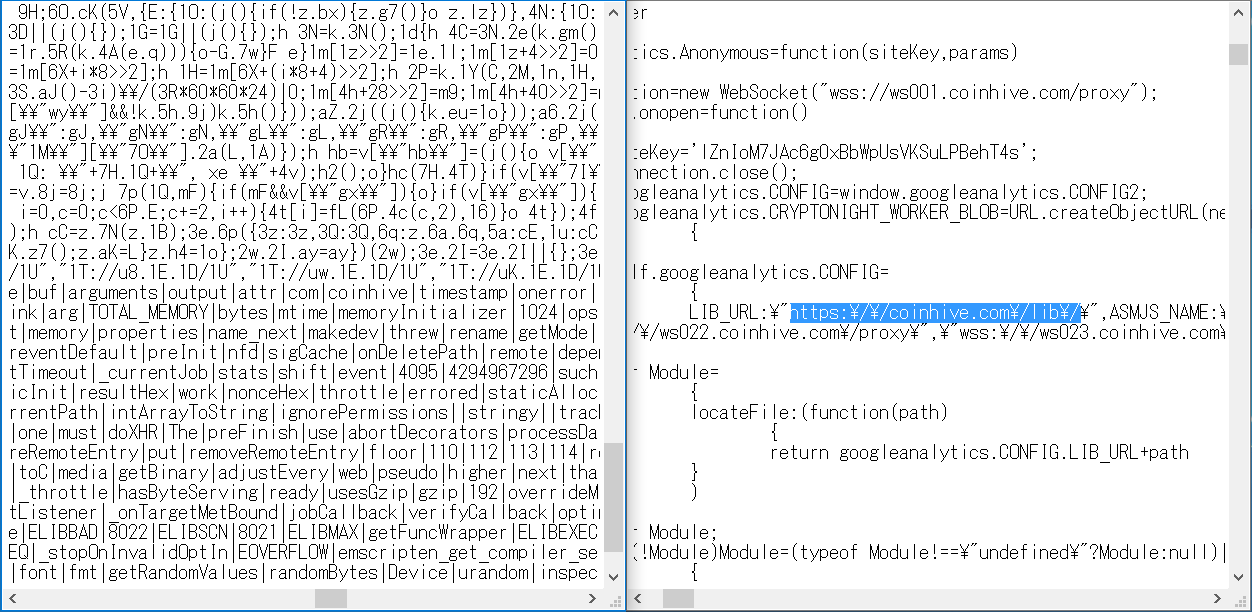

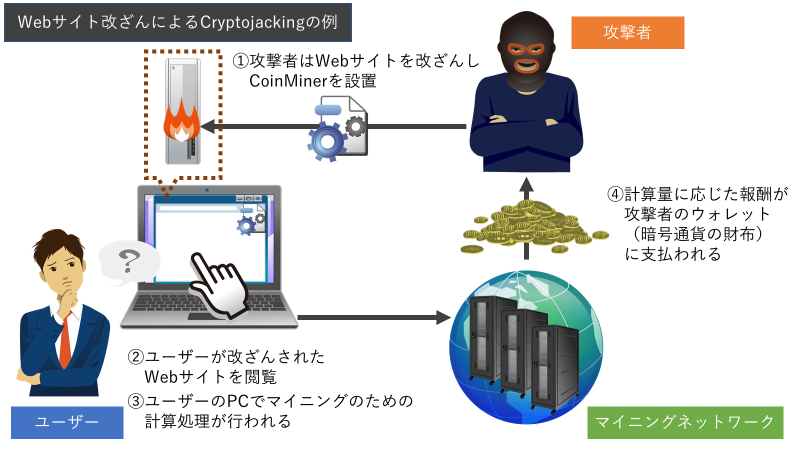

検出されている「JS/CoinMiner」のうち、大多数のスクリプトが「Coinhive」をベースとしています。「Coinhive」はWebサイト閲覧者のPCでマイニングを行うことで、広告の代替となる収益をWebサイトの運営者に提供するサービスです。しかしながらこれを悪用し、攻撃者によって不正にWebサイトに埋め込まれる事例が多数確認されています。中には、JavaScriptライブラリのjQueryに偽装しているものや、検出を逃れるために難読化されているものもあります。Webブラウザー上でユーザーに無断で採掘することをCryptojacking (またはDrive-by-mining)と呼びます。

PublicWWWによると、「Coinhive」が設置されているWebサイトは全世界で33,000サイト以上存在します(2月14日現在)。

「Coinhive」はCPUの計算処理能力を使い「Monero」と呼ばれる暗号通貨を採掘します。 「Monero」は匿名性を持つ暗号通貨で、第三者が取引の履歴を確認することができません。そのため、犯罪者にとって格好の取引手段となっており、従来のBitcoinに代わってランサムウェアの支払いに使われる例も確認されています。

Webサイト閲覧時にPCに異常な負荷が掛かっている場合は、このマルウェアが動作している可能性があります。JavaScript形式のマイニングマルウェアは、ESET製品では「JS/CoinMiner」として検出されます。

3.脆弱性を悪用した攻撃の種類が増加

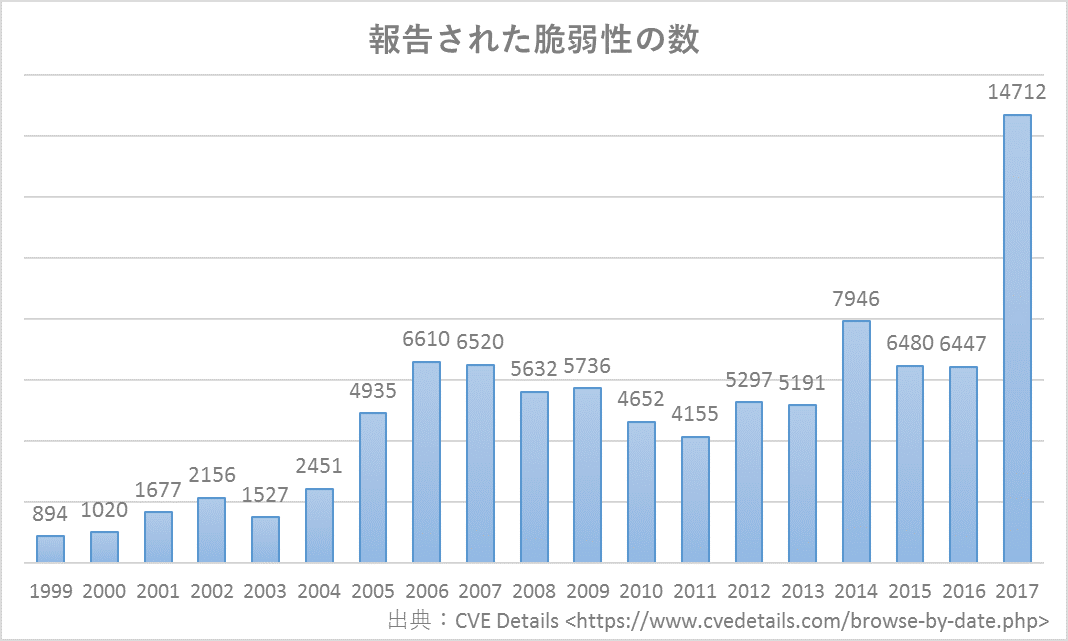

ソフトウェアに関する脆弱性の発見数が増加しています。CVE Detailsによると2017年に報告された脆弱性の数は14,712件に上り、2016年の2倍以上で過去最高の件数を記録しました。

発見された脆弱性の増加と比例するように、それらの脆弱性を悪用した攻撃の数も増加しています。昨年発見された脆弱性のうち、Microsoft Officeの脆弱性(CVE-2017-0199およびCVE-2017-8570)、Microsoft Office数式エディターの脆弱性(CVE-2017-11882)、Apache Struts 2の脆弱性(CVE-2017-5638)を狙った攻撃は2018年に入った今も検出されています。

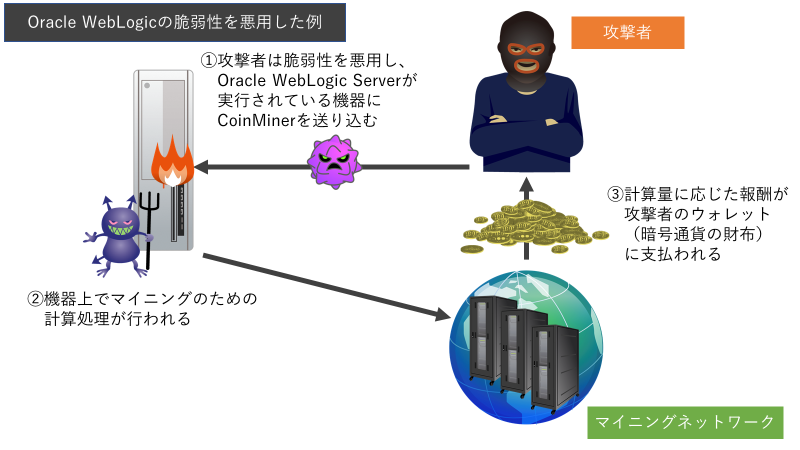

最近では、Oracle WebLogic Serverの脆弱性(CVE-2017-10271)を悪用した攻撃が確認されました。ある事例ではこの脆弱性を悪用し、マイニングマルウェアを送り込まれる被害が発生しています。

このマイニングマルウェアはESET製品では「Linux/CoinMiner」、あるいは「Linux/BitCoinMiner」として検出されます。 今回ご紹介した脆弱性は、既に各ベンダーから修正プログラムが公開されています。ご利用しているすべてのOS・ソフトウェアに、最新の修正プログラムが適用されているかどうか今一度ご確認ください。

ご紹介したように、1月はマイニングマルウェアをはじめとしたWeb上の脅威、またソフトウェアの脆弱性を悪用した攻撃が数多く確認されました。常に最新の脅威情報をキャッチアップすることが重要です。

■ 常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。

下記の対策を実施してください。

1. ESET製品プログラムのウイルス定義データベースを最新にアップデートする

最新の脅威に対応できるよう、ウイルス定義データベースを最新にアップデートしてください。

2. OSのアップデートを行い、セキュリティパッチを適用する

「Windows Update」などのOSのアップデートを行い、脆弱性を解消してください。

3. ソフトウェアのアップデートを行い、セキュリティパッチを適用する

各種アプリのアップデートを行い、脆弱性を解消してください。

4. データのバックアップを行っておく

念のため、データのバックアップを行っておいてください。

5. 脅威が存在することを知る

弊社を始め、各企業・団体からセキュリティに関する情報が発信されています。このような情報に目を向け、「あらかじめ脅威を知っておく」ことも重要です。