ショートレポート「2017年12月マルウェア検出状況」

トピック

1. 12月の概況について

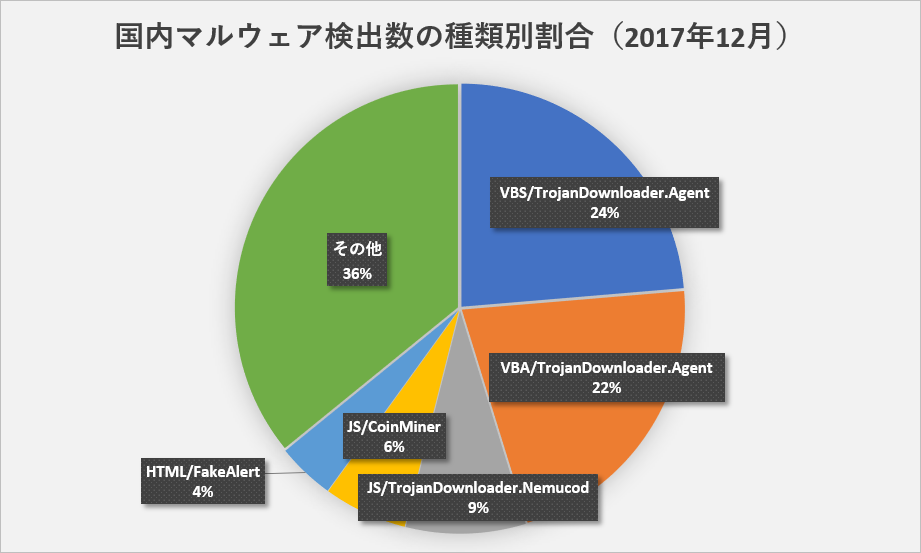

2017年12月1日から12月31日までの間、ESET製品が国内で検出したマルウェアの比率は、以下のとおりです。

国内マルウェア検出数上位(2017年12月)

| 順位 | マルウェア名 | 比率 | 種別 |

|---|---|---|---|

| 1 | VBS/TrojanDownloader.Agent | 24% | ダウンローダー |

| 2 | VBA/TrojanDownloader.Agent | 22% | ダウンローダー |

| 3 | JS/TrojanDownloader.Nemucod | 9% | ダウンローダー |

| 4 | JS/CoinMiner | 6% | マイニングマルウェア |

| 5 | HTML/FakeAlert | 4% | 偽の警告文表示 |

| 6 | Suspicious | 4% | 未知の不審なファイル |

| 7 | Win32/RealNetworks | 3% | PUA(※) |

| 8 | JS/Redirector | 3% | リダイレクター |

| 9 | JS/TrojanDownloader.Agent | 3% | ダウンローダー |

| 10 | Win32/FusionCore | 1% | PUA(※) |

(※)Potentially Unwanted Application(望ましくない可能性のあるアプリケーション):コンピューターの動作に悪影響を及ぼすことや、ユーザーが意図しない振る舞いなどをする可能性があるアプリケーション。

12月はVBS(VBScript)形式のダウンローダーとVBA(Visual Basic for Applications)形式のダウンローダーが数多く検出されました。ダウンローダーがダウンロードするマルウェアは時間や実行環境によって様々に変化しますが、12月はランサムウェアおよびバンキングマルウェアをダウンロードするタイプが数多く確認されています。

2. バンキングマルウェアの感染を狙った攻撃が日本に集中

12月上旬から中旬にかけて、VBA形式のダウンローダー「VBA/TrojanDownloader.Agent」が数多く検出されました。このダウンローダーは「Win32/Spy.Ursnif」の亜種(別名DreamBot)をダウンロードすることが確認されています。

「Win32/Spy.Ursnif」は、インターネットバンキングサイトの認証情報(ユーザIDやパスワード等)やクレジットカード情報を窃取します。本マルウェアに感染した場合、銀行口座からの不正送金やクレジットカードの不正利用などの被害に遭う可能性があります。

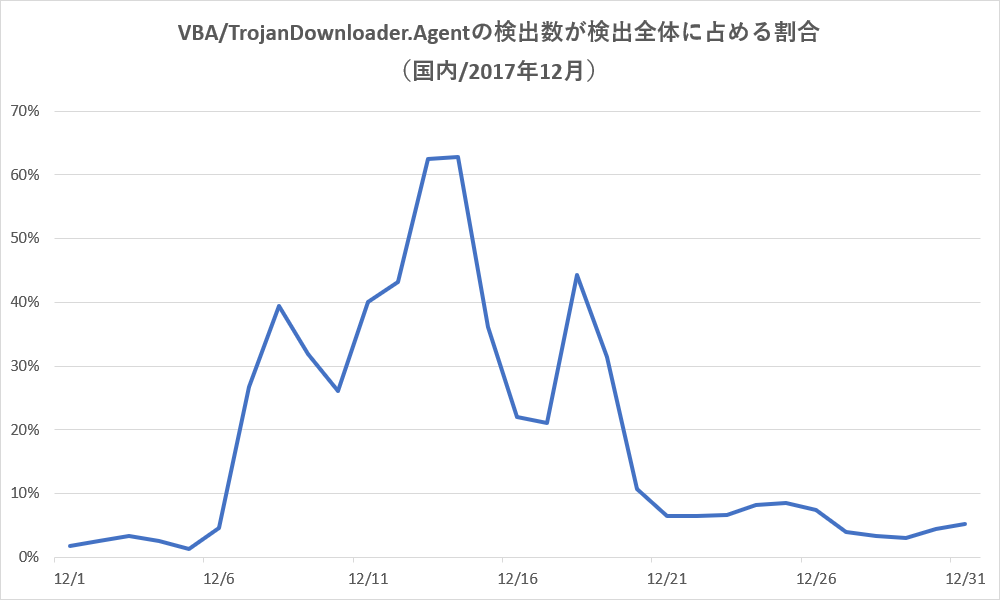

「VBA/TrojanDownloader.Agent」は12月8日前後、14日前後、18日前後に顕著に検出されています。

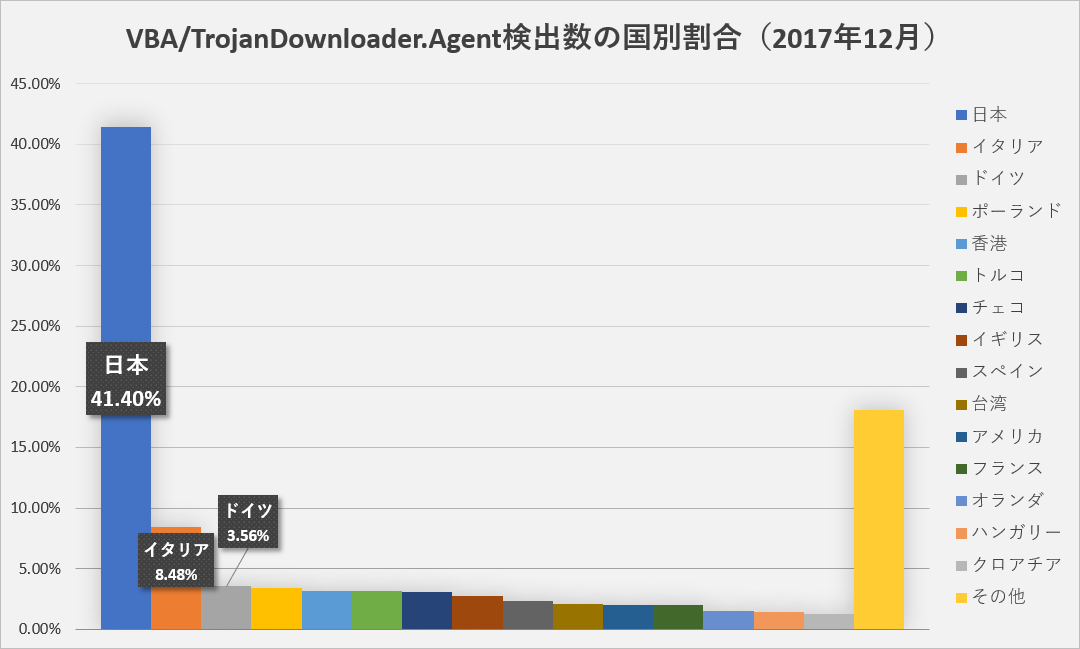

「VBA/TrojanDownloader.Agent」は、日本国内における検出数が他の国と比べて非常に高く、日本在住の方が主なターゲットと考えられます。

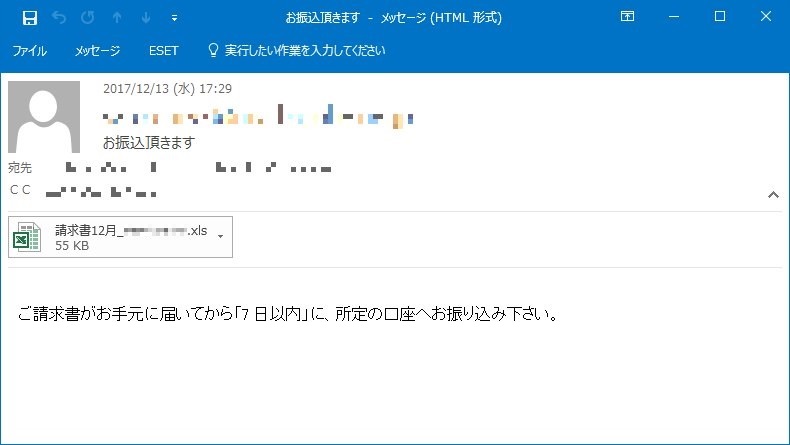

「VBA/TrojanDownloader.Agent」の主な感染経路はメールです。メールに添付されている「VBA/TrojanDownloader.Agent」を開くと、最終的に「Win32/Spy.Ursnif」がダウンロードされ実行されます。また、メールの中には、実際に存在する企業のサービスを装ったものも確認されています。身に覚えのない不審なメールの添付ファイルやURLリンクは絶対に開かないでください。

ESET製品では、これらのマルウェアを「VBA/TrojanDownloader.Agent」および「Win32/Spy.Ursnif」として検出します。 また、一般社団法人日本サイバー犯罪対策センターのDreamBot・Gozi感染チェックサイト【試験運用中】では、DreamBotに感染しているかどうかを確かめることができます。

3. ランサムウェアのダウンローダーを数多く確認

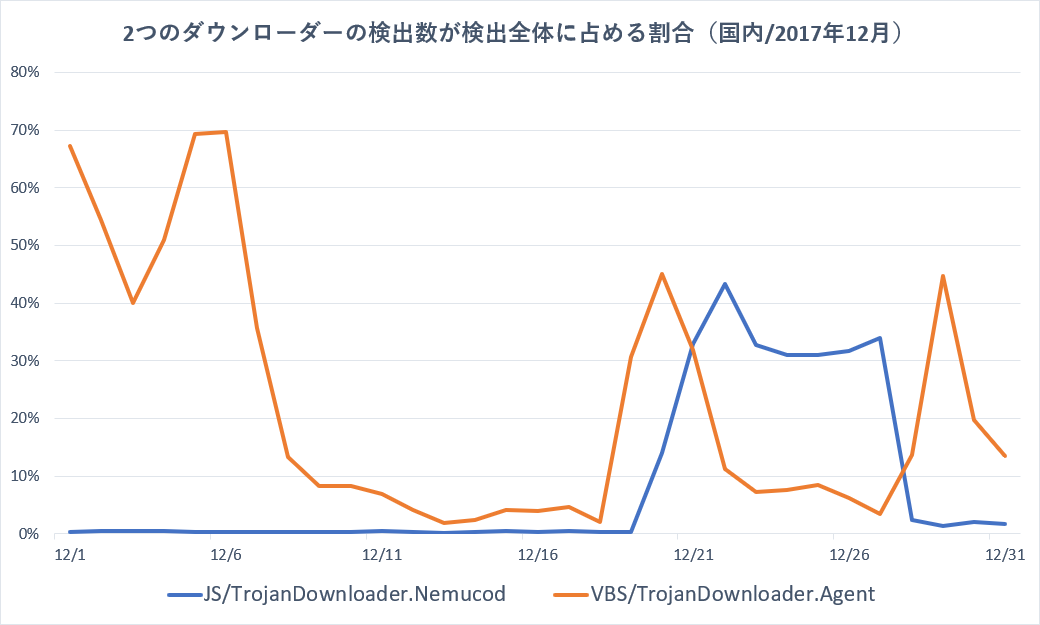

12月はランサムウェアのダウンローダーも数多く検出されました。検出数の推移から、攻撃者が日によって「JS/TrojanDownloader.Nemucod」と「VBS/TrojanDownloader.Agent」との2つの形式のダウンローダーを使い分けていることが推測されます。これらのダウンローダーの特徴は、「.7z」形式で圧縮されている点です。広く利用されている「.zip」で圧縮されたファイルはゲートウェイのスパムメールフィルター等でブロックされる可能性が高く、検知を回避するために「.7z」形式を使っているものと考えられます。

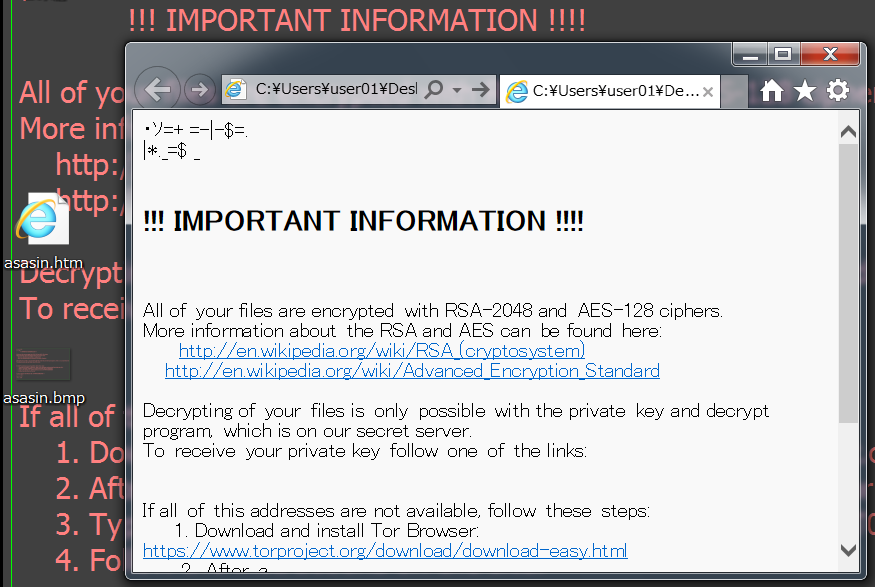

ダウンロードされるランサムウェアとして、「Win32/Filecoder.Locky」および「Win32/Filecoder.FV(別名GlobeImposter)」が確認されています。 「Win32/Filecoder.Locky」に感染すると、特定の拡張子のファイルが暗号化され、その拡張子は「.asasin」に変更されます。そして身代金要求文書を表示し、ファイルを復号(元に戻す)する条件として金銭の支払いを要求します。

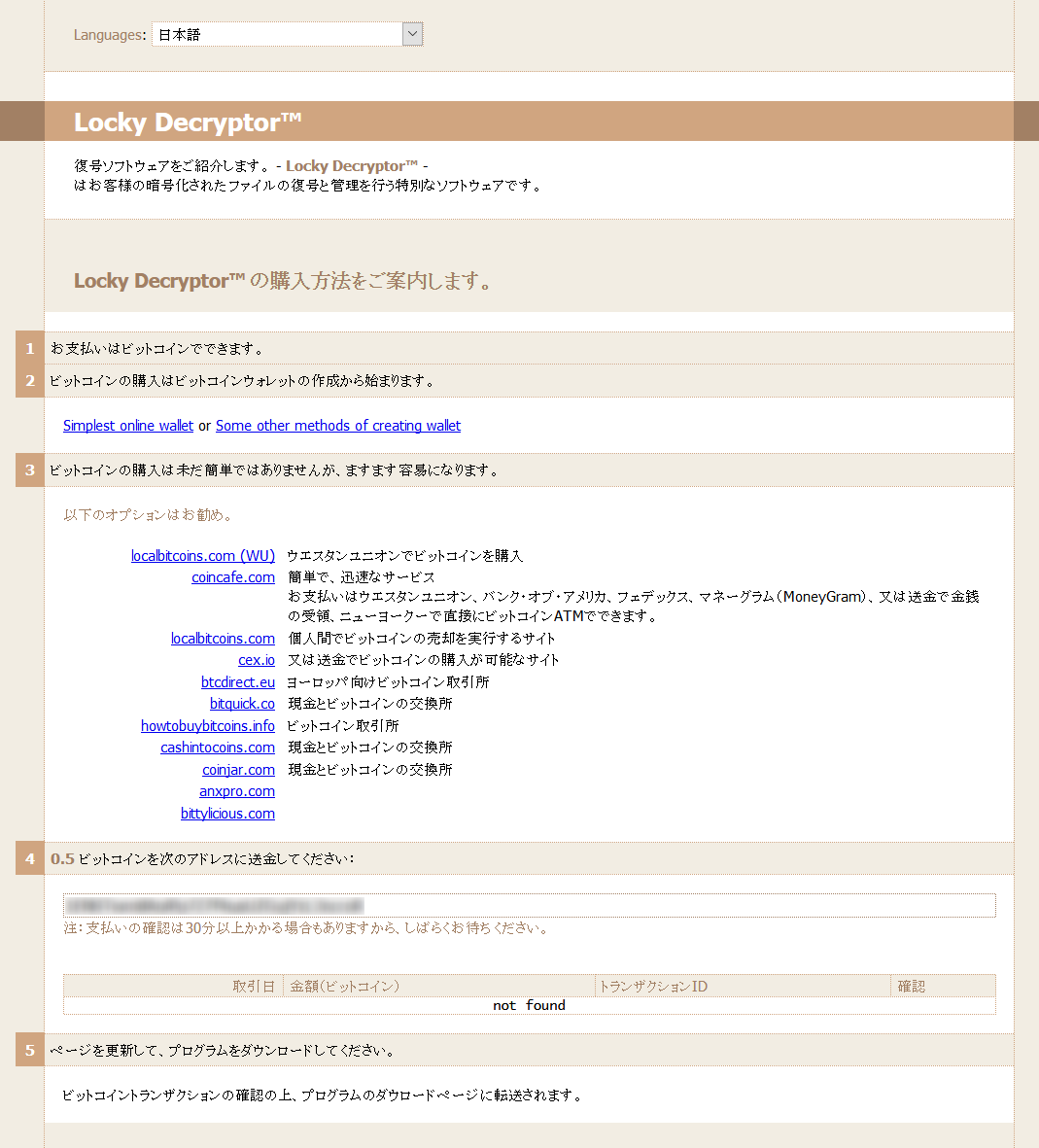

身代金要求文書に記載されているURLにアクセスすると、支払いサイトが表示されます。支払いサイトは様々な言語に対応しており、感染端末が日本語版のWindowsであった場合、日本語で支払い方法が表示されます。支払いサイトでは復号ツール「Locky Decryptor」の販売という名目で、身代金を要求します。要求額は0.5ビットコインで、日本円にしておよそ60万円に相当します。(2018年1月23日現在)

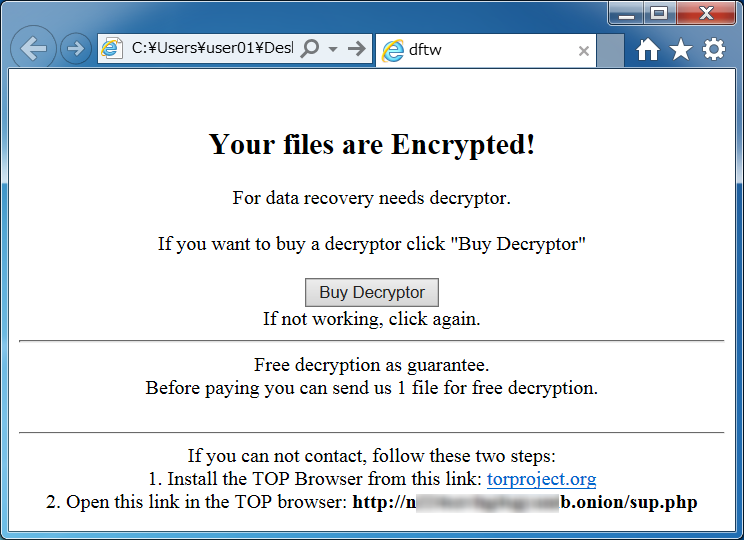

同様に、「Win32/Filecoder.FV」はPC上のファイルを暗号化し、ファイルを復号(元に戻す)する条件として金銭の支払いを要求します。この場合の拡張子は「.doc」に変更されます。

2017年は1年間を通してランサムウェアが数多く確認されました。2018年も引き続き警戒が必要です。万が一ランサムウェアに感染した場合に備えて、日頃からバックアップを取っておくことを推奨します。

ご紹介したように、12月はバンキングマルウェアやランサムウェアの感染を狙った攻撃が数多く確認されました。常に最新の脅威情報をキャッチアップすることが重要です。

■ 常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。

下記の対策を実施してください。

1. ESET製品プログラムのウイルス定義データベースを最新にアップデートする

最新の脅威に対応できるよう、ウイルス定義データベースを最新にアップデートしてください。

2. OSのアップデートを行い、セキュリティパッチを適用する

「Windows Update」などのOSのアップデートを行い、脆弱性を解消してください。

3. ソフトウェアのアップデートを行い、セキュリティパッチを適用する

各種アプリのアップデートを行い、脆弱性を解消してください。

4. データのバックアップを行っておく

念のため、データのバックアップを行っておいてください。

5. 脅威が存在することを知る

弊社を始め、各企業・団体からセキュリティに関する情報が発信されています。このような情報に目を向け、「あらかじめ脅威を知っておく」ことも重要です。