2020年の東京オリンピック、パラリンピックの開催に向け、政府でも「サイバーセキュリティ協議会」を4月に新しく発足させるなど、さまざまな取り組みが進んでいる。官民一体となってサイバーセキュリティの強化に取り組んでいこうとする機運が高まる一方、攻撃の巧妙化・高度化により攻撃対象はソフトウェアにとどまらず、ハードウェアレイヤーにまでおよびつつある。ハードウェアをめぐるサイバーセキュリティの昨今の事情を踏まえ、ハードウェア、ソフトウェアのセキュリティ対策はどうあるべきか、株式会社日本HP パーソナルシステムズ事業本部 クライアントソリューション本部 ソリューションビジネス部 プログラムマネージャ 大津山 隆氏へのインタビューを前編・後編にわたってお届けする。

調達要件としてセキュリティ項目が重要視される時代へ

春先の慌ただしい時期からひと段落したこの時期、新入社員研修も終わりつつある企業も多い。現場の部署へ配属された新入社員に支給される、最新機能が搭載されたパソコンに羨望のまなざしを向けている方もいることだろう。パソコンは最新のものほど、機能もスペックも充実している。加えて、法人向けのパソコンはそのほかでも進化を遂げていることはご存知だろうか。

「最近の法人向けパソコンは、セキュリティ対策が充実したものとなっています。その背景には近年高まり続ける、企業を狙ったサイバー攻撃の増加があります。弊社の案件では、調達時の要件にセキュリティ関連の項目が入ることも始まっています。」と大津山氏は最近のパソコン調達のトレンドを説明する。

2000年代以降、日本国内でも企業を狙うサイバー攻撃が増加、そして被害規模も確実に大きくなってきている。対象となる企業も大手だけにとどまらず、中小・零細企業にまでおよび、被害に遭った企業は総じて「なぜ私たちが狙われるのか?」と首をかしげる。

予算も潤沢にあり、セキュリティ対策の充実化が図られる大手企業と異なり、限られた予算の中で対策が限定的にならざるをえない中小・零細企業はサイバー犯罪の攻撃者にとって、攻撃の難易度が低いターゲットであり、大手企業への攻撃の踏み台としての利用を企むなど、狙われやすいといえる。IPAが毎年発表している「情報セキュリティ10大脅威」の2019年版に「サプライチェーン攻撃」がランクインしたように、その脅威は近年急速に高まっている。

「サプライチェーン攻撃」はふたつの意味で使われる。企業間取引におけるサプライチェーンを利用し、セキュリティ対策が脆弱な企業を踏み台とする攻撃手法の場合と、製品・サービスの製造・開発過程におけるサプライチェーンに入り込み、納入前の製品・サービスに不正な改ざんをする攻撃手法の場合だ。中小・零細企業はセキュリティ対策が脆弱であることが多いので、前者のターゲットとなり加害者となってしまうリスクが極めて高くなってきている。攻撃者の進化、巧妙化が著しい状況において、もはや焦点は「侵入成功の可否」ではなく、侵入されることを前提とした「侵入成功のタイミング」へと移りつつある。

NIST標準のレベルが今後日本でも求められる

「これまで日本国内では主に、侵入されないことを前提とした対策に主眼が置かれていました。情報セキュリティ対策の指針としても機能する『ISO 27001 *1』もその前提に立っています。しかし、残念ながら侵入されないというのはすでに現実的ではない世の中となりました。『サイバーレジリエンス』と言われる、検知したあとの対応、復旧までを見越した総合的な対策が求められるようになってきています。アメリカの『NIST(National Institute of Standards and Technology:米国標準技術研究所)』が規定する『NIST SP800-171 *2』では侵入後の対応も含めたセキュリティ対策を求めています。その規定に相当する対策が日本でも2019年以降、順次求められるように変わっていきます。」(大津山氏)

*1 ISMSの構築のために定められている国際規格のこと。セキュリティの原則である、「機密性・完全性・可用性」の維持とリスク管理できる体制を目指すためのもの。

*2 米国における安全保障上の重要な情報の漏えいを予防するためのガイドラインが「NIST SP800」である。「NIST SP800-171」は機密情報以外の重要情報を民間企業が取り扱う場合に講じるべきセキュリティ対策についてまとめたもの。

デジタルテクノロジーの影響力拡大はすなわち、サイバー攻撃を受けた際の被害も甚大であることを意味する。経済はもちろんのこと、安全保障など国力の面にも大きな影響が及ぶようになっている。こうした状況に対し、政府も本腰を入れて取り組み始めた。大津山氏は次のように続ける。

「2019年度中に防衛省と取引をおこなう企業9,000社の調達基準が新しいものへと変わります。その要件とは、NIST SP800-171及び53 *3相当のセキュリティ対策の実施です。その後に他の業界へも同様の対策が広がることが予想されています。この決定は要するに、セキュリティレベルが一定ラインをクリアしていない企業は受注資格を喪失してしまう可能性があるということです。ボトムアップでは遅々として進まなかったセキュリティ対策を、政府がトップダウンで前進させていこうという意思が感じられる動きです。」

*3 連邦政府がその情報システムに対して講じるべきセキュリティ対策を具体的かつ詳細にまとめたもの。

NIST SP800シリーズの中で、IT機器のファームウェアのレジリエンスに関する機能を仕様としてまとめたものが「NIST SP800-193」である。これは2011年4月にリリースされ、PCのBIOS/UEFIファームウェア *4の安全なアップデートを担保するための仕様である「NIST SP800-147」をベースに、PCから様々なIT機器に対象を広げ、ファームウェアのコード(BIOS/UEFI)だけではなく設定情報までをカバーするなどスコープが広がっている。そのうえでファームウェアと設定情報の不正改ざんに対する「予防」だけではなく、「検知」、「復旧」というレジリエンスについて、ガイドラインを定めている。今後、NIST SP800-147に代わってDoD(米国国防総省)におけるパソコンの調達基準となることも予想される。米国の動向に強く影響を受けている日本国内でも、この動きに追随する可能性が十分考えられる。

*4 WindowsなどのOSと、PCのハードウェアとを橋渡しするためのプログラム。

これらの動きからもわかるのが、セキュリティ対策が求められるレイヤーが、攻撃が成功した際に被害が大きくなる下層レイヤーまで、時を追うごとに拡大しているという点だ。これまでも理論的には可能だが、現実的に発生可能性は低いとも言われていた、ファームウェアを狙った攻撃も昨年起きている。2018年秋、サイバーセキュリティ情報局でも報じた「LoJax」の一件だ。BIOS/UEFIファームウェアを狙うための「UEFIルートキット」が実際に悪用されたことで世界中を震撼させた。このようなファームウェアを狙う類いの攻撃は今後も増加していくことが確実視されているという。

「私たちはハードウェアに根ざす企業として、LoJaxによる攻撃が報じられる前からこうした結果を招きかねないことを訴え、HP製品にはその対策を実装してきました。予想できていたのに、実際に被害が生じてしまったことは残念でなりませんが、改めて未来を見据え、その対策の必要性を伝えていかねばなりません。」と大津山氏はLoJaxの一件について振り返った。

セキュリティ対策は「レジリエンス」が前提となっていく

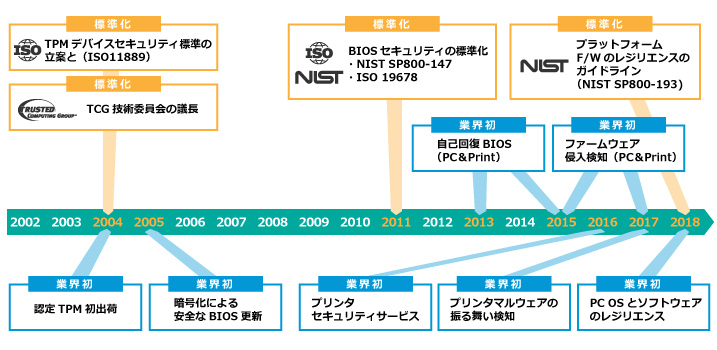

HPは米国のコンピューター標準を策定するTCG(Trusted Computing Group)の初期メンバーにも名を連ねている。2004年には業界初となる認定TPMを出荷するなど下の図の通り、ハードウェアレイヤーにおけるセキュリティ技術の開発と標準の策定の双方に大きな貢献をしてきた。先ほど触れたNIST SP800-147の標準化についても、先行する技術を独自開発するなど重要な役割を果たしている。

「これまで説明してきたように、ハードウェアレイヤーにおけるサイバーセキュリティ対策は待ったなしの状況といえます。LoJaxのような脅威は今後、日本国内でも広がりを見せていくことでしょう。従来の手法では防げない脅威から自社を『守る』という部分だけにとらわれず、防げない場合でも被害を最小限にする『レジリエンス』を踏まえた方針に改めるべき時期に来ています。まさに『インシデントレスポンス』の考えのもと、包括的な対策を講じることが求められています。まず知っておいていただきたいのは、コンピューターは下位レイヤーのハードウェア機能に依存し、より上位レイヤーのOSをはじめとしたソフトウェアの機能が実装されているということ。セキュリティの強度はハードウェアに依存します。私たちが以前から研究開発を進めてきたハードウェアレイヤーにおけるセキュリティ対策が今、改めて重要な時代を迎えているのだと思います。高度化が進むサイバー攻撃へ対処していくには、ハードウェア、ソフトウェア単体という考え方ではなく、多層防御の視点が重要になっていきます。」(大津山氏)

高まるサイバー攻撃の脅威に対し、ソフトウェアだけでなく、ハードウェアにもとづくセキュリティ対策も講じるべきという大津山氏の話は、未来を見据えた対策を考えるうえでも示唆に富んだ話ではないだろうか。そのハードウェアレイヤーにおけるセキュリティ対策については後編で詳細をお伝えしていく。

お話を伺った方:

株式会社日本HP パーソナルシステムズ事業本部 クライアントソリューション本部 ソリューションビジネス部 プログラムマネージャ 大津山 隆氏