スマートフォンの高機能性は誰もが知るところであるが、そのためにバッテリーの電力消費が激しく、少しでも「節電」ができる工夫があれば、試してみたくなるのではないだろうか。しかし今のところ「電池節約」が可能なアプリはない。だまされないように気を付けよう。

この記事は、ESETが運営するマルウェアやセキュリティに関する情報サイト「Welivesecurity」の記事を翻訳したものである。

Androidユーザーは、Adobe社のFlash Playerを装った、さまざまなタイプの危険なマルウェアの侵入口になりかねない働きをする新手の不正アプリの感染の危険にさらされている。ESETにより「Android/TrojanDownloader.Agent.JI」として検知されたこのアプリは、被害者をだましてAndroidのユーザー補助メニューの中に出てくる特定のサービスに許可を与えさせて、攻撃者が選んださらに別のマルウェアをダウンロードさせ、実行させてしまうのである。

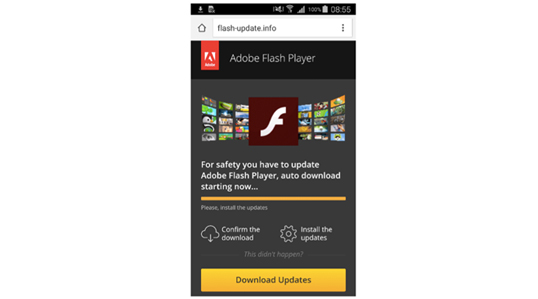

ESETによる分析では、このトロイの木馬は、最新版も含めたAndroidを搭載するデバイスをターゲットとしている。感染したWebサイトを通じて拡散されるとはいえ、Webサイトといってもアダルトビデオサイトばかりではなく、ソーシャルメディアなどを通しても広げられるのである。安全な手段という見せ掛けの下、そのWebサイトはユーザーをだまして偽のFlash Playerのアップデートパッチをダウンロードするように誘導する。もしユーザーが見掛け上は正規のものに見えるアップデート画面にだまされてインストーラーを起動してしまうと、さらなるだましの画面が待ち構えているのだ。

偽Flash Playerのアップデート画面

どのような動作をするのか

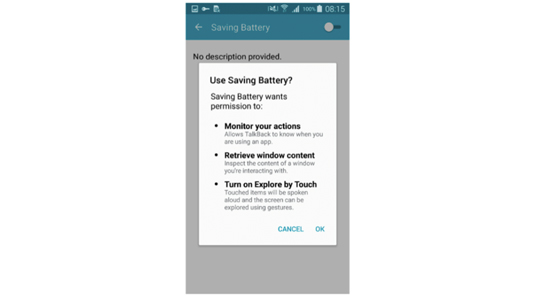

「インストール成功」という表示の後に、次の偽ポップアップ画面が現れる。そこには「電力を消費しすぎています!」と警告が書かれ、ユーザーに偽の「電池節約」モードをオンにするようせき立てる。たいていの不正なポップアップと同じように、このメッセージは被害者が根負けしてサービスを有効にすることに同意するまで繰り返し現れる。これはAndroidのユーザー補助メニューを開き、ユーザー補助機能にあるサービスの一覧を表示させる。すると、正規のサービスに混じって「電池節約」と名付けられた新しいサービス(インストールの間にマルウェアによって作り出された)が現れる。そしてそのサービスは「ユーザーの行動をモニターする」「画面表示内容を回収する」「タッチすることでエクスプローラーのスイッチを入れる」といった、不正活動をさらに行うために必要なことを全て許可するようにリクエストを送る。そうすることで攻撃者は、ユーザーのクリックを装って画面上に表示されたものを選択できるようになるのである。

インストール後の「電池節約」のリクエストをするポップアップ画面

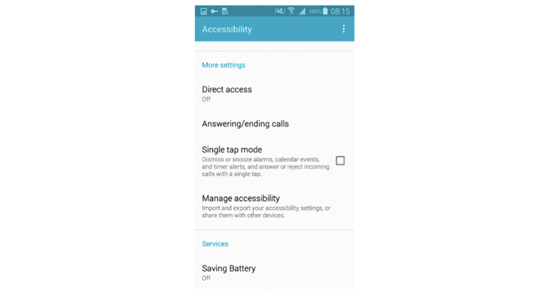

不正なサービスを表示するAndroidのユーザー補助メニュー

不正なサービスを表示する Android Accessibility menu with the malicious service

このサービスがいったん有効になると、偽のFlash Playerのアイコンはユーザーの視界から消えてなくなる。だがバックグラウンドでは、マルウェアが「C&C(=コマンド&コントロール)サーバー」と絶え間なく通信を行い、この感染したコンピューターについての情報を送り続けていくのである。

サーバーはサイバー犯罪者が選んだ任意の不正なアプリへと導くURLを送り付けてくる。実際に検知されたケースでは、リンク先の不正アプリは「バンキング・トロ―ジャン」が選ばれていたが、「アドウェア」から「スパイウェア」、はたまた「ランサムウェア」まで、どのようなマルウェアであっても構わないのである。不正ソフトへのリンクが成立すると、感染したコンピューターは閉じることのできない偽のロック画面を表示し、その下で進行している不正な活動を隠すことになる。

不正な活動を隠すロック画面

このときまさにユーザーのクリックを模倣する許可が役に立つ――マルウェアは今や自由にダウンロードし、インストールし、実行し、さらに追加するデバイスの管理者権限をアクティベートすることをユーザーの許可なく行う。しかもこれら全ては偽のロック画面の裏で目に見えないままである。こうした秘密の悪事が完了するとスクリーン上を覆っていた画像は消え、ユーザーはモバイル端末を再び使い始めることができるようになる。ただし今や端末は、ダウンロードされたマルウェアに感染されてしまっているのである。

端末の感染に対する除染の方法

万が一、以前にこの偽Flash Playerをインストールした心当たりがあるのなら、ユーザー補助メニューの「サービス」の項目に「電池節約」(Saving Battery)があるかをチェックすることで簡単に確かめることができる。もしあれば、その端末は非常に高い確率で感染している恐れがある。

サービスに与えた「許可」を拒否してもただ最初のポップアップ画面に戻るだけで、「Android/TrojanDownloader.Agent.JI.」を除去することはできない。

このダウンローダーを除去するには、「設定→アプリケーションマネージャー→Flash Player」とたどっていき、手動でアプリをアンイストールすることを試していただきたい。

場合によっては、ダウンローダーがユーザーに端末の管理者権限をアクティベートするようリクエストを出してくることもある。もしも自分が出くわしている症状がまさにこのケースであり、しかも自分でアプリをアンインストールできないという場合には、「設定→セキュリティ→Flash Player」とたどっていき管理者権限のアクティべートをキャンセルし、そのうえでアンインストールを進めてみてほしい。

そうした処理をした後にもなお、ダウンローダーによってインストールされてしまった数え切れない不正なアプリにすでに感染してしまっている可能性がある。自分の端末が安全か否か確証するために、評価の高いモバイルセキュリティアプリを利用して脅威を検知・除去するのが間違いのないやり方としてお勧めである。

どのようにして安全を維持するか

いまいましいモバイルマルウェアはさまざまな不都合をもたらすが、そうした不都合に対処するはめに陥ることを避けようとすれば、常に予防が鍵となる。信頼できるWebサイトだけを閲覧するというのは当然であるが、安全を保つためにできることがさらに幾つかある。

アプリやアップデートパッチをブラウザーにダウンロードするとき、間違いなく意図したソースからインストールしているのかを確かめる際には、第一に、URLのアドレスをチェックすることである。今回のケースで言えば、Adobe社のFlash Playerのアップデートを手に入れる唯一の安全な場所は、Adobe社の公式Webサイトにほかならない。

第二に、モバイル端末に何かインストールしてアプリを立ち上げた後は、そのアプリがどんな許可と権限を要求しているか注意を払うことである。そのアプリの機能には必要もなさそうな許可を求めてくる場合、再点検なしにそれを許可してはならない。

最後に、大事なことを一つ言い残したが、こういった策が全て失敗に帰した場合であっても、評価の高いセキュリティソリューションは猛威をふるう脅威から端末を守ってくれるはずである。

感染したデバイスの動画

時間経過は編集済み

分析されたサンプルの危殆化指標(IoCs)

| パッケージ名 | ハッシュ値 | 検出名 |

|---|---|---|

| loader.com.loader | 4F086B56C98257D6AFD27F04C5C52A48C03E9D62 | Android/TrojanDownloader.Agent.JI |

| cosmetiq.fl | C6A72B78A28CE14E992189322BE74139AEF2B463 | Android/Spy.Banker.HD |