ウクライナ停電を引き起こしたマルウェアをESETは「インダストロイヤー」と命名した。産業制御システムに対する脅威として悪名高い「スタックネット」以来、最悪のものである。広範囲にわたって重要な産業インフラシステムにダメージを与える恐れがあるため、多方面にわたって警戒が必要だ。

この記事は、ESETが運営するマルウェアやセキュリティに関する情報サイト「Welivesecurity」の記事を翻訳したものである。

2016年12月、ウクライナの首都キエフで1時間程度の停電事故が発生した。ちょうどそれより1年前、2015年12月にも同様の事故があったため、今回もサイバー攻撃によって引き起こされたのではないかと疑われている。この間ESETでは、こうした産業制御システムの攻撃を実行できるマルウェアを「Win32 /Industroyer」(インダストロイヤー)と名付け、サンプルの収集と分析を続けてきた。

この攻撃について、サイバーセキュリティの専門家の間では、以前に行われた攻撃よりも大規模な攻撃を行うためのテストだったのではないかと考える向きもあるが、正確に言えば、同じマルウェアが関与しているかどうかは、まだはっきりとしてはいない。にもかかわらず、このマルウェアは電力システムに重大な害を及ぼす可能性があり、さらには、他の種類の重要なインフラをも標的にできるだけの装備があるため、注意を促すために以下で詳しく説明する。

インダストロイヤーが特に危険な脅威であると言えるのは、変電装置のスイッチとブレーカーを直接制御できるからである。電源インフラストラクチャーや輸送制御システムのみならず、その他の重要な世界中の(水やガスなどの)インフラシステムで使用されている産業用通信プロトコルが標的となり得るのである。

こうしたスイッチおよびブレーカーは、デジタルであってもアナログと同等のものであり、技術的には、さまざまな機能が実行できる。したがって、場合によっては、配電をオフにするだけで障害が連鎖的に波及し、より重大な機器への損傷にまで及ぶ恐れさえある。さらには、1カ所にとどまらず、別の装置にまで広がることもあり得る。言うまでもなく、こうした産業システムへの攻撃は、直接的または間接的に重要なサービス機関の機能に大きな影響を与える恐れがある。

インダストロイヤーの危険性は、実効性の高いやり方でプロトコルを悪用するという事実にある。問題は、これらのプロトコルが何十年も前に設計されたことであり、その後、産業システムは一般的に利用されているネットワークから隔離されるに至った。したがって、その通信プロトコルはセキュリティを考慮して設計されていない。つまり、今回攻撃者はプロトコルの脆弱性を探す必要はなかった。必要なのは、マルウェアがこれらのプロトコルの脆弱性を突くことだけだった。

2016年12月17日に起こった停電がマルウェアによるものだと考えられるのは、そのほぼ1年前の2015年12月23日にも、ウクライナの幾つかの地域で約25万世帯に影響を与える停電を引き起こしたサイバー攻撃があったからである。

2015年には攻撃側は、マルウェア「ブラックエナジー」(BlackEnergy)と「キルディスク」(KillDisk)やその他の不正コンポーネントを使って配電ネットワークに侵入し、正当なリモートアクセスソフトウェアを悪用し事業者のワークステーションを制御可能にして送電を止めた。ただし、今のところウクライナの電力網を対象としているという点以外には、ブラックエナジーとインダストロイヤーの間にはっきりとした類似点はない。

構造と主な機能

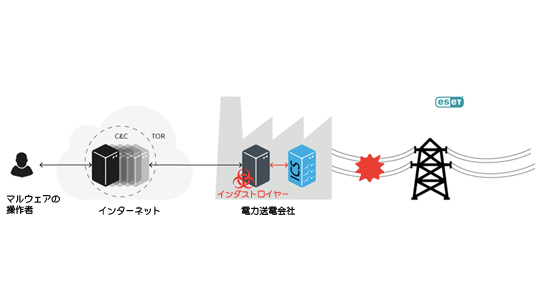

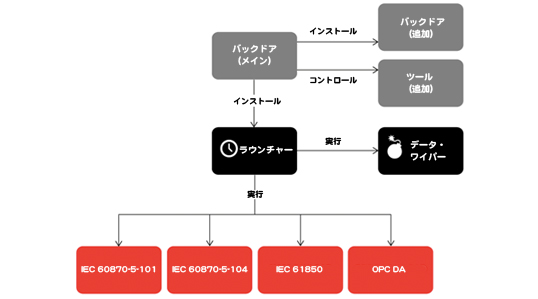

インダストロイヤーは「モジュラー型」のマルウェアである。その中心的なコンポーネントはバックドアであり、これを使用して攻撃を管理する。つまり、その他のコンポーネントをインストールや制御したり、コマンドを受信し攻撃者に報告するためにリモートサーバーへの接続を行う。

インダストロイヤーと、インフラストラクチャーをターゲットとした他のマルウェアとの大きな違いは、変電装置のスイッチとブレーカーを直接制御できるように設計された4つのコンポーネントを使用している点である。

各コンポーネントは、以下の4つの特定の通信プロトコルを対象としている。

IEC 60870-5-101

IEC 60870-5-104

IEC 61850

OLE for Process Control Data Access (OPC DA)

「IEC」は欧州国際電気標準会議によって策定されたプロトコルであり、「IEC 60870-5」はイーサネットまたはTCP/IPを使って変電装置と制御システムとの間でデータのやりとりのために、「IEC 61850」は変電に関連する各種装置の間でデータのやりとりのために用いられる。また「OLE for Process Control Data Access」(OPC DA)は、製造元の異なる制御機器の間でリアルタイムのデータ通信を行うために用いられる。「OLE」はWindows上で複数のソフトウェアやデータを共有・連携させるために用いられる。

マルウェア本体は侵入したネットワークを探査してマッピングを行い、その上で、ネットワークの様子を把握し特定の産業用制御装置で動作するコマンドを送ることを目指し、その段階に至ると動作のスタンバイに入る。インダストロイヤーのデータ本体を見れば、いかに作成者が産業制御システムに関する知識と理解力があるかが分かる。

このマルウェアには幾つかの高度な機能が内蔵されており、攻撃者からの指令があるまではセキュリティの監視下から逃れ、半永久的にマルウェアをネットワーク内のどこかに潜伏させ、いったん攻撃が開始され任務を終えたならば、直ちに全ての痕跡を消し去ることができるようになっている。

例えばC&Cサーバーとの通信は「Tor」によって通信の記録が分からないようにしてあり、しかも、通信が営業時間外に行われるように設定可能である。また、メインのバックドアが検出された場合や無効になった場合に、対象となるネットワークへのアクセスを回復できるように、メモ帳のアプリケーションを偽装したバックドアも予備的に用意されている。

また「ワイパー」モジュールは、システムにとって重要なレジストリーキーを消去し、ファイルを上書きしてシステムを起動不能にし、復旧を困難にするように設計されている。特に、関連するコンピューターを見つけるためにネットワークをマッピングするポートスキャナーも装備されているのは驚きである。つまり、攻撃者は既存のソフトウェアを使用せず、わざわざ独自のカスタムツールを作成しているのである。最後に、もう一つのモジュールはシーメンス社の制御装置「SIPROTEC」の脆弱性「CVE-2015-5374」を悪用し、標的の機器が応答しなくなるようにさせる「DoS攻撃」ツールも含んでいる。

結論

インダストロイヤーはカスタマイズの幅が極めて広いマルウェアである。標的とする通信プロトコルを悪用して産業用制御システムを攻撃するという点は変わらないが、ESETが分析した各種サンプルの中には、特定のハードウェアを対象に設計されているものもある。例えば「ワイパー」コンポーネントとプロトコルの脆弱性を狙う各種「データ本体」コンポーネントのうちの1つは、電力関連大手のABB社の特定の産業用電力制御製品を含むシステム用として調整されており、「DoS攻撃」コンポーネントは、変電装置や他の関連分野で使用されているSiemens社の制御装置「SIPROTEC」に特化して機能するようになっている。

以上のことからESETは、インダストロイヤーが2016年12月のウクライナ電力網攻撃に使用された可能性は非常に高いと考える。それは、マルウェアが攻撃を実行するに当たって独特の機能を持っていることのほかに、停電の日である2016年12月17日にマルウェアが動き出すようにタイムスタンプが含まれていたからである。

ウクライナの電力網への2016年の攻撃は、1年前に発生した攻撃と比べると、ほとんど注目されなかった。しかしこの攻撃には「Win32/Industroyer」に分類されるマルウェアが関わり、攻撃者はこのマルウェアに細かく手を加えて野に放ったことは、ほぼ間違いない。

攻撃者はこのマルウェアをシステム内に潜伏させたままでマルウェア本体のプログラムを自在かつ高度にチューニングできる。これは、どのような環境であっても攻撃が可能となるということであり、極めて危険である。ウクライナの電力網への最近の攻撃が「テスト」であったか否かにかかわらず、重要なシステムのセキュリティを担当する世界中の人々は、直ちにこのマルウェアへの警戒や対策を強化すべきである。