しばしば「Facebookアカウントが乗っ取られた」と耳にする。一方で「乗っ取りツール」がダウンロードサイトにあり簡単に手に入るといううわさも。攻撃者はこうした時流に乗りつつ巧妙にマルウェアを仕掛けてくる。

この記事は、ESETが運営するマルウェアやセキュリティに関する情報サイト

「We Live Security」の記事を基に、日本向けの解説を加えて編集したものです。

2015年3月、ESETではマルウェア「レムタス」(Remtasu)の拡散について警告を発したが、今やその脅威は弱まるどころか、より一層増殖していることを示す事例が非常に多く見つかっている。

レムタスには「レムタスY」(Win32/Remtasu.Y)という亜種がある。最近の傾向としては、ラテンアメリカ(主にコロンビア)、トルコ、タイといった国々で最も活発に活動しており、Facebookアカウントのパスワードを盗み取ることが可能と思われる不正ツールと関係が深い。

ソーシャルエンジニアリングの変化

2012年から2015年にかけて、メールの中に「ダイアン」(DIAN)、「アビアンカ」( Avianca)、「ファラベラ」(Falabella)といった、何らかの実在する名称を用いることでユーザーの注意を引くとともに、マイクロソフトのオフィスファイルを装い、集金明細や請求書と関連した名前が付けられた添付ファイル(マルウェア)を開かせようとする攻撃が、しばしば目撃された。

もちろん、この手のトラップはいまだに脅威ではある。だがさらに今、ソーシャルエンジニアリングを使った別の仕組みを用いたトラップが新たに発見されている。用いられたファイル名は、よく知られているソーシャルネットワークFacebookのアカウントが乗っ取り可能かもしれないという、多くのユーザーが日頃抱いている感情に付け込んだものである。

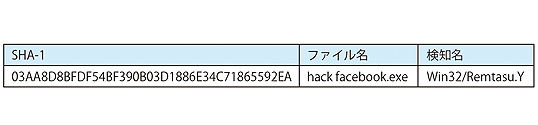

あたかもFacebookアカウントを乗っ取ることが可能であるかのような名称を持つ

ただし、上記のファイルは2015年に発生したものと同じファミリーに属するものの、拡散方法が異なっており、メールを通して広がるのではない。そうではなく、ダウンロードサイトから直接入り込む。ユーザーがそのファイルをダウンロードして実行するやいなや、自分のデータが危険にさらされてしまうのである。

似た挙動、異なる拡散方法

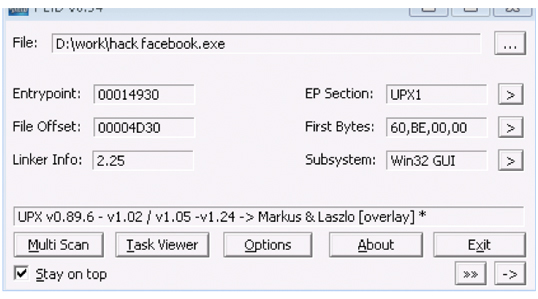

ESET リサーチ・ラボが検証したサンプルの一つが、まさしくこの手のトリックに分類されるものだった。このサンプルの顕著な特徴は「パッカー」(UPX 圧縮)を使用していることである。

パッカー「UPX」によって圧縮されていたレムタス

パッカーは、当該の圧縮ファイルを解凍すると直ちに不正プログラムが起動してしまうもので、しばしばマルウェア攻撃に用いられている。これに実装されている諸機能を調べることによって、この種の脅威が何をしようとしているのかが分かる。

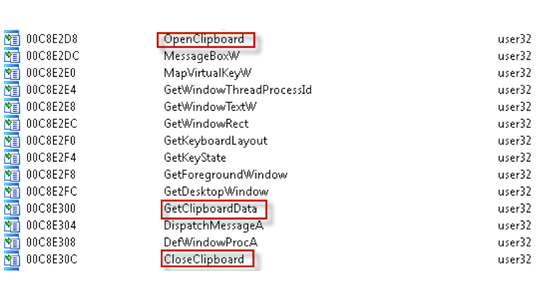

レムタスのプログラムが起動するとクリップボード操作が始まる

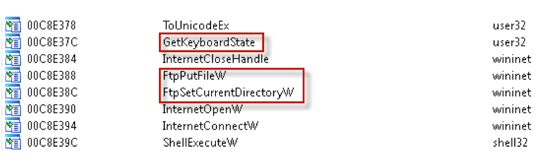

例えば、この亜種はユーザーがクリップボード上に置いてあるデータを開いて手に入れる、という特異なふるまいをする。このデータにアクセスできるのと同様に、この不正なプログラムはキーストロークを取り込んで、1つのファイルの中に全ての情報を保存する。その後そのファイルはFTPサーバーに送られる。こうした様子はインポートライブラリの中で見ることができる。

キーボード入力したデータをFTP経由で外部に転送

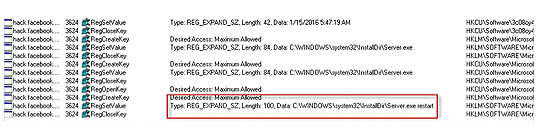

この手の脅威はたいていそうなのであるが、被害者がコンピューターを再起動したり、アクティブなプロセスのリストの中にその不正なプログラムを発見しようと試みているときでさえ、マルウェアは常にコンピューター上にとどまる方法を探している。

この場合マルウェアは、自分自身を複製して「system32」フォルダ中に自分が作ったフォルダへと、コピーを保存する。その「InstallDir」という新しいフォルダはシステムファイルの中に隠れ、そのままとどまる。そうすることでユーザーがアクセスするのが難しくなるのである。

この不正プログラムのコピーは、ユーザーがインターネットで情報を探し当てようとしても、ユーザーを混乱させかねないような名前を使っている。前の世代では、ファイル名は 「csrss.exe」というようなシステムプロセスと似たものを使っていた。それとは違って、今回の場合はその名前はもっと総称的なものとなっている。そのためユーザーは、それが合法なものなのか不正なプロセスなのか、分からなくなる。

2016年のレムタス

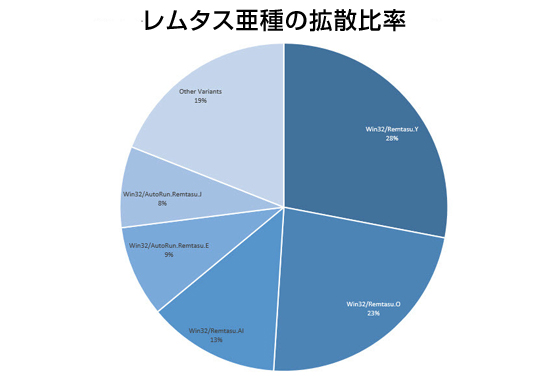

注意していただきたいのは、ESETでは2016年の第1週目にこの不正コードについて、24種類の亜種が拡散しているのを目撃している、ということだ。ここで検出されたもののうち4分の1以上が亜種「レムタスY」(Win32/Remtasu.Y)なのである。また「レムタスO」(Win32/Remtasu.O)が23%と、それに次いでいる。つまり、検出されたうち、ほぼ半分のマルウェアがこの2つの亜種で占められているのである。

さらに別の統計データが明らかにしていることは、レムタスの65%がコロンビアのユーザーの間で見つかった、という事実である。このことは注目に値する。また、2番目に多いのはタイで6%を占めるが、これはコロンビアのレムタスと同じではなく、その亜種「レムタスE」(Win32/AutoRun. Remtasu. E)である。ほかには、メキシコが3%、ペルーが2%となっている。

もちろん、セキュリティソフトは、自らをダウンロードしようとする不正コンテンツ検知の助けにはなる。だが同時に、今自分がクリックしようとしているものが何であるのかということに気を付けるならば、こうしたレムタスのような脅威をさらに遠ざけ得るということを知っておくのも大事なのだ。

今後もESET リサーチ・ラボでは、こうしたマルウェアの分析を引き続き行うとともに、新たな脅威が発見されればその都度、その特徴について情報を提供するつもりである。

分析サンプル