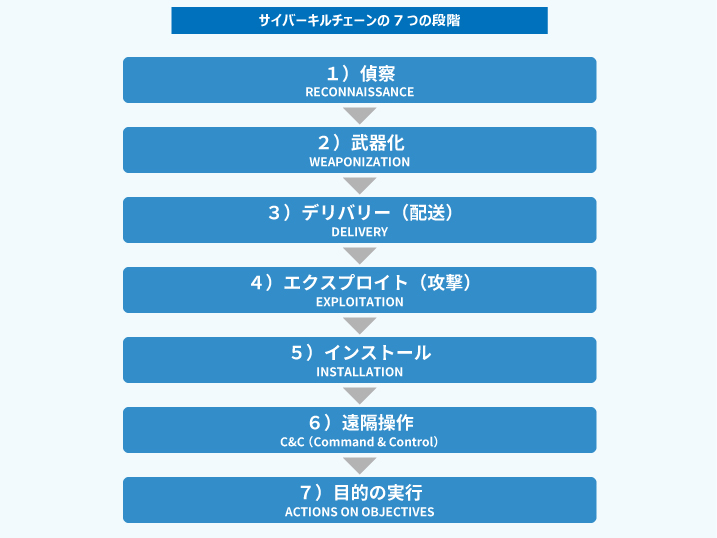

サイバー攻撃のプロセスを7段階に分け、各段階に応じた対策を講じるために用いられる

サイバーキルチェーンとは?

もともと軍事用語として用いられていた「キルチェーン(Kill Chain)」と呼ばれるものを、サイバー空間に転用したのがサイバーキルチェーンという手法だ。米国のロッキード・マーチン社が提唱したこの手法は、サイバーキルチェーンはサイバー空間で行われる犯罪、攻撃などを理解・分析するために用いられる。近年、高度化の一途をたどるサイバー攻撃は、複数の段階を経るのが一般的となっている。サイバーキルチェーンではそれらのステップと関連性を構造化し、攻撃者の行動を7段階に分類している。

1)偵察

攻撃者が狙いを定める対象として、企業や組織の調査を行う段階。最近では、ダークウェブ上で売買されている情報なども組み合わせ、ターゲットとなる企業・組織を選定する。

2)武器化

攻撃用にターゲットに応じたマルウェアや攻撃手法を選定、あるいは開発を行う。近年では、ダークウェブ上で売買されるRaaS(Ransomware as a Service)を用いる攻撃者も増えているとされる。

3)デリバリー(配送)

標的型攻撃などを用いて、ターゲットに向けてマルウェアを送り込む。ターゲットの心理的に弛緩が生じやすい場所に設置、あるいは開発プロセスなどに侵入するといった方法も取られる。

4)エクスプロイト(攻撃)

前の段階で送り込んだマルウェアなどの攻撃ツールをターゲットに実行させる。ターゲットのデバイスがマルウェアに感染することで、デバイス内に攻撃者が侵入するためのバックドアが作成され、C&Cサーバーとの通信を確立する。

5)インストール

ターゲットのデバイスを乗っ取り、攻撃コードを実行させる。攻撃はすぐに行われることもあれば、一定期間の潜伏後に行われることもある。

6)遠隔操作

乗っ取ったデバイスの通信環境を利用し、C&Cサーバーから送られる指示・命令に対応する。また、デバイスから機密情報などを盗み出す、あるいは盗み出した情報をもとに別のデバイスへの侵入を試みる場合もある。

7)目的の実行

攻撃を企図したタイミングでの目的を完了させる。目的完遂後は自らの行動の痕跡を消去することで、攻撃が発覚した際の捜査を困難とさせる。

サイバーキルチェーンを踏まえた対応

近年のサイバー攻撃は、サイバーキルチェーンで示したような段階を経て行われるものが多い。従来のエンドポイントセキュリティは3)から5)の段階への対策となる。しかし、闇ビジネスがエコシステム化したことなどを背景に、マルウェアの開発プロセスが高速化している。その結果、既知のマルウェアへの対応だけでは完全防御は困難となっており、未知のマルウェアに機械学習などを用いて対応するNGEPP(Next Generation Endpoint Protection Platform)の利用も広がっている。

しかし、NGEPPを用いたからといって、完全な防御を実現できるとは言えなくなっている。そこで侵入されることを前提に、マルウェア侵入後に検知した場合、速やかな対応・復旧を目指すXDRやEDR(Endpoint Detection and Response)の導入も進んでいる。XDRやEDRではサイバーキルチェーンの3)から7)までを網羅的に対応する。

しばしば、犯罪捜査にプロファイリングという手法が用いられるが、このサイバーキルチェーンという手法も同様に、サイバー攻撃のプロセスにおける攻撃者の行動を過去の実例などから推察する。サイバーキルチェーンは攻撃の手法を予測して対策を講じることにより、被害の最小化を目指すことを目的として用いられている。