当社や他社のセキュリティレポートを見た際に、なぜ話題となっているEmotetなどがマルウェア検出の上位に無いのか?各社で傾向が異なるのか?と疑問に思ったことはないでしょうか?その理由とレポートの見方を紹介します。

サイバーセキュリティラボでは、毎月のマルウェアレポートや半期ごとのサイバーセキュリティレポート(以下、サイバーセキュリティレポート)にて日本国内を中心としたマルウェアや脆弱性に関する統計情報や解説をリリースしています。

サイバーセキュリティラボがリリースするサイバーセキュリティレポートを含め、各社がリリースするセキュリティ脅威の統計情報を目にしたことがある方も多いかと思いますが、これらを見たとき、「各種ランサムウェアやEmotetなどの話題になっているマルウェアが検出数の上位に入っていない」「各社の報告で傾向が違う」などの疑問を持ったことがある方もいらっしゃるのではないでしょうか?

本記事ではこうした記事を見るときに意識すると役に立つポイントを紹介します。

なぜ話題のマルウェアはランキングにないのか?

サイバーセキュリティラボでは日本国内で検出されたマルウェアに関する統計情報や解析情報をリリースしています。

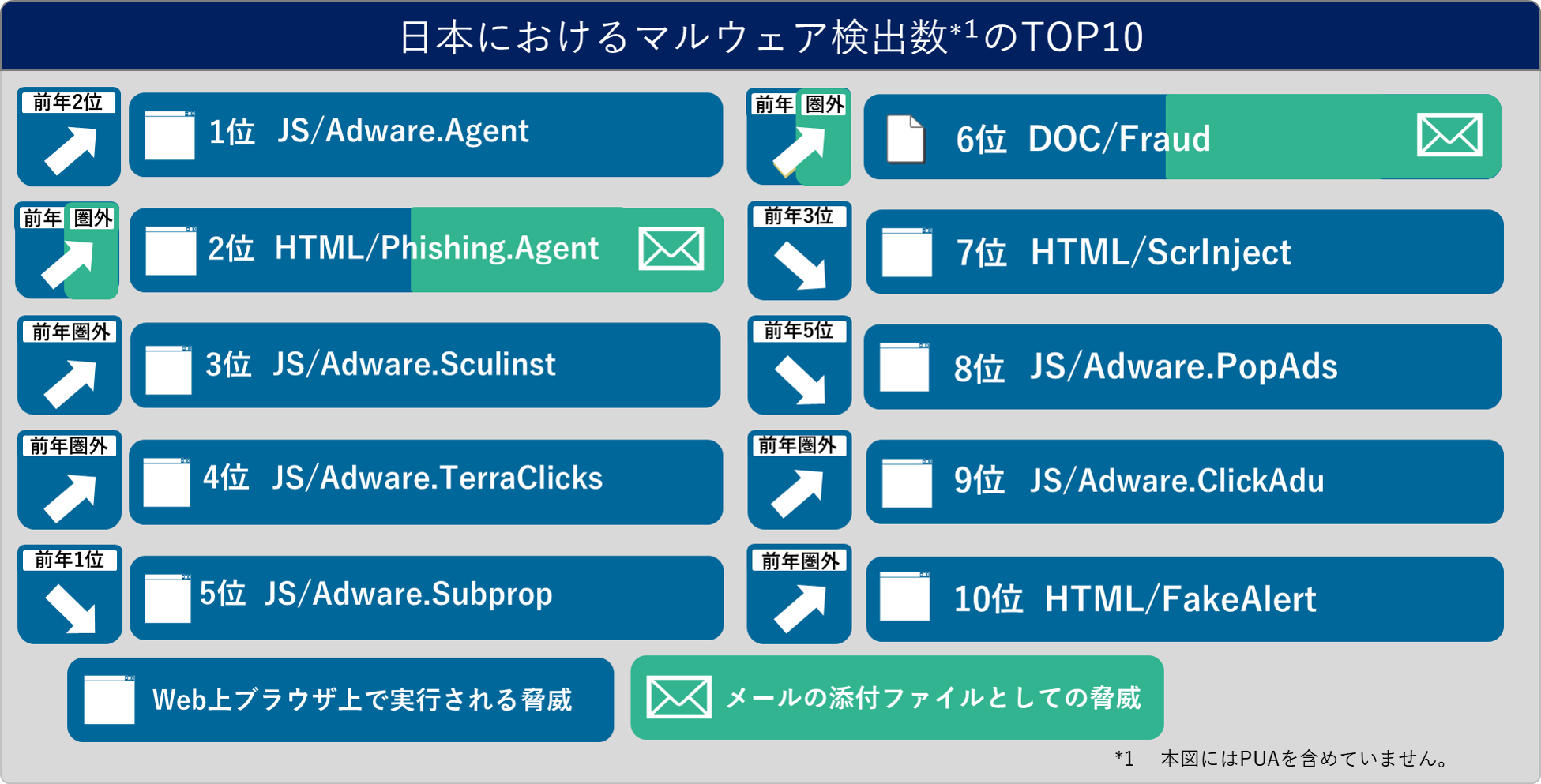

2021年にESET製品が日本国内で検出したマルウェアのTOP10は次の通りです。

検出されたマルウェアのTOP10には、ランサムウェアやEmotetなど多くの被害をもたらし、注意喚起されているマルウェアの名称は見当たりません。その理由については様々な要因がありますが、代表的なものを紹介します。

「検出数」によるランキングであるということ

サイバーセキュリティレポートで公開している「マルウェア検出数TOP10」を始め、多くのレポートでは検出数をもとにレポートを作成しています。こうした検出数によるランキングは業務や生活において遭遇しやすい脅威を認識するという点で有用です。しかし、標的型攻撃など使用される場面が一部に限られるマルウェアは検出数が少ないため、検出数が多い不特定多数を狙ったマルウェアに埋もれてしまう場合があります。このように、検出数によるランキングには被害に遭った場合の影響が大きい脅威が含まれていない可能性があることも留意しておく必要があります。

2021年に検出されたマルウェアをよく見るとJS/Adwareから始まる名称が多いことが分かります。これはJavaScriptで作成されたアドウェアであることを示しており、TOP10に含まれている6種だけで2021年に日本国内で検出されたマルウェアの約4割(39.8%)を占めています。こうしたアドウェアには不特定多数を対象とした攻撃であること、アドウェアが仕込まれたWebサイトを読み込む度に繰り返し検出されるなどの特徴があり、他のターゲットが絞られた高度な攻撃に比べ検出数が高くなる傾向があります。 なお、ランサムウェアなどに比べ軽度の脅威とみなされることがあるアドウェアですが、アドウェアの中には広告を表示するだけではなく、Webブラウザのアクセス履歴を外部に送信するものや不要なソフトウェアの購入サイトに誘導したりするものもあるため注意が必要です。

リスク分析では「発生確率・影響度マトリックス」がよく使用されます。検出数によるランキングに登場する脅威は発生確率(Probability)が高いと判断できますが、影響度(Impact)は別途調査する必要があります。影響度に重きを置いたレポート例としては米Coveware社のランサムウェアに関するレポート*1があります。ランサムウェア攻撃者グループのマーケットシェアや要求される身代金の平均値や中央値がレポートされています。

リスク分析の対象をリストアップする際には検出数のランキングだけで判断しないように留意してください。

*1 Law enforcement pressure forces ransomware groups to refine tactics in Q4 2021 | Coveware

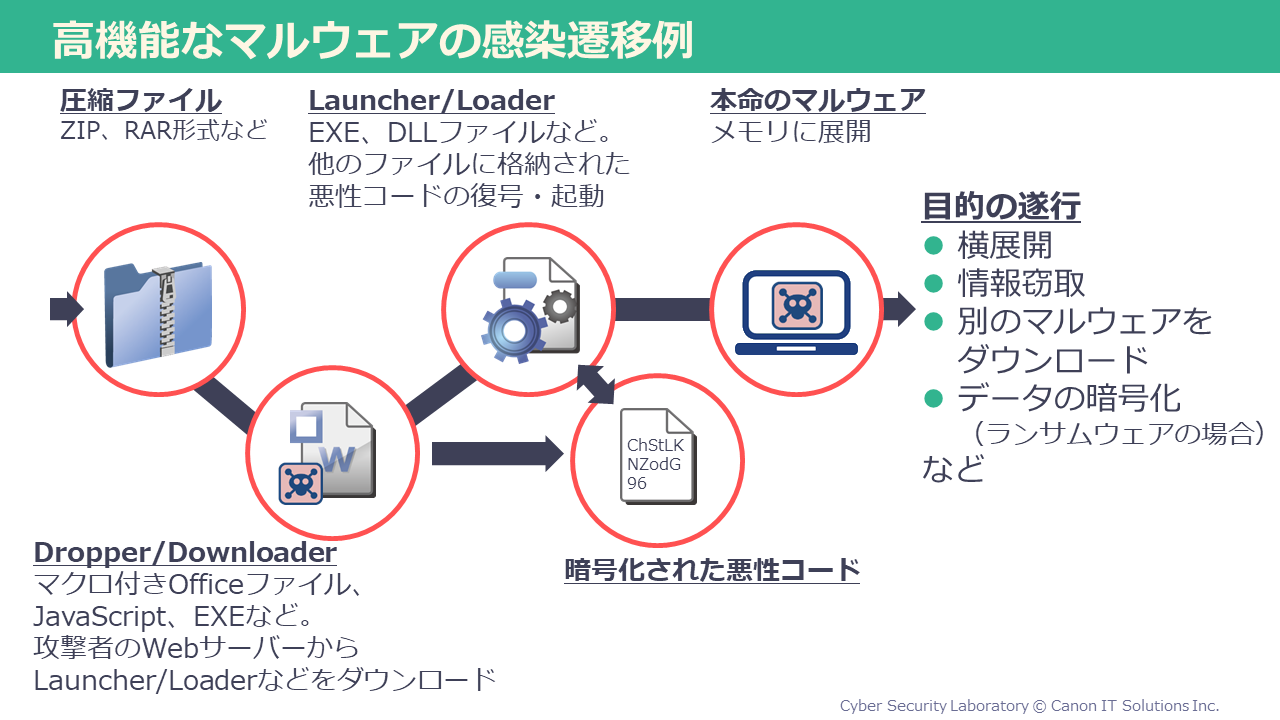

本命のマルウェアが直接バラまかれることは少ない

マルウェア感染の主な経路はメールの添付ファイル、Webサイトからのダウンロードです。しかし、実際の攻撃において攻撃者にとって本命のマルウェア(ランサムウェアやEmotetなど)が直接メールに添付されるケースやユーザーがアクセスしたWebサイトからダウンロードされるケースは殆どありません。マルウェア感染を狙った攻撃の初期段階では、多くの場合ドロッパーやダウンローダーと呼ばれるマルウェアが使われます。ダウンローダーは本命のマルウェアに先行して使用されることから「先行マルウェア」と呼ばれることもあります。 ダウンローダーはメールの添付ファイルとしてターゲットに送り込まれることが多く確認されています。ユーザーが添付ファイル(ダウンローダー)を実行すると、攻撃者が用意したC&Cサーバーから本命のマルウェアをダウンロード・インストールされるなど、複数の段階を経て最終的な被害につながります。

当然セキュリティ製品やサービスもこの点を認識しており感染遷移の様々な段階で脅威を検出しています。マルウェアを検出・駆除できれば攻撃者の以降の活動を防ぐことができるため、初期の段階で検出されることが望ましいといえます。つまり、マルウェア活動の初期段階で検出できるほど効果的な対策ということになりますが、その際の検出名はダウンローダーなどの個別名称となり攻撃者の「本命のマルウェア」の名称は含まれていません(ESET製品の場合)。このため、攻撃を効果的に検出すればするほど、ニュースでよく取り上げられる高度な攻撃(高機能なマルウェア)は検出数のランキングには登場しづらくなります。

攻撃者がダウンローダーを使う理由としては、軽量でばらまきに適している、変更が容易く多くの亜種が作成しやすい、攻撃段階ごとの「攻撃者の分業化」が進んでいることなどが考えられます。

ばらまきメールで配布されるダウンローダーは検出されやすくマルウェアの流行を測る材料にもなります。Emotetのダウンローダーとして多く使用されてきたVBA/TrojanDownloader.Agentは2021年のマルウェア検出数ランキングでもTOP10に次ぐ11位となっていました。

例:Emotet、もしくはそのダウンローダー、モジュールの検出名(一例※)

- ばらまきメールを受信(添付ファイルが図のダウンローダー)

- VBA/TrojanDownloader.Agent

- DOC/TrojanDownloader.Agent

- LNK/TrojanDownloader.Agent - PowerShellで、Emotet本体(ローダー)をダウンロード

- Win32/Kryptik(難読化されたファイルの汎用検出名)

- Win32/Injector - Emotet本体(ローダー)がメモリ上で展開(アンパックや難読化解除)

- Win32/Emotet

- Win64/Emotet - Emotetがモジュールをダウンロード

- Win32/TrojanProcxy.Emotet

- Win32/PSWTool.WebBrowserPassView (PUA)

- Win32/PSWTool.MailPassView (PUA)

など

※ここに挙げたもの以外の検出名で検出される場合もあります

データセットの性質

同一期間を対象としたレポートであっても掲載されているランキングに差異があることがあります。その場合の理由には以下の要因が考えられます。

- データの収集対象

- データがインターネットに露出したハニーポットや中継機器で収集されたものか、LAN内に設置されたクライアント端末で収集されたものかにより検出される脅威は大きく異なります

- LAN内に設置されたクライアント端末のデータの場合はファイアウォールやルーターで多くの攻撃が遮断されているため、インターネットに露出した機器で収集されたデータに比べ、データに含まれる攻撃の種別が少なくなります

- クライアントの場合でも、サーバーかユーザークライアントかによって違いがあります

- データセットのユーザー層

- 企業向けのシェアが高い製品と一般ユーザーのシェアが高い製品では集まる情報に差異が生じます

- 一般ユーザーのシェアが高いほど、フィッシングやアドウェアなど個人を狙った脅威の検出割合が高くなることが想定されます

- センサーの設置国

- 特定の国をターゲットとした攻撃キャンペーンなどにより、国ごとに攻撃傾向が大きく異なる場合があります

- 先進国と発展途上国では検出される脅威に差異が見られます

発展途上国ではサポート期限切れのOSシェアが高いため、先進国ではあまり見られない古いマルウェアや攻撃が検出されることがあります

脅威インテリジェンス提供組織の性質

前述のデータセットの性質と関連する場合がありますが、脅威インテリジェンスを提供する組織による傾向についても留意しておく必要があります。

セキュリティ脅威に関するレポートなど、脅威インテリジェンスを提供する組織も所属する国の法令などの影響を受けています。影響力の大きさは国によりさまざまですが、その影響が提供されるレポートの内容にも及んでいる場合があります。

サイバー攻撃の中には国家の関与が疑われているものが少なからず存在します。日本においても外務省が特定の国家を背景に持つという攻撃者グループについて注意を喚起しています。*2,3

国家を背景にもつ攻撃者グループ(APT攻撃グループとも呼ばれる)の活動も様々な組織からレポートが公開されていますが、複数のレポートを比べてみてみると、レポートの発行組織により掲載されている攻撃者グループに違いがあることに気づきます。ひとつのレポートだけを見ていると気づきづらいですが、複数の組織のレポートを比べてみると新しい側面が見えてくるかもしれません。

*2 中国を拠点とするAPT10といわれるグループによるサイバー攻撃について(外務報道官談話)| 外務省

*3 中国政府を背景に持つAPT40といわれるサイバー攻撃グループによるサイバー攻撃等について(外務報道官談話)| 外務省

まとめ

この記事では各組織がリリースするセキュリティレポートを見る際に役立つポイントとして、データの集計方法やデータセットの性質、サイバー攻撃の段階などによる影響を取り上げました。サイバーセキュリティに関する世間の関心の高まりとともに様々な組織からレポートが公開されています。今回取り上げたものも含め、様々な要因により同じ時期を対象としたものであっても全く異なる内容になること場合もあります。複数のレポートを見比べることによって新しい見え方が見つかる場合もありますので、レポートを見る際には意識してみてはいかがでしょうか。