元来は「蜜壺」「甘い罠(わな)」を意味するが、ITセキュリティの分野では、サイバー犯罪者たちの攻撃をおびき寄せる「おとり」、仕掛けを指す。攻撃者の侵入を監視して動向を調査したり、仕掛けられたマルウェアの挙動を分析することによって、対策に役立たせることを目的とする。

不正侵入やマルウェア感染が実際に起こる前におとりを用意しておいて、事前にその動向を捕まえサイバー攻撃への対策に役立てよう、というのがハニーポットの趣旨である。サイバー空間の場合、おとりとは特に「脆弱性」を指す。サーバーやネットワークにあえて脆弱性を持たせることによって、攻撃側に狙われるようにするのである。

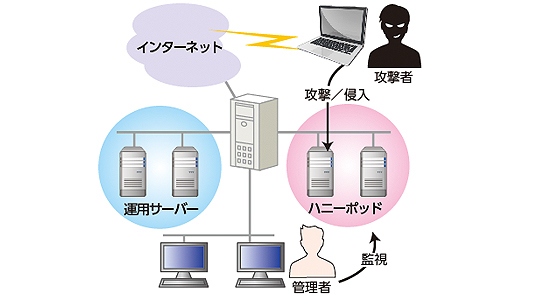

もちろん、通常運用しているサーバーやネットワークに対して脆弱性を放置することは、セキュリティ対策上は推奨されない。だが、攻撃されやすい環境を意図的に罠として用意しておけば、そこに攻撃者を誘い込むことができるようになる。

ハニーポットへの攻撃を分析することによって、相手がどのような手法を使ってくるのかを解明することができる。例えば、マルウェアが仕掛けられる場合は、実害を被ることなくマルウェアを捕獲することが可能となる。

また、攻撃側より脆弱な対象を狙う場合が多いため、実際に運用しているサーバーやネットワークよりもハニーポットに攻撃が向かう可能性が高く、セキュリティ上の有効性もある。

ハニーポットによって運用サーバーへの攻撃が回避されることもある

ハニーポットの実際の利用に当たっては、主に以下の3つの方法がある。

(1)低対話型ハニーポット

(2)高対話型ハニーポット

(3)仮想ハニーポット

「低対話型ハニーポット」は設置を特定の目的(攻撃手法)に限定することによって、構築や保守も比較的容易にできるようにしたものである。そのため、リスクは抑えられるが、得られる情報は限られる。他方「高対話型ハニーポット」は、不正攻撃に関する大量の情報を取得できるが、構築や保守が容易ではなく、かつ、リスクも高い。「仮想ハニーポット」は、仮想マシンを利用することによってホストを侵入前の状態に回復することが可能であり、リスクが抑えられる。ただし、仮想マシンを使うと攻撃側に見破られる恐れも発生する。

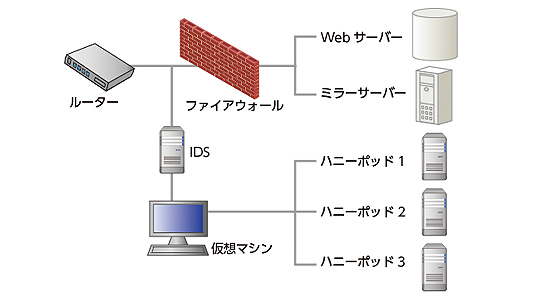

構成としては、統計情報を取るための「不正侵入検知システム」(IDS)によって監視体制を整え、その先に、ハニーポットとなるマシンを数台つなぐという形が一般的である。また、設置に当たっては、実際に運用しているシステムに対して、ルーターとファイアウォールの間から分岐させる。

仮想ハニーポットの設置例

なお、攻撃の中には、マルウェアを仕掛け、ハニーポットを踏み台にして他のシステムに被害を与えるようなものもある。この場合、仕掛けた側には被害はないが、サイバー空間における被害を増長させることになるため、設定に当たっては外部への被害が広がらないように注意する必要がある。

また、こうしたハニーポットの存在を攻撃側も知らないわけではない。一定程度の抑止力にはなるが、同時に、不正アクセスを助長することによって攻撃側にもノウハウ等が蓄積されていくため、安易な設置は望まれていない。