サイバー攻撃の手口が巧妙化、多様化する中で、古くから使われてきたDDoS攻撃は今なお一定の存在感を示している。最近では、IoT機器をターゲットにした新手のDDoS攻撃など、その手法も進化を続けている。この記事では、改めてDDoS攻撃の仕組みや過去の事例、最近の進化の状況や対策方法について解説していく。

古くて新しい攻撃手法「DDoS」とは

DDoS攻撃のルーツは「DoS攻撃(Denial of Service attack)」であり、日本語に訳すと「サービス妨害攻撃」となる。その名の通り、攻撃目標となるWebサイトやサーバーに対し、大量のパケットを送り込むことで高い負荷をかけ、Webサイトやサーバーをダウンさせて、サービスを妨害する攻撃手法である。

DoS攻撃は、インターネットの黎明期から使われてきた攻撃手法であり、古典的なものとして「F5アタック」と呼ばれる手法が知られている。F5とは、Webブラウザーのリロード(ページ更新)を行うファンクションキーのことで、F5キーを連打してリロードのリクエストを繰り返すことにより、Webサーバーに対して大きな負荷をかけることができる。

次に、DDoS攻撃は「Distributed Denial of Service attack」の略で、日本語では「分散型サービス妨害攻撃」となる。「分散型」というところがポイントであり、単独で行われるDoS攻撃に対し、DDoS攻撃はトロイの木馬などのマルウェアを使って複数の端末を乗っ取り、それらの端末から一斉にDoS攻撃を仕掛けるという手法である。

当然、DoS攻撃と比べて、インターネット上に分散して存在する複数の端末から一斉に攻撃されるDDoS攻撃のほうが威力も大きく、攻撃元が多岐に及ぶため、対処も難しくなる。

過去の代表的なDDoS攻撃の事例

DDoS攻撃はシンプルな攻撃でありながら、対処が難しく、過去に多くの被害をもたらしている。その代表的な事例は以下の通りだ。

2011年 国内大手ゲーム会社を狙った攻撃

匿名ハッカー集団「アノニマス」によるDDos攻撃でサービスがダウン、ユーザーが利用できなくなった。以降、複数回にわたってこのゲーム会社はDDos攻撃でサービスを中断する事態に追い込まれた。

2012年 パレスチナ爆撃抗議事件

イスラエル軍によるパレスチナ自治区ガザへの空爆に対する抗議から、アノニマスがDDoS攻撃を実行し、イスラエル政府や銀行系を中心に約600にも及ぶWebサイトがダウンした。

2016年 大手ネットインフラ企業を狙った攻撃

インターネットのインフラサービスを提供する企業を狙った大規模なDDoS攻撃が行われ、TwitterやAmazonだけでなく、ソニー、PayPal、NewYork Times、Netflixなどで障害が発生した。

IoT機器を狙ったマルウェア「Mirai」による史上最悪規模のDDoS攻撃

DDoS攻撃の脅威を改めて認識させたのが、2016年10月に実行されたマルウェア「Mirai」によるDDoS攻撃である。Miraiは、インターネットに接続して使うルーターやネットワークカメラ、デジタルビデオレコーダーなどのIoT機器に感染する新しいタイプのマルウェアであり、従来型のパソコンやスマートフォン(以下、スマホ)を狙うマルウェアとはターゲットが異なる。

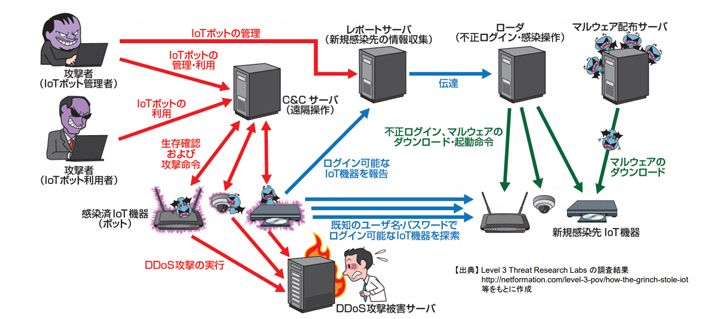

図1: 「Mirai」の主な挙動(感染・ボットネット構築・DDoS攻撃)とは?

IPA資料「顕在化したIoTのセキュリティ脅威とその対策」より引用

(https://www.ipa.go.jp/security/iot/ug65p90000019832-att/ssf7ph0000002vih.pdf)

MiraiによるDDos攻撃の仕組みは図1の通りとなる。Miraiに感染するとボットプログラムがダウンロードされ、攻撃者からの命令に従ってDDoS攻撃を行うようになる。さらに、ネットワークを検索して、telnet経由で他の端末へのログインを試み、感染を拡大していく。

2016年10月の攻撃では、10万台規模の機器が一斉に攻撃を行うなど、最大623Gbpsという史上最悪の規模となった。その結果、米国のセキュリティ情報サービス、DNSサービスを提供する企業のサービスが停止。その影響は連鎖的に広がり、TwitterやSportifyなどのサービスも利用できなくなるなど、広範囲に影響が及んだ。

今後も予想されるIoT機器を狙ったマルウェアの増加

MiraiがIoT機器を狙ったのは、パソコンやスマホなどと比較し、IoT機器のセキュリティが貧弱なためである。パソコンやスマホではセキュリティソフトが導入されているものが増えているが、ルーターやネットワークカメラなどのIoT機器に対するセキュリティ意識はまだまだ高いとは言えない。そのため、中には対策が全く施されていないものも存在し、メーカー出荷時設定のIDとパスワードをそのまま使っているものも散見される。

形状こそ違うが、ルーターやネットワークカメラもOSが動作している立派なコンピューターの一つであり、不正ログインされると、マルウェアがインストールされる可能性がある。マルウェアがインストールされると、DDoS攻撃に加担してしまうだけでなく、他の機器への不正アクセスの踏み台になるといったケースもある。

Miraiは、安易なIDとパスワードの組み合わせをリスト化し、総当たり攻撃で侵入を試みることで感染を広げるに至った。今後もインターネットに接続するIoT機器の数はさらに増えていくため、これらを狙うマルウェアの増加が見込まれている。

小規模で隠密性の高いDDoS攻撃が増加

先の事例のような大規模のDDoS攻撃は世の中を騒がせたが、最近は小規模かつ隠密性が高いDDoS攻撃が増えている。企業が懸念すべきなのは、こうした目立ちにくいDDoS攻撃だ。大規模なDDoS攻撃は、IDS(不正侵入検知システム)などで検知することができるが、小規模なDDoS攻撃は、企業が一般的に検知できるレベルを下回るため、攻撃を受けていることに気づきにくい。

大規模なDDoS攻撃は、サーバーに高い負荷をかけ、そのサービスを停止させるために行われるが、最近の小規模DDoS攻撃では、サーバーを停止させずに、サーバーのパフォーマンスを長期間にわたって下げることを目的にしている。こうした攻撃が長期にわたって行われることで、知らず知らずのうちに大きな被害を受けることになるのだ。

進化するDDoS攻撃への有効な対策

このようにDDoS攻撃は、IoT機器をターゲットにするものや攻撃規模をあえて小さくすることで気づかれないうちに被害を与えるものが登場するなど、進化を続けている。そのような状況下において、企業や組織などでは、DDoS攻撃による被害を予防する対策が求められる。

まず、企業・組織ではIoT機器も立派なコンピューターであり、マルウェアの攻撃対象であるという認識を持つことだ。パソコンやスマホなどのIT機器と同様に、推測されにくく、15桁程度の長いパスワードを設定する、といった基本的な対策が肝要となる。複数のIoT機器で同じパスワードを使い回すことも控えたいところだ。

また、従来であればWAF(Web Application Firewall)やIPS(Intrusion Prevention System)といった対策がDDos攻撃には有効とされてきたが、セキュリティ業界としては少し懐疑的な見解になってきている。IPSを用いてDDos攻撃をいち早く察知して適切な対応を講じる、あるいはWAFを用いてアプリケーションレイヤーで不正な通信を遮断する、という対応が巧妙化・大規模化するDDos攻撃に対処できないケースが増えてきているためだ。

現時点での現実的な対応としては、CDN(Content Delivery Network)で膨大なトラフィックを受け止めるか、あるいはDDos攻撃に特化した専用のアプライアンスで対応していくことになる。

IoT機器やパソコン、スマホなどがマルウェアに感染し、ボット化してDDoS攻撃に加担することは、社会通念上で望ましくないというだけでなく、今後は法律違反になる可能性も否定できない。ユーザーの意図を問わず、共犯・幇助が要件として成立することも考えられる。

個人という立場であれば、自分の所有するパソコン、スマホ、IoT機器について、セキュリティソフトを導入する、設定を適切に行うといった対策を講じておくべきだろう。ルーターなどのIoT機器については、2019年に総務省が実施した機器調査「NOTICE」により、プロバイダーから連絡が来ているのであれば、早急な改善対応が必要になる。

企業・組織ではDDoS攻撃からの被害を予防するだけでなく、加担者にならないように特に注意を払いたい。コンプライアンスが重視される時代になり、犯罪に加担してしまうことは企業イメージを失墜しかねない。さらに、サービス解約など、直接的な損失につながる可能性も否定できない。

そのためにも、自社の抱えるシステムに適切なセキュリティ対策を講じることが求められる。もはやセキュリティ対策は自社の問題にとどまらず、社会的要請であるという点も踏まえて対策を進めてほしい。