完全な不正アプリではなく、あえてユーザーの承諾を得つつも、細かい契約書を読むことはめったにないという隙を突いて、ユーザーが望んでいないふるまいをするアプリ、しかも仮想通貨の採掘を勝手に行うというアプリを仕掛けるネット犯罪が、再び流行の兆しを見せている。

この記事は、ESETが運営するマルウェアやセキュリティに関する情報サイト「Welivesecurity」の記事を翻訳したものである。

一部のデジタル通貨の価格が上昇し、いわば「仮想通貨ラッシュ」とでもいった事態が生じている。そこでなされる「採掘(マイニング)」は、合法的にお金を稼ごうとする個人だけでなく、脅威をつくり出してデジタル通貨をハイジャッキングすべく攻撃をけしかける犯罪者によっても行われている。犯罪者は一般のインターネットユーザーのコンピューターリソースを用いて、そのコンピューターの所有者が知らず知らずのうちに攻撃者のために「採掘」に手を貸すように仕向けるのだ。

ここでは特に「クリプトジャッキング」(cryptojacking)と呼ばれるものについて取り上げたい。その典型例が「コインハイブ」(CoinHive)というツールである。これは少し前にさまざまなWebサイト上に現れたアプリで、ユーザーにとって「PUA」(Potentially Unwanted Application、望ましくない可能性のあるアプリ)となり得る。

クリプトジャッキングはマルウェアかPUAか

コインハイブは、仮想通貨「モネロ」(Monero)の採掘サービスであり、ブラウザーを通じて作動する。JavaScriptコードを挿入することで、訪問者のコンピューターリソースをそのWebサイトのために利用している。コインハイブをホスティングするとみられるWebサイトの数が増えるに伴って、ユーザーに影響を及ぼす攻撃も数を増している。

厳密に言うと「採掘」の方法の性質上、こうした攻撃は不正と断定できるものではなかった。そのためESETが提供するセキュリティソリューションはPUAと識別していた。

定義から始めよう。名前が示すように、「PUA」は、システム、ネットワーク、およびデータの機密性に影響を与える可能性があるため、ユーザーに面倒を起こす可能性のあるプログラムではあるものの、その性質上、必ずしも攻撃的とは言えず、正当な目的で使用することもできるものだ。望ましくない可能性のあるアプリは、攻撃者が利用する可能性のあるソフトウエア(一般的には商用のもの)である。それは不要なソフトウエアをさらにインストールし、システムのふるまいに変更を加え、そのパフォーマンスに影響を与えかねない。ユーザーが望みもしない、または許可していない操作を実行することも起こり得る。しかし、その主な目的は害を及ぼすことではない。

つまり、Webページを訪問したユーザーが所有する機器を不正に使用して、攻撃者が仮想通貨の「採掘」を行うのに利用するのが目的なのだ。厳密に言えば、これはマルウェアとは言えない。この種のツールは正当な手段、すなわちユーザーの同意を得て金銭的利益を得る目的で開発されているためだ。

Webページにアクセスするために、ユーザーがWebサイトの提示する条件の受け入れを要求される場面を思い浮かべてみてほしい。これらの条項の中には、ユーザーがページを訪問するときに、そのプロセッサーがある期間にわたって、対象とする仮想通貨の「採掘」のために使用されるという通知がある。ユーザーが利用規約を読み、それに同意しない場合は、Webサイトにアクセスできないようになっているのだ。ユーザーが規約の受け入れを決めた場合は、自分のリソースがこの目的のために使われることに同意したことになる。

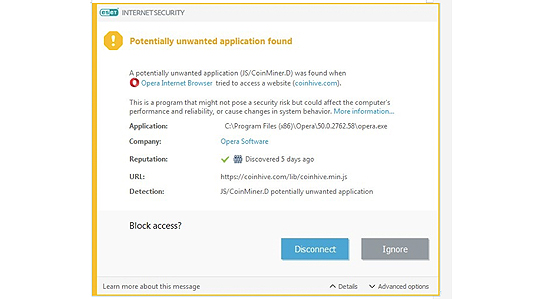

つまり、この種のサービスの問題は、ユーザーのリソースがユーザーの許可や認知がなくとも仮想通貨を採掘するために使用されてしまうという点にある。そうしたこと全てが、あるサイトをのぞいただけで起こってしまうのだ。そのため、ウイルス対策ソフトなどのセキュリティソリューションでは、次の図に示すように、このアプリが置かれているサイトへのアクセスをブロックするか、アクセスするかを選択できるようになっている。

このような状況で最も重要なことは、ユーザーが自分のコンピューター上の不愉快な活動を特定できること、そして自らのコンピューターのリソースの使用に関して、それが適切な決定であるか否か、自らが判断するに十分な情報を与えられている、ということである。

PUAに関する留意点

最初に述べたように、これらの類のプログラムは、ユーザーが望まないような動作を示す傾向にある。一般的に言うと、それはマルウェアの典型的な動作を示しはしない。それどころか逆に、インストール前にユーザーの同意(=ユーザー使用許諾契約書)を要求してくるのだ。

しかし、別の種類のアクションを実行する可能性はある。例えば、別のアプリを追加でインストールする、実行される環境の動作を変更する、望ましくない広告を表示するために警告なしにある種のアドウェアをインストールする、ブラウザーの設定に変更を加える、ツールバーをインストールする、等々のアクションである。また、それはシステム管理者が見破られやすいパスワードかどうか確認できるように(そうすれば見破られにくいパスワードに置き換えることができる)、監査目的で使用するツールと見なすこともできるかもしれない。しかし、この機能ゆえに、それは不正な行為を実行するのに用いられる可能性もあるのだ。

PUAの検知をめぐる問題は、技術面に限定された問題を超えた別の側面にも根差している。例えば、開発者の意向を考察する場合、あるいは、この手のプログラムがもたらす可能性のある法的および倫理的問題に鑑みた場合、当該のアプリが本当に正当なものかどうか、それを判断することが重要なのである。

アプリがどれほど不正なものか、そしてPUAのカテゴリーに位置付けるに足る素因があるかどうかを何らかの識別方法でもって明確にできるようにするには、さまざまな要素を考慮する必要がある。例えば、そのアプリがユーザーに提供する機能と用途、それが取得される際の販売モデルあるいは販路、およびシステムのセキュリティと安定性に対してそのアプリが持ち得る潜在的な脅威、といったことを勘案しないといけないのだ。

仮想通貨の「採掘」ツールもこのPUAというカテゴリーに分類される。多くの場合、Webサイト自身が害されてしまっているため、サイト側からユーザーに警告することはできない。それどころか、攻撃者が利益を得るために「採掘」に手を貸していることに管理者でさえも気付けない場合もあるかもしれないのだ。

Web採掘サービスは、2018年2月の数週間およびその前の数カ月間、高い水準で活動し、人気が高まり続けている。それは、仮想通貨ラッシュの結果、クリプトジャッキングも増加傾向にあるということを示しているのかもしれない。