現在活発なサイバー攻撃は、無差別に広く拡散されるものと標的が特定されているものとの2つに大きく分かれる。前者の代表は「ロッキー」などのランサムウェアであり、後者の中でも極めて巧妙な攻撃を仕掛ける集団の代表は「セドニット」である。以下では彼らの不正ツールに焦点を当てる。

この記事は、ESETが運営するマルウェアやセキュリティに関する情報サイト「Welivesecurity」の記事を翻訳したものである。

ESETでは、フィッシング攻撃とゼロデイ・エクスプロイトを用いて1,000人を超える有名人を標的にした悪名高きクラッキング集団「セドニット」(Sednit)の活動について、調査レポート(第1部~第3部)を公開している。

セドニット(APT28、ファンシーベア、ポーンストーム、ソファシーとしても知られている)は、少なくとも2004年から犯罪行為に深く関わってきた。狙いを付けた組織が備えた典型的なネットワークセキュリティを回避するような、とても洗練された攻撃を彼らは開発してきた。

ESETの研究者たちは、調査レポートの第2部「セドニットに迫る:活動の監視」および第3部「セドニットに迫る:不思議なダウンローダー」において、標的をスパイして重要な情報を盗み出すためにセドニットがどのようなツール群を利用しているのか、かなり詳しい見解を披露している。

セドニットがスパイ活動を行うために使用するツールキットは、一定期間の予備調査の後、当のクラッキング集団が興味深いと判断した標的の上にのみ仕込まれる。

そのツールキットには3つの主要なコンポーネントがある。「セドレッコ」(SEDRECO) と「エックスエージェント」(XAGENT)という2つのスパイ用のバックドア、そして「エックストンネル」(XTUNNEL)と呼ばれるネットワークツールである。

スパイ用バックドア(セドレッコとエックスエージェント)

なぜ被害者をスパイするのにバックドアを1つではなく2つ用意する必要があるのか。ESETの研究チームによると、その理由は極めて単純明快である。「スパイ用バックドアを2つ同時に仕掛けることで、犯罪者は、片方のバックドアが検知されてもシステムに侵入し続けることができるのです」

いったん仕掛けられると、トロイの木馬型バックドアのセドレッコは遠隔操作を行うサイバー犯罪者にさまざまな機能を提供する――ファイルの読み書き、ユーザーのキー入力(もちろんパスワードも含めて)をこっそりと読み取るキーロギング機能を有効にする、被害者のハードドライブをあさり回りネットワークリソースを調べ上げる、といったことが含まれる。

ESETの研究者はさらに踏み込んで、セドレッコがクラッカーの制御下にあるC&Cサーバーのリクエストに従って、外部プラグインを作動させ、ダウンロードして実行させる能力があるということを明らかにしている。

研究者により特定されたセドレッコのプラグインは、セドニットによって利用される別のバックドアであるエックスエージェントに使用されるモジュールとコードを共有しているということが分かった。

エックスエージェントは、感染したコンピューターからHTTPとメールを通して情報をひそかに抜き出すことができる。この際エックスエージェントは、物理的に隔離されたコンピューターからデータを盗み取ろうとする「USBスティーラー」(USBSTEALER)に含まれるツールキットの別のコンポーネントと並行して動作する。調査・分析を続けている中で、ESETの研究者はGNU/LinuxのOSの下で作動することを意図したエックスエージェントの完全なソースコードを回収することができた。

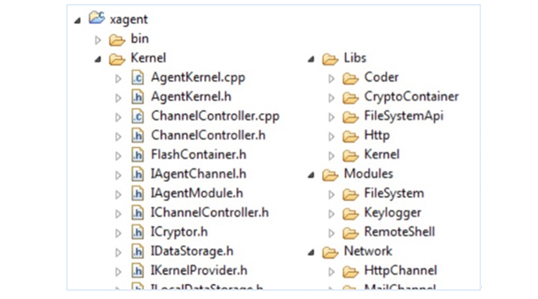

エックスエージェントのソースファイルのディレクトリの一部

エックスエージェントのさまざまなバージョンは、2012年11月から現在に至るまでセドニットによって活発に使われていることが知られている。その被害者の中には米国の民主党の執行部、民主党全国委員会(DNC)の感染したコンピューターも含まれる。

エックスエージェントのバージョンにはWindowsやLinux、iOS向けのものが見受けられるが、Androidを含めた他のOSのために作られたバージョンがないとしたらその方が驚きだ、とESETの研究チームは考えている。

よく作り込まれたマルウェアであるエックスエージェントは、さまざまな機能を提供する一連のモジュールから構成されている。ESETの研究者が解析したサンプルからは、セドニットはそれぞれ特定の標的に対してそれぞれ個別の攻撃を採用したということが見て取れる。このことは、セキュリティ研究者に対してエックスエージェントの全てのコードをさらすというリスクを避ける意味合いも、もちろんあるだろう。

エックストンネル

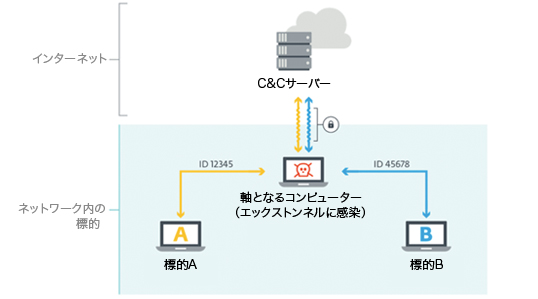

最後にエックストンネルについて触れておきたい。これはセドニットによって使用されるネットワークプロキシーツールで、インターネット上のC&Cサーバーとローカルネットワーク上の感染したコンピューターとの間のネットワークのトラフィックを中継するものだ。

最初のエックストンネルの事例とされるものは2013年5月に登場する。その後、別のバージョンが2016年5月の米国の民主党全国委員会で運用されていたサーバー上で、また2015年6月のドイツ議会で運用されたサーバー上で見つかった。そしてそれ以降もプログラムは開発され続けているのである。

エックストンネルとセドレッコ、エックスエージェントの開発に重要なリソースが割り当てられていている、と研究者は「セドニットに迫る:活動の監視」の中で述べている。

「セドニットグループは偵察活動を行うために、主に2つのバックドア、エックスエージェントとセドレッコを活用しています。これらは過去数年にわたって集中的に開発されたものです。同様に、窃盗の経路の切り替えを行うために、目覚ましい努力がエックストンネルに注ぎ込まれています。ともかく、これら3つのアプリケーションはセドニットグループの活動を理解し検知しようとするなら、第一に焦点を当てるべき対象なのです」

しかし、この3つだけがセドニットが備え持つ武器と思ったら大間違いである。例えば、標的となったコンピューターは定期的にパスワード回収ツールによるリスクにさらされている。こういったツールの中には特定の攻撃のためにカスタマイズされたものもある。またスクリーンショットを取り込むツールもある。

ダウンデルフ―不思議なダウンローダー

最後に、ESETの研究者たちがセドニットグループの活動を詳しく見ていく中で注目したツールとして、「ダウンデルフ」(DOWNDELPH)と呼ばれる特殊なダウンローダーがある。

ダウンデルフという名はプログラム言語デルファイ(Delphi)で書かれたことからとられたものだが、先に述べたエックスエージェントとセドレッコを標的のコンピューターに仕込むために、セドニットグループがクラッキングを指揮する際に使われるものだ。

例えば、ESETによって検証された1つの事例においては、ダウンデルフはワード文書経由でユーザーに送り込まれていた。その文書はマレーシア航空MH-17の撃墜事件を受けて開かれるロシア・ウクライナ関係の会議への招待状を装いながらも、そこにはユーザーへの攻撃を意図するわなが仕掛けられていたのである。

侵入に成功するとダウンデルフは、インターネットから設定ファイルをダウンロードして一連のC&Cサーバーから実行ファイルのデータ(ペイロード)を引き出してくる。

しかしおそらく最も興味深いのは、ESETの研究者により集められたマルウェア拡散計測データによると、ダウンデルフは過去2年にわたってたった7度しか使われていない、ということだ。

そのうちわずか2、3度だけ、未知のWindowsのルートキットとブートキットと共に配備されたことがある(このブートキットは奇妙にもウクライナ電力供給会社への攻撃に関係する悪名高きマルウェア「ブラックエナジー」(BlackEnergy)とコードを共有しているのである)。

ルートキット/ブートキットの技術を用いてセドニットグループの活動を隠そうとすること、そしてその配備が少数に限られることはただ1つのことを示唆している。この攻撃者は自分たちの存在を気付かれるのを避けるために万全を期しているということだ。

グローバルクラッキングの世界においては時には、できるだけ多くの金銭をできるだけ早く手にすることが目的とは限らない。その代わりゲームをできるだけ長く楽しむこと(数年にわたって潜伏すること、無垢の被害者に知られることなく、秘密裏に情報を盗み出すこと)を意図するケースがよくあるのである。