今やWi-Fiによる無線LAN構築は家庭内でも当たり前に行われるようになっているが、肝心のセキュリティはどうなっているのだろうか。ESETでは、特に家庭利用に絞ってルーターのセキュリティ状況について調査を行った。その結果、思っている以上に危険性が増していることが判明した。

この記事は、ESETが運営するマルウェアやセキュリティに関する情報サイト「Welivesecurity」の記事を翻訳したものである。

これまでESETでは、12,000台以上の家庭用ルーターのセキュリティ状況について検証を行ってきた。もちろん対象は、あくまでも統計目的のために匿名によるデータ収集に同意をしたユーザーに限られている。

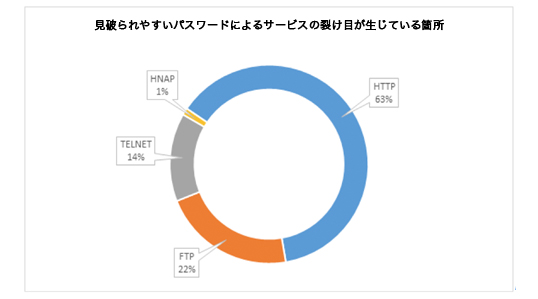

その結果、テストを行ったルーターの15%が見破られやすいパスワードを使っており、しかもほとんどの場合、「admin」をユーザーアカウント名としてそのまま残していたことが判明した。

テストでは、デフォルトで設定されているようなユーザー名とパスワードを、使われがちな幾つかの組み合わせによって試してみた。残念ながら、こうした単純な攻撃シミュレーションでも、7回に1回以上、成功してしまった。

見破られやすいパスワードによるサービスの裂け目が生じている箇所

また、分析の結果、テストを行ったルーターの7%近くが、「高」ないし「中」程度の深刻な脆弱性を持っていたことが、明らかになった。

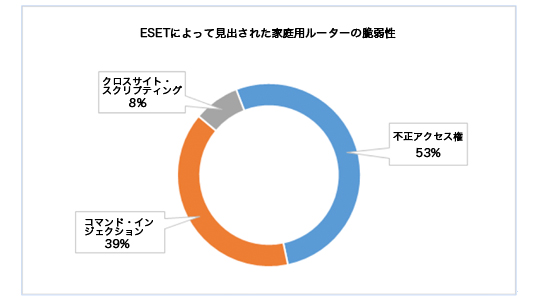

ESETによる検証の途中で発見されたソフトウェア脆弱性の大半(50%以上)は、アクセス権に隙があるという脆弱性だった。

次によく見られた脆弱性 (40%)は、ユーザーがWebサイトにデータ入力を行う際に気付かれないようにOSにコマンドを与えて不正操作を行う「OSコマンド・インジェクション」攻撃に対するものだった。この攻撃は、多くの場合、入力形式・内容の検証(=入力バリデーション)が不十分で脆弱性のあるアプリを通して、ホストOS上で勝手なコマンドを実行することを目的としている。

また、発見されたソフトウェア脆弱性全体のほぼ8%は、いわゆる「クロスサイト・スクリプティング」(XSS)だった。攻撃者は、この脆弱性に付け込んで、ルーターの設定を変更し、偽造されたクライアント側スクリプトを動作させることができる。

ESETによって見出された家庭用ルーターの脆弱性 不正アクセス権/コマンド・インジェクション/クロスサイト・スクリプティング

さらに、ポートを調べてみると、多くの場合、ネットワークサービスは、内外のネットワークからアクセス可能であることが判明した。

特にTelnetのような安全性が不十分なサービスは、たとえローカルネットワークに対してでも、開放したままにしておくのは危険である。残念ながら、テストを行ったルーターの 20% 以上が、このケースに該当した。

こうした調査結果によってはっきりと示されたのは、犯罪者が、テスト中に何度も発見されたこうした脆弱性のどれか1つでも付け込みさえすれば、実に簡単にルーターを攻撃することができる、ということだった。ルーターはこのように、家庭や中小企業のインターネット・セキュリティ全体にとって、アキレス腱となっているのである。

不幸にもこのことは、ESETの研究員が分析した最近のケースにおいてはっきりと真実であると証明された。

以上のことから、家庭用ルーターのユーザーは、自分がルーターを守るための強力なパスワードと、最新のファームウェアを使っていることを、常に確かめる必要がある。また、ウイルス対策ソフトで定期的にスキャンしておけば、ルーター上の他の脆弱性、悪意ある設定や、付け込まれる可能性のあるネットワークサービスの脆弱さなどが発見できると同時に、それらの解決方法に関するアドバイスを受け取ることができるだろう。