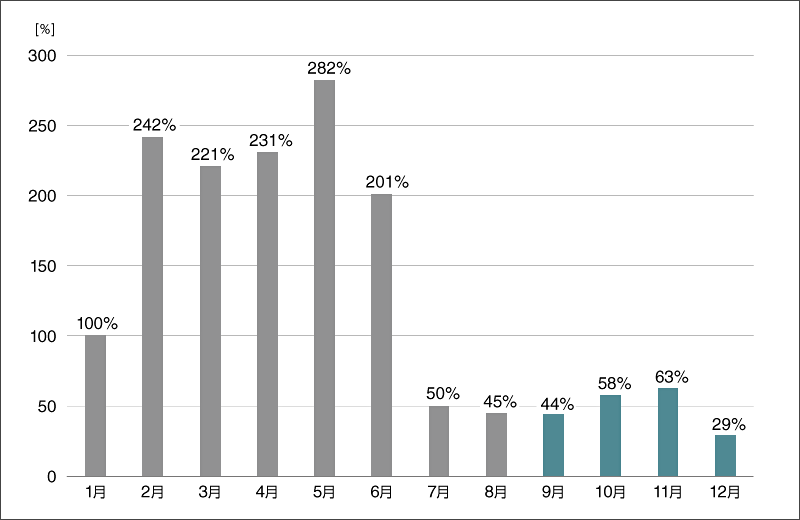

12月の概況

2023年12月(12月1日~12月31日)にESET製品が国内で検出したマルウェアの検出数の推移は、以下のとおりです。

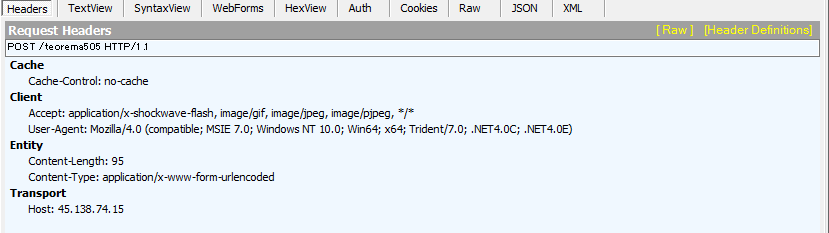

国内マルウェア検出数*1の推移

(2023年7月の全検出数を100%として比較)

*1 検出数にはPUA (Potentially Unwanted/Unsafe Application; 必ずしも悪意があるとは限らないが、コンピューターのパフォーマンスに悪影響を及ぼす可能性があるアプリケーション)を含めています。

2023年12月の国内マルウェア検出数は、2023年11月と比較して減少しました。検出されたマルウェアの内訳は以下のとおりです。

国内マルウェア検出数*2上位(2023年12月)

| 順位 | マルウェア名 | 割合 | 種別 |

|---|---|---|---|

| 1 | DOC/Fraud | 16.7% | 詐欺サイトのリンクが埋め込まれたDOCファイル |

| 2 | JS/Adware.TerraClicks | 13.3% | アドウェア |

| 3 | JS/Adware.Agent | 11.6% | アドウェア |

| 4 | HTML/Phishing.Agent | 11.0% | メールに添付された不正なHTMLファイル |

| 5 | JS/Adware.Sculinst | 7.3% | アドウェア |

| 6 | JS/Agent | 3.4% | 不正なJavaScriptの汎用検出名 |

| 7 | HTML/Fraud | 1.4% | 詐欺サイトのリンクが埋め込まれたHTMLファイル |

| 8 | MSIL/Spy.AgentTesla | 1.2% | 情報窃取型マルウェア |

| 9 | Win32/Exploit.CVE-2017-11882 | 1.2% | 脆弱性を悪用するマルウェア |

| 10 | Win64/Riskware.PEMalform | 0.9% | ブラウザーハイジャッカー |

*2 本表にはPUAを含めていません。

12月に国内で最も多く検出されたマルウェアは、DOC/Fraudでした。

DOC/Fraudは、詐欺サイトへのリンクまたは詐欺を目的とした文章が書かれているWordファイルです。主にメールの添付ファイルとして確認されています。2023年上半期にはセクストーション(性的脅迫)を目的とした攻撃が確認されており、ESET脅威レポート2023年上半期で報告されていました。

テイクダウン以降のQakbot(クアックボット)について

2023年9月マルウェアレポートで紹介したとおり、FBIによるテイクダウン作戦によってQakbotボットネットがテイクダウンされました。この作戦によって全世界で70万台以上の感染が疑われる端末も特定されています。ランサムウェアの配布にも利用されていたQakbotボットネットがテイクダウンされたことによって被害は減少傾向に向かっていましたが、2023年12月11日頃からQakbotへの感染を狙ったフィッシングメールのキャンペーンを確認したと、Microsoft社がX(旧Twitter)で注意喚起を行いました。それによると、このキャンペーンはIRS(アメリカ合衆国内国歳入庁)職員を装い、サービス業をターゲットにしていたとされています。

注意喚起内ではフィッシングメールの件数は少ないと報告されていましたが、今後活動が活発化していく恐れがあるため、動向に注意が必要です。

続いて、テイクダウン以降のQakbotのESET製品における検出状況を解説します。

ESET製品における検出状況について

2023年のQakbotのESET製品における検出状況は以下のとおりです。

Qakbotは、ESET製品ではWin32/QbotやWin64/Qbotなどの検出名で検出されています。テイクダウンの翌月である9月以降のグラフを青色にしています。

2023年8月のテイクダウン以降の検出数を見ると、10月から11月にかけては増加していることがわかります。2023年9月マルウェアレポートでも紹介したQakbot の関係者・関連アクターによる活動継続や、テイクダウン時にアンインストールされずに端末に残されたQakbotの影響が考えられます。ほかにも、テイクダウンされたQakbotを調査・研究するための試験用端末で検出された可能性も考えられます。

続いて、活動再開したQakbotの変化について紹介します。

今回確認されたQakbotについて

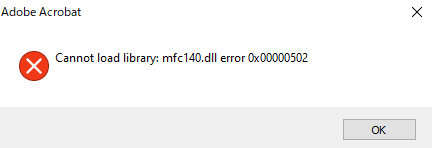

フィッシングメールに添付されたPDFからダウンロードされたmsiファイルによってQakbotがインストールされます。msiファイルを実行すると、Adobe Acrobatを装ったエラー通知を出し、ユーザーに対してAdobeの正規プログラムであると誤認させます。

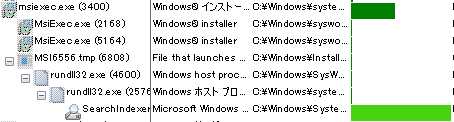

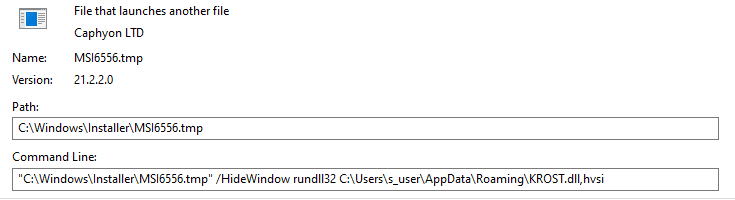

今回確認したQakbotの感染までの流れは以下のとおりです。

msiファイルから起動されるtmpファイルが、rundll32.exeに悪意のあるdllファイルをバックグラウンドで実行させます。悪意のあるdllファイルが実行されることで、Qakbotへ感染します。

この検体では、QakbotはWindows正規アプリケーションであるSearchIndexer.exeを悪用して動作しています。

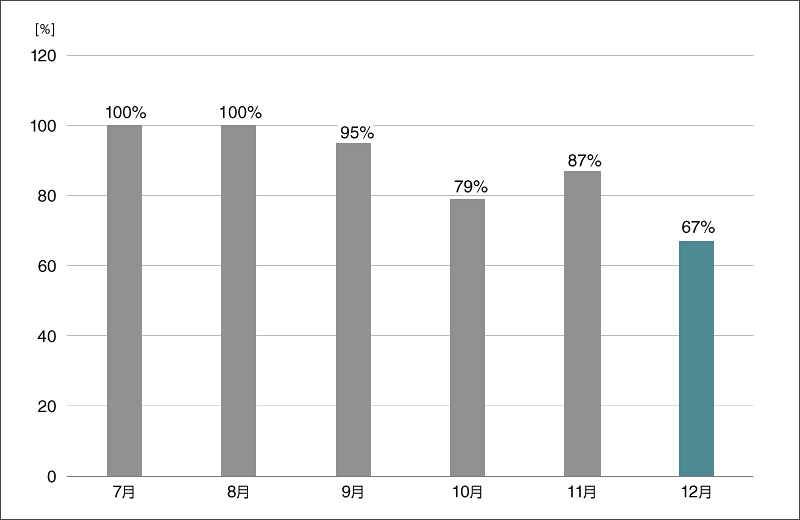

また、SearchIndexer.exeによるC&Cサーバーへの通信を確認しています。いずれの通信も「/teorema505」に対して通信を行っています。

通信のヘッダー情報を確認すると、上記はPOST通信ということがわかります。

SearchIndexer.exeによるQakbot実行や「/terema505」へのPOST通信を調べることで、感染の有無確認や感染防止に役立てることができます。ただし、今後通信先やQakbotが実行されるアプリケーションは変わる可能性に注意が必要です。

まとめ

今回紹介したように、テイクダウンされたQakbotについて12月にフィッシングメールキャンペーンが確認されています。今回のキャンペーンの規模は大きくありませんでしたが、今後活動が活発化していく可能性も考えられます。小さな活動であっても流行につながる恐れがあるため、動向や感染手法について情報収集を行うことが重要です。情報収集先としてIPAやJPCERT/CCをはじめとした機関やセキュリティベンダーから出される注意喚起を確認してください。また、収集した情報を組織内で共有してください。

常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。

下記の対策を実施してください。

- 1. セキュリティ製品の適切な利用

- 1-1. ESET製品の検出エンジン(ウイルス定義データベース)をアップデートする

ESET製品では、次々と発生する新たなマルウェアなどに対して逐次対応しております。

最新の脅威に対応できるよう、検出エンジン(ウイルス定義データベース)を最新の状態にアップデートしてください。 - 1-2.複数の層で守る

1つの対策に頼りすぎることなく、エンドポイントやゲートウェイなど複数の層で守ることが重要です。 - 2. 脆弱性への対応

- 2-1.セキュリティパッチを適用する

マルウェアの多くは、OSに含まれる「脆弱性」を利用してコンピューターに感染します。「Windows Update」などのOSのアップデートを行ってください。また、マルウェアの多くが狙う「脆弱性」は、Office製品、Adobe Readerなどのアプリケーションにも含まれています。各種アプリケーションのアップデートを行ってください。 - 2-2.脆弱性診断を活用する

より強固なセキュリティを実現するためにも、脆弱性診断製品やサービスを活用していきましょう。 - 3. セキュリティ教育と体制構築

- 3-1.脅威が存在することを知る

「セキュリティ上の最大のリスクは“人”だ」とも言われています。知らないことに対して備えることができる人は多くありませんが、知っていることには多くの人が「危険だ」と気づくことができます。 - 3-2.インシデント発生時の対応を明確化する

インシデント発生時の対応を明確化しておくことも、有効な対策です。何から対処すればいいのか、何を優先して守るのか、インシデント発生時の対応を明確にすることで、万が一の事態が発生した時にも、慌てずに対処することができます。 - 4. 情報収集と情報共有

- 4-1.情報収集

最新の脅威に対抗するためには、日々の情報収集が欠かせません。弊社をはじめ、各企業・団体から発信されるセキュリティに関する情報に目を向けましょう。 - 4-2.情報共有

同じ業種・業界の企業は、同じ攻撃者グループに狙われる可能性が高いと考えられます。同じ攻撃者グループの場合、同じマルウェアや戦略が使われる可能性が高いと考えられます。分野ごとのISAC(Information Sharing and Analysis Center)における情報共有は特に効果的です。