トピック

1.7月と8月の概況

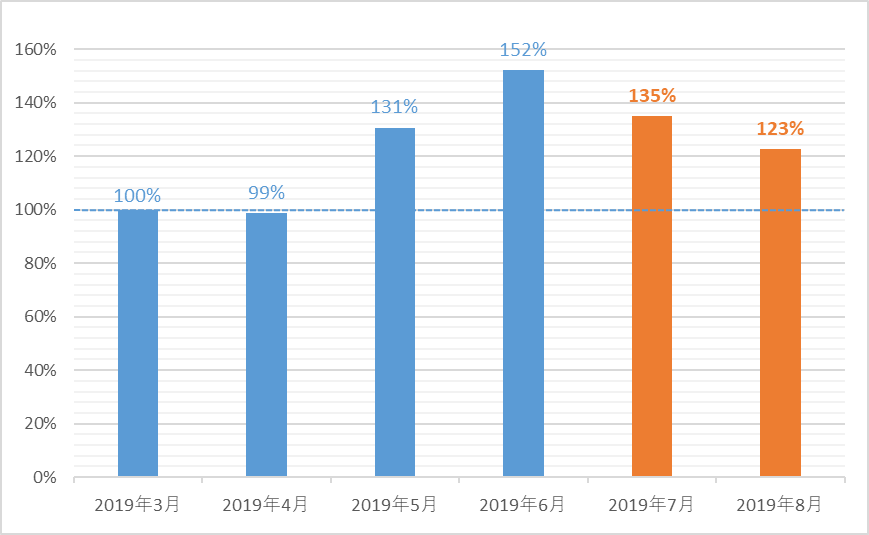

2019年7月(7月1日~7月31日)と8月(8月1日~8月31日)にESET製品が国内で検出したマルウェアの検出数は、以下のとおりです。

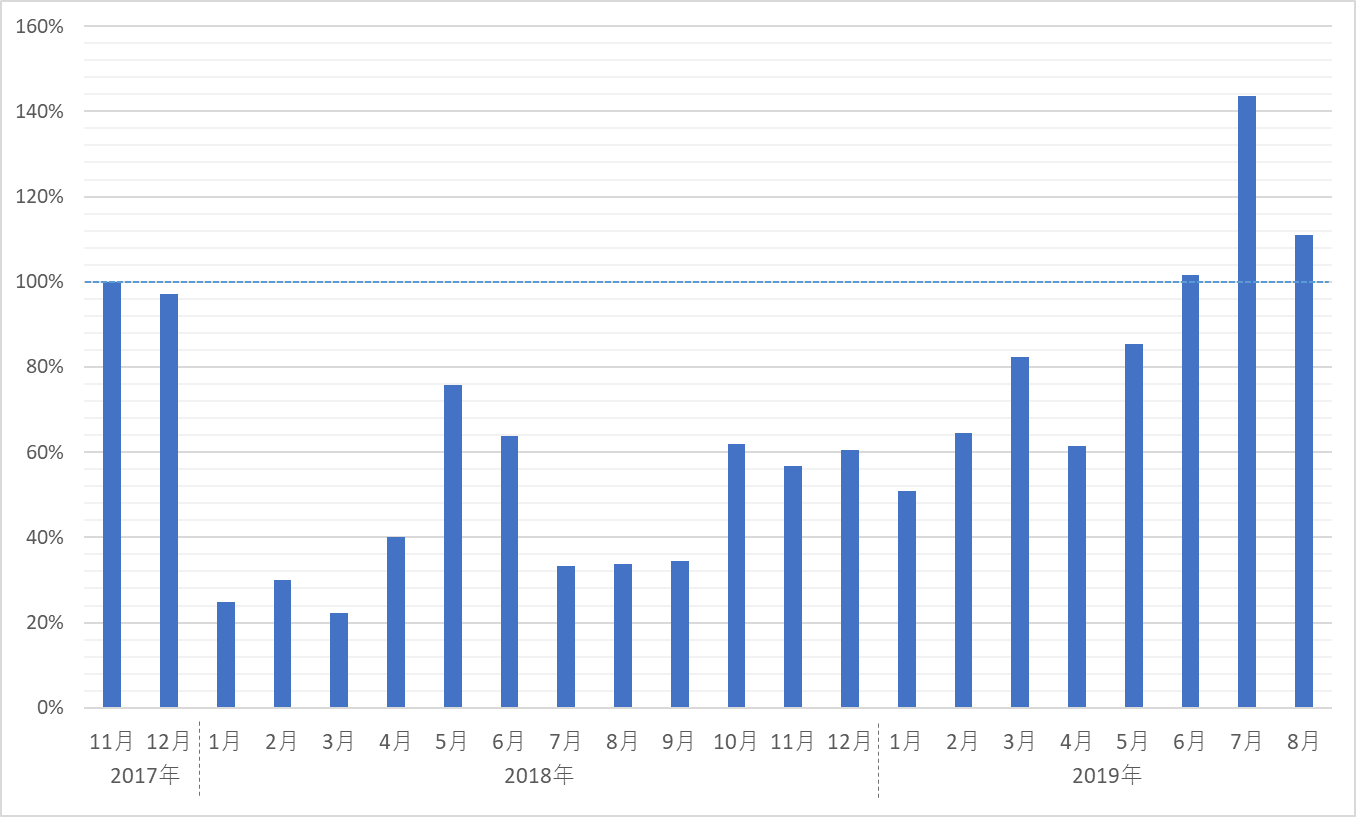

国内マルウェア検出数*1の推移

(2019年3月の全検出数を100%として比較)

*1 検出数にはPUA (Potentially Unwanted/Unsafe Application; 必ずしも悪意があるとは限らないが、コンピューターのパフォーマンスに悪影響を及ぼす可能性があるアプリケーション)を含めています。

2019年7月と8月の国内マルウェア検出数は、6月と比較すると減少しましたが、4月以前と比較すると高い水準にあります。

検出されたマルウェアの内訳は以下のとおりです。

国内マルウェア検出数*2上位(2019年7月・8月)

| 順位 | マルウェア名 | 割合 | 種別 |

|---|---|---|---|

| 1 | JS/Adware.Agent | 16.8% | アドウェア |

| 2 | JS/Adware.Subprop | 8.1% | アドウェア |

| 3 | HTML/ScrInject | 7.5% | HTMLに埋め込まれた不正スクリプト |

| 4 | HTML/IFrame | 4.0% | 別のページに遷移させるスクリプト |

| 5 | HTML/Refresh | 2.0% | 別のページに遷移させるスクリプト |

| 6 | HTML/FakeAlert | 1.7% | 偽の警告文を表示するスクリプト |

| 7 | JS/Redirector | 1.6% | 別のページに遷移させるスクリプト |

| 8 | Win32/Exploit.CVE-2017-11882 | 1.4% | 脆弱性を悪用するマルウェア |

| 9 | PDF/Fraud | 1.3% | フィッシング目的のPDFファイル |

| 10 | Win32/Injector.Autoit | 1.1% | 他のプロセスにインジェクションするマルウェア |

*2 本表にはPUAを含めていません。

▼各月の内訳をご覧になりたい方は、こちらをクリックしてください。

▼各月の内訳をご覧になりたい方は、こちらをタップしてください。

国内マルウェア検出数*2上位(2019年7月)

| 順位 | マルウェア名 | 割合 | 種別 |

|---|---|---|---|

| 1 | JS/Adware.Agent | 15.8% | アドウェア |

| 2 | JS/Adware.Subprop | 8.8% | アドウェア |

| 3 | HTML/ScrInject | 6.6% | HTMLに埋め込まれた不正スクリプト |

| 4 | HTML/IFrame | 4.2% | 別のページに遷移させるスクリプト |

| 5 | HTML/FakeAlert | 2.3% | 偽の警告文を表示するスクリプト |

| 6 | HTML/Refresh | 2.0% | 別のページに遷移させるスクリプト |

| 7 | JS/Redirector | 1.5% | 別のページに遷移させるスクリプト |

| 8 | Win32/Exploit.CVE-2017-11882 | 1.5% | 脆弱性を悪用するマルウェア |

| 9 | VBA/TrojanDownloader.Agent | 1.4% | ダウンローダー |

| 10 | Win32/Injector.Autoit | 1.3% | 他のプロセスにインジェクションするマルウェア |

国内マルウェア検出数*2上位(2019年8月)

| 順位 | マルウェア名 | 割合 | 種別 |

|---|---|---|---|

| 1 | JS/Adware.Agent | 17.8% | アドウェア |

| 2 | HTML/ScrInject | 8.6% | HTMLに埋め込まれた不正スクリプト |

| 3 | JS/Adware.Subprop | 7.4% | アドウェア |

| 4 | HTML/IFrame | 3.8% | 別のページに遷移させるスクリプト |

| 5 | PDF/Fraud | 2.0% | フィッシング目的のPDFファイル |

| 6 | HTML/Refresh | 2.0% | 別のページに遷移させるスクリプト |

| 7 | JS/Redirector | 1.7% | 別のページに遷移させるスクリプト |

| 8 | Win32/Exploit.CVE-2017-11882 | 1.3% | 脆弱性を悪用するマルウェア |

| 9 | DOC/Abnormal | 1.1% | ドキュメント形式のマルウェアの汎用名 |

| 10 | HTML/FakeAlert | 1.0% | 偽の警告文を表示するスクリプト |

*2 本表にはPUAを含めていません。

7月と8月に国内で最も多く検出されたマルウェアは、6月に引き続きJS/Adware.Agentでした。JS/Adware.Agentは不正な広告を表示させるアドウェアで、Webサイト閲覧時に実行されます。2番目に多く検出されたJS/Adware.Subpropも同様の動作をするアドウェアです。上位7種までのマルウェアはすべてWebブラウザー上で実行される脅威で、不正広告やエクスプロイトキットが設置されているサイトに誘導するスクリプト等が該当します。

8位のWin32/Exploit.CVE-2017-11882はMicrosoft Office数式エディターに存在する脆弱性(CVE-2017-11882)を悪用するマルウェアです。今年初めから徐々に検出数が増加し、2019年6月には脆弱性発見時(2017年11月)の検出数を上回りました。CVE-2017-11882に対処した修正プログラムは2017年の11月の時点で公開されましたが、未だにその脆弱性を悪用する攻撃が続いています。お使いのPCに修正プログラムが適用されているかどうか、今一度ご確認下さい。

2.ランサムウェアSodinokibiの脅威

2019年4月以降、Sodinokibi(ESET検出名:Win32/Filecoder.Sodinokibi)と呼ばれるランサムウェアが国内外で猛威を奮っています。

8月の中旬にはアメリカ・テキサス州で23か所の地方自治体がSodinokibiの被害にあったほか、8月末にはアメリカの数百か所以上の歯科医院で同ランサムウェアの感染が発生しています。

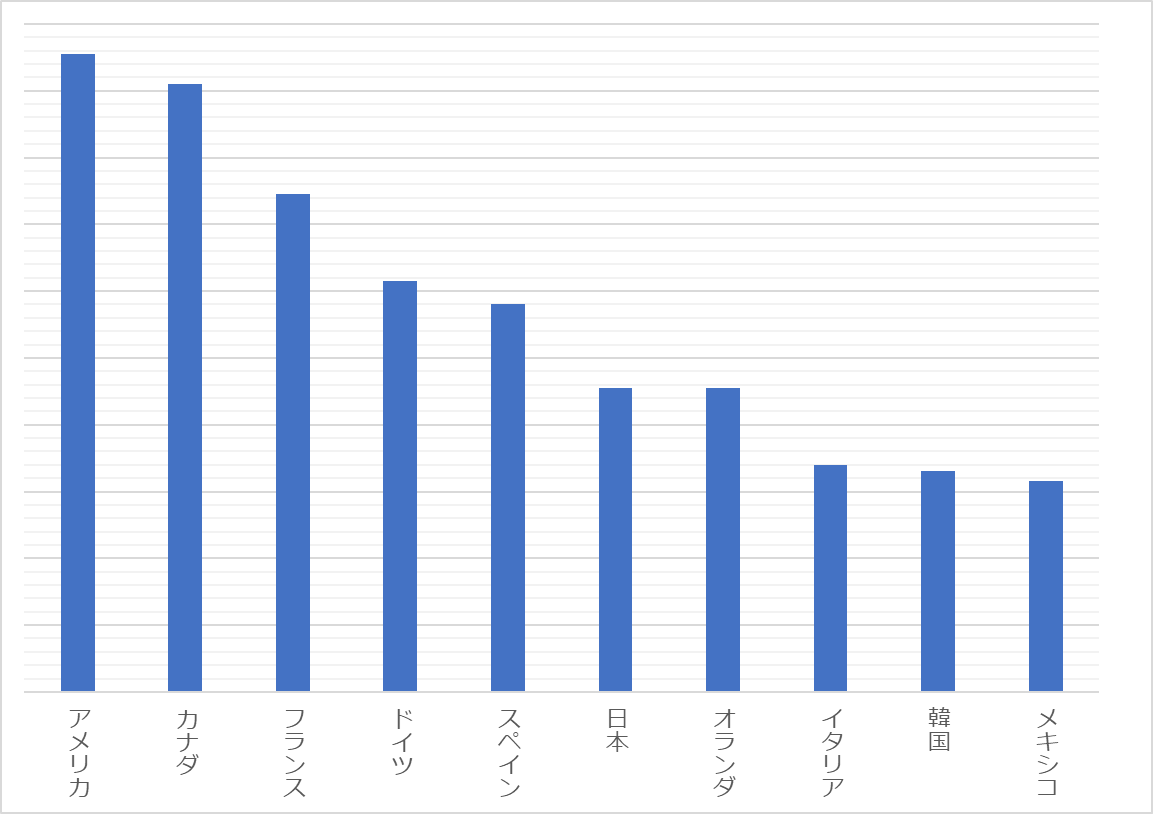

Sodinokibiが特に多く検出されている国はアメリカやカナダで、欧州の国々が続きます。

日本においては世界に6番目に多く検出されています。

Sodinokibiの特長として、感染経路が多岐にわたることが挙げられます。以下は一例です。

- メールの添付ファイルを実行する

- メールに記載されたURLからファイルをダウンロード・実行する

- Exploit Kit(CVE-2018-4878等を悪用)が設置されたWebサイトを閲覧する

- Oracle WebLogic Serverの脆弱性(CVE-2019-2725)を悪用され、攻撃者サーバからファイルを送り込まれる

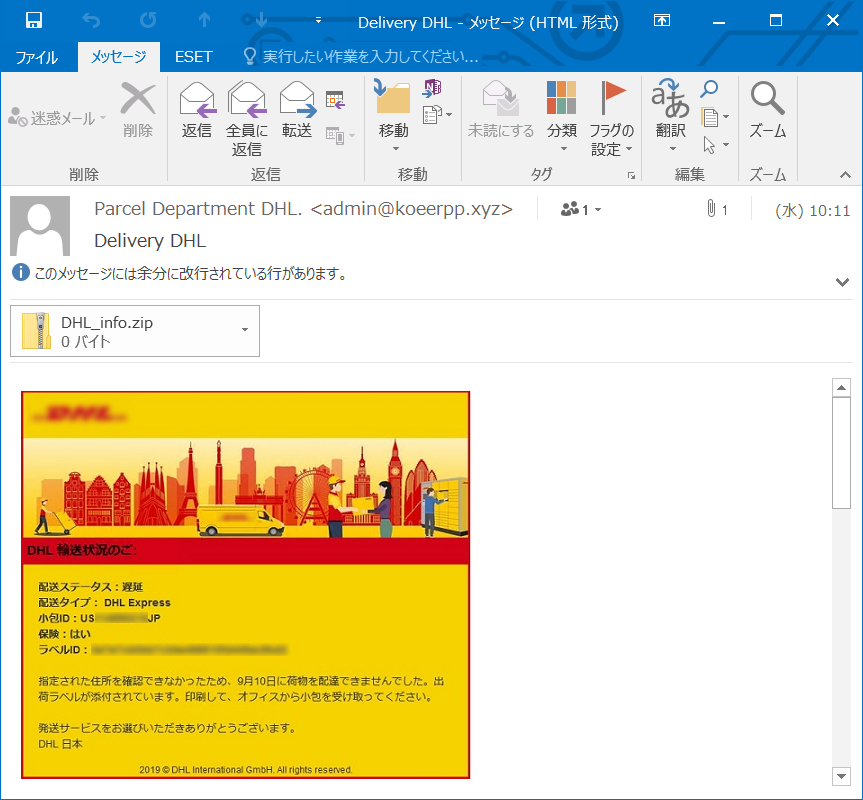

ここでは最も代表的な[1.] メールの添付ファイル経由の感染について解説します。 今回確認したメールは実在する運送会社を装っており、出荷ラベルを送付するとの名目で受信者が添付ファイルを開くよう誘導します。

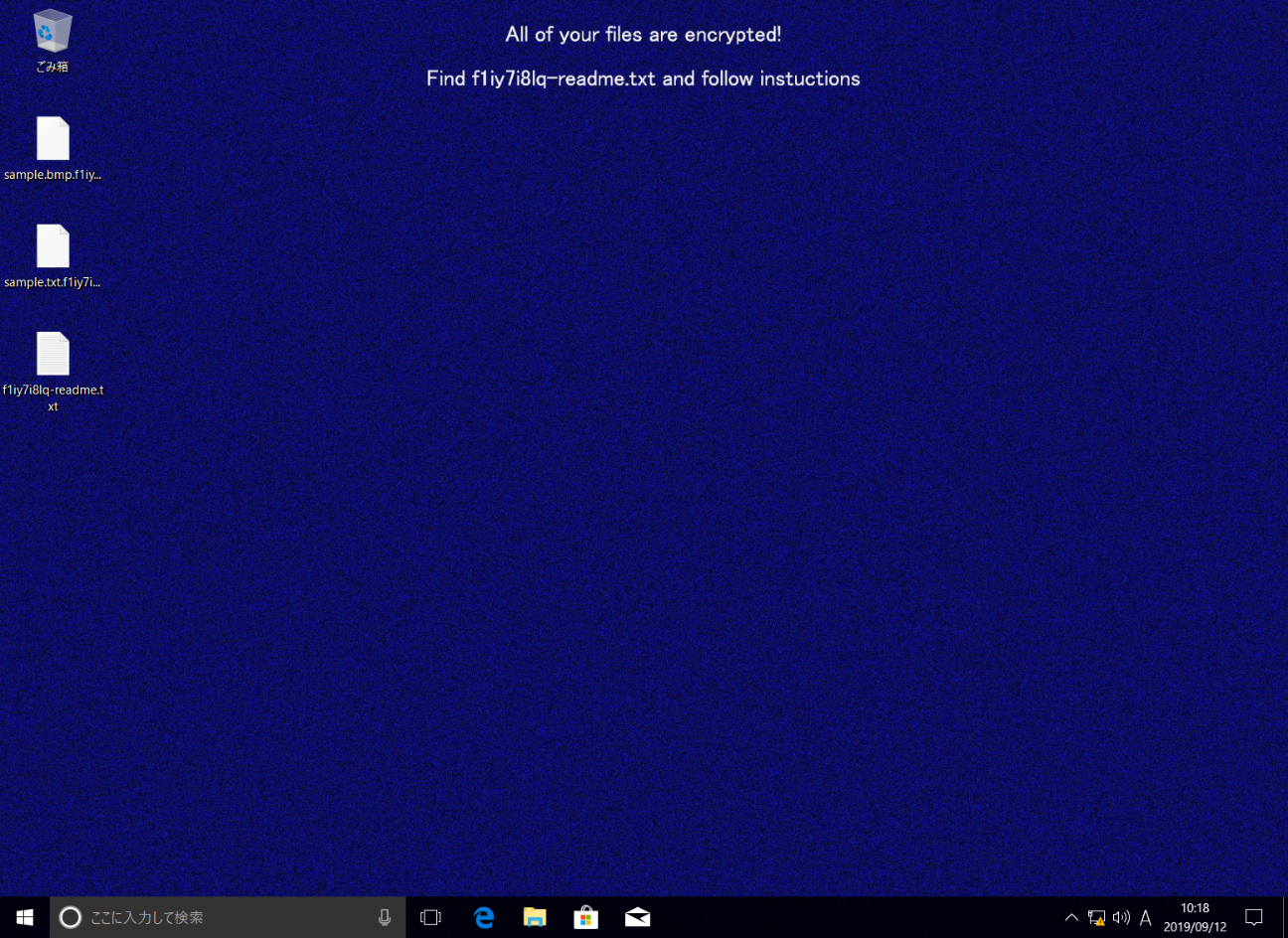

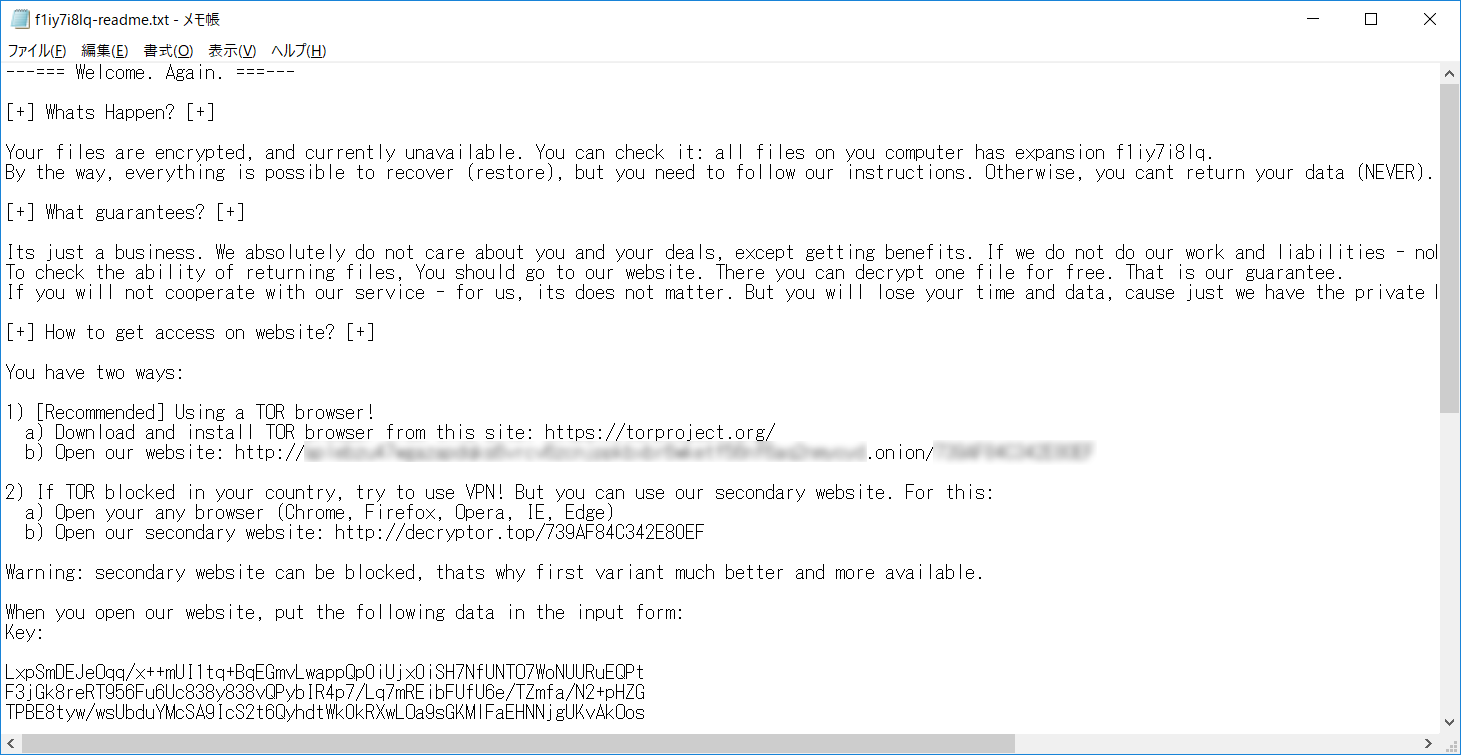

メールに添付されたzipファイルを展開し中にあるexeファイルを実行すると、Sodinokibiランサムウェアに感染します。ディスク上のファイルは暗号化され、拡張子がランダムな英数字(いずれのファイルも同じ)に変更されます。その後、デスクトップの壁紙が変更されます。

暗号化されたファイルと同じフォルダーにはテキストファイルが作成されます。テキストファイルの中には、ファイルを元に戻す方法として攻撃者が用意したWebサイトにアクセスする方法が記載されています。

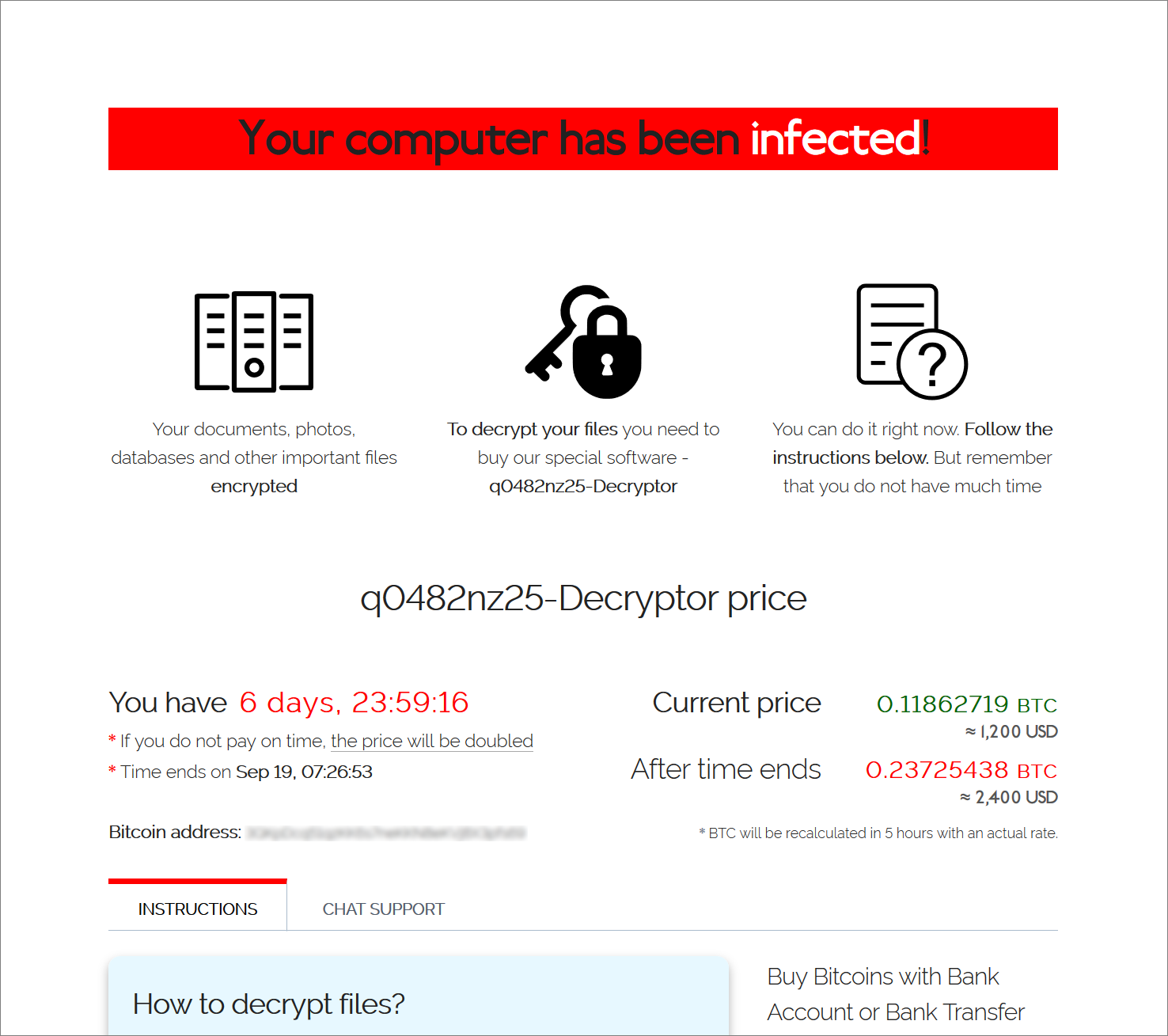

攻撃者のWebサイトには、身代金の支払い方法と金額が記載されています。

身代金の要求額は0.11862719ビットコイン(2019年9月現在およそ129,000円)で、7日以内に支払わなかった場合は身代金が倍増すると書かれています。身代金を支払ったとしても、すべてのファイルが元に戻る保証はありません。

Sodinokibiは感染手法が最も洗練されたランサムウェアの一つです。今後その手法がさらに巧妙化することも考えられます。また、最近のランサムウェアは個人だけではなく、政府機関や医療機関など重要度の高いデータを持つ組織を狙う傾向にあります。重要なデータは頻繁にバックアップを取得し、ネットワークから隔離しておくことを推奨します。

ご紹介したように、7月8月はWebブラウザーを実行環境とする脅威が多く検出されました。また、Sodinokibiと呼ばれるランサムウェアの被害が世界中で広がっています。常に最新の脅威情報をキャッチアップし、対策を実施していくことが重要です。

常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。 下記の対策を実施してください。

- 1. ESET製品の検出エンジン(ウイルス定義データベース)を最新にアップデートする

- ESET製品では、次々と発生する新たなマルウェアなどに対して逐次対応しております。

最新の脅威に対応できるよう、検出エンジン(ウイルス定義データベース)を最新にアップデートしてください。 - 2. OSのアップデートを行い、セキュリティパッチを適用する

- マルウェアの多くは、OSに含まれる「脆弱性」を利用してコンピューターに感染します。

「Windows Update」などのOSのアップデートを行い、脆弱性を解消してください。 - 3. ソフトウェアのアップデートを行い、セキュリティパッチを適用する

- マルウェアの多くが狙う「脆弱性」は、Java、Adobe Flash Player、Adobe Readerなどのアプリケーションにも含まれています。

各種アプリのアップデートを行い、脆弱性を解消してください。 - 4. データのバックアップを行っておく

- 万が一マルウェアに感染した場合、コンピューターの初期化(リカバリー)などが必要になることがあります。

念のため、データのバックアップを行っておいてください。 - 5. 脅威が存在することを知る

- 「知らない人」よりも「知っている人」の方がマルウェアに感染するリスクは低いと考えられます。マルウェアという脅威に触れてしまう前に「疑う」ことができるからです。

弊社を始め、各企業・団体からセキュリティに関する情報が発信されています。このような情報に目を向け、「あらかじめ脅威を知っておく」ことも重要です。