トピック

1.4月の概況

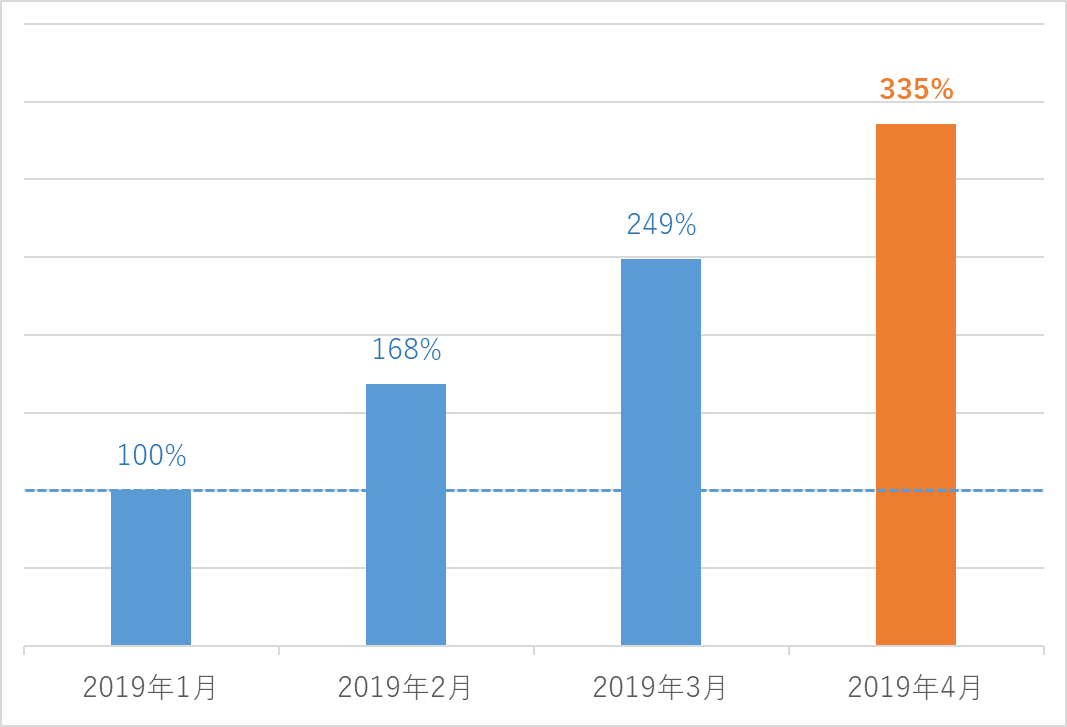

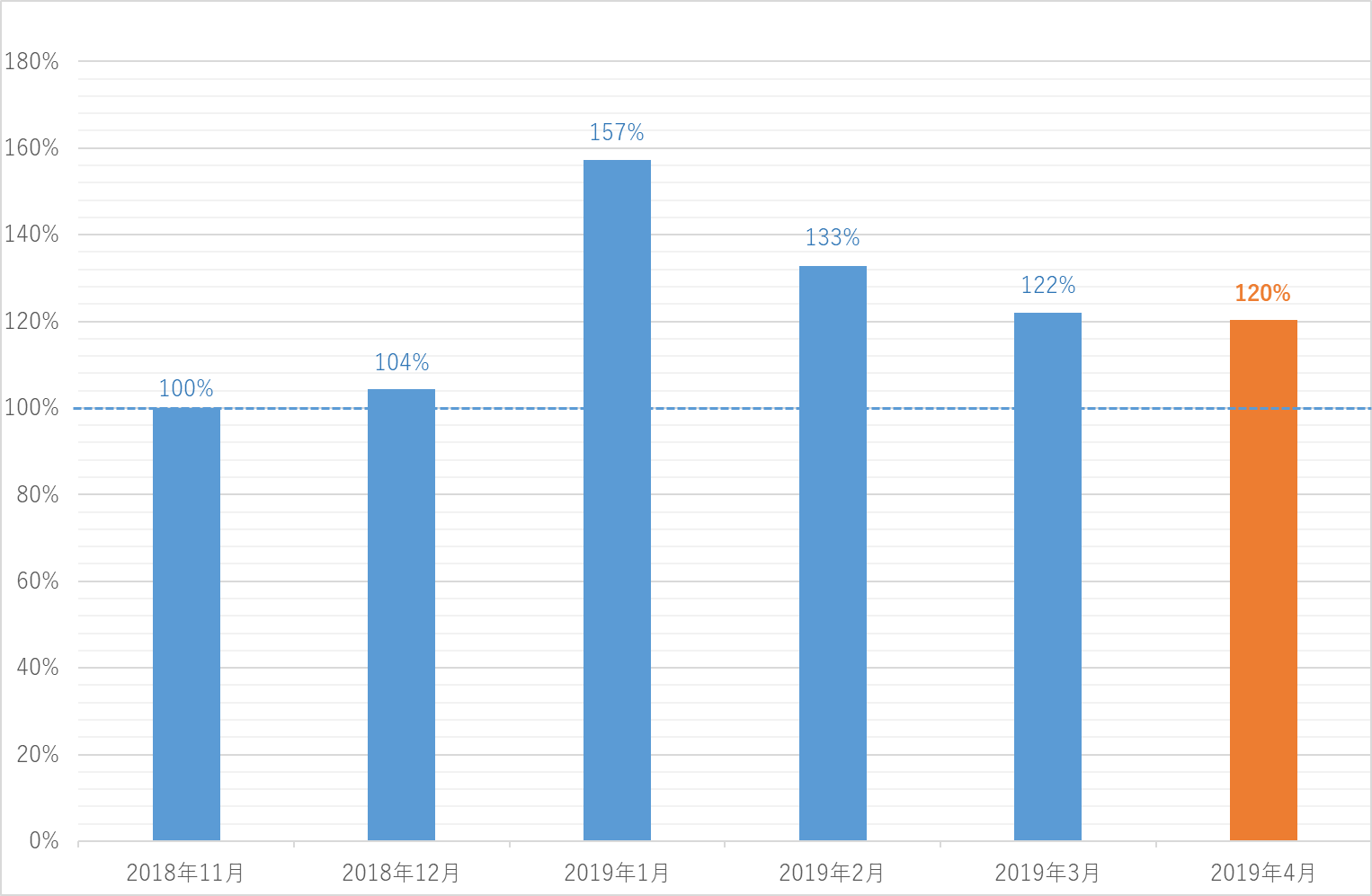

2019年4月(4月1日~4月30日)にESET製品が国内で検出したマルウェアの検出数は、以下のとおりです。

国内マルウェア検出数*1の推移

(2018年11月の全検出数を100%として比較)

*1 検出数にはPUA (Potentially Unwanted/Unsafe Application; 必ずしも悪意があるとは限らないが、コンピューターのパフォーマンスに悪影響を及ぼす可能性があるアプリケーション)を含めています。

検出されたマルウェアの内訳は以下の通りです。

国内マルウェア検出数*2上位(2019年4月)

| 順位 | マルウェア名 | 割合 | 種別 |

|---|---|---|---|

| 1 | VBA/TrojanDownloader.Agent | 14.6% | ダウンローダー |

| 2 | JS/Adware.Agent | 11.1% | アドウェア |

| 3 | HTML/ScrInject | 5.1% | HTMLに埋め込まれた不正スクリプト |

| 4 | JS/Danger.ScriptAttachment | 4.8% | ダウンローダー |

| 5 | HTML/FakeAlert | 3.8% | 偽の警告文を表示するスクリプト |

| 6 | JS/Redirector | 2.4% | リダイレクター |

| 7 | Suspicious | 1.7% | 未知の不審ファイルの総称 |

| 8 | HTML/Refresh | 1.3% | 別のページに遷移させるスクリプト |

| 9 | Win32/Injector.Autoit | 1.1% | 他のプロセスにインジェクションするマルウェア |

| 10 | HTML/Fraud | 1.0% | 詐欺サイトのリンクが埋め込まれたHTML |

*2 本表にはPUAを含めていません。

4月に国内で最も多く検出されたマルウェアはVBA/TrojanDownloader.Agentでした。本マルウェアは、VBA(Visual Basic for Applications)で記述されたダウンローダーで、実行されるとバンキングマルウェアなどをダウンロードします。主にメールの添付ファイルとして拡散されています。

日本国内におけるVBA/TrojanDownloader.Agentの検出数は年初から徐々に増加しており、4月の検出数は1月の3倍以上となっています。

2.Pleadバックドアを用いた新たな攻撃を確認

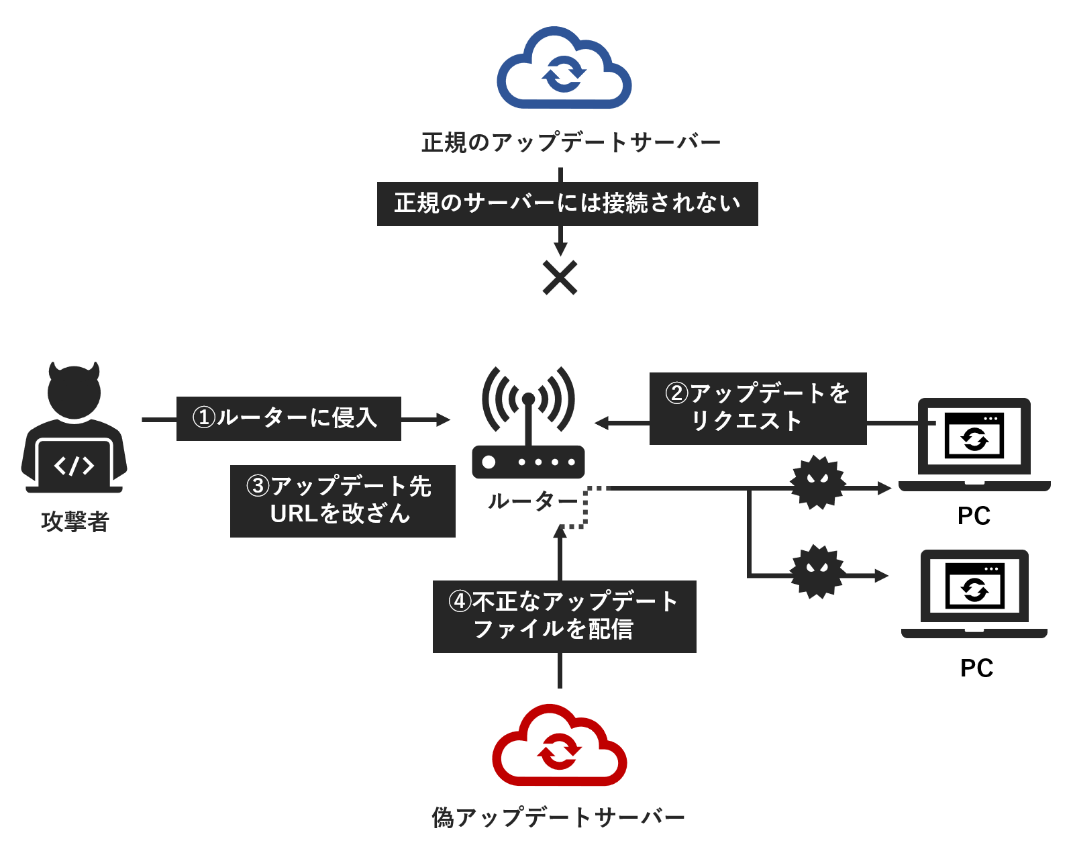

ESET社は2019年4月に、Pleadを用いた新たな攻撃を台湾で確認しました。Pleadはバックドア型のマルウェアで、これまでにも東アジアの組織を狙った攻撃に使われてきました。今回の手法では、正規アプリケーションにおけるアップデートの仕組みを悪用しています。

今回悪用されたアプリケーションはアップデートの際に暗号化されていないHTTP通信を用いており、アップデートファイルに対する検証を行っていませんでした。また、Pleadに感染したPCに接続されていたルーターには外部から管理パネルにアクセスされる脆弱性があったことも明らかになっています。攻撃者はそれらの隙を突いてMITM(中間者)攻撃を行った可能性が高いとみられています。

今回のMITM攻撃は以下のシナリオで実施されたと考えられます。

①攻撃者が脆弱性を悪用してルーターに侵入する

②正規アプリケーションが(スケジュールされた正規の)アップデートリクエストを送信する

③攻撃者がアップデートリクエストに含まれるサーバーのURLを偽のアップデートサーバーのものに改ざんする

④(正規のアップデートサーバーの代わりに)偽のアップデートサーバーがアップデートファイルを配信する

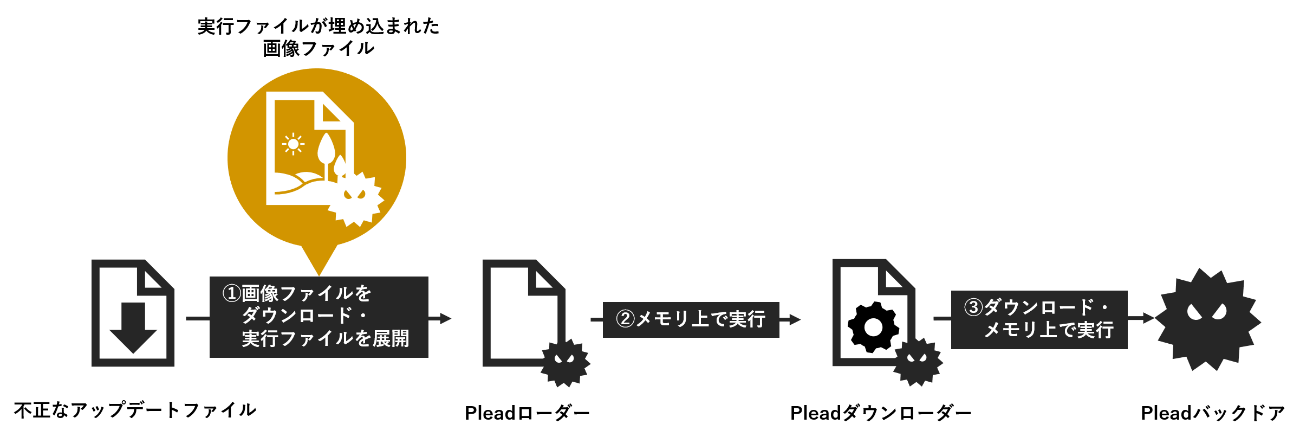

各PCに配信された不正なアップデートファイルは以下の手順でPleadバックドアを実行します。

①不正なアップデートファイルが特殊な画像ファイルをダウンロードし、画像に含まれる実行形式のファイル(Pleadローダー)を展開する

②PleadローダーがPleadダウンローダーを展開し、メモリ上で実行する

③PleadダウンローダーがPleadバックドアをダウンロードし、メモリ上で実行する

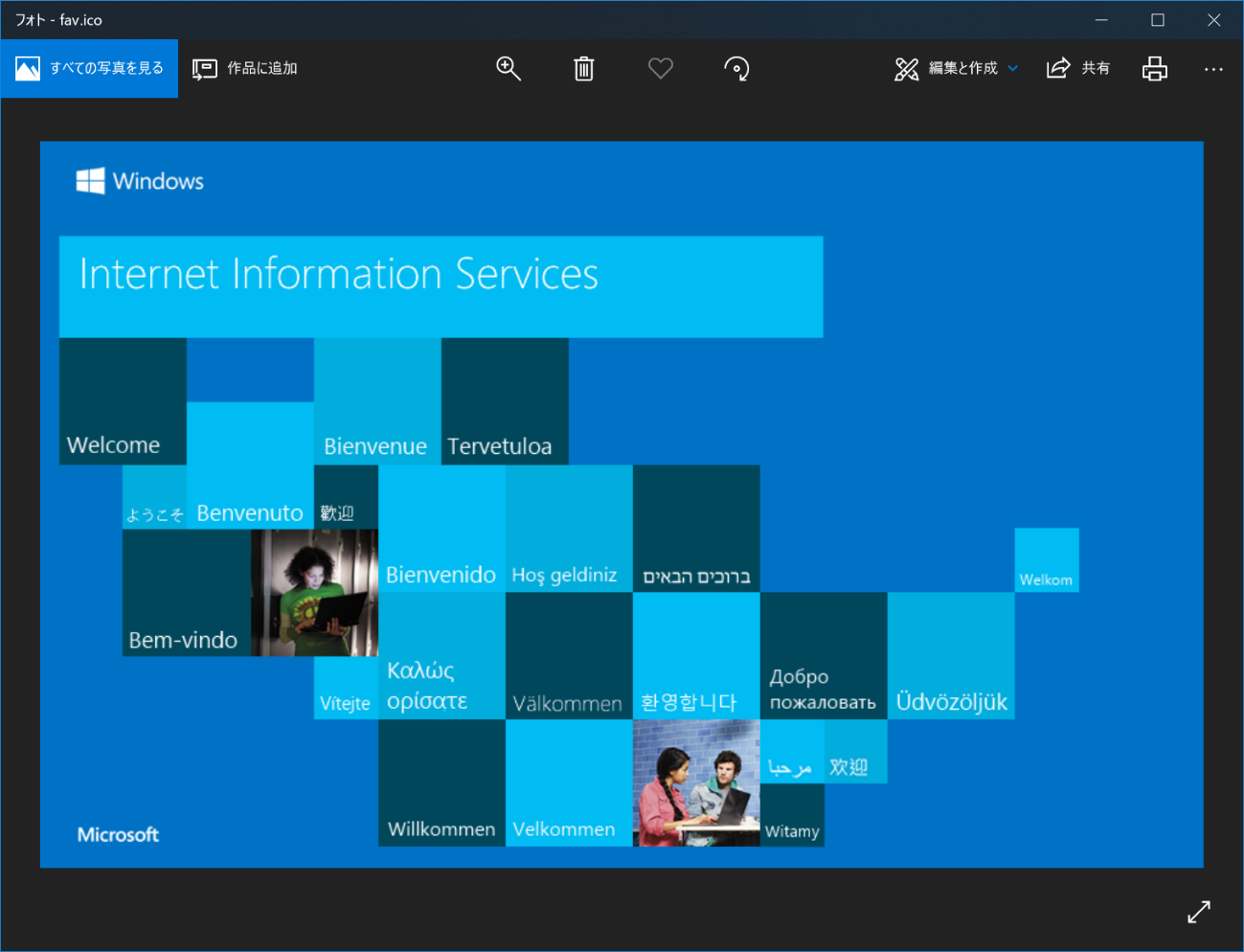

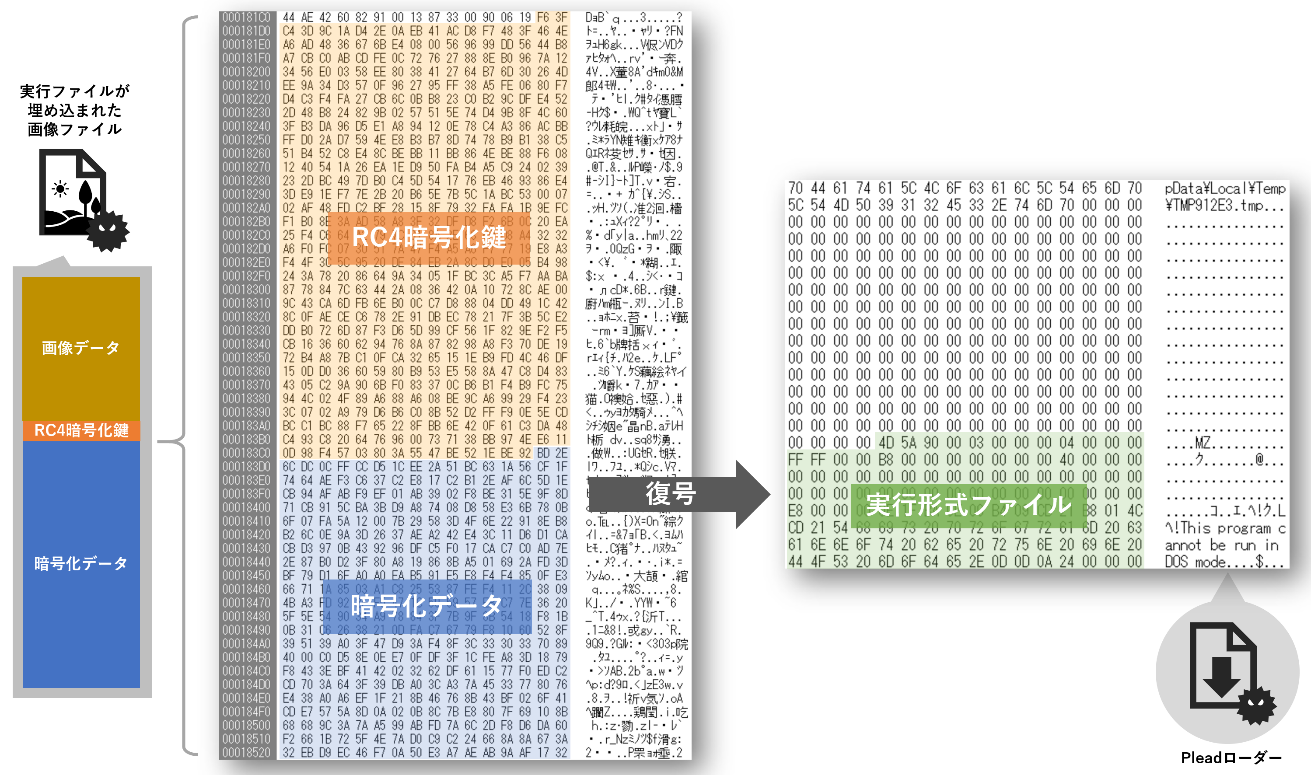

手順①でダウンロードされる特殊な画像ファイルについてさらに詳しく見ていきます。

この画像ファイルは単体では無害のファイルで、Microsoft IISのデフォルト画面を偽装しています。ファイル拡張子は.icoですが、画像フォーマットはPNG形式となっています。

画像ファイルの末尾にはRC4の暗号化鍵とその暗号化鍵で暗号化されたデータが隠されています。暗号化されたデータが復号されると、実行形式のファイルが生成されます。

Pleadの感染プロセスは以上です。最終的に実行されるPleadバックドアはPC上の情報窃取などを行います。

ESET製品では、Plead に関連するマルウェアをWin32/Pleadとして検出・駆除します。

今回はルーターに対するMITM攻撃の事例をご紹介しましたが、本事例以外にも近年数多くのMITM攻撃が発生しています。FinFisherの事例ではISP(インターネットサービスプロバイダー)を悪用したMITM攻撃が行われたと考えられています。

アプリケーションや通信機器のファームウェアを最新の状態にすることで、MITM攻撃に対する脆弱性を解消できることがあります。

Pleadバックドアは昨年には日本国内においても検出されており、再び国内で攻撃が発生する可能性があります。弊社では今後もPleadの動向を注視していきます。

ご紹介したように、4月はVBAを悪用したダウンローダー型マルウェアが多く検出されました。Microsoft Office形式のファイルを開く際には、十分ご注意下さい。また、ESET社によりPleadバックドアの活動が確認されました。常に最新の脅威情報をキャッチアップし、対策を実施していくことが重要です。

常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。

下記の対策を実施してください。

- 1. ESET製品の検出エンジン(ウイルス定義データベース)を最新にアップデートする

- ESET製品では、次々と発生する新たなマルウェアなどに対して逐次対応しております。

最新の脅威に対応できるよう、検出エンジン(ウイルス定義データベース)を最新にアップデートしてください。 - 2. OSのアップデートを行い、セキュリティパッチを適用する

- マルウェアの多くは、OSに含まれる「脆弱性」を利用してコンピューターに感染します。

「Windows Update」などのOSのアップデートを行い、脆弱性を解消してください。 - 3. ソフトウェアのアップデートを行い、セキュリティパッチを適用する

- マルウェアの多くが狙う「脆弱性」は、Java、Adobe Flash Player、Adobe Readerなどのアプリケーションにも含まれています。

各種アプリのアップデートを行い、脆弱性を解消してください。 - 4. データのバックアップを行っておく

- 万が一マルウェアに感染した場合、コンピューターの初期化(リカバリー)などが必要になることがあります。

念のため、データのバックアップを行っておいてください。 - 5. 脅威が存在することを知る

- 「知らない人」よりも「知っている人」の方がマルウェアに感染するリスクは低いと考えられます。マルウェアという脅威に触れてしまう前に「疑う」ことができるからです。

弊社を始め、各企業・団体からセキュリティに関する情報が発信されています。このような情報に目を向け、「あらかじめ脅威を知っておく」ことも重要です。