トピック

1. 3月の概況

2019年3月(3月1日~3月31日)にESET製品が国内で検出したマルウェアの検出数は、以下のとおりです。

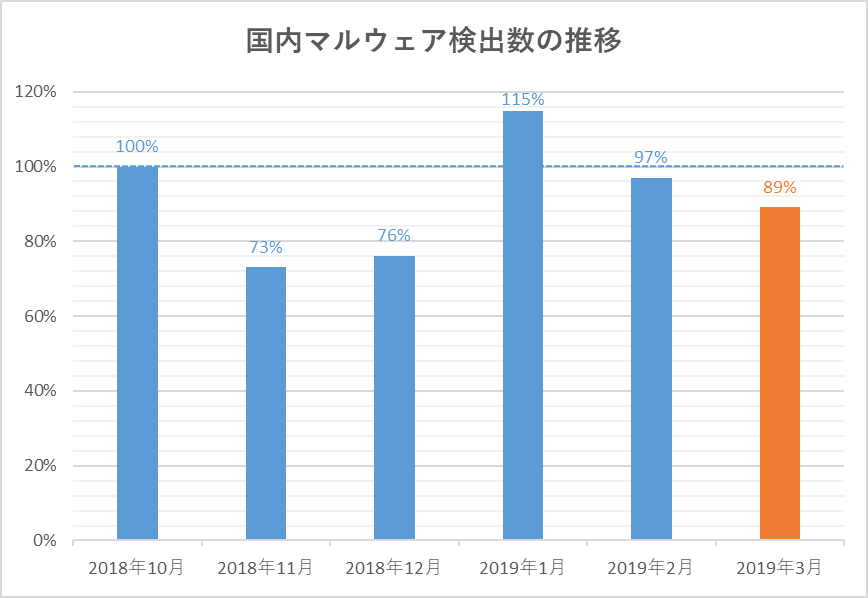

国内マルウェア検出数*1の推移

(2018年10月の全検出数を100%として比較)

*1 検出数にはPUA (Potentially Unwanted/Unsafe Application; 必ずしも悪意があるとは限らないが、コンピューターのパフォーマンスに悪影響を及ぼす可能性があるアプリケーション)を含めています。

2019年3月の国内マルウェア検出数は、検出数が急増した2019年1月と比較すると減少しました。

検出されたマルウェアの内訳は以下の通りです。

国内マルウェア検出数*2上位(2019年3月)

| 順位 | マルウェア名 | 割合 | 種別 |

|---|---|---|---|

| 1 | JS/Adware.Agent | 11.9% | アドウェア |

| 2 | VBA/TrojanDownloader.Agent | 10.7% | ダウンローダー |

| 3 | HTML/ScrInject | 6.8% | HTMLに埋め込まれた不正スクリプト |

| 4 | HTML/FakeAlert | 3.8% | 偽の警告文を表示するスクリプト |

| 5 | Suspicious | 2.4% | 未知の不審ファイルの総称 |

| 6 | JS/Redirector | 2.2% | リダイレクター |

| 7 | JS/Danger.ScriptAttachment | 2.0% | ダウンローダー |

| 8 | HTML/Fraud | 1.8% | 詐欺サイトのリンクが埋め込まれたHTML |

| 9 | PDF/Fraud | 1.7% | 詐欺サイトのリンクが埋め込まれたPDF |

| 10 | HTML/Phishing.Amazon | 1.5% | Amazon.comの偽サイトのリンクが埋め込まれたHTML |

*2 本表にはPUAを含めていません。

3月に国内で最も多く検出されたマルウェアは、JavaScriptで記述されたアドウェアであるJS/Adware.Agentでした。本マルウェアは、Web閲覧中に不正な広告を表示させる可能性があります。

2番目に多く検出されたマルウェアは、VBA(Visual Basic For Applications)で記述されたダウンローダーであるVBA/TrojanDownloader.Agentでした。

JS/Adware.AgentとVBA/TrojanDownloader.Agentは、2018年の年間を通して 非常に多く観測されたマルウェアです。2018年全体において国内で検出されたマルウェアのうち、それぞれ前者が2番目、後者が1番目に多く検出されたものです(参考:年間マルウェアレポート)。これらのマルウェアに対しては、引き続き警戒が必要だと考えられます。

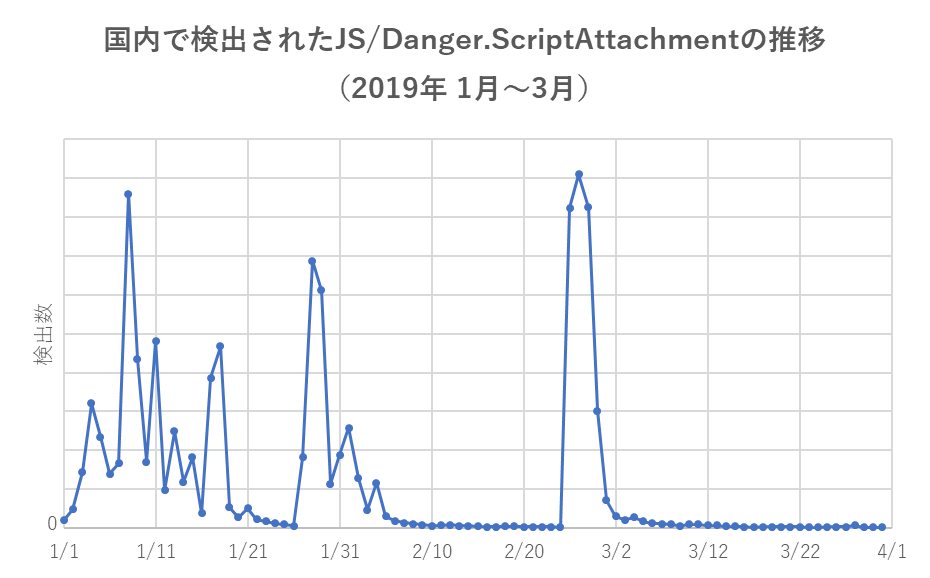

2019年1月と2月に猛威を振るったJS/Danger.ScriptAttachment(参考:2019年1月・2月マルウェアレポート)は、検出数が大幅に低下し、第8位になりました。

国内で検出されたJS/Danger.ScriptAttachmentの推移は以下のとおりです。

2月後半のピーク以降、目立った活動は確認されませんでした。

2.圧縮・展開ソフトウェアの脆弱性を悪用したマルウェア

多くの圧縮・展開ソフトウェアが利用しているライブラリUNACEV2.DLLに脆弱性(以降、本脆弱性と記載)が発見されました。さらに、その脆弱性を悪用するマルウェアが確認されています。

脆弱性の概要と影響を受けるソフトウェア

本脆弱性(CVE-2018-20250)はディレクトリトラバーサルの脆弱性です。ディレクトリトラバーサルとは、通常はアクセスできないディレクトリやファイルにアクセスする脆弱性(攻撃手法)のことです。攻撃者によって細工された圧縮ファイルを展開した場合、任意のフォルダーに悪意のあるファイルが展開されるおそれがあります。

WinRAR(バージョン5.61以前)のほか、UNACEV2.DLLを利用しているすべての圧縮・展開ソフトウェアが本脆弱性の影響を受ける可能性があります。

WinRAR は既に修正版(バージョン5.70)が公開されています。 以前のバージョンをお使いの場合は速やかにアップデートされることを推奨します。

お使いの圧縮・展開ソフトウェアで脆弱性が修正されていない場合は、手動でUNACEV2.DLLを削除するか、脆弱性が修正されるまでの間は脆弱性対応済みの他のソフトウェアを使用されることを推奨します。

本脆弱性を悪用するランサムウェア

本脆弱性を悪用する事例がいくつか確認されています。

本レポートではランサムウェアJNEC.aをご紹介します。

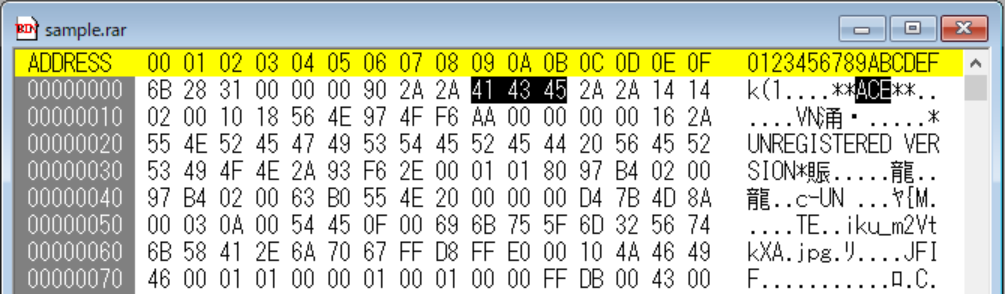

JNEC.aの拡散には細工が施された圧縮ファイルが使用されています。拡張子は.rarですが、実体はACE形式の圧縮ファイルです。

JNEC.aの感染プロセスは以下の通りです。

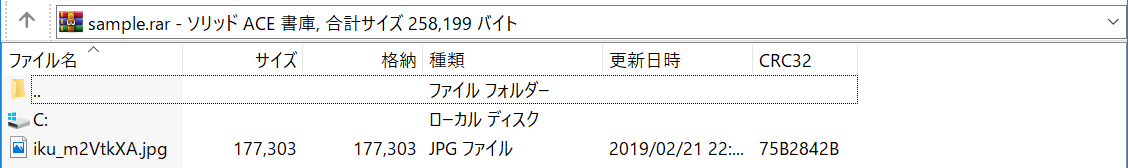

細工された圧縮ファイルをWinRARなどの圧縮・展開ソフトウェアで開くと、画像ファイルとCドライブへの参照が表示されます。

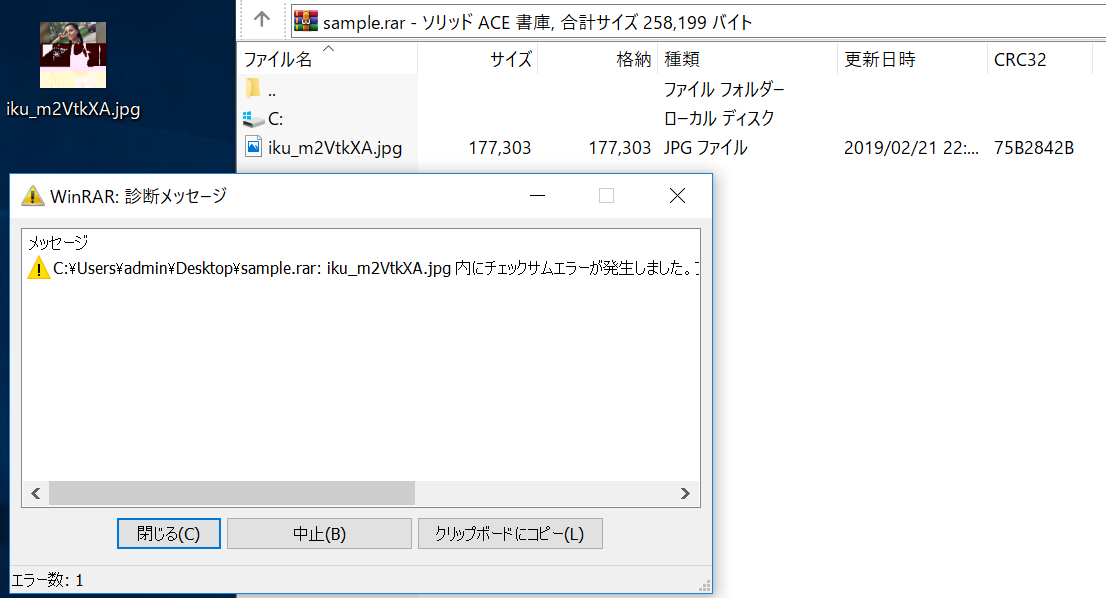

圧縮ファイルを展開すると、ユーザーが指定したフォルダーにデコイ(おとり)ファイルの画像を展開します。画像は一部の色情報が欠損しており、展開時にはエラーメッセージが表示されます。

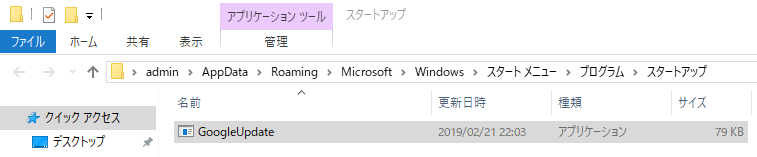

同時に、スタートアップフォルダーにランサムウェアの実行ファイルが展開されます。実行ファイルが展開されたことはユーザーには通知されません。

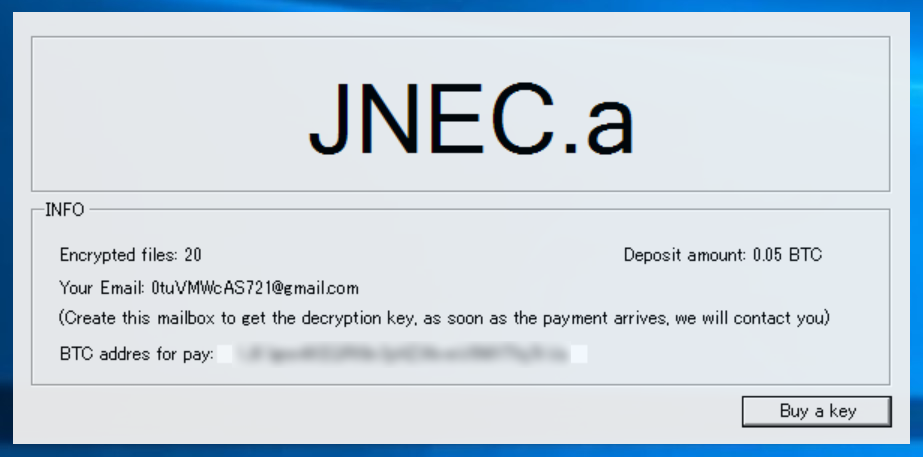

ユーザーがPCを再起動すると、ランサムウェアJNEC.aがPC上のファイルを暗号化します。暗号化が完了すると、ファイルを元に戻すための対価としてビットコインを要求する画面がデスクトップに表示されます。価格は0.05BTC(2019年4月現在およそ3万円)です。

画面上のメッセージには、記載されたメールアドレスでGmailのアカウントを作成し攻撃者のウォレット宛にビットコインを支払えば、そのメールアドレス宛に復号鍵を送ると書かれていますが、メールアドレスは起動する毎にランダムに変更される上、攻撃者には通知されないため、攻撃者から復号鍵が送られてくることはありません。

2018年11月以降攻撃者ウォレットに対する入金がないことや、サンプルの観測数が少ないことから、本マルウェアの拡散は限定的とみています。

ESET製品では、本脆弱性を悪用した圧縮ファイルを「ACE/Exploit.CVE-2018-20250 トロイの木馬」、JNEC.aランサムウェアを「MSIL/Filecoder.SC トロイの木馬」としてそれぞれ検出・駆除します。

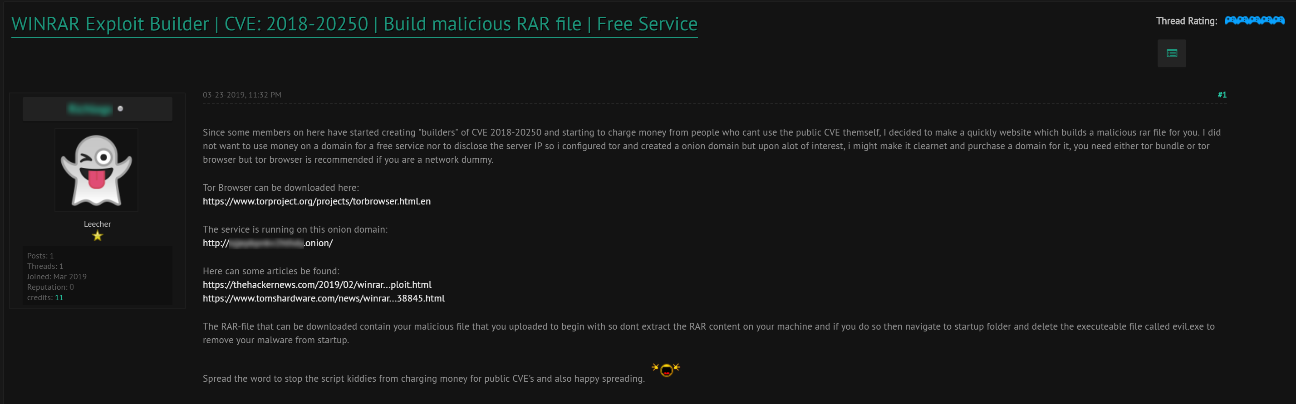

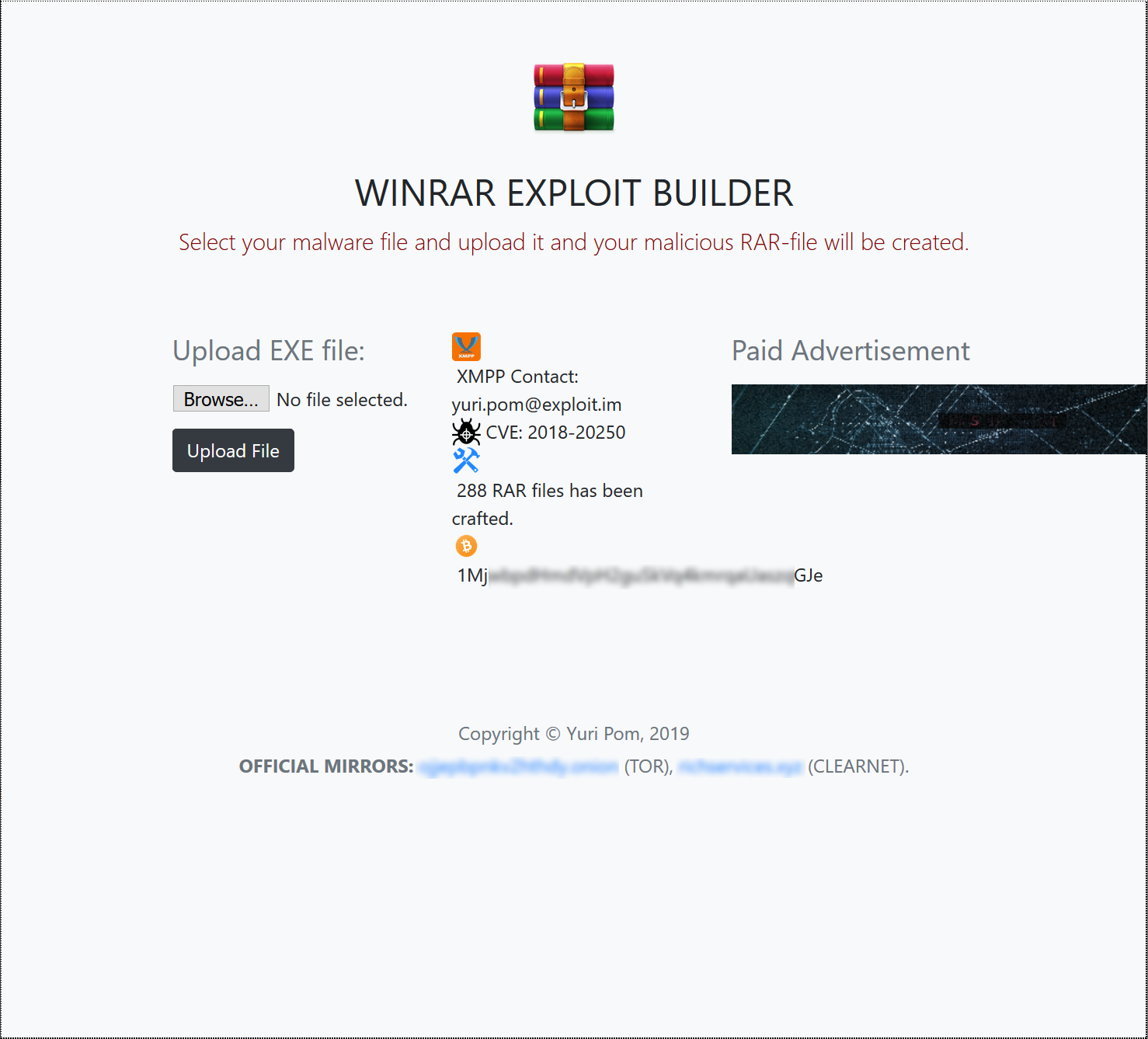

「WinRAR」の脆弱性を悪用するツールキット(exploit builder)

今回発見された脆弱性を悪用するマルウェアを作成するためのツールキットがハッキングフォーラム等で公開されています。2019年4月5日時点で既に288個のマルウェア(の可能性があるファイル)が作成されたことを示す記載もあります。

このようなサイトが存在することから、今後も本脆弱性を悪用した攻撃が発生することが予想されます。お使いの圧縮・展開ソフトウェアが本脆弱性の影響を受けるかどうか確認し、速やかに対応されることを推奨します。

またランサムウェアへの感染に備えて、定期的にバックアップを取得し、バックアップをネットワークから隔離した環境に保管されることを推奨します。

ご紹介したように、3月は圧縮・展開ソフトウェアの脆弱性を悪用した攻撃が確認されました。常に最新の脅威情報をキャッチアップすることが重要です。

常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。

下記の対策を実施してください。

- 1. ESET製品の検出エンジン(ウイルス定義データベース)を最新にアップデートする

- ESET製品では、次々と発生する新たなマルウェアなどに対して逐次対応しております。

最新の脅威に対応できるよう、検出エンジン(ウイルス定義データベース)を最新にアップデートしてください。 - 2. OSのアップデートを行い、セキュリティパッチを適用する

- マルウェアの多くは、OSに含まれる「脆弱性」を利用してコンピューターに感染します。

「Windows Update」などのOSのアップデートを行い、脆弱性を解消してください。 - 3. ソフトウェアのアップデートを行い、セキュリティパッチを適用する

- マルウェアの多くが狙う「脆弱性」は、Java、Adobe Flash Player、Adobe Readerなどのアプリケーションにも含まれています。

各種アプリのアップデートを行い、脆弱性を解消してください。 - 4. データのバックアップを行っておく

- 万が一マルウェアに感染した場合、コンピューターの初期化(リカバリー)などが必要になることがあります。

念のため、データのバックアップを行っておいてください。 - 5. 脅威が存在することを知る

- 「知らない人」よりも「知っている人」の方がマルウェアに感染するリスクは低いと考えられます。マルウェアという脅威に触れてしまう前に「疑う」ことができるからです。

弊社を始め、各企業・団体からセキュリティに関する情報が発信されています。このような情報に目を向け、「あらかじめ脅威を知っておく」ことも重要です。