ショートレポート「2017年10月マルウェア検出状況」

トピック

1. 10月の概況について

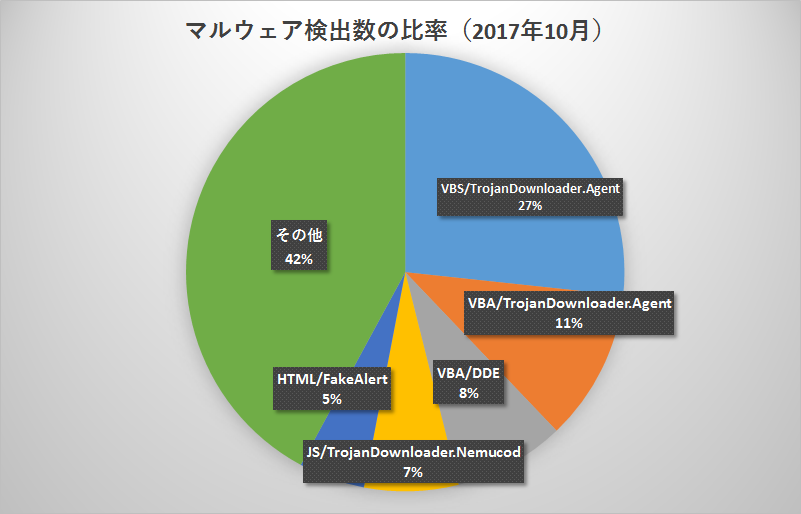

2017年10月1日から10月31日までの間、ESET製品が国内で検出したマルウェアの比率は、以下のとおりです。

10月はVBS(VBScript)形式のダウンローダーは減少し、VBA(Visual Basic for Applications)形式のダウンローダーが増加しました。10月後半には新たな手口であるDDE(Dynamic Data Exchange)を悪用したダウンローダー「VBA/DDE」が多く検出されました。

主流となったダウンローダーの形式は、9月VBS形式、8月JS(JavaScript)形式、7月VBA形式と変化しています。攻撃者は、攻撃の初期段階に利用するマルウェアを試行錯誤し、セキュリティソフトに検知されないようにしている可能性が考えられます。

国内マルウェア検出数上位(2017年10月)

| 順位 | マルウェア名 | 比率 | 種別 |

|---|---|---|---|

| 1 | VBS/TrojanDownloader.Agent | 27% | ダウンローダー |

| 2 | VBA/TrojanDownloader.Agent | 11% | ダウンローダー |

| 3 | VBA/DDE | 8% | ダウンローダー |

| 4 | JS/TrojanDownloader.Nemucod | 7% | ダウンローダー |

| 5 | HTML/FakeAlert | 5% | 偽の警告文表示 |

| 6 | HTML/IFrame | 4% | リダイレクター |

| 7 | Suspicious | 3% | 未知の不審なファイル |

| 8 | DOC/TrojanDownloader.Agent | 3% | ダウンローダー |

| 9 | JS/Danger.ScriptAttachment | 3% | ダウンローダー |

| 10 | JS/Mindspark | 2% | PUA(※) |

| : | |||

| 19 | JS/CoinMiner | 0.6% | 安全ではない可能性があるアプリケーション |

(※)Potentially Unwanted Application(望ましくない可能性のあるアプリケーション):コンピューターの動作に悪影響を及ぼすことや、ユーザーが意図しない振る舞いなどをする可能性があるアプリケーション。

2. DDEを悪用したダウンローダー

10月中旬よりDDEを悪用した新たな手口による攻撃が検出されています。

DDE(Dynamic Data Exchange)とは、Windowsアプリケーション間でデータを転送するための仕組みの一つです。アプリケーション間でコマンドの送信や受け取りが可能です。

DDE自体は古くからあるWindowsの技術ですが、攻撃者は新たな手口としてこの技術を悪用し攻撃に利用しています。

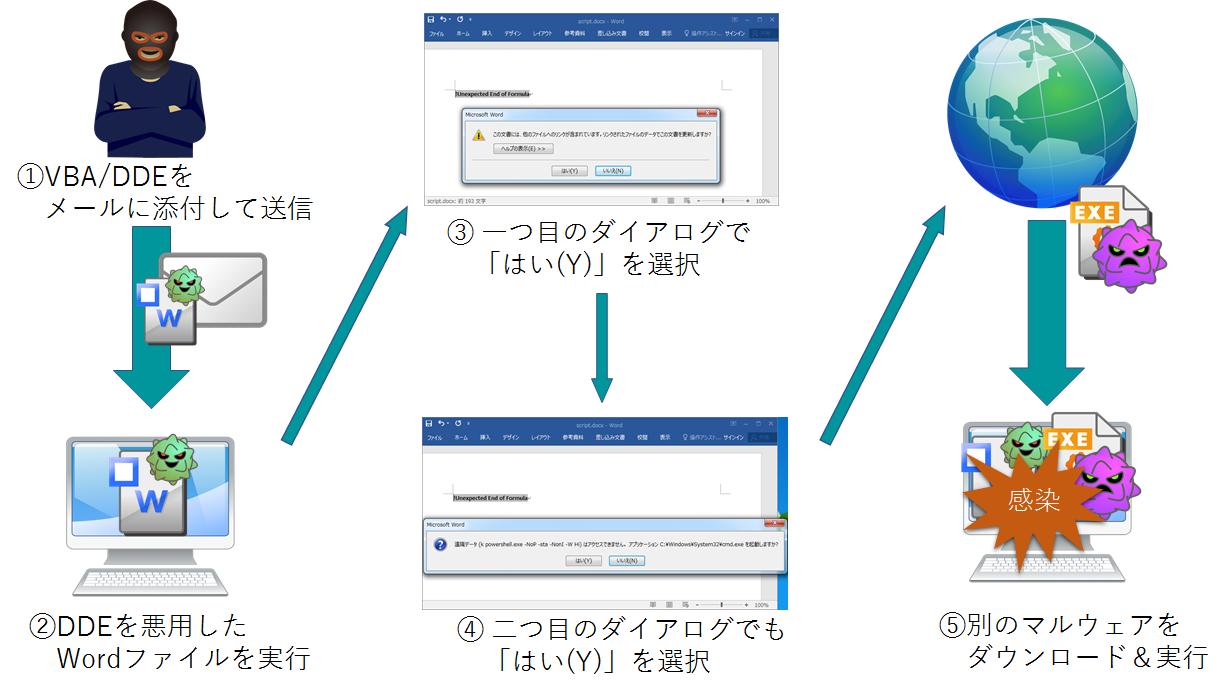

DDEを悪用したマルウェア(ダウンローダー)の感染フローは次のとおりです。

①攻撃者はDDEを悪用したファイルをメールに添付し送信します。

②この添付ファイルを開くと、1つ目のダイアログが表示されます。

③「はい(Y)」を選択すると、2つ目のダイアログが表示されます。

④2つ目のダイアログで「はい(Y)」を選択すると、ダウンローダーが実行されます。

⑤別のマルウェアをダウンロード後、実行されます。

※ どちらかのダイアログで「いいえ(N)」を選択することで、マルウェアの実行を回避できます。

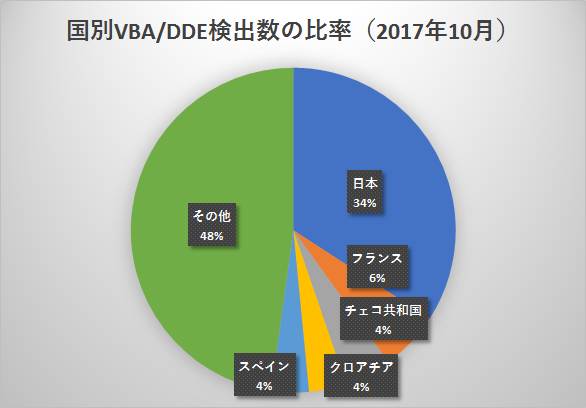

このマルウェアは、ESET製品では「VBA/DDE トロイの木馬」として検出されます。国別にみると、VBA/DDEは世界の中でも特に日本で多く検出されていることが特徴です。

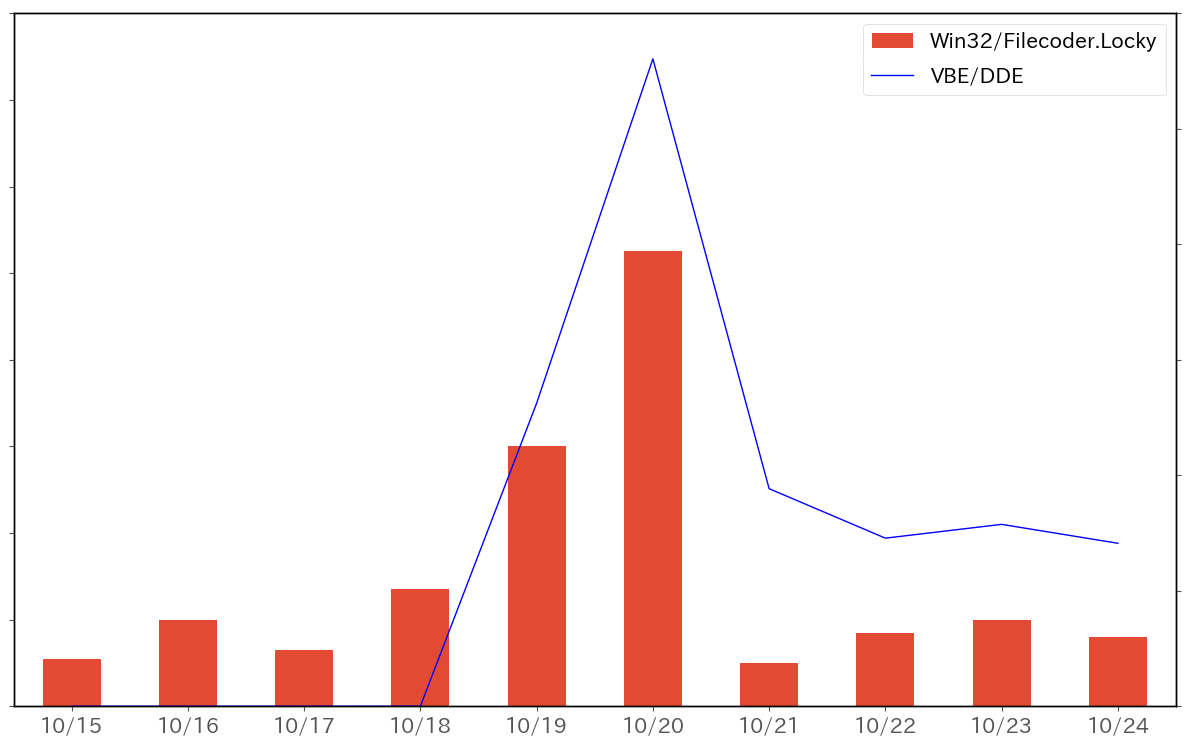

また、ランサムウェア「Locky(Win32/Filecoder.Locky)」の攻撃としても利用されていました。10月19日~20日にかけて、VBA/DDEの検出数に比例して、Win32/Filecoder.Lockyの検出数が増えていることがわかります。

この攻撃では、メールに添付されたDDEを悪用したダウンローダーを実行すると、Lockyをダウンロードし実行します。これにより、Lockyに感染しファイルが暗号化されます。

DDEを悪用したマルウェアは、レジストリを変更することで、感染リスクを低減することができます。詳しくは、「Dynamic Data Exchange (DDE) フィールドを含む Microsoft Office ドキュメントを安全に開く方法」を参照してください。

3. 新種のランサムウェアの出現

10月は、新種のランサムウェア「Bad Rabbit」が話題になりました。

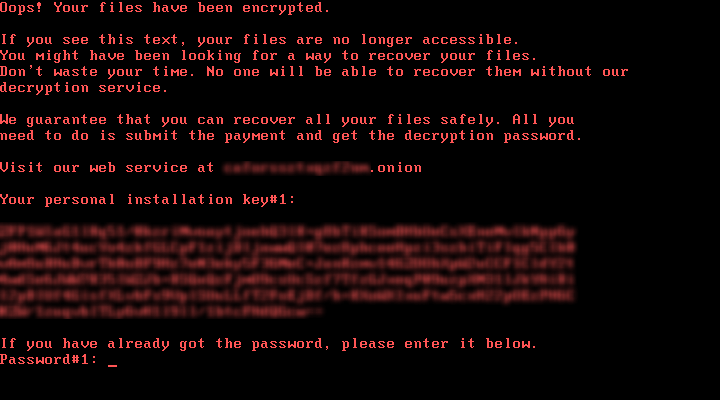

Bad Rabbitの身代金要求文に記載されている支払いページ

このランサムウェアは、主に水飲み場型攻撃によって配布され、Adobe Flash Playerに偽造したインストーラを実行することで感染します。このマルウェアに感染すると、ファイルが暗号化されます。そして再起動後にディスクの暗号化、及びマスターブートレコード(MBR)の書き換えが行われ、身代金要求画面が表示されます。またSMB※を介してネットワーク内に感染を拡大します。

※ 「サーバーメッセージブロック」の略で、Windowsの通信プロトコルの一種

このマルウェアは、ESET製品では「Win32/Diskcoder.D」として検出されます。

また、新種のAndroid向けランサムウェア「DoubleLocker」も発見されています。DoubleLockerは、Adobe Flash Playerに偽装したアプリを実行すると感染します。このランサムウェアに感染するとAndroidデバイス及びデータの両方がロックされます。

この他にも、「GIBON」と呼ばれるランサムウェアなど複数の新たなランサムウェアが出現しています。今後もランサムウェアによる脅威が予想されます。定期的にバックアップを行うことで、感染時の被害を軽減することができます。

4. マイニングマルウェアの流行

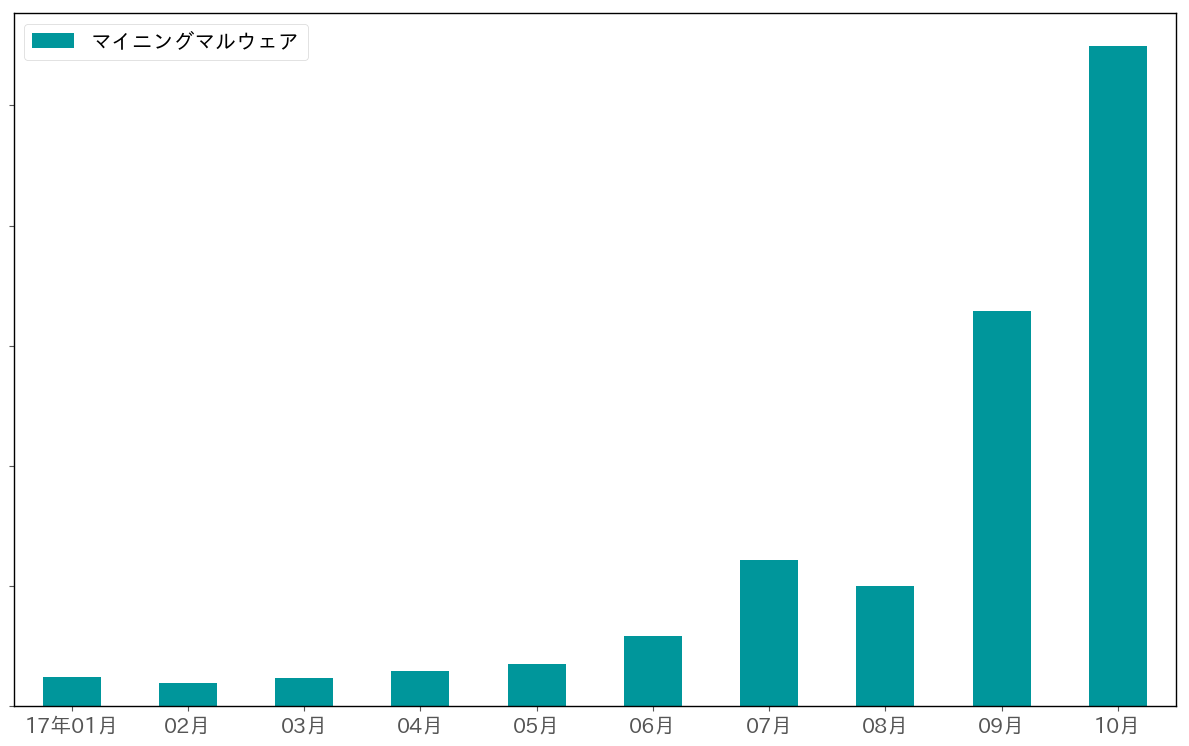

9月に続き、マイニングマルウェアの検出が増加しています。

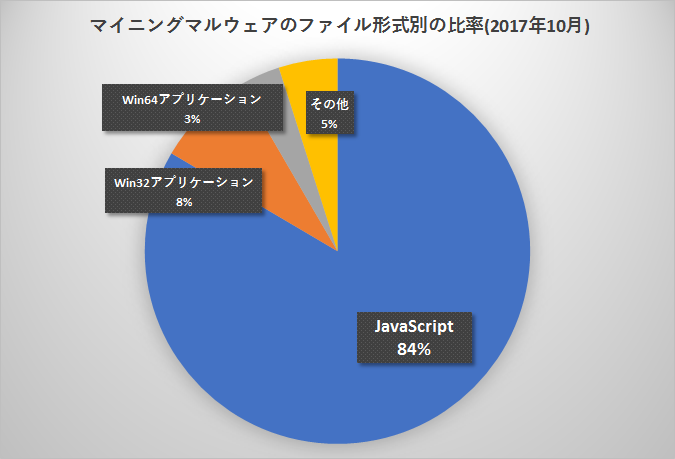

ファイル形式別に比較すると、JavaScript形式のマイニングマルウェアの割合が非常に多いことがわかります。

マイニングマルウェアは、感染PCのハードウェアリソース(CPUやGPU)を使って、仮想通貨をマイニング(採掘)します。攻撃者は、採掘された仮想通貨を自身のウォレット(仮想通貨の保管場所)に送付し、それを受け取ることで収益を得ます。

JavaScript形式のマイニングマルウェアは、基本的にWebブラウザー上で動作します。ユーザーがWebブラウザーで特定のサイトを閲覧すると、(多くの場合ユーザーの同意を得ることなく)マイニングが開始されます。

Webサイト閲覧時にPCに異常な負荷が掛かっている場合は、このマルウェアが動作している可能性があります。

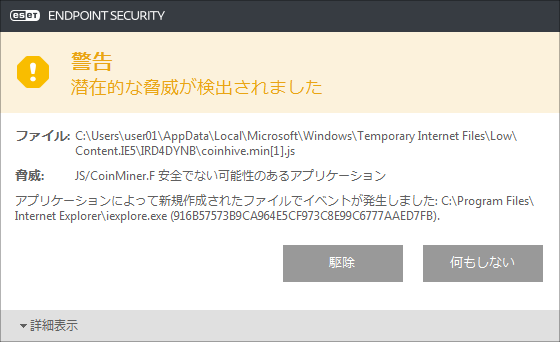

このJavaScript形式のマイニングマルウェアは、ESET製品では「JS/CoinMiner 安全でない可能性があるアプリケーション」として検出されます。

お使いのESET製品で「安全でないアプリケーション」の検出が有効になっているか確認するには、当社サポートページのページ下部の参考情報をご参照ください。

ご紹介したように、10月も多くのマルウェアが確認されました。常に最新の脅威情報をキャッチアップすることが重要です。

■ 常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。

下記の対策を実施してください。

1. ESET製品プログラムのウイルス定義データベースを最新にアップデートする

最新の脅威に対応できるよう、ウイルス定義データベースを最新にアップデートしてください。

2. OSのアップデートを行い、セキュリティパッチを適用する

「Windows Update」などのOSのアップデートを行い、脆弱性を解消してください。

3. ソフトウェアのアップデートを行い、セキュリティパッチを適用する

各種アプリのアップデートを行い、脆弱性を解消してください。

4. データのバックアップを行っておく

念のため、データのバックアップを行っておいてください。

5. 脅威が存在することを知る

弊社を始め、各企業・団体からセキュリティに関する情報が発信されています。このような情報に目を向け、「あらかじめ脅威を知っておく」ことも重要です。