ショートレポート「2017年9月マルウェア検出状況」

トピック

1. 9月の概況について

2017年9月1日から9月30日までの間、ESET製品が国内で検出したマルウェアの比率は、以下のとおりです。

9月はVBS(VBScript)形式のダウンローダーが数多く検出されました。7月はVBA(Visual Basic for Applications)形式のダウンローダー、8月はJS(JavaScript)形式のダウンローダーがそれぞれ主流であったことから、マルウェアをPCに送り込む攻撃の初期段階において、攻撃者がさまざまな手法を試していることがうかがえます。

また、当社で7月から動向を注視していた「HTML/FakeAlert」の検出数が8月から55%増加し、過去最大となりました。

国内マルウェア検出数上位(2017年9月)

| 順位 | マルウェア名 | 比率 | 種別 |

|---|---|---|---|

| 1 | VBS/TrojanDownloader.Agent | 43% | ダウンローダー |

| 2 | HTML/FakeAlert | 15% | 偽の警告文表示 |

| 3 | VBA/TrojanDownloader.Agent | 6% | ダウンローダー |

| 4 | PowerShell/TrojanDownloader.Agent | 3% | ダウンローダー |

| 5 | Win32/RealNetworks | 2% | PUA(※) |

| 6 | HTML/IFrame | 2% | リダイレクター |

| 7 | JS/TrojanDownloader.Nemucod | 2% | ダウンローダー |

| 8 | Suspicious | 1% | 未知の不審なファイル |

| 9 | JS/Danger.ScriptAttachment | 1% | ダウンローダー |

| 10 | Win32/RiskWare.PEMalform | 1% | PUA(※) |

| ? | |||

| 14 | Win32/HackedApp.CCleaner | 0.6% | スパイウェア |

(※)Potentially Unwanted Application:コンピューターやプライバシーを危険にさらす可能性のあるアプリケーション

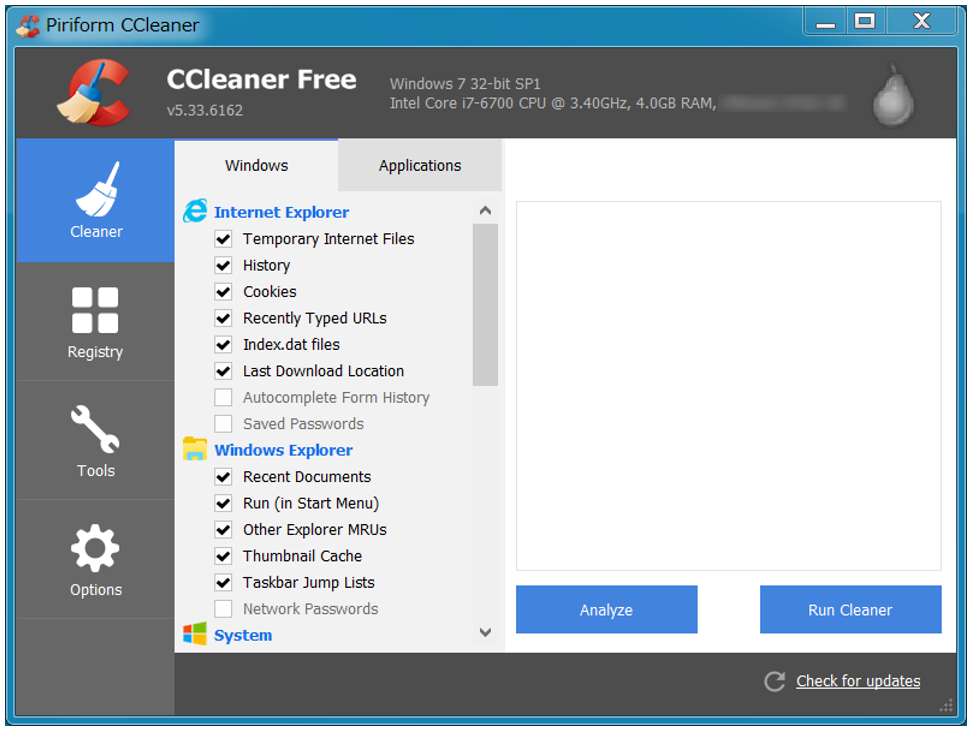

2. CCleanerの改ざん被害

Piriform社が提供するシステムクリーナーソフトウェア「CCleaner」のプログラムコードが改ざんされ、マルウェアが仕込まれた状態で配布されていたことが9月中旬に明らかになりました。

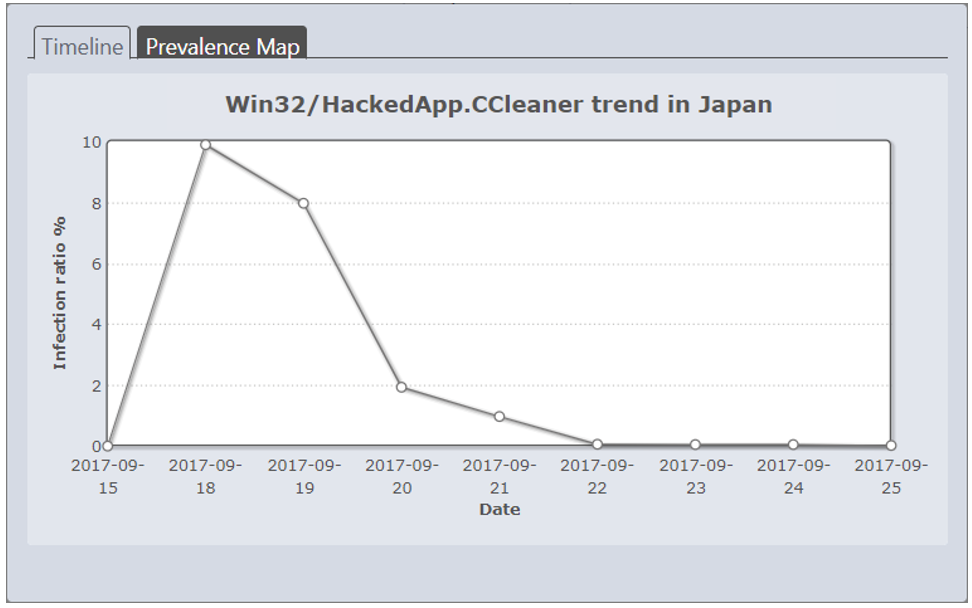

この改ざんされた「CCleaner」は日本でも数多く検出されました。9月18日にはすべてのマルウェア検出のうち、10%をこのマルウェアが占めていました。

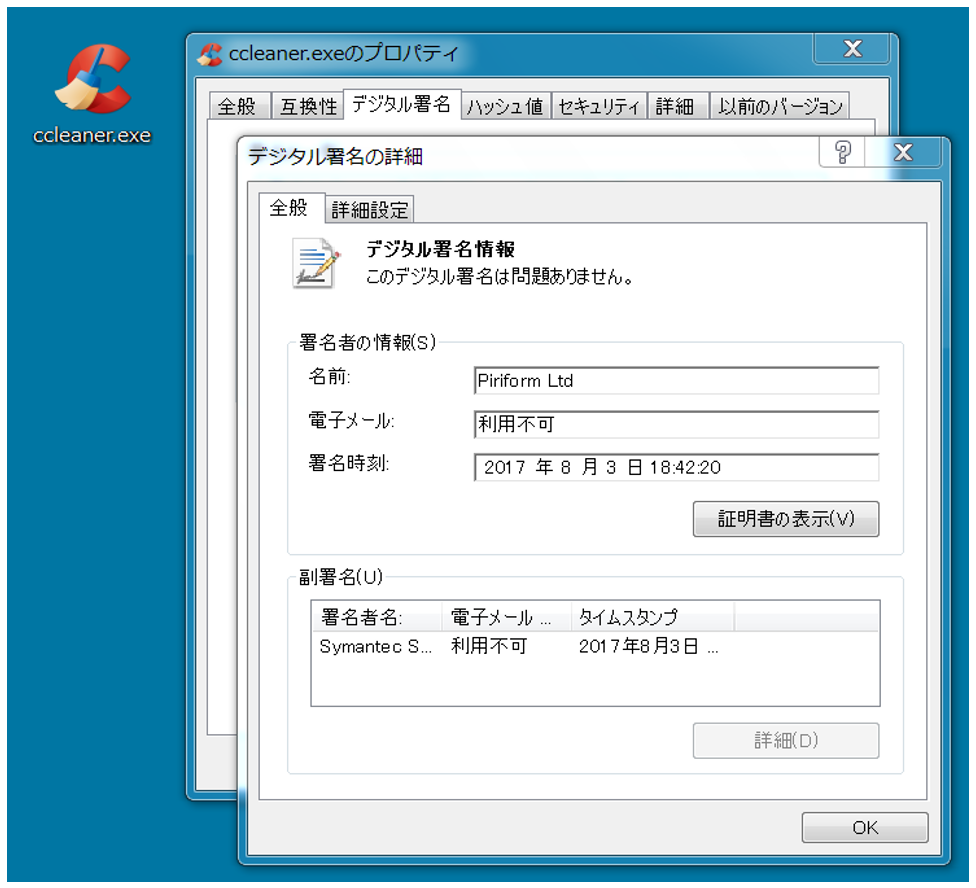

改ざんされた「CCleaner」はデジタル署名されており、一見すると正規の「CCleaner」と違いはありませんが、裏でコンピューター内の情報を外部に送信します。

このマルウェアは、ESET製品では「Win32/HackedApp.CCleaner」として検出されます。最新のバージョンのCCleanerではこの問題はすでに修正されています。

このように、信頼されているソフトウェアに悪意のあるコードを埋め込む手法は「サプライチェーン攻撃」と呼ばれています。6月にはウクライナなど欧州各地において会計ソフトウェアの改ざんによる大規模な被害が発生しました。お使いのソフトウェアの更新情報について、こまめにチェックすることをお勧めします。

3. マイニングマルウェアの流行

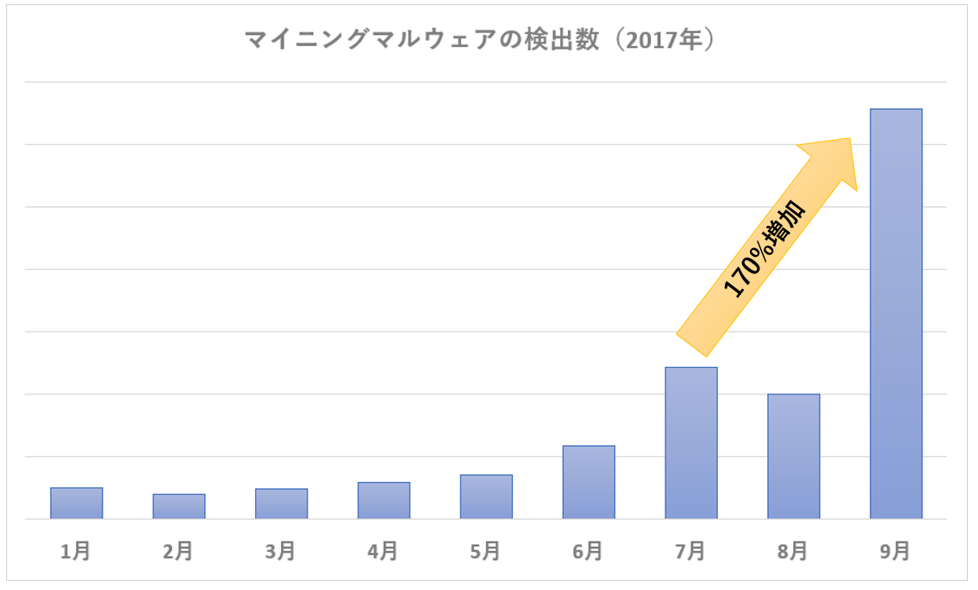

攻撃者の新たなる資金源として、当社が警戒を強めていたマイニングマルウェアの検出が9月に急増しています。

マイニングマルウェアは、感染PCのハードウェアリソース(CPUやGPU)を使って、仮想通貨をマイニング(採掘)します。攻撃者は、採掘された仮想通貨を自身のウォレット(仮想通貨の保管場所)に送付し、それを受け取ることで収益を得ます。

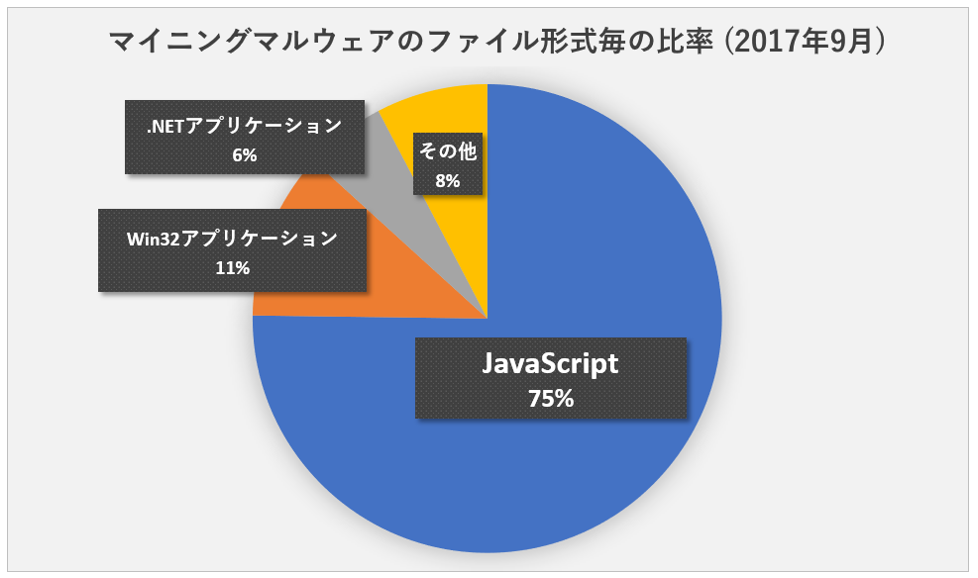

9月に検出されたマイニングマルウェアをファイル形式別に比較すると、 JavaScript形式のマイニングマルウェアが非常に多く検出されていることがわかります。

JavaScript形式のマイニングマルウェアは、基本的にWebブラウザー上で動作します。ユーザーがWebブラウザーで特定のサイトを閲覧すると、(多くの場合ユーザーの同意を得ることなく)マイニングが開始されます。

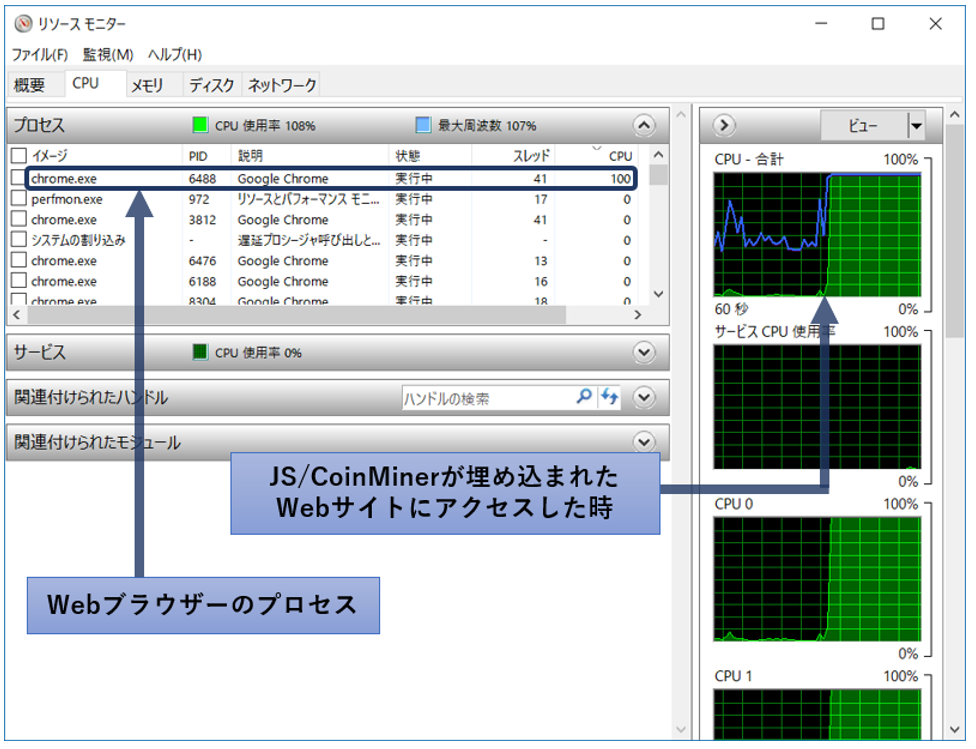

次の画像は、CPU使用率推移のグラフです。ご覧の通り、「JS/CoinMiner」が埋め込まれたWebサイトへアクセスした瞬間、CPUの使用率が100%まで上昇しています。

Webサイト閲覧時にPCに異常な負荷が掛かっている場合は、このマルウェアが動作している可能性があります。

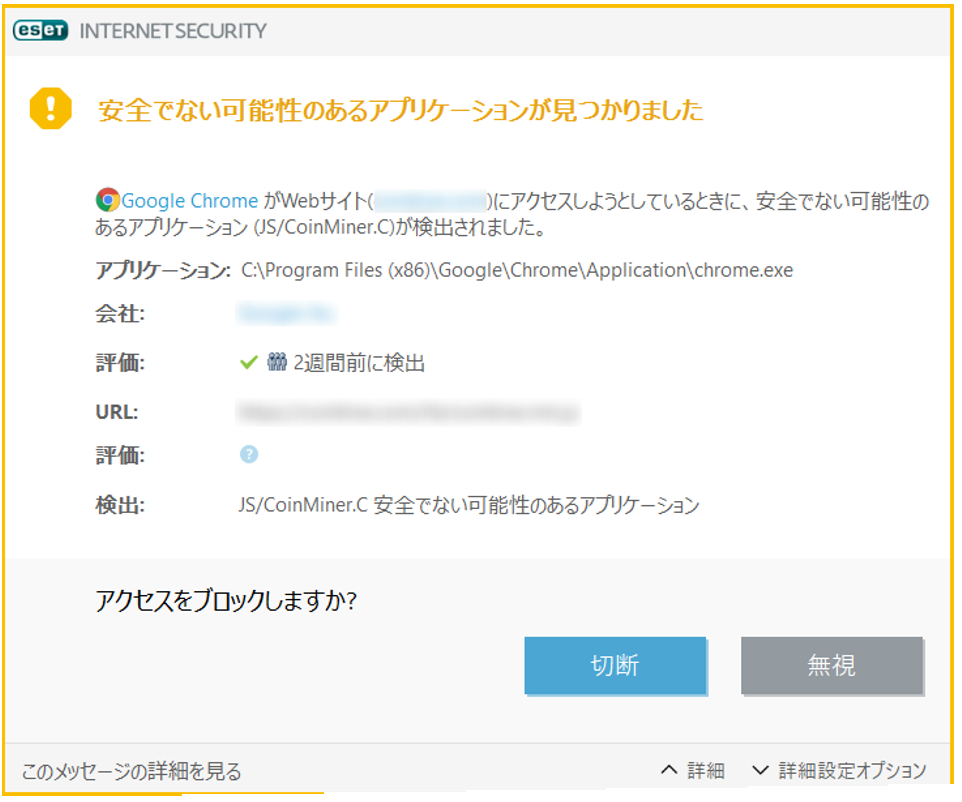

このJavaScript形式のマイニングマルウェアは、ESET製品では「JS/CoinMiner」として検出され、「安全でない可能性があるアプリケーション」として警告されます。

お使いのESET製品で「安全でないアプリケーション」の検出が有効になっているか確認するには、当社サポートページのページ下部の参考情報をご参照ください。