ショートレポート「2017年7月マルウェア検出状況」

トピック

1. 2017年7月の概況

弊社マルウェアラボでは、2017年7月1日から31日までのESET製品国内利用の検出状況について集計しました。

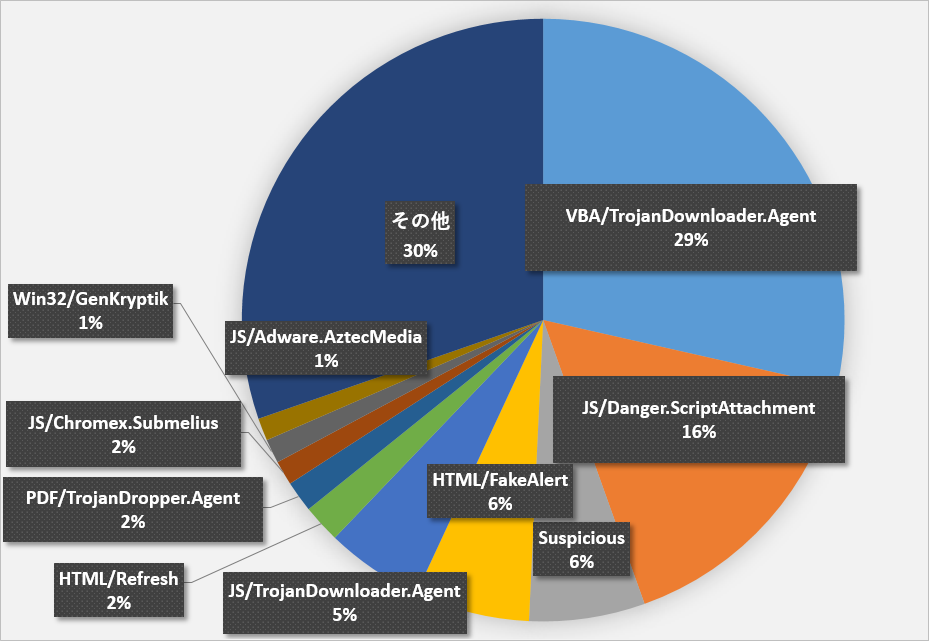

6月と同様に、メール経由のダウンローダー(別のマルウェアをダウンロードするマルウェア)が半数近くを占めていて、中でもVBA(Microsoft Officeで利用できるプログラミング言語)を悪用したダウンローダーが急増しています。

また、偽の警告メッセージを表示するWebサイトに埋め込まれたコード(HTML/FakeAlert)が多く検出されています。

| 順位 | マルウェア名 | 種別 | 割合 |

|---|---|---|---|

| 1 | VBA/TrojanDownloader.Agent | ダウンローダー | 29% |

| 2 | JS/Danger.ScriptAttachment) | ダウンローダー | 16% |

| 3 | Suspicious | 未知の不審なファイル | 6% |

| 4 | HTML/FakeAlert | 偽の警告メッセージ表示 | 6% |

| 5 | JS/TrojanDownloader.Agent | ダウンローダー | 5% |

| 6 | HTML/Refresh | 別サイト誘導 | 2% |

| 7 | PDF/TrojanDropper.Agent | ドロッパー | 2% |

| 8 | JS/Chromex.Submelius | 偽の警告メッセージ表示 | 2% |

| 9 | Win32/GenKryptik | 汎用検出名 | 1% |

| 10 | JS/Adware.AztecMedia | アドウェア | 1% |

2. 「VBA」を悪用したマルウェア

ここ数ヶ月、ダウンローダー型のマルウェアはJavaScript形式のものが大半を占めていましたが、7月は「VBA(Visual Basic for Applications)」を悪用したMicrosoft Officeのドキュメント形式のものが最も多く検出されています。

JavaScriptのダウンローダーに対するウイルス対策ソフトウェアの検知率が向上したために、別の手法を試している可能性が考えられます。

VBAのダウンローダーとJavaScriptのダウンローダーとの検出数比較(2017年・月別)

VBAのダウンローダー:「VBA/TrojanDownloader.Agent」

JavaScriptのダウンローダー:「JS/Danger.ScriptAttachment」

と「JS/TrojanDownloader.Agent」との合算

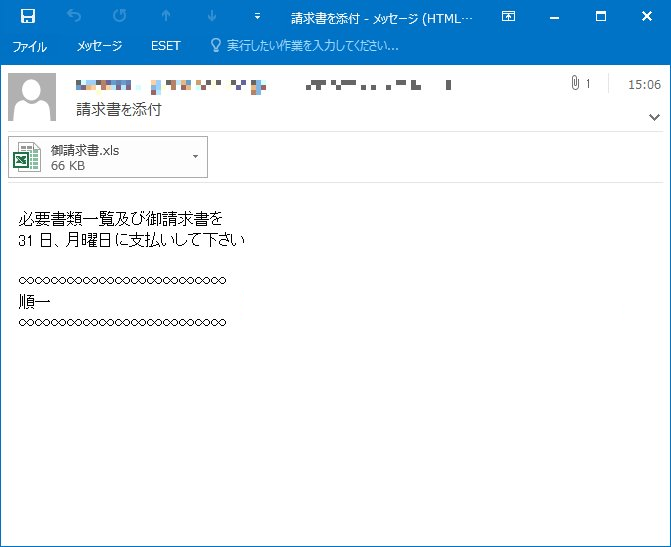

VBAを悪用したMicrosoft Officeドキュメントは、多くの場合メール経由で拡散されています。

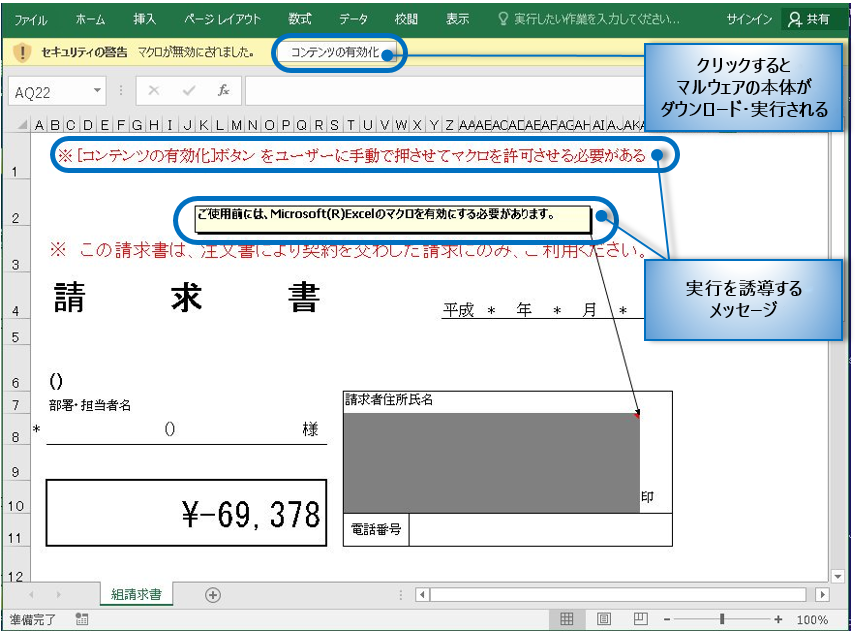

Microsoft Officeの標準設定では、VBAコンテンツの実行前に警告が表示されます。しかしながらVBAは業務で利用されることも多いため警告を非表示にしているケースも多く、気付かずにVBAを実行してしまうこともあり得ます。セキュリティの観点から、Microsoft Officeのマクロは無効、もしくは警告を表示するよう設定しておくことをおすすめします。

また、VBAコンテンツを有効化させるように、巧みに誘導するものも確認されています。

不用意に実行を許可してしまわないよう注意が必要です。

3. Microsoftの技術サポートを装った詐欺サイト

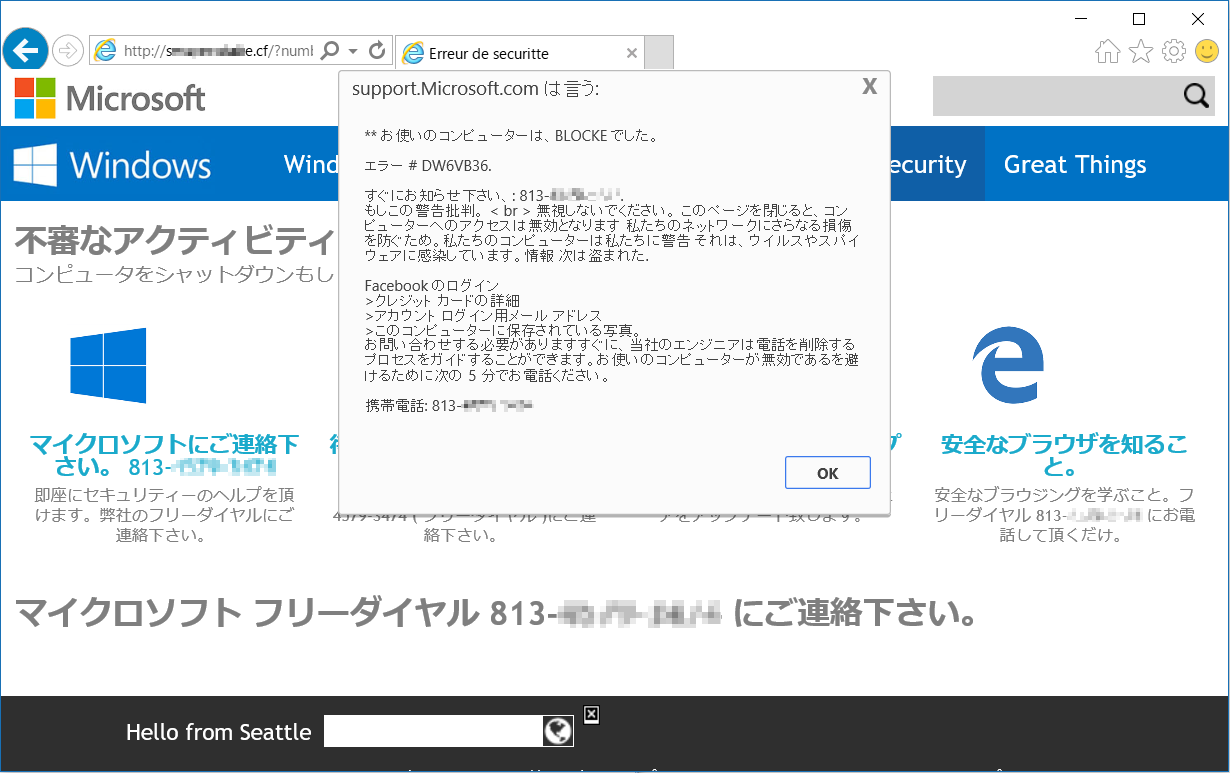

検出数4位の「HTML/FakeAlert」は、偽の警告メッセージを表示するWebサイト(埋め込まれたスクリプト)に対する検出名です。

Microsoftをかたった技術サポートの詐欺サイトが多く確認されています。詐欺サイトへアクセスするとダイアログが表示されます(ダイアログは一度閉じても、再び表示されます)。ダイアログとともに、音声でユーザーに対する警告メッセージが流れます。 詐欺サイトは、「パソコンからマルウェアが検出されました」とユーザーの不安を煽り、偽のサポート窓口に電話をかけるよう促します。この窓口に電話をかけると、架空の有償サポート契約を結ぶよう迫られます。

現在のところ、これらのサイトにアクセスして実際にウイルスに感染することはまれですが、念のためウイルス対策ソフトウェアで感染していないかを確認(ESET製品では、「スマート検査」を実行)することをお勧めします。

4. ランサムウェア「Locky」の脅威

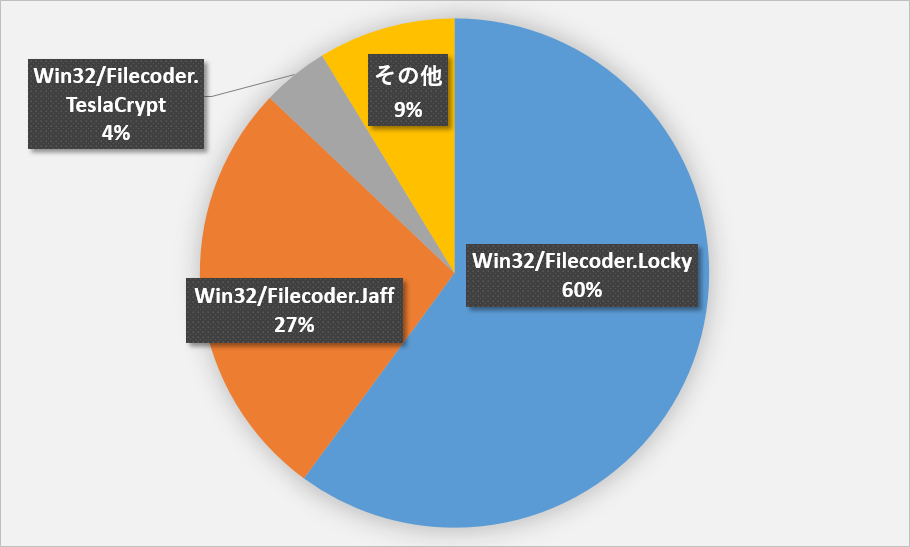

ダウンローダーがダウンロードするマルウェアとして、ランサムウェアが多く確認されました。7月に最も多く検出されたランサムウェアは「Locky(Win32/Filecoder.Locky)」です。

2016年2月に初めて確認されたLockyですが、プログラムコードを改良しながら、今なお活動を続けています。

Lockyは、特定の拡張子を持つファイルのみを暗号化します。暗号化の対象となった拡張子は、2016年2月に確認された検体のおよそ150種類から、2017年7月に確認された検体ではおよそ450種類に増加しています。また、従来のドキュメントファイルやマルチメディア(画像・音声・動画)ファイルに加えて、データベースファイルやゲームのセーブデータファイルなど、様々なファイルが暗号化の対象となっています。このことから、個人法人問わずあらゆるユーザーがLockyの標的とされていることがうかがえます。

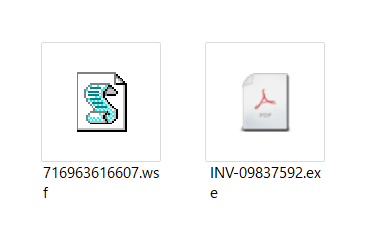

主な感染経路はメールによるもので、ダウンローダー(ユーザーによる実行後、Lockyをダウンロード及び実行するマルウェア)を送付する手口と、Locky本体を直接(ZIP等で圧縮した上で)送付する手口が確認されています。

ご紹介したように、マルウェアの仕組みと拡散手法は日々巧妙化しています。最新の脅威について、常に情報をキャッチアップすることが重要です。

■ 常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。

下記の対策を実施してください。

1. ESET製品プログラムのウイルス定義データベースを最新にアップデートする

最新の脅威に対応できるよう、ウイルス定義データベースを最新にアップデートしてください。

2. OSのアップデートを行い、セキュリティパッチを適用する

「Windows Update」などのOSのアップデートを行い、脆弱性を解消してください。

3. ソフトウェアのアップデートを行い、セキュリティパッチを適用する

各種アプリのアップデートを行い、脆弱性を解消してください。

4. データのバックアップを行っておく

念のため、データのバックアップを行っておいてください。

5. 脅威が存在することを知る

弊社を始め、各企業・団体からセキュリティに関する情報が発信されています。このような情報に目を向け、「あらかじめ脅威を知っておく」ことも重要です。