感染させてユーザーから金銭を巻き上げる悪質なマルウェア、それがランサムウェアである。今、Windowsだけでなく、Androidで被害が続出している。画面がロックされたりファイルが暗号化されたりした場合、いったいどう対処したらよいのだろうか。

この記事は、ESETが運営するマルウェアやセキュリティに関する情報サイト

「We Live Security」の記事を基に、日本向けの解説を加えて編集したものです。

ランサムウェアはモバイル機器のユーザーにとって極めて大きな問題になり始めている。画面をロックするタイプ、そしてファイルを暗号化するクリプト・ランサムウェア、この2つが、長年にわたってWindows ユーザーに対して金銭およびデータの多大な損失を引き起こしてきたが、それらがAndroidプラットフォームを標的に定めたのだ。

例えばSMS型トロイの木馬(*1)など、ほかのAndroidマルウェアと同様に、ランサムウェアの脅威は、ここ数年とどまることなく進化を続けている。マルウェア作成者たちは、普通のデスクトップPC向けマルウェアで有効と認められた技術の大半を、モバイルに対しても取り入れてきているのである。

*1 SMS型トロイの木馬は、感染すると、気付かれないように有料情報サービスなどに勝手に接続してしまい、その結果、攻撃者に利益が得られる。Android搭載デバイスを狙うマルウェアの中では最も多く出回っている。

現在のところ画面ロックは、WindowsでもAndroidでもたいていの場合「取り締まり型」とも言えるランサムウェアであり、被害者が自分のデバイスに非合法なコンテンツを取り込んだと(見せかけて)告発した後で、金銭を支払うよう脅しを掛ける。Windowsの悪名高いランサムウェア「クリプトロッカー」(Cryptolocker)のファミリーと同じように、Androidにおける暗号化ランサムウェアも、強力な暗号化を使い始めている。これにより、被害を受けたユーザーが人質に取られたファイルを復元するのは、実質的に不可能となる。また、今では多くの人々が、例えば写真のような日常的データをコンピューターよりもスマートフォンの中に保存していることからも、そうしたデータが奪われるという脅威は、かつてないほど高まっている。

興味深いことに、攻撃者たちは当初は東欧諸国を主な標的としていたが、今ではそうではなくなっている。例えば「シンプロッカー」(Android/Simplocker)や「ロッカーピン」(Android/Lockerpin)といった系列の近年のランサムウェアの多くは、米国を標的にしてきているのである。

Androidランサムウェアの種類

ランサムウェアは、その名が示す通り、人質に取ったリソースの「解放」を約束する代わりに、被害者であるユーザーに金銭を要求するタイプのマルウェアである。

ランサムウェアと呼ばれるマルウェアには、以下の2種類がある。

- 画面ロック型ランサムウェア

- 暗号化ランサムウェア

ランサムウェアが人質に取るのは、画面ロック型では感染したシステムへのアクセスであり、暗号化型ではユーザーのファイルである。

ランサムウェア自体は何年も前から存在していたが、2013年にサイバー犯罪者たちの間でランサムウェアの人気が高まり始めて以来、この2つのタイプのランサムウェアはWindowsプラットフォームを席巻し、大きな問題を引き起こしてきた。ランサムウェアによる感染が、個人においてもビジネスにおいても、相当の被害を起こしてきたのである。

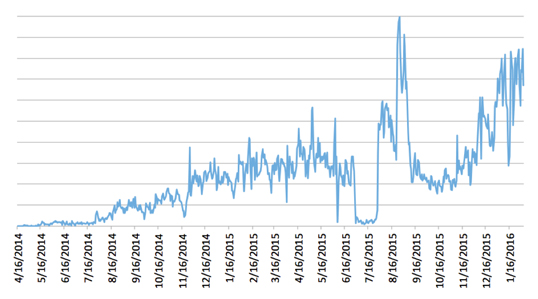

Androidを狙うマルウェアに関して最も目に付く流れの一つは、マルウェア作成者たちが、Windowsで成功が証明されたマルウェア技術をこのAndroidというプラットフォームにもそのまま持ち込んできた、ということだ。つまり、一番ポピュラーなモバイル・プラットフォームにランサムウェアが出現するのは、極めて合理的であり最初から予想されていたことだった。そして今、下の推移グラフにはっきりと表れているように、Androidランサムウェアの検知数は増加の一途をたどっている。

Androidランサムウェア検知数の推移(ESET LiveGridによる)

消費者がコンピューターからモバイルに乗り換えるということは、利用価値のあるデータが後者のデバイスにそれだけますますストックされていく、ということであり、攻撃者たちにとっては、Androidランサムウェアがますますやりがいのあるマルウェアになっている、ということである。

どのようにして安全を守るか?

Androidユーザーにとって大切なのは、ランサムウェアの脅威を自覚し、予防措置を取ることである。 最も重要な対策として、オフィシャルではないアプリケーション・ストアは避けること、そして、モバイル用セキュリティソフトをインストールし、それを常にアップデートしておくことである。また、加えて、自分のデバイスから大事なデータを全て、常にバックアップしておくことも大切だ。

適切なランサムウェア対策を講じているユーザーであれば、幸いにも身代金を要求されることはない。仮に彼らが被害に遭い、最悪の場合自分のデータが暗号化されてしまったとしても、バックアップが取ってありさえすれば、そんな体験も、ただちょっと迷惑を掛けられたくらいのもので済むはずだ。

ランサムウェアに感染してしまった場合、ユーザーには、マルウェアの種類に応じて除去する方法がある。

シンプルな画面ロック型ランサムウェアなら、当該マルウェアを含むサードパーティー製ソフトがロードされないようにセーフモードでデバイスを起動するのが効果的であり、ユーザーは、この悪意あるアプリケーションを簡単にアンインストールすることができる。セーフモードで起動する手順はデバイスモデルによって違うので、手持ちのマニュアルを参照するか、Googleなどの検索エンジンで確かめていただきたい。なお、ランサムウェアに管理者権限を認めてしまっている場合には、それを設定メニューで無効にしておかないと、アプリをアンインストールできない。

ランサムウェアが管理者権限でAndroid内蔵のPINやパスワードによる画面ロック機能を使ってデバイスそのものをロックしてしまっているのなら、状況はもっと厄介なものになる。ただしこのケースでも、GoogleのAndroid Device Managerや、類似のモバイル・デバイス・マネージメント(MDM)という手段を用いて、ロックの解除ができるはずだ。ルート化されたAndroidスマートフォンなら、また別の方法も選べる。モバイル端末サービス(MDM)さえもうまくいかなかったときの最後の手段は、保存されているデータが全部消えてしまうことになるが、デバイスを工場出荷時の状態へとリセットすることである。

シンプロッカーのような暗号化ランサムウェアによってデバイス上のファイルが暗号化された場合は、そのファイルのセキュリティを担当するテクニカル・サポート部門に連絡することをお勧めする。ランサムウェアの種類に応じて、ファイルの解読が可能かどうかは変わってくるからだ。

基本的に、被害に遭ったユーザーに対して、要求された身代金を支払わないよう忠告するが、それには幾つか理由がある。Windows相手に暗号化ランサムウェアを仕掛ける犯罪者たちの中には、復元したファイルを約束通りきちんとユーザーに返すという、ある種のプロ意識のある人たちもいるものの、必ずしも誰もがそうであるとは限らない。ファイルを暗号化するランサムウェアはマルウェア作成者の間で人気が高く、「ファイルコーダー」(Windows Filecoders、ESETによるこのカテゴリーの検知名)に至ってはかなり違いのある亜種がある。彼らの多くはクリプトロッカーなどの成功をそのまま自分のものにしようと時流のランサムウェアに飛び乗っているのである。そのため、こうした関連ファミリーのサンプルを全て技術分析してみると、その大部分に技術的な不備が見られるのである。ユーザーにとってこのことが意味するのは、第一に、身代金を支払ったとしても自分のファイルが元に戻らない可能性があるということ、第二に、支払わなくても自分でファイルを復元できるかもしれないということである。

実際、Androidに対するランサムウェアに関する限り、幾つかの亜種において、そもそも暗号化されたファイルを解読したり、画面ロックをアンインストールしたりするのに必要なコードがなかった、というケースもあった。

暗号化ランサムウェアの被害に遭い、データ損失の危機に直面した個人ユーザーやビジネスユーザーにとって、つまるところそれは信用の問題になる。サイバー犯罪者が取引の約束を守り、身代金を受け取った後ファイルを復元して返してくれると、はたして信用できるのかというと、当然ながら、その保証はどこにもない。そしてファイルが解読されて返ってきたとしても、その同じ攻撃者や別の者たちが、また戻ってきて同じ攻撃を繰り返すのを止めるものは、何もないのである。

ランサムウェア・ビジネス全体の収支決算という、より広い見方をすれば、攻撃者たちの要求をのむことは、この問題をさらに焚き付けることにしかならない。

先にも書いたように、セキュリティの基本原則を守って、アップデートされたAndroid用セキュリティソフトを使い、自分のデータのバックアップを取っておく(デバイス上にだけではなく)という防御策が、何よりも賢明な選択である。そして、こうした防御策は全て、それこそ簡単に手に入り容易に適用できるのだから、これを行わない理由などないのではないだろうか。