暗号方式の中で史上最強と言われてきた量子暗号であるが、思わぬ脆弱性が見つかった。しかもそれは、アインシュタインが量子力学に対して行った問題提起を受けた、物理学史上最大の謎の解明に迫るものだった。

この記事は、ESETが運営するマルウェアやセキュリティに関する情報サイト

「We Live Security」の記事を基に、日本向けの解説を加えて編集したものです。

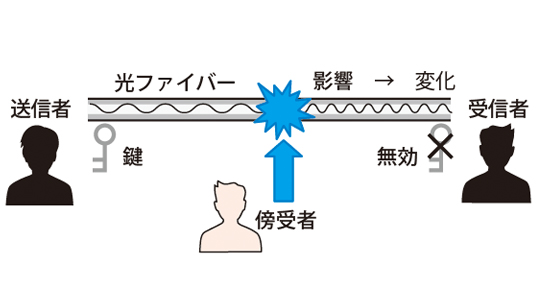

量子暗号とは、観測者(=傍受者)が観察(=傍受)すると光(=暗号化された情報)はゆがみを起こすという、量子力学的な原理に基づいてセキュリティを強化したものである。言ってみれば、第三者には分からない「任意の文字列」を用意し、これを「秘密鍵」として送信側と受信側に送る、いわゆる「ワンタイム・パスワード」の仕組みをより高度にしたものである。

量子暗号は傍受に対する防御力が強く、通信の途中にほんのわずかでもノイズが見つかれば、その鍵は盗まれたものだと分かるので破棄して、新たに鍵を生成する。

量子暗号による情報を第三者が通信経路において傍受しようとすれば、ほんのわずかであっても「ノイズ」が入ってしまう。そのためノイズをチェックすれば秘密鍵が有効かどうかを見定めることができる。つまり傍受されなければそのまま秘密鍵を用い、傍受されれば直ちにその秘密鍵をやめて別の秘密鍵に変える、というやり方である。

こうした量子暗号は、数ある暗号方式の中で最も複雑で最も堅牢な方式と言われている。ところが、ある新しい研究によれば、実は攻撃に対して脆弱な面があるというのである。オープンアクセス科学誌「サイエンス・アドヴァンシズ」に掲載されたその論文は、さまざまな方式の量子暗号の土台となっている「量子もつれ」(=エンタングルメント)(*1)に脆弱性があるために攻撃は可能である、と結論づけている。

*1:2つ以上の量子において、一方の量子の状態が他方の量子の状態と相関関係を持つとき、これらの量子は「量子もつれ」の状態にあるという。

スウェーデンのストックホルム大学とリンシェーピング大学の研究チームは、重大なセキュリティ上の脆弱性によって攻撃者が「探知されることなくトラフィックを盗聴する」ことを可能にすることを理論モデルで確かめるとともに、実際の実験においても認めた。

この研究者たちは大学公式のプレスリリースの中で、「ここで研究されている量子暗号のための技術である量子もつれは、暗号化キーの生成と同時に接続が確立するテストの上に成り立っている」と述べている。

「2つの光子が全く同時に別々の方向に放出される。接続の両端には干渉計があって、そこで小さな位相変移が加えられる。ここで加えられた干渉が接続の両端のデータの類似点を比較するのに使われる」

「もし光子の流れが盗聴されたら、ノイズが発生する。この現象は量子力学の定理であるベルの不等式(*2)を使うことによって明らかである」

*2:量子力学では、測定するまでは量子の状態は確定しておらず、測定の瞬間に確率に沿って結果が決まるとされる。ベルはそれとは全く逆に、量子は生まれた瞬間にその後の測定でどんな結果になるかがすでに決まっている、と仮定した場合に成り立つであろう不等式を定式化した。

ここで言われていることは、もし通信が実際に安全なら(それゆえ「ノイズがない」なら)、光子は暗号化キーとして利用できるということだ。この暗号化キーがあれば、第三者が通信にアクセスして盗聴することはまずできない。

ここで実験から研究チームが導き出したことは、「光子源」がいわゆる伝統的な「光源」に置き換えられた場合、事情に詳しい攻撃者ならばコード列を抜き出すことができる、ということだ。

こうした知識を身に付ければ、攻撃者は今やキーが何であるかを知ることとなり、暗号化されたデータにこっそりとアクセスして、ベルの不等式に触発されたセキュリティのテストを無用のものとしてしまう。

情報セキュリティコンサルタントであるロブ・スレイド(Rob Slade)氏は2014年に発表した量子暗号についての論文の中で、量子暗号の背景にあるアイデアについては高く評価しているものの、「それは単にキー交換のもう一つの形態にすぎない」と述べている。

物理学の英知を応用した量子暗号は、おそらく現時点においては「最強」の暗号化方式であることは間違いない。だが、それでも「脆弱性」は発見されるし、その弱点を突いて攻撃しようとする人間もこの世にはいるということは、決して忘れてはならないだろう。