概要

PE-sieveは、システム上で実行されているマルウェアを検出するだけでなく、さらなる分析のために潜在的に悪意のあるマテリアルを収集することが可能なツールです。スキャンされたプロセス内のさまざまな埋め込みコード(置換/挿入されたPE、シェルコード、フック、その他のメモリー内パッチ)を認識してダンプを取得できます。

インラインフック、Process Hollowing、Process Doppelgänging、リフレクティブDLLインジェクションなどを検出します。

使い方

PE-sieveを実行する場合は、対象のPID(Process ID)を指定する必要があります。また、そのほかのパラメータを指定することで、スキャンオプションやダンプオプションを調整することも可能です。

関連ツール

PE-sieveは、1つのプロセスをスキャンする専用の軽量エンジンです。以下では、PE-sieveをエンジンとした関連ツールを紹介します。

・hollows_hunter

実行中のすべてのプロセスをスキャンし、潜在的に悪意のあるさまざまな埋め込みコードを認識しダンプを取得します。対象のPIDが不明な場合や複数のプロセスを対象にしたい場合は、hollows_hunterを利用します。

・mal_unpack

ダイナミックアンパッカーです。パックされたマルウェアを実行し、ペイロードがアンパックされるまで待ちダンプを取得します。ダンプ取得後、元のプロセスは強制終了されます。

mal_unpackでは、以下のように実行対象のマルウェアのパスとタイムアウト時間を指定する必要があります。

mal_unpack.exe /exe <path_to_the_malware> /timeout <timeout: ms>

マルウェア解析における利用方法

PE-sieveを使うことで容易にアンパックすることができ、メイン処理の解析に専念することができます。ここでは、GRNET CERTで詳細解析されている2020年10月のEmotetローダー(b11e5d7685854c0da5af7872f842cd9ff1f330d4a17b27c3074f844957ba87ea)を用いて利用方法を紹介します。

※実行する場合は、必ずマルウェア解析専用の環境で行ってください。

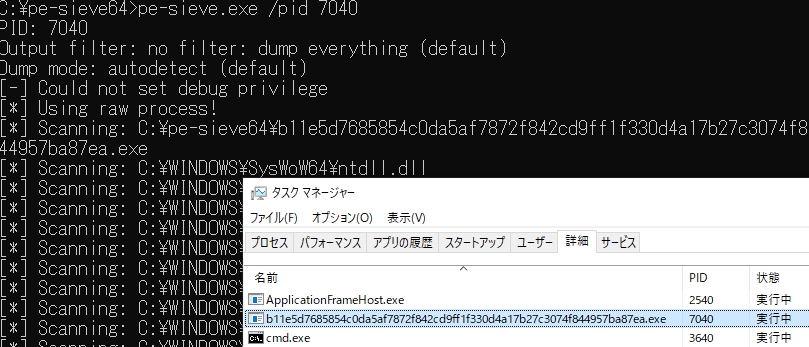

Emotetに感染した状態でPE-sieveを実行します。実行には、/pidパラメータに対象のPIDを指定する必要があります。対象のPIDが不明な場合等は、前述したhollows_hunterを用いることを推奨します。

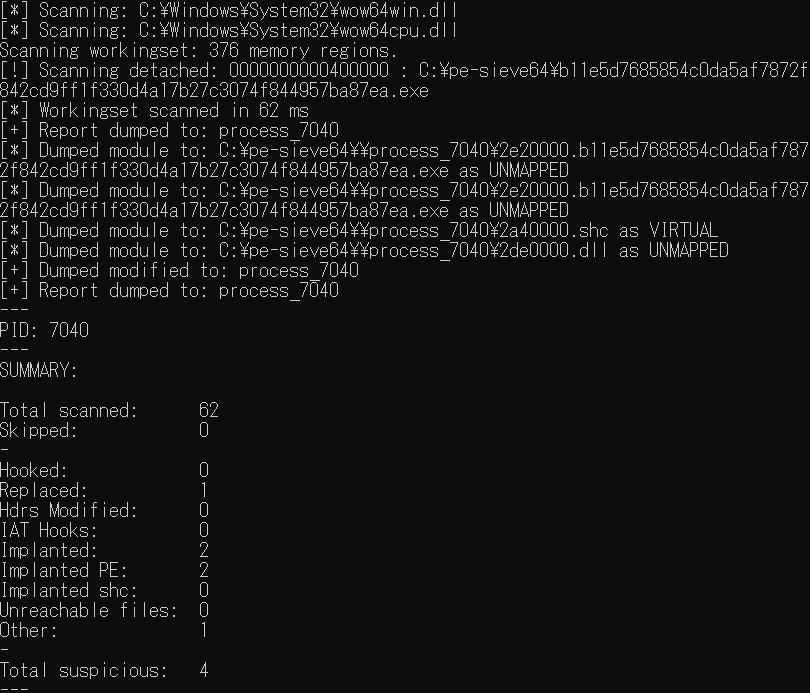

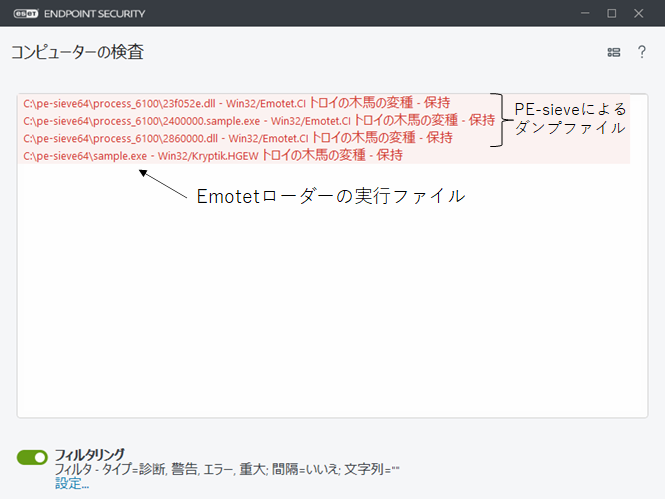

実行の結果、4個の不審な埋め込みを検出したことがわかります。

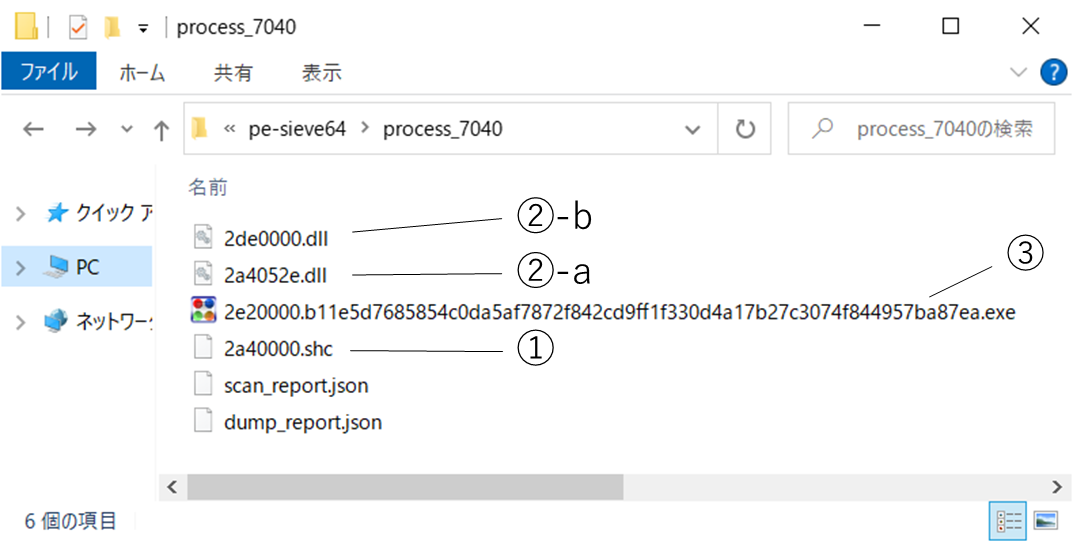

出力されたダンプは、shcファイル1個、dllファイル2個、exeファイル1個の全4個で、JSONデータは各レポートです。以下では、①~③の各ダンプをGRNET CERTの解析レポートと照らし合わせながら説明します。

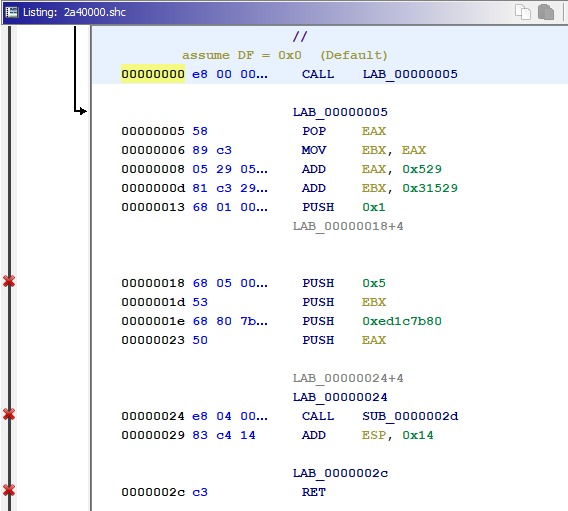

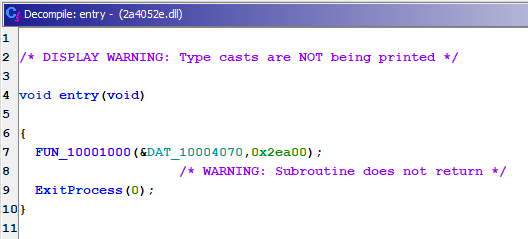

①のシェルコードは、Emotetローダーが実行後にリソースセクションのデータを復号した時のダンプです。リバースエンジニアリングツールであるGhidraで読み込むと、解析レポート内のFigure 12に示されている復号されたリソースのエントリーポイントと同一であることが確認できます(以降の画像では、Ghidraのバージョンや設定が異なるため表示に異なる部分があります)。

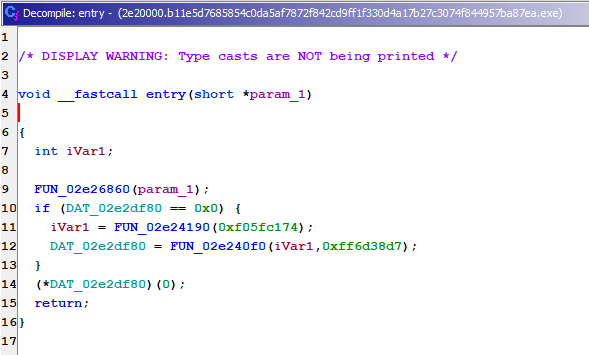

②-aのdllファイルは、①のシェルコードから呼び出されるペイロードのダンプです。解析レポート内のFigure 21にあるネストされた実行可能ファイルのエントリーポイントと同様であることが確認できます。

また、②-bのdllファイルは、メモリー上にある②-aをraw形式のPEファイルに変換したものであり、コードは②-aと同様です。

③のexeファイルは、最終的なEmotetローダーのペイロードのダンプです。②-aのペイロードによって実行されます。同様にエントリーポイントの箇所を確認すると、解析レポート内のFigure 25,27,32と同一であることがわかります。

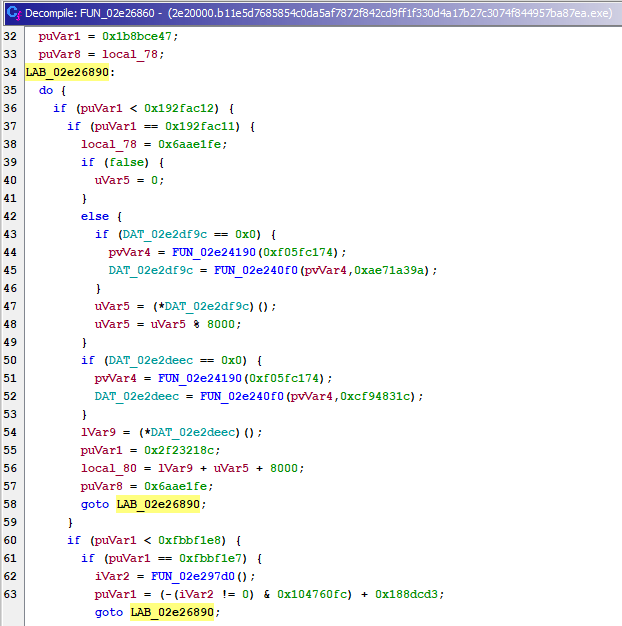

最初に実行される関数であるFUN_02e26860を表示すると、解析レポート内のFigure 31に記されているEmotetのmain関数の制御フローの難読化が確認できます。

このように、PE-sieveを用いることで簡単にアンパック後のペイロードを取得でき、マルウェアのメインの処理の解析に移ることができます。

モジュール型マルウェアの場合は、追加でダウンロードされるモジュールもダンプできる可能性があります。また、ファミリー名が不明な(KryptikやPackedなどの汎用検出名で検出される)マルウェアを実行しダンプを取得することで、以下の画像のようにESET製品の検出画面からファミリー名を特定できる場合もあります。