リモートワークが普及する中、紛失・盗難時の情報漏えいリスクを軽減するのに役立つのが、Windowsに標準搭載されているBitLockerだ。この利用においては、暗号化によって発行される回復キーの管理が重要となる。この記事では、ストレージ暗号化の重要性を振り返りながら、回復キーを紛失してしまった場合の対処法を解説する。

BitLockerによる暗号化の重要性

BitLockerはWindows OSに標準で搭載されている、ストレージを暗号化する機能だ。仮に、業務で使用するパソコンを紛失・盗難した場合でも、保存されたデータが読み出されて機密情報が漏えいするリスクを低減できるのがメリットだ。

ストレージの暗号化機能は近年、その必要性が高まっている。コロナ禍でリモートワークが普及し、社外にノートパソコンを持ち出して業務を行う人が増えているのがその主因だ。その結果として、ノートパソコンの紛失・盗難リスクへの対処が求められているのだ。

パソコンの紛失・盗難対策として、現在地を特定するデバイスの検索機能を搭載しているものも多い。また、OSやBIOSをパスワードで保護してセキュリティ強度を高める方法もある。しかし、ログイン・パスワードを設定しても、ノートパソコンから物理的にストレージを取り出してしまえば、データを抜き出すことは可能であり、必ずしも安全性が高いとは言えないのが実態だ。

このようなリスクを想定すると、ストレージを暗号化するBitLockerはWindowsユーザーにとって有効なセキュリティ対策となり得るのだ。

BitLockerの設定方法

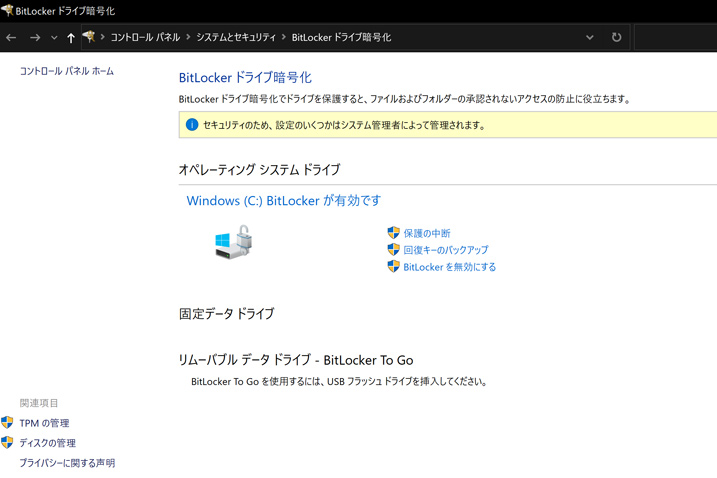

企業や組織でノートパソコンを配布している環境では、BitLockerをシステム管理者が一括で設定していることも少なくない。配布・貸与されたノートパソコンの場合、すでに暗号化の設定が対応済みのものもあるはずだ。

一方、ユーザー自身がBitLockerの設定を行う場合には、Windows 10 Proのバージョンを使っていることが前提となる。また、設定が可能な管理者権限でログインできる必要がある。

BitLockerの設定は以下の手順を踏むことになる。

- 「コントロールパネル」>「システムとセキュリティ」>「BitLockerドライブ暗号化」を選択する

- BitLockerを有効にする

- 回復キーのバックアップ方法を指定する

そして、回復キーのバックアップ方法を指定した後、暗号化の範囲や暗号化モード等を選択する。これらの手順で暗号化の準備ができると、システムチェックを経てコンピューターが再起動される。その後、バックグラウンドで暗号化処理が進み、BitLockerの設定が完了する。

なお、上記の回復キーとは、48桁の文字列で構成されるもので、BitLockerの暗号化を解除する時に用いられる。具体的には、ログインに一定回数失敗した場合や、ハードウェアで不具合が生じた場合などに、回復キーの入力が求められることがある。回復キーを紛失すると、ストレージにアクセスできなくなるため、バックアップをとっておかなければならない。

最近のノートパソコンは出荷時点で、すでにBitLockerが有効になっているものもある。その場合は、上記の設定は不要であるが、回復キーのバックアップは早めに行っておくようにしたい。

回復キーを紛失したときの対処法

ノートパソコンの初期設定を行う際に、BitLockerの設定を確認・変更するユーザーが多いのではないだろうか。初期設定から時間が経過して、回復キーの所在が分からなくなってしまうユーザーも少なくないはずだ。回復キーのバックアップは下記の方法で行われているケースが多いので、紛失した際はそれぞれ順を追って試すとよい。

1)Microsoftアカウントを確認する

BitLockerの回復キーは、設定時にMicrosoftアカウントへ容易に保存できる。そのため、保存したこと自体を忘れてしまうユーザーも少なくないようだ。まず、自身のMicrosoftアカウントにログインして、回復キーが保存されているかどうかを確認してほしい。なお、ログインの際には登録したIDとパスワードが求められるため、適切に管理しておくようにしたい。

回復キーが見つからないことでノートパソコンが利用できないケースもある。その場合は、別のパソコンからMicrosoftアカウントにログインし、オンライン上に保存された回復キーを見つけることも可能だ。

2)印刷された紙を探す

BitLockerの設定時には、回復キーを紙に印刷する選択も可能だ。重要な情報を紙に印刷する習慣があるユーザー・組織では、印刷を選択していることも考えられる。ノートパソコンを購入した際に整理した書類の中に、回復キーを印刷した紙がないか確認するとよい。

3)保存されたテキストファイルを探す

BitLockerの回復キーは、テキストファイルとして保存する選択肢が用意されている。その場合、別のコンピューターに接続して回復キーを確認することが可能だ。初期設定ではテキストファイルに「BitLocker」の文字列が含まれているので、USBドライブなどをそれぞれ検索していく方法も可能だ。

なお、企業・組織でコンピューターを管理している場合、Active Directoryを用いて社内のデバイスを一括で管理しているケースがある。このケースでは、管理者が回復キーを把握しているため、管理者に問い合わせてみるとよいだろう。

BitLockerはその設定プロセスで回復キーのバックアップを要求するため、いずれかの場所に保存されていると考えられる。回復キー自体の紛失リスクを考慮すると、オンラインで管理が容易になるMicrosoftアカウントに保存しているユーザーが多いのではないだろうか。

コンピューターの管理者権限を有しているユーザーはBitLockerを無効化することが可能だ。しかし、情報漏えいのリスクを考えると、無効化はおすすめできない。

端末における高度な暗号化ソリューション

導入が容易で、Active Directory経由での一括管理が可能なBitLockerではあるが、企業や組織で利用する際に、より堅牢な対策が求められる場合がある。具体的には、ドライブ単位で暗号化を行うBitLockerよりも、ハードディスク全体を暗号化できるソリューションを導入する方法が望ましいと考えられる。例えば、ハードディスク暗号化の機能「ESET Full Disk Encryption」を有するエンドポイントセキュリティ製品「ESET PROTECT Complete」は、高度な機能で端末を強力に保護する。

1)ドライブ単位ではなく、フルディスクでの暗号化が可能

コンピューターに内蔵されたハードディスクやSSDをディスク全体、あるいはパーティション単位で暗号化する。暗号化のアルゴリズムには、最も堅牢な方式と言われるAES256bitが採用されている。暗号化により、ストレージを取り出した場合でもデータを読み出すことはほぼ不可能だ。

2)暗号化ステータスの確認、ポリシーの一括配信などの管理機能

エンドポイント向けのプログラムが導入されたコンピューターや、その所有ユーザーを一覧で表示・管理できる。フルディスク暗号化の状態を確認し、安全な状態を維持する。また、コンピューターの設定変更をネットワーク経由で行うことで、グループごとに異なるポリシーを適用することも可能となっている。

3)十分なサポート

BitLockerは標準機能であるがゆえ、そのサポートはフォーラムに限定されている。エンドポイントセキュリティ製品「ESET PROTECT Complete」には、法人向けのサポート実施しているため、情報セキュリティ担当者の負担は軽減される。

今後もリモートワークが普及・継続され、デジタル機器の利用も加速していく傾向が見込まれており、ノートパソコンを含めた端末管理の重要性はますます高まることが確実視されている。個人情報をはじめ、重要な情報を取り扱う企業や組織では、より高いレベルのリスク管理の一環として、高度な暗号化を実現するITソリューションの導入も選択肢の一つとして検討してほしい。