ESET社の研究者が、司法省の14の受信トレイに「Emotet」によるサイバー攻撃があったことを確認した。

この記事は、ESETが運営するマルウェアやセキュリティに関する情報サイト「Welivesecurity」の記事を翻訳したものである。

モントリオールにあるESET社のマルウェア研究チームは、ジャーナリストのHugo Joncasと協力し、ケベック州司法省に対するサイバー攻撃について調査を行った。

2020年8月11日から12日にかけて、司法省はEmotetによる攻撃を受け、14の受信トレイから情報が漏えいした。攻撃者はこれらの受信トレイにあるEメールに、アクセスできる状態にあったのだ。ESET社の研究開発ディレクターであるAlexis Dorais-Joncasは、ここ数年用いられてきたEmotetの亜種が悪用されたと報告している。

今回の攻撃では、攻撃者は水面下でマルウェアをさらに拡散させるため、巧妙な手法をとっている。攻撃者は、侵入した受信トレイにメールを送信したことのある人に対し、あたかも司法省から送られたように偽装したメッセージと、マルウェアを含んだ添付ファイルを送信している。Dorais-Joncasは「これらのアカウントに送信されたメッセージは、全て盗まれたと考えなければならない」と指摘した。

ケベック州政府の専門組織によると、司法省とメールでやり取りしていた市民のデータに加え、転職や退職により現在は用いられていないアカウントを含めた、およそ300人の従業員に関する個人情報が盗まれたとされている。

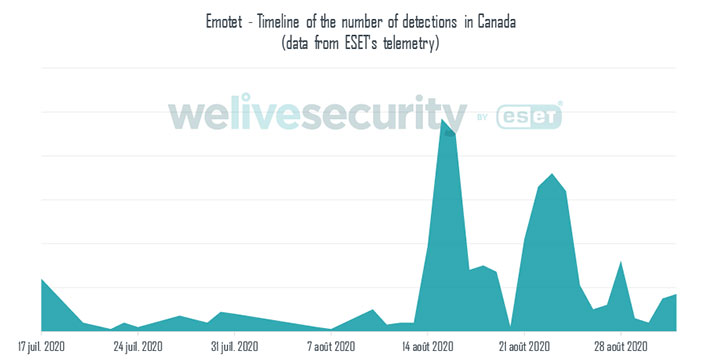

ESET社のユーザー利用状況データによると、2020年8月のカナダにおけるEmotetの検出件数は、急激に増加している。

これは司法省が攻撃された時期と一致する。Emotetの手口からすると、他の企業や組織も同様に狙われた可能性がある。

組織の情報資産にセキュリティインシデントが発生した際に取るべき対策

セキュリティインシデントの発生は、組織のセキュリティ戦略を策定したり、見直したりするのに良いきっかけとなる。どのような緊急事態においても、あらかじめ用意された計画というのは役に立つものだ。火災時の避難計画のように、セキュリティインシデントに対する行動計画を立てておけば、必要に応じてより適切な対応をとれるようになる。火災時の避難計画と異なるのは、サイバー攻撃の場合、重要なのは計画を実行するかどうかではなく、いつ実行するかという点である。

自分の会社はサイバー攻撃の対象にはならないと考えているかもしれないが、それは考え直した方がいい。組織の規模、業界、収益に関係なく、何らかの電子データを保有していれば、それは攻撃者にとって価値があるものとなるからだ。

Dorais-Joncasは今回の件について、以下のように解説している。

「司法省の事件は、あらゆる組織に対し、個人情報の取り扱いについて再考させるものとなった。情報漏えいは、特定の標的を狙った巧妙なサイバー攻撃によるものとは限らない。事実、マルウェアを含んだ添付ファイルを開くというただそれだけの行為で、Eメールの受信トレイにある全ての情報が盗まれてしまう。十分に備えのある組織であれば、セキュリティインシデントに対し素早く対応し、被害の規模を特定した上で、個人情報が漏えいした人々に対し、速やかに警告を発することができる。」

セキュリティインシデントへの対策として重要なものは下記の通りだ。

はじめに、サイバー攻撃の範囲を特定すること。範囲を特定する際には、勘や迷信に頼ってはならない。問題の分析以外に方法はない。確認するポイントは以下が挙げられる。

- どのシステムに対し、どのような影響があったか?

- データが盗まれたか? その種類は? 顧客・従業員・パートナーに影響があるか?

- インシデントは特定の機器に限定されているか? サブネットワークにも影響があるか?

- この分析を担当すべき、チームやメンバーは誰か?

次に、事業継続計画(BCP)を実行に移す。ここでは、透明性のあるコミュニケーションが重要だ。顧客や従業員に対し、情報が漏えいし、そのデータが被害に遭ったことを伝えるのは容易ではない。あらかじめ通知用のテンプレートを作成しておけば、正確な情報を適切なタイミングで伝えることに注力できる。調査が完了するまで待つのではなく、被害に遭う可能性のある対象者に対し、状況を定期的に伝えるようにするのが望ましい。

サイバー攻撃が続いているのであれば、緊急時対応計画を実行に移す。これは、情報漏えいの被害に遭った機器を隔離するところからスタートする。組織全体に被害が拡大しないよう、攻撃を受けたサブネットワーク・機器・システムを隔離する。その後ではじめて、マルウェアを除去し攻撃される原因となった脆弱性を修正できる。また、パスワードを変更したり、攻撃者がアクセスしたであろう情報を更新したりする必要もある。

情報漏えいが発生した場合、企業は顧客に対し、被害を軽減させるためのセキュリティ対策の情報を提供する。クレジットカードの不正利用などがないか監視をするクレジットモニタリングなどはその一つだ。ビジネスプロセスの上流・下流を問わず、サイバー攻撃が起こった際に、顧客のセキュリティやプライバシーを保護するための対策を計画に含める必要がある。

組織のセキュリティ戦略は、定期的に検証し、分析やフィードバックを行うべきだ。例えば、今回のEmotetのケースでは、従業員がマルウェアを含んだメッセージを開いてしまったことが原因の一つとなっている。マルウェアが組織から完全に駆除された後、今後このようなインシデントが発生しないよう、全ての従業員に対し、より詳細なサイバーセキュリティに関する研修を実施すべきだろう。

自分の個人情報が漏えいしたらどうすべきか

今回のような情報漏えいに関して、もしかしたら自分もその被害者になっているかもしれないと、不安がつきまとうものだ。しかし、ケベック州司法省へEメールを送信したことがある人なら、同省からの通知を待つ必要はない。注意深く行動し、基本的なセキュリティ対策を怠らないことは、常に最善の道だ。

Alexis Dorais-Joncasは以下のように解説している。

「過去に登記や証明について司法省とEメールでやり取りした人は、注意してほしい。司法省と思われる送信元から添付ファイルを含んだEメールを受け取った場合、決してそれを開いてはならない。その代わり、このEメールが本物であるかどうか、電話で司法省に確認してほしい。」

これは、司法省のプレスリリースに従っており、同省では今回の件に関して質問がある場合は、相談受付センターに連絡できるようになっている。

今回のEmotetをはじめ、セキュリティインシデントによって、個人情報が盗まれた可能性がある場合、以下のアドバイスを参考にしてほしい。

Emotetのようなスパムメールは、マルウェアを含んだ添付ファイルから感染する。そのため、知らない送信元から届いたメールに含まれる添付ファイルやリンクは開いてはならない。たとえ、メッセージの内容に緊急性があり、一見、本物に見えたとしても、送信元アドレスをチェックし、違和感があったり、あるいは緊急の対応を求めるようなものには、十分に注意するようにしてほしい。

「Have I Been Pwned」へアクセスしてみてほしい。このサービスでは、Eメールアドレスが盗まれたかどうか、あるいはEメールとパスワードの組み合わせがオンライン上に公開されていないかを確認できる。データベースは定期的に更新され、最近、盗まれたEメールとパスワードも含まれる。しかし、Eメールとパスワードがこのサイトにないからといって、安全とも言い切れない。このサイトに登録されていないだけで、既に漏えいしているかもしれないからだ。

パスワードは、アカウントごとに複雑なパスワード、あるいはパスフレーズを用いるようにしたい。パスワードが漏えいした可能性がある場合、それらは変更するべきだ。マルウェアを含んだ添付ファイルを開いてしまった心配がある場合、そのEメールアカウントに関連付けられているすべてのパスワードを変更する必要がある。

利用している全てのアカウントで、異常が起きていないか確認してほしい。特に、なりすましには注意が必要だ。今回のセキュリティインシデントを受けて、多くの企業で認証サービスを提供するようになるだろう。事実、ユーザーに対し、司法省は認証サービスを提供することを決定している。