Androidを標的にしたランサムウェアによる被害が増えている。ランサムウェアを暗号化しデクリプターと共にアプリの中に隠したり、メールのリンクをクリックさせ感染したAndroidアプリケーション・パッケージ(APK)をダウンロードさせようとするなど、新たな攻撃手法が加わっている。

この記事は、ESETが運営するマルウェアやセキュリティに関する情報サイト「Welivesecurity」の記事を翻訳したものである。

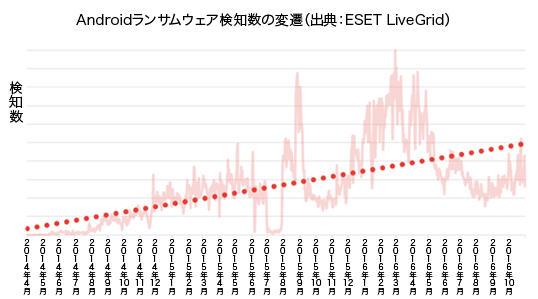

サイバー犯罪者たちの間では、ランサムウェアの人気が衰えることはないようだ。その攻撃は、さまざまなプラットフォーム(2014年くらいからモバイル機器も狙われるようになった)をターゲットに、右肩上がりの安定成長を続けている。いろいろなタイプの脅迫マルウェアがAndroidユーザーを標的にしているが、中でも「取り締まり型」ランサムウェアによる攻撃は、かなり執拗だ。非合法なコンテンツをデバイスに取り込んだと(見せかけて)被害者を告発して、その罪を帳消しにしたければ金銭を支払えと脅してくるのである。

サイバー犯罪者が使う最も一般的な攻撃手法は、ランサムウェアという「疫病」が広まり始めたとき以来、全く変わっていない。すなわち、オフィシャルでないマーケットやフォーラムを乱用し、お気に入りの不正コードのファミリーや亜種を拡散するのである。

しかし、2016年にサイバー犯罪者は、自分のツールボックスにまた別の、より洗練された手口を付け加えた。攻撃者は不正コードをアプリケーションのもっと深い場所に埋め込むことを思い付いたのである。この思い付きを実現するため、彼らはプログラムを暗号化し、普通そのアプリが自分に必要な画像や他のコンテンツを入れておく「assetsフォルダー」の中へ潜り込ませる。このアプリは、外部から見れば実際の機能を何も持っていないように見えるのだが、実はその内部にランサムウェアを解読し動作させられる「デクリプター」が仕込まれているのである。

ESETの専門家はまた、メールを介して拡散するAndroid向けランサムウェアの文書をまとめている。それによれば攻撃者は、ソーシャルエンジニアリングの手法を使って、被害者がメッセージに仕掛けられた不正リンクをクリックするように仕向け、感染したAndroidアプリケーション・パッケージ(APK)をダウンロードさせようとする。

今年になって観察されたもう1つの興味深い展開は、中国市場における「ジスト」(Jisut、ESETこれを「Android/LockScreen.Jisut」として検知する)ランサムウェアの使い手(身代金要求のメッセージが中国語方言で書かれている)に対する注目が高まったことである。