USBメモリーが普及し始めたころ、自動起動機能を悪用して感染させるマルウェア「コンフィッカー」が猛威をふるった。それ以来USBメモリーはウイルス対策の「アキレスの腱」として注目されている。だが、USBメモリーと似た立場にあるフラッシュメモリーは、あまり危険性が強調されることがない。

この記事は、ESETが運営するマルウェアやセキュリティに関する情報サイト「Welivesecurity」の記事を翻訳したものである。

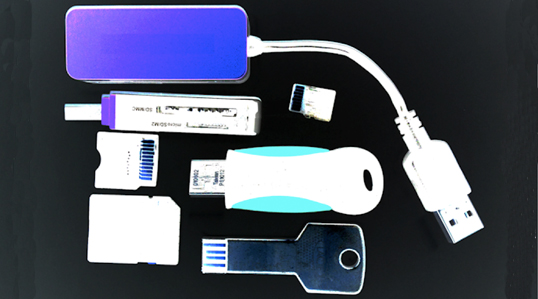

フラッシュメモリーカードは、不正プログラムを拡散できるのか――答えはイエスである。にもかかわらず、メモリーカードがウイルスや他のマルウェアに感染していないかどうか、スキャンして調べる人はほとんどいない。外付けストレージ機器が感染経路となったのは、1982年、初期型アップル・コンピューターで発見されたコンピューターウイルス「エルク・クロナー」(Elk Cloner)が最初だった。それから30年以上たった今でも、外付けストレージを介して拡散する不正ソフトウェアは、企業や消費者にとって深刻な問題であり続けている。80年代に出現したほとんどのウイルスと同じように、エルク・クロナーは、フロッピーディスクを通して拡散する。今の目には古代の歴史的遺物のようにも見える、あの薄い磁気記憶装置だ。近年では、本当にもうどこにでも転がっている、大容量のUSBフラッシュドライブが、このフロッピーディスクの後継者となり、コンピューターウイルスやトロイの木馬の拡散手段として、またデータを外に持ち出す手軽な方法として、その名をとどろかせるようになった。

ところで、メモリーカードはどうだろうか。あの外付けの小さな薄片をコンピューターは1つのドライブとして認識するが、USBではない(USBでPCに接続するメモリーカード・リーダーは別にして)、フラッシュメモリーは?いろいろな組織がマルウェア対策やデータ喪失防止プログラムを提案しているが、時として、メモリーカードは見過ごされていることがある。例えば、セキュリティー・ポリシーには「全てのUSBポートはマルウェアの侵入に対してモニターされていなければならない」と書かれているかもしれない。しかし、メモリーカード・リーダーのスロットには普通、機器が挿し込まれると、「D:」などのドライブレターが割り当てられるのにもかかわらず、これに関する言及はない。

先頃、ある企業が持っているデータを全て暗号化するという計画があった。それは、その企業にある「あらゆる外付けメディア」に暗号化を義務付ける、というものだ。ところが、そのポリシーにはどうしたことか、ノートパソコンのカード・スロットや、そこにいとも簡単に脱着できるメモリーカードのことがすっかり抜け落ちていたのである。

小型化が進み、郵便切手に隠れてしまうような小さな物体の中に、何十GBものデータを収納できるMicroSDカード……こんな小さなストレージ機器が広く普及しており、とりわけ新しい攻撃目標、つまりタブレットやスマートフォンのようなモバイル機器に不可欠のものとなった。「スタックスネット」(Stuxnet)が拡散した元凶として、USBフラッシュドライブがやり玉に上がっている。しかし、USBも、スロットベースのストレージ機器も、有名なイランの核燃料濃縮遠心分離機の破壊以上に、広範囲にわたって国々や諸産業にダメージを与えてきたのである。「情報漏えい」「フラッシュドライブ」というキーワードでGoogleに検索を掛けるだけで、幾つもの事例がヒットするはずだ。

フラッシュドライブを介したマルウェアの感染を、写真の共有というシナリオで考えてみよう。仲間で遊んだとき、誰かが写真をたくさん撮り、あなたもそれが欲しい。友達は「いいよ」と言って、カメラからSDカードを引き出す。あなたはそれを自分のタブレットに挿し込み、写真のファイルをコピーする。ダブレットに入っている(はずの)ウイルス対策ソフトが適切に設定されていないと、挿入されたSDカードも、コピー中のファイルも、きちんとスキャンされない可能性がある。だからあなたは、恐らくこの友達のノートパソコンがすでに感染していて、SDカードが、そこから移ってきたウイルスを保有していたことに、気付かない。そして今や、あなた自身のタブレットが、この感染性マルウェア拡散システムの、新たな供給源となるのだ。

- この感染したタブレットを、エンドポイントをスキャンしないネットワークにつなぐと、このネットワークそのものが感染する。

- この感染したままのタブレットに別のSDカードを挿し込むと、今度はそれが感染し、このSDカードを誰かとシェアするたびに、その人の機器にも感染する。

こうしたシナリオは、SDカードでもUSBフラッシュドライブでも起こり得るし、また実際に起こっている。「ICS-CERT Incident Summary Report」(2012年6月28日付、PDFファイル)は、類似のシナリオの絶好の事例と言える報告書であり、会議資料のファイルをフラッシュストレージで共有したことが、どのようにして、米国の原子力産業に携わる某企業の社内ネットワークを通して100以上のホスト感染を引き起こしたのかが述べられている。

幸い、こうしたフラッシュメモリーカードを介した不正プログラムの拡散は、以下のような防御戦略を組み合わせれば、端末レベルでブロックできる。

- Windows機器では、「Autorun」と「Autoplay」を無効にする。

- ウイルス対策ソフトの外付けメディア自動スキャンをオンにする。

- モバイル機器に優れたウイルス対策ソフトを使用する。

- インターネットのセキュリティ全般の対策が可能なソフトウェアで、デバイス・コントロールを使うメディアリーダースロットへのアクセスをブロックする(OSが信用できない環境で動作する場合は、特にそうすべき)。

- システム上で用いられる全てのメディアカードに暗号化を課す。

- 信用できない環境で使用される外付けフラッシュストレージには、ウイルス対策ソフトをインストールする。

- 各端末における防御を突破して何も入り込んできていないかどうか、また不正プログラムをこちらからアップロードしていないかどうかを確かめるために、 定期的にサーバー上でマルウェアのスキャンを掛ける。

- ネットワーク内外で、全てのHTTP接続とFTP接続のゲートウェイ防御のことを考慮する。

うまくいけば、以上の方策によって、フラッシュメモリーカードがデジタル防衛線上に開けてきた数々の穴をふさぐことができるだろう。心配しなければならないのはUSBだけではない……このことを覚えておいていただきたい。フラッシュドライブ由来の脅威について、あたかもUSBポートだけがフラッシュストレージの感染経路であるかのように語るセキュリティ専門家がいるために、あえてここではもう一つの感染経路としてメモリーカードを強調してみた。このとても小さなフラッシュカードや、あのメディアリーダースロットにもまた、警戒が必要なのである。