オープンソースで誰もが利用できるにもかかわらず、非常に強固な暗号化として知られる「PGP」。公開鍵で暗号化したデータは秘密鍵でしか復号化できない共通鍵方式の代表格だ。ところがこの秘密鍵をいともたやすく盗み出す方法が公開された。その手口の斬新さと手軽さには大変驚くが、果たしてこれは本当に実用的なのだろうか。

この記事は、ESETが運営するマルウェアやセキュリティに関する情報サイト

「We Live Security」の記事を基に、日本向けの解説を加えて編集したものです。

・How to steal PGP encryption keys (using radio waves and pita bread) By Graham Cluley posted 23 Jun 2015 - 02:11PM

オープンソースPGP

「PGP」とは「Pretty Good Privacy」(プリティ・グッド・プライバシー)の略で、フリーの暗号化プログラムのことである。公開鍵と秘密鍵を使って安全性を高める公開鍵暗号方式が採られている。公開鍵は誰もが受け取れるもので、この鍵でデータを暗号化できる。ただし、この暗号化したデータを元に戻すには秘密鍵がなければならない。受け手だけが秘密鍵を持っているため、第三者に渡さなければこの鍵を開けるのはほぼ不可能だ。そのため、極めて強固な情報漏洩対策の一つとして、PGPは世界各地のさまざまなところで利用されている。

ところが2015年6月、イスラエルのテルアビブ大学のセキュリティ研究者チームは奇妙な論文をインターネット上に公開した。題名は「電波を使ってPCから鍵を盗む: Windowsで使われている累乗のアルゴリズムへの格安電磁波攻撃」で、どうやらこの堅牢な鍵を、電波を使って盗み出せたと述べているのである。

電波の盗聴

論文によれば彼らは、パソコンから発せられる電磁波の信号をキャッチすることで、パソコンが動作しているのか、CPUがどのくらい使われているのか、どのようなプログラムが動作しているのかなどを判別できるという。累乗のアルゴリズムを解析しそれを電波スペクトラムに変換させると、波形から暗号鍵の情報さえ分かるようになるというのだ。

盗み方は、こうである。まず、攻撃者が注意深く標的にメールを通じて暗号化されたメッセージを送る。標的がメッセージを解読しようとするときに攻撃側が以下の方法により攻撃を仕掛ける。メッセージを復号化している最中のコンピューターが発している信号をモニタリングする。最後に信号を復号化するための鍵にデータ変換する。なお、ここでは暗号化ソフトウェアの中でも最も一般的によく知られているGnuPG (OpenPGP を移植したもの)が用いられている。

3つの攻撃

論文には、実際に行われた3つの攻撃方式について説明されている。

1)SDR攻撃

「SDR」は「Software Defined Radio」(ソフトウェア・デファインド・ラジオ)の略で、ループアンテナによって受信された電波をパソコンに取り込むためのソフトウェアのこと。ループアンテナは同軸ケーブルでSDRレシーバーとつながっており、SDRレシーバーはUSBポートに差し込まれパソコンにデータが入るようになっている。標的のパソコンにループアンテナを近付けると、わずか数分で秘密鍵を盗むことができる。

2)拡張SDR攻撃

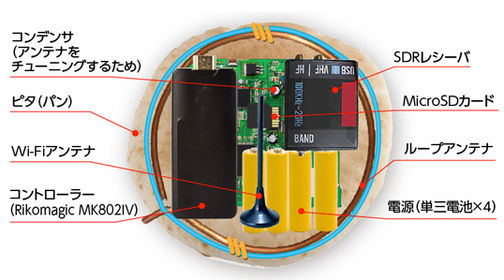

上記のループアンテナとSDRレシーバーを使いながらもUSBポートを通じてのパソコンと接続したものではなく、携帯機器による攻撃。使われているガジェットがちょうど直径20センチほどの平たくて丸いパン(=ピタ)の上に収まることもあり、「PITA」(Portable Instrument for Trace Acquisition、携帯型追尾情報獲得機器)と呼ばれる。

●材料

・ピタ(パン)

・Wi-Fiアンテナ

・電源(単三電池×4)

・SDRレシーバー

・コンデンサー(アンテナをチューニングするため)

・MicroSDカード

・ループアンテナ

・コントローラー(Rikomagic MK802IV)

オンラインモードの場合はWi-Fiを使ってパソコンに転送し、オフラインモードの場合はMicroSDカードにデータが保存される。この攻撃も成功する。

3)携帯ラジオ攻撃

盗み出す電波の周波数は1.7MHz付近である。これはラジオ中波(AM放送)に近い。そのため、携帯小型ラジオをSDRレシーバーの代わりに使い、さらにそれをスマートフォン(HTC EVO)とつなげて実験を行ったが、これも成功する。

実験は成功、しかし……

以上のように、3つの方法いずれにおいても簡単に秘密鍵が盗み出された。ただし、実は最大の難点がある。これらの装置はいずれも、攻撃側の機器を傍受したい端末にかなり近付けなければ盗み出せないのだ。わずか数十センチのところまで近付けなければ無理というのだから、よほどのことがない限り盗まれることはないと考えられるだろう。したがって、当面はこの鍵は安心して使い続けることができそうである。

もっと離れた場所に攻撃側がいて秘密鍵を盗み出すことができるとすれば、それは大変なことになる。今の時点では実用化が困難と考えられるが、実際に盗聴する機器は極めて簡単に出来上がるという点に大いに不安を抱くかもしれない。だが安心してほしい。この研究者たちは脆弱性などの問題点をこの暗号化ソフトGnuPGの開発者たちにすでに伝え、対策が打たれている。そのため、今の時点で上記のような攻撃を行っても傍聴はできないのである。