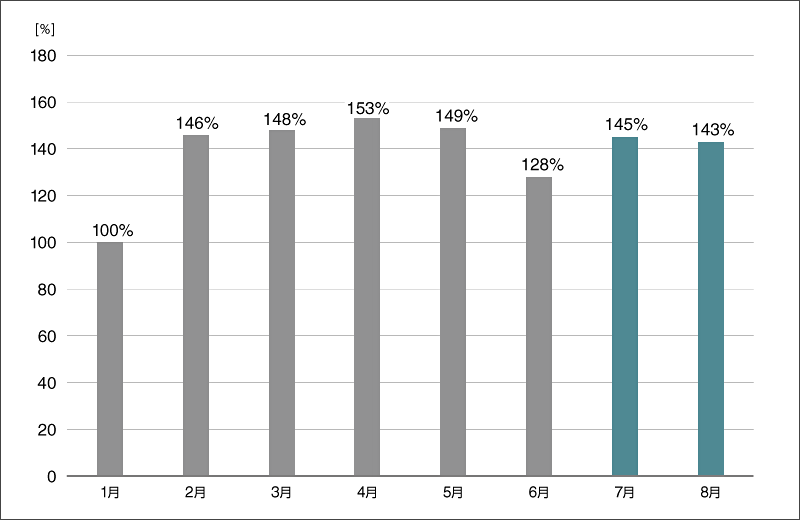

7月と8月の概況

2024年7月(7月1日~7月31日)と8月(8月1日~8月31日)にESET製品が国内で検出したマルウェアの検出数の推移は、以下のとおりです。

国内マルウェア検出数*1の推移

(2024年1月の全検出数を100%として比較)

*1 検出数にはPUA (Potentially Unwanted/Unsafe Application: 必ずしも悪意があるとは限らないが、コンピューターのパフォーマンスに悪影響を及ぼす可能性があるアプリケーション)を含めています。

2024年7月と8月の国内マルウェア検出数は、2024年6月と比較して増加しました。検出されたマルウェアの内訳は以下のとおりです。

国内マルウェア検出数*2上位(2024年7月8月)

| 順位 | マルウェア名 | 割合 | 種別 |

|---|---|---|---|

| 1 | JS/Adware.TerraClicks | 19.9% | アドウェア |

| 2 | JS/Adware.Agent | 18.8% | アドウェア |

| 3 | HTML/Phishing.Agent | 15.8% | メールに添付された不正なHTMLファイル |

| 4 | DOC/Fraud | 11.0% | 詐欺サイトのリンクが埋め込まれたDOCファイル |

| 5 | JS/Agent | 1.9% | 不正なJavaScriptの汎用検出名 |

| 6 | HTML/Fraud | 1.4% | 詐欺サイトのリンクが埋め込まれたHTMLファイル |

| 7 | JS/Adware.Sculinst | 1.0% | アドウェア |

| 8 | HTML/Phishing.Gen | 0.8% | フィッシングサイトのリンクが埋め込まれたHTMLファイル |

| 9 | JS/Danger.ScriptAttachment | 0.7% | メールに添付された不正なJavaScript |

| 10 | DOC/TrojanDownloader.Agent | 0.7% | ダウンローダー |

*2 本表にはPUAを含めていません。

▼各月の内訳をご覧になりたい方は、こちらをクリックしてください。

▼各月の内訳をご覧になりたい方は、こちらをタップしてください。

国内マルウェア検出数*2上位(2024年7月)

| 順位 | マルウェア名 | 割合 | 種別 |

|---|---|---|---|

| 1 | JS/Adware.TerraClicks | 20.3% | アドウェア |

| 2 | JS/Adware.Agent | 19.8% | アドウェア |

| 3 | HTML/Phishing.Agent | 12.7% | メールに添付された不正なHTMLファイル |

| 4 | DOC/Fraud | 11.1% | 詐欺サイトのリンクが埋め込まれた DOC ファイル |

| 5 | JS/Agent | 2.2% | 不正なJavaScriptの汎用検出名 |

| 6 | HTML/Fraud | 1.3% | 詐欺サイトのリンクが埋め込まれたHTMLファイル |

| 7 | JS/Adware.Sculinst | 1.1% | アドウェア |

| 8 | JS/Danger | 1.1% | メールに添付された不正なJavaScript |

| 9 | Win32/Exploit.CVE-2017-11882 | 1.0% | 脆弱性を悪用するマルウェア |

| 10 | Win64/Riskware.PEMalform | 0.8% | ブラウザハイジャッカー |

国内マルウェア検出数*2上位(2024年8月)

| 順位 | マルウェア名 | 割合 | 種別 |

|---|---|---|---|

| 1 | JS/Adware.TerraClicks | 19.4% | アドウェア |

| 2 | HTML/Phishing.Agent | 18.9% | メールに添付された不正なHTMLファイル |

| 3 | JS/Adware.Agent | 17.8% | アドウェア |

| 4 | DOC/Fraud | 11.0% | 詐欺サイトのリンクが埋め込まれたDOCファイル |

| 5 | JS/Agent | 1.6% | アドウェア |

| 6 | HTML/Fraud | 1.5% | 不正なJavaScriptの汎用検出名 |

| 7 | Win32/Formbook | 1.0% | ダウンローダー |

| 8 | HTML/Phishing.Gen | 0.9% | 詐欺を目的とした不正なHTMLファイル |

| 9 | JS/Adware.Sculinst | 0.9% | 詐欺サイトのリンクが埋め込まれたHTMLファイル |

| 10 | DOC/TrojanDownloader.Agent | 0.8% | 脆弱性を悪用するマルウェア |

*2 本表にはPUAを含めていません。

7月と8月に国内で最も多く検出されたマルウェアは、JS/Adware.TerraClicksでした。

JS/Adware.TerraClicksは、Web サイト閲覧時に実行されるアドウェアの検出名です。感染すると、アドウェアが仕組まれたWeb サイトへのリダイレクト、アドウェアコンテンツの配布やブラウザー拡張機能としてアドウェアをインストールするなどの被害を生じさせる可能性があります。

無効化されたInternet Explorerを悪用する感染の手口

無効化されたInternet Explorerを悪用しマルウェアをダウンロードさせる感染の手口が発見されました。この手口を使用するマルウェアとしては、情報窃取型マルウェアであるAtlantida Stealerが確認されています。

Internet ExplorerはWindows 10までのWindows OSに標準で搭載されていたWebブラウザーです。Internet Explorerのサポートは2022年6月16日をもって終了し、現在はMicrosoft Edgeに置き換えられています。互換性の維持のため、現行のWindows 10やWindows 11にはInternet Explorerが搭載されていますが、デフォルトでは無効化されており使用することはできません。Internet Explorerを起動しようとすると、代わりにMicrosoft Edgeが立ち上がる仕組みになっています。

Internet Explorerは構造上Windows OSとの結びつきが強かったことやシェアが高かったことから攻撃者に狙われやすいブラウザーでした。開発元であるMicrosoftもInternet Explorerをデフォルトのブラウザーとして使用することの危険性に言及したことがあります。

そうした背景を踏まえて、Internet Explorerのサポート終了とMicrosoft Edgeへの置き換えが行われました。

前述のように、通常の手段ではInternet Explorerを使用することはできません。しかし、今回紹介する手口ではWindowsのMSHTMLプラットフォームに存在する脆弱性(CVE-2024-38112)を悪用することで、Internet Explorerを起動します。この脆弱性は2024年7月のMicrosoftセキュリティアップデートによって修正済みです。

この脆弱性を利用した手口は、以下の3点から警戒の必要性が高いものだと考えられます。

- セキュリティアップデートが公開されてから日が浅いこと

- システムを悪用し、ユーザーを誤認させる機能が盛り込まれていること

- 過去にもMSHTMLプロトコルハンドラーの類似の脆弱性が悪用されており、今後似た手口が攻撃に用いられる可能性があること

そのため、2024年7月・8月マルウェアレポートでは、この感染の手口について紹介し、類似の攻撃を受けないためにどのような対策をすべきかについて紹介します。

Internet Explorerが悪用される流れ

Internet Explorerを悪用する感染の手口について紹介します。

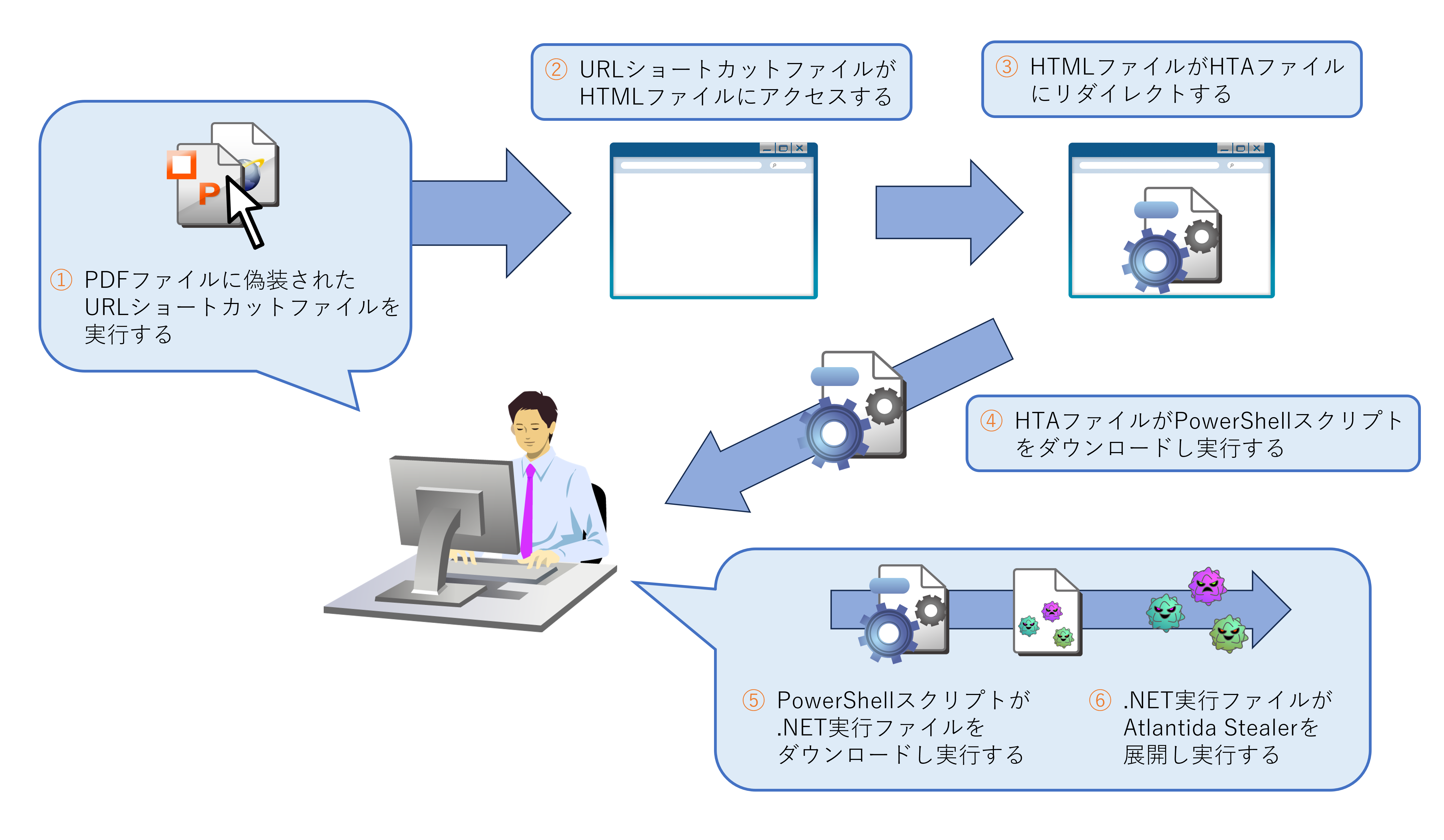

今回紹介する感染の手口では、多くのファイルを経由して被害PCにマルウェアがダウンロードされます。Atlantida Stealerに感染するまでの流れを以下に示します。

① PDFファイルに偽装されたURLショートカットファイルを実行する

② URLショートカットファイルがHTMLファイルにアクセスする

③ HTMLファイルがHTAファイルにリダイレクトする

④ HTAファイルがPowerShellスクリプトをダウンロードし実行する

⑤ PowerShellスクリプトが.NET実行ファイルをダウンロードし実行する

⑥ .NET実行ファイルがAtlantida Stealerを展開し実行する

①PDFファイルに偽装されたURLショートカットファイルを実行する

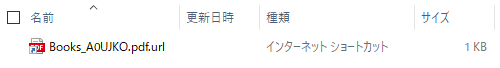

マルウェアへの感染のきっかけとなるのは、①のURLショートカットファイルです。

URLショートカットファイルとは、実行すると既定のブラウザーで指定のWebページを開くことができるファイルです。上の画像でも拡張子が.urlになっていることが確認できます。

このURLショートカットファイルの特徴的な点として、アイコンがPDFに偽装されていることが挙げられます。拡張子が表示されていない環境でこのファイルを見た場合、ユーザーからはPDFファイルとの見分けがつきません。なお、.urlや.lnkなどの拡張子を表示するためにはレジストリの編集が必要です。

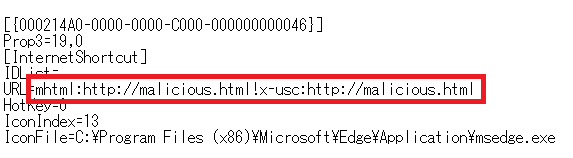

また、このURLショートカットファイルは、ファイル中のURLの指定方法が一般的なURLショートカットファイルとは異なっています。

なお、図3中のURLは実際の検体の通信先とは異なります。

このURLショートカットファイルはMSHTMLプロトコルハンドラーとx-uscディレクティブを組み合わせることで、CVE-2024-38112を悪用しています。

MSHTMLはInternet Explorerで動作するレンダリングエンジンです。また、x-usc ディレクティブはURLをエンコードまたは書き換える際に使用されるプレフィックスです。

MSHTMLを用いてURLを指定するとInternet Explorerが起動する仕様とx-usc ディレクティブによるURLのデコード、そしてCVE-2024-38112が組み合わさった結果、既定のブラウザーではなくInternet Explorerを用いて指定されたWebページが開かれます。

②URLショートカットファイルがHTMLファイルにアクセスする

①のURLショートカットファイルは、攻撃者が用意したサーバー上のHTMLファイルにアクセスします。このHTMLファイルはJS/Redirector.PIYという検出名で検出されるマルウェアであり、別の悪意あるURLにリダイレクトするJavaScriptが埋め込まれています。

③HTMLファイルがHTAファイルにリダイレクトする

②のHTMLファイルは、同じく攻撃者が用意したサーバー上のHTAファイルにリダイレクトします。このHTAファイルはVBS/TrojanDownloader.Agent.AAQAという検出名で検出されるマルウェアです。

HTAとはHtml Applicationの略称であり、Webブラウザーを利用してWindowsアプリケーションを実現するための仕組みです。セキュリティの制約が少なく、ローカルのファイルやレジストリにアクセスすることができます。

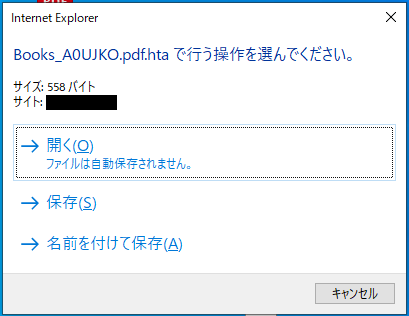

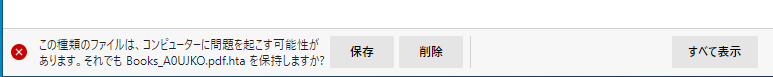

このHTAファイルにアクセスした場合、ユーザーの画面には図 5が表示されます。

この画面は一見PDFを開く許可をユーザーに求めているように見えます。しかし、実際にはHTAファイルの実行許可を求めています。

このHTAファイルにはVBScriptが含まれており、実行を許可すると④のPowerShellスクリプトをダウンロードして実行します。

図5に示したHTAファイルの実行許可を求める表示は非常にユーザーに誤解を招きやすいものとなっています。この表示形式はInternet Explorer特有のものであり、同様の処理をEdgeで行おうとした場合は以下の図のように表示されます。

④HTAファイルがPowerShellスクリプトをダウンロードし実行する

HTAファイルはPowerShellスクリプトが書かれたテキストファイルをダウンロードし、そのPowerShellスクリプトを実行します。この時、ユーザーに許可が求められることはありません。また、PowerShellスクリプトの実行がユーザーに気付かれないようウィンドウを隠す機能も持っています。

⑤PowerShellスクリプトが.NET実行ファイルをダウンロードし実行する

PowerShellスクリプトによって、.NET実行ファイルのダウンロードと実行が行われます。

⑥.NET実行ファイルがAtlantida Stealerを展開し実行する

.NET実行ファイルはRegAsm.exeプロセスを介してAtlantida Stealerを展開して実行します。Atlantida Stealerは被害PC内のシステム情報や機密情報を収集すると、攻撃者のサーバーに送信してしまいます。

対策

今回紹介した感染の手口に対する対策を紹介します。

ファイルの拡張子を表示し、実行前に確認する

今回紹介した検体は、URLショートカットファイルをPDFファイルに偽装していました。ファイルのアイコンは偽装が容易であり、多くのマルウェアがPDFなど無害に見えるファイルに偽装されています。ファイルの拡張子を表示しない設定になっている環境では、注意深くプロパティなどを確認しないとファイル形式を見抜くことが困難です。拡張子を表示できる設定にして、普段から実行するファイルの拡張子に意識を向ける習慣をつけるようにしてください。

文字の流れを右から左の向きに書き換える制御記号Right-to-Left Overrideを用いた拡張子の偽装など、拡張子を確認しているだけでは騙されてしまうファイル形式偽装の手法も存在します。あくまでもこれらは判断基準の1つとして、実行前に「本当にこのファイルを実行する必要があるのか」を考えるようにしてください。

2024年7月のセキュリティアップデートを適用する

今回紹介した手法は脆弱性(CVE-2024-38112)を悪用しています。この脆弱性は2024年7月のMicrosftセキュリティアップデートで修正されました。セキュリティアップデートを適用することでURLショートカットファイルからInternet Explorerが実行されることはなくなるため、今回紹介した手法でのマルウェアへの感染を防ぐことができます。

関連して、Windows 10のサポート終了が約1年後の2025年10月14日に迫ってきています。サポートの終了後はこうしたセキュリティアップデートが行われなくなります。また、サポート終了後の脆弱なWindows 10を使用し続けるユーザーを狙った攻撃キャンペーンが行われる可能性もあります。そのため、計画的にWindows 11への切り替えを行うことを推奨します。

まとめ

本レポートでは、無効化されたInternet Explorerを悪用する感染の手口について紹介しました。また、こうした手口によるマルウェア感染を防ぐために、注意すべき点や対策についても紹介しました。

Internet Explorerに限らず、サポートが終了したソフトウェアにはリスクがあります。自分が利用している環境を把握し、以下の3点に気を配るようにしてください。

- サポートが終了しているソフトウェアが端末内にインストールされていないか

- 不要なソフトウェアが端末内にインストールされていないか

- サポートが行われているソフトウェアであっても、 OSやソフトウェアを最新の状態に更新しているか

こうした日々の精査で、マルウェア感染の可能性を大きく引き下げることができます。

また、本レポートでは、マルウェアがユーザーを騙す手口についてもいくつか紹介しています。こうした偽装が施されたマルウェアを見抜くのは非常に困難です。セキュリティソフトの導入などの事前の対策で、マルウェアを可能な限り駆除する体制を整えてください。その上で、信頼のおけない出所のファイルについては、実行の可否を慎重に判断する必要があります。

常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。

下記の対策を実施してください。

- 1. セキュリティ製品の適切な利用

- 1-1. ESET製品の検出エンジン(ウイルス定義データベース)をアップデートする

ESET製品では、次々と発生する新たなマルウェアなどに対して逐次対応しております。

最新の脅威に対応できるよう、検出エンジン(ウイルス定義データベース)を最新の状態にアップデートしてください。 - 1-2.複数の層で守る

1つの対策に頼りすぎることなく、エンドポイントやゲートウェイなど複数の層で守ることが重要です。 - 2. 脆弱性への対応

- 2-1.セキュリティパッチを適用する

マルウェアの多くは、OSに含まれる「脆弱性」を利用してコンピューターに感染します。「Windows Update」などのOSのアップデートを行ってください。また、マルウェアの多くが狙う「脆弱性」は、Office製品、Adobe Readerなどのアプリケーションにも含まれています。各種アプリケーションのアップデートを行ってください。 - 2-2.脆弱性診断を活用する

より強固なセキュリティを実現するためにも、脆弱性診断製品やサービスを活用していきましょう。 - 3. セキュリティ教育と体制構築

- 3-1.脅威が存在することを知る

「セキュリティ上の最大のリスクは“人”だ」とも言われています。知らないことに対して備えることができる人は多くありませんが、知っていることには多くの人が「危険だ」と気づくことができます。 - 3-2.インシデント発生時の対応を明確化する

インシデント発生時の対応を明確化しておくことも、有効な対策です。何から対処すればいいのか、何を優先して守るのか、インシデント発生時の対応を明確にすることで、万が一の事態が発生した時にも、慌てずに対処することができます。 - 4. 情報収集と情報共有

- 4-1.情報収集

最新の脅威に対抗するためには、日々の情報収集が欠かせません。弊社をはじめ、各企業・団体から発信されるセキュリティに関する情報に目を向けましょう。 - 4-2.情報共有

同じ業種・業界の企業は、同じ攻撃者グループに狙われる可能性が高いと考えられます。同じ攻撃者グループの場合、同じマルウェアや戦略が使われる可能性が高いと考えられます。分野ごとのISAC(Information Sharing and Analysis Center)における情報共有は特に効果的です。